Quando pensamos em malware/vírus, geralmente assumimos software malicioso que deveria corromper o sistema operacional do nosso dispositivo, roubar dados armazenados ou impedir o acesso aos nossos dados. Esse pensamento geralmente fecha os olhos para o elefante na sala: keyloggers.

Os keyloggers são um dos tipos de malware mais perigosos, se não o mais. O objetivo de um keylogger é roubar as senhas de sua conta e informações financeiras, o que leva diretamente à perda financeira e de identidade.

Além de perigosas, as medidas tradicionais de proteção contra malware, como antivírus, não são suficientes para proteger contra keyloggers.

Neste artigo, vamos mergulhar fundo no mundo dos keyloggers. Vou falar sobre o que são e, mais importante, como você pode se proteger desse tipo de malware sorrateiro e perigoso.

últimas postagens

O que são keyloggers?

A função básica de um keylogger é rastrear e registrar as teclas digitadas. Ele geralmente armazena tudo o que você digita usando o teclado em um arquivo oculto e, em seguida, envia o arquivo para o hacker por e-mail ou faz o upload para um servidor/site.

O hacker pode usar os dados para roubar senhas que você digita durante o login e também informações de cartão de crédito. Em um ataque direcionado, eles também podem roubar informações confidenciais e planos da empresa.

Existem dois tipos de keyloggers, keyloggers de software e keyloggers de hardware. Ambos roubam informações, mas funcionam de maneiras diferentes e exigem soluções diferentes de proteção.

#1. Keyloggers de software

Esses são os tipos mais comuns de keyloggers, geralmente usados para ataques não direcionados em larga escala. Uma vez instalados em um PC, eles trabalham em segundo plano e gravam e enviam dados sem se revelarem.

Eles são criados para funcionar usando a API do Windows ou o Kernel do Windows. Os keyloggers baseados na API do Windows funcionam como um programa normal e geralmente se escondem agindo como um programa legítimo. Você pode encontrá-los em execução no Gerenciador de Tarefas ou na lista de programas instalados.

Os keyloggers baseados no Kernel do Windows têm privilégios mais altos e podem se esconder em outros processos do Windows. Eles são mais difíceis de detectar por um usuário sem a ajuda de um programa antivírus que procura especificamente por comportamento semelhante ao rootkit. Além disso, eles também têm melhor acesso às informações, pois possuem privilégios no nível do sistema, ao contrário dos baseados na API do Windows, que são limitados ao nível de privilégio do usuário.

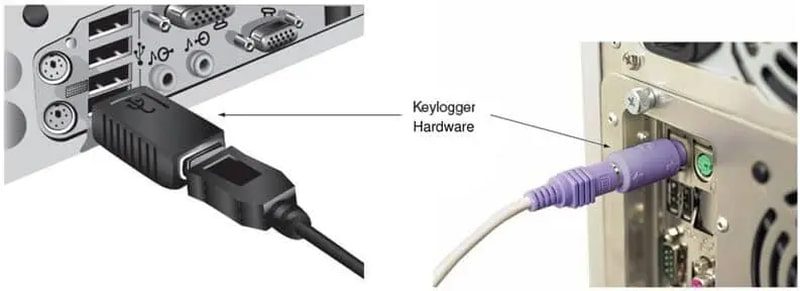

#2. Keyloggers de hardware

Um keylogger de hardware é um dispositivo físico conectado ao fio do teclado ou à porta USB para roubar dados. Eles geralmente não têm software anexado, por isso é impossível para um usuário ou um antivírus detectá-los no sistema operacional. No entanto, isso também significa que eles estão limitados apenas a gravar as teclas digitadas.

Embora alguns keyloggers avançados também possam instalar software ou firmware para gravar mais dados e executar tarefas. Mas é claro que eles também se tornam detectáveis pelo antivírus. Os dados gravados podem ser enviados de volta ao hacker usando um dispositivo sem fio integrado ou um software de compartilhamento de dados. O hacker também pode remover fisicamente o dispositivo, se possível, para visualizar os dados.

Como é um dispositivo físico, um keylogger de hardware é usado em um ataque direcionado, geralmente em uma empresa, para roubar informações confidenciais.

Usando Keyloggers Legalmente ou Ilegalmente

Normalmente, os keyloggers são vistos como ilegais ou, no mínimo, antiéticos. No entanto, eles têm usos legais, dependendo da finalidade que você está usando e das leis do seu país contra eles.

Na maioria dos casos, instalar um keylogger em um dispositivo que você possui não é considerado ilegal. A maioria dos aplicativos de monitoramento de dispositivos anunciados para pais e empregadores para monitorar crianças ou funcionários possui um keylogger integrado.

No entanto, alguns países podem ter leis que obrigam primeiro o consentimento individual. A ECPA nos EUA e a PIPEDA no Canadá obrigam os empregadores a obter o consentimento dos funcionários. No entanto, muitos países e estados permitem monitoramento oculto, e é por isso que existem aplicativos espiões e aplicativos anti-spyware.

Obviamente, qualquer keylogger instalado em um dispositivo não proprietário sem consentimento é ilegal.

Quão perigosos são os keyloggers?

O único objetivo dos keyloggers é roubar informações confidenciais que podem ser perigosas nas mãos erradas, e eles são muito bons nisso. Ao contrário dos ataques de phishing, que dependem de usuários inserindo informações por engano em uma página da Web maliciosa, os keyloggers podem roubar qualquer coisa, e tudo digitado usando o teclado.

Os hackers também são muito bons em filtrar dados esmagadores roubados, como apenas abrir dados com sinal @ ou números. Abaixo estão algumas boas razões pelas quais os keyloggers podem ser perigosos.

Eles não estão sozinhos

Muitos keyloggers modernos podem fazer mais do que apenas registrar as teclas digitadas. Se você se tornar uma vítima, há uma boa chance de que mais do que apenas a atividade do teclado esteja sendo gravada. As informações que eles podem roubar incluem conteúdo da área de transferência, suas atividades no sistema operacional, URLs que você acessa e capturas de tela de sua atividade.

Eles afetam PCs e smartphones

Keyloggers são uma ameaça para PCs e smartphones, com keyloggers de smartphone talvez ainda mais sofisticados do que seus equivalentes de PC. Como os smartphones têm melhores permissões para rastrear exatamente o que está acontecendo no telefone, os keyloggers podem roubar e exibir os dados de uma maneira melhor.

Eles podem levar a ataques de engenharia social

Os ataques de engenharia social mais sofisticados, e até mesmo os ataques de phishing, usam um keylogger para aprender mais sobre o indivíduo. Mesmo que não consigam roubar as informações da conta devido à segurança extra (mais sobre isso posteriormente), eles ainda podem aprender mais sobre o indivíduo para um ataque de engenharia social.

Violação de privacidade e chantagem

Como eles podem gravar tudo o que for digitado, eles também podem ler suas mensagens enviadas para outras pessoas nas redes sociais ou e-mail. Se for um ataque direcionado, o hacker pode chantagear o usuário por qualquer atividade ilícita que deveria permanecer privada.

Como se proteger contra keyloggers?

Assim como qualquer outro malware, você pode evitar que seu PC seja infectado por um keylogger usando as ferramentas de proteção adequadas e não baixando software malicioso. Você também pode adotar algumas práticas que podem protegê-lo, mesmo que seu PC seja infectado. Abaixo estão todas as maneiras possíveis de se proteger contra keyloggers:

#1. Obtenha antivírus com um anti-keylogger

Um antivírus básico não funcionará muito bem contra keyloggers. Você precisa de uma solução forte que tenha um scanner de keylogger e um scanner de rootkit. O Avast One não só oferece incrível anti-malware e proteção online, mas também possui um removedor de keylogger e um scanner de rootkit.

Sua proteção ativa impedirá a instalação da maioria dos keyloggers, tanto API do Windows quanto baseados em Kernel.

#2. Use o software de criptografia de pressionamento de tecla

Um software de criptografia de pressionamento de tecla criptografará o pressionamento de tecla no nível do kernel para garantir que apenas o aplicativo onde você está digitando possa ler os dados. Isso impede que qualquer keylogger veja as teclas digitadas. Esses aplicativos geralmente têm uma lista predefinida de aplicativos que podem criptografar, portanto, verifique se o software é compatível com os aplicativos que você usa.

Eu recomendo o KeyScrambler para isso, pois ele oferece suporte a centenas de aplicativos, incluindo navegadores, autônomos e aplicativos de negócios. A melhor parte é que sua versão gratuita pelo menos mantém as teclas digitadas no navegador seguras, enquanto a maioria das outras nem mesmo possui uma versão gratuita.

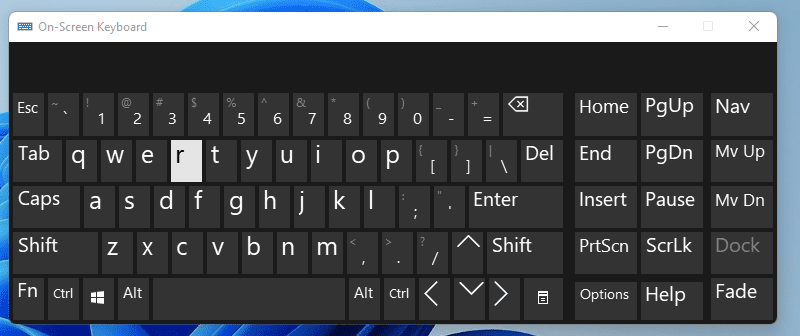

#3. Usar teclado virtual

Muitos keyloggers não rastreiam as palavras digitadas pelo teclado virtual. Para informações confidenciais, como credenciais de login, você pode abrir o teclado virtual para inserir as palavras usando cliques do mouse. No Windows, você pode pressionar a combinação de teclas Ctrl+Windows+O para iniciar o teclado virtual.

#4. Evite links e downloads suspeitos

A maioria dos keyloggers é instalada no PC agindo como um software legítimo ou vem junto com um software legítimo. Não baixe conteúdo de fontes não confiáveis e tenha muito cuidado durante a instalação para evitar a instalação acidental de qualquer coisa extra.

Conteúdo ilegal ou antiético geralmente tem uma chance maior de ter malware como um keylogger. Portanto, evite baixar conteúdo protegido por direitos autorais, hacks/cheats, ferramentas de correção automática e a maioria das coisas que envolvem torrent.

Links suspeitos recebidos por e-mail também são um grande problema, pois podem levar a uma página da Web que pode baixar automaticamente um keylogger.

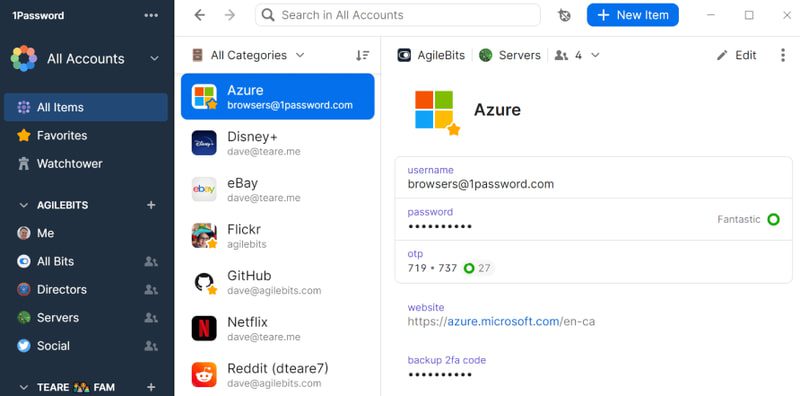

#5. Use um gerenciador de senhas

Um gerenciador de senhas protege todas as suas senhas em um cofre criptografado e preenche automaticamente as credenciais de login sempre que necessário, sem a necessidade de usar o teclado. Como o teclado não é usado para digitar a senha, um keylogger não pode roubar as credenciais.

O 1Password é um gerenciador de senhas que oferece muito espaço para armazenar senhas e documentos e funciona tanto em PCs quanto em smartphones. Infelizmente, você ainda precisa digitar a senha mestra usada para autenticar um gerenciador de senhas, que pode ser roubada. Embora isso possa ser evitado com a verificação em duas etapas (mais sobre isso a seguir).

#6. Ative a verificação em duas etapas quando possível

A verificação em duas etapas adiciona uma camada extra de segurança, solicitando autenticação adicional, geralmente feita por um dispositivo secundário. Mesmo que sua senha seja comprometida – digamos, por um keylogger – o hacker ainda precisa acessar o dispositivo secundário.

Todos os gerenciadores de senhas e aplicativos/serviços mais populares oferecem um recurso de verificação em duas etapas. Serviços populares como Google, Dropbox, Facebook, Slack, Twitter, 1Password, Zapier e Apple Accounts, entre outros, oferecem verificação em duas etapas.

#7. Evite dispositivos públicos

Dispositivos públicos podem ter software ou um keylogger baseado em hardware para roubar informações. Evite usar dispositivos públicos para acessar informações confidenciais. Se você precisar acessá-lo, pelo menos altere suas credenciais posteriormente em um PC seguro.

#8. Restringir a instalação do software como administrador

Se a administração do PC de uma empresa estiver em suas mãos, impedir a instalação do software é uma boa maneira de impedir a instalação do keylogger. Como a maioria dos PCs de trabalho não precisa de software adicional para funcionar, você pode configurar o Windows para não permitir a instalação de software pelos usuários.

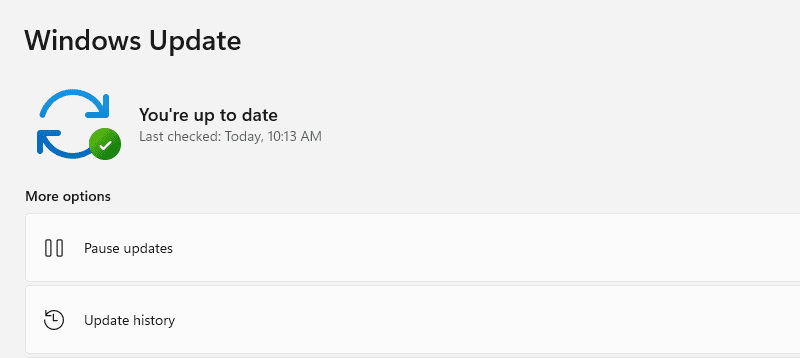

#9. Mantenha o sistema operacional atualizado

Um sistema operacional desatualizado pode ter vulnerabilidades de segurança que podem ser usadas para instalar e executar keyloggers. Isso vale tanto para PCs quanto para smartphones. Você precisa ter o sistema operacional mais recente, mas deve ser novo o suficiente para receber patches de segurança.

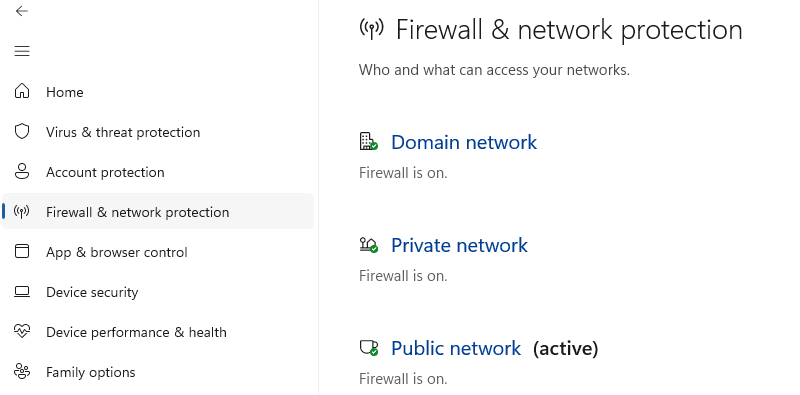

#10. Sempre tenha o firewall ativado

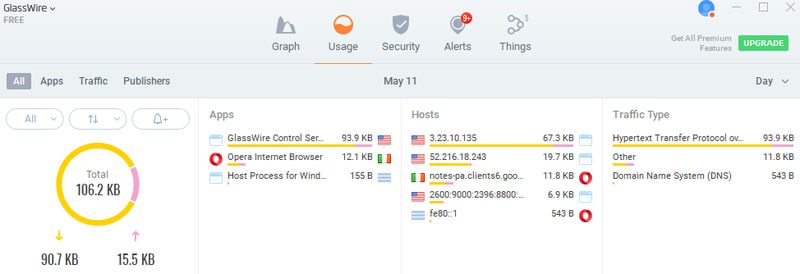

No Windows, verifique se o firewall não está desativado. Como os keyloggers precisam fazer conexões suspeitas. Eles geralmente são pegos pelo firewall quando tentam enviar dados de volta para o hacker. Você também pode tentar usar o GlassWire, que rastreia cada conexão que você faz (mais sobre isso depois).

Como detectar se o seu PC está infectado?

Se você acha que seu PC foi infectado mesmo após as medidas de proteção, existem várias pistas e ferramentas que podem ajudar a confirmá-lo. Abaixo, você encontrará algumas dicas comuns:

#1. Desempenho de PC Lento Súbito

Pode haver muitas coisas que podem afetar o desempenho do PC, como configurações não otimizadas ou mau funcionamento do hardware. No entanto, se for uma queda repentina, pode ser devido a um keylogger. Esse malware geralmente é mal codificado e alguns também enviam dados de volta aos hackers continuamente, o que pode afetar o desempenho do PC.

Isso é especialmente verdadeiro se os movimentos do teclado e do mouse estiverem atrasados. Por exemplo, qualquer coisa que você digitar tem um atraso de 200ms+ e o mesmo para o movimento do mouse. Além disso, se o cursor do mouse também desaparecer aleatoriamente, pode ser obra de um keylogger.

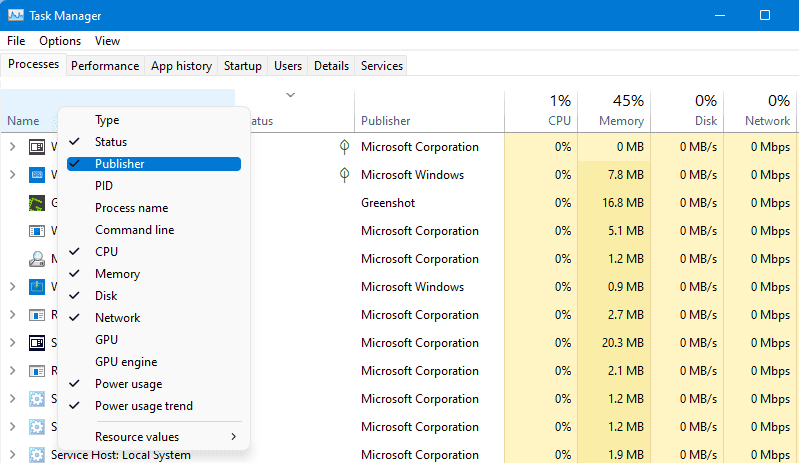

#2. Usar Gerenciador de Tarefas

O Gerenciador de Tarefas pode mostrar os processos exatos abertos. Se for um keylogger baseado na API do Windows, ele aparecerá no Gerenciador de Tarefas. Abra o Gerenciador de Tarefas pressionando a combinação de teclas Ctrl+Shift+Esc.

Aqui, clique com o botão direito do mouse na área do cabeçalho superior e ative a opção Editor. Isso permitirá que você pule todos os processos relacionados ao Windows porque todos eles têm a Microsoft como editora. De resto, basta procurar processos para apps que você não instalou ou não conhece muito. Se você encontrar algum, pesquise online para ver se é um programa legítimo ou não.

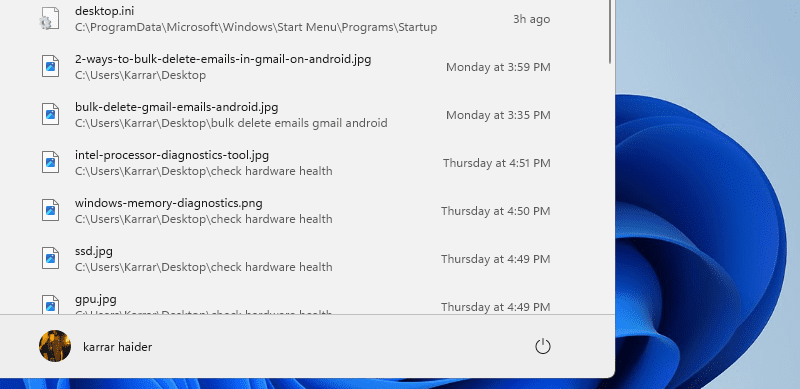

#3. Verifique os arquivos acessados recentemente

Como os keyloggers geralmente registram dados em um arquivo oculto, eles devem aparecer em arquivos recentes no Windows sempre que forem editados. Esta área mostra apenas os arquivos recentes abertos pelo usuário, portanto, qualquer arquivo que você não se lembra de ter aberto deve levantar suspeitas. Você pode procurar o arquivo culpado online ou tentar visualizar seus dados abrindo-o como um arquivo de bloco de notas.

Para acessar arquivos recentes no Windows 11, abra o Menu Iniciar e clique no botão Mais no canto inferior direito. Isso mostrará todos os arquivos abertos/editados recentemente.

#4. Detectar Keyloggers de Hardware

Um keylogger de hardware geralmente tem o formato de um USB com uma porta USB na parte traseira, onde o fio do teclado é inserido. É realmente fácil de detectar, mas também estão disponíveis outros mais complicados que podem funcionar como um carregador ou um cabo USB. Alguns deles podem até ser instalados dentro da CPU, escondidos da vista de todos.

Se você suspeitar, verificar todas as portas USB e o fio do teclado é sua melhor aposta para encontrar um keylogger. Você também pode abrir o gabinete da CPU e ver se algo extra está conectado às portas USB.

#5. Use um rastreador de rede

Um rastreador de rede como o GlassWire não funcionará apenas como um firewall para interromper conexões suspeitas, mas também notificará você sobre todas as conexões. Por padrão, ele está configurado para notificá-lo sempre que uma conexão com um novo servidor for feita. Você pode ver exatamente qual aplicativo criou a conexão e para onde.

Usando essas informações, você pode detectar conexões suspeitas manualmente, mesmo que o GlassWire não as detecte automaticamente.

O que fazer se o seu PC estiver infectado?

Então você descobriu que seu PC está infectado e talvez até tenha descoberto o aplicativo exato, que é um keylogger. A solução é simples: livre-se disso. A maioria dos keyloggers baseados na API do Windows permitirá que você o desinstale facilmente, como qualquer outro aplicativo, embora alguns possam resistir.

Abaixo estão algumas coisas que você pode fazer para se livrar da infecção, seja ela conhecida ou não:

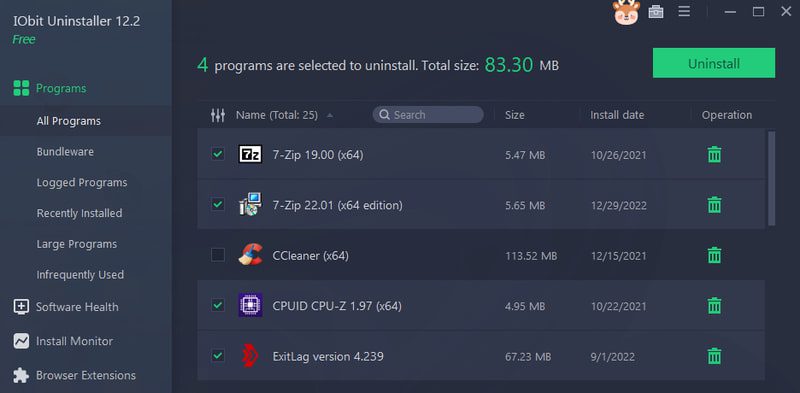

Use um programa de desinstalação

Se você detectou o aplicativo keylogger, é melhor excluí-lo usando um aplicativo de desinstalação de terceiros. Esse aplicativo não apenas excluirá o aplicativo principal, mas também excluirá todos os dados associados, incluindo entradas de registro. Além disso, se o aplicativo resistir à desinstalação, um desinstalador apenas excluirá tudo associado a ele para impedir que funcione.

O IObit Uninstaller é meu aplicativo favorito para essa finalidade. Você pode escolher o keylogger na lista de programas ou navegar no PC e adicionar seu arquivo executável. Se, por algum motivo, você ainda não conseguir excluí-lo, tente iniciar o Windows no modo de segurança e exclua novamente.

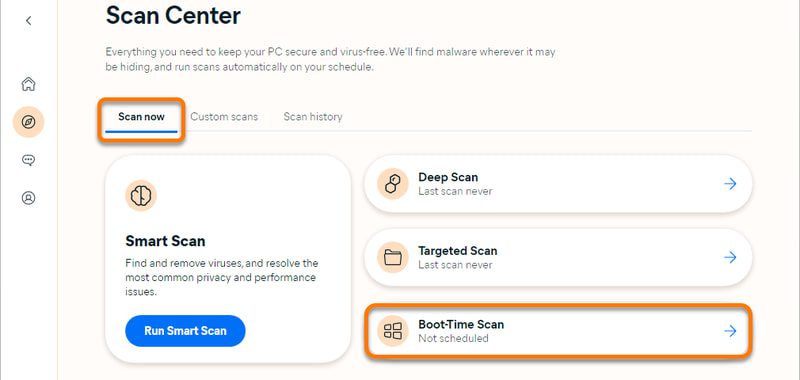

Execute uma verificação profunda com um antivírus

Mais uma vez, recomendo o Avast One para isso. Ele possui uma varredura profunda e uma varredura de inicialização. A varredura profunda pesquisará todos os cantos do seu sistema operacional em busca de qualquer malware. Se ele não conseguir localizar e excluir o keylogger, a verificação do tempo de inicialização verificará o PC antes mesmo que o sistema operacional e os aplicativos no nível do kernel possam interferir na verificação.

Restaurar ou reinstalar o sistema operacional

Os dois métodos acima devem funcionar. No entanto, se nada funcionar, você tem a opção de redefini-lo em vez de lidar com um dispositivo infectado. Existem várias maneiras de fazer isso. Você pode restaurar o PC para uma data anterior à infecção, redefini-lo totalmente ou até mesmo desinstalá-lo completamente e instalar um novo sistema operacional.

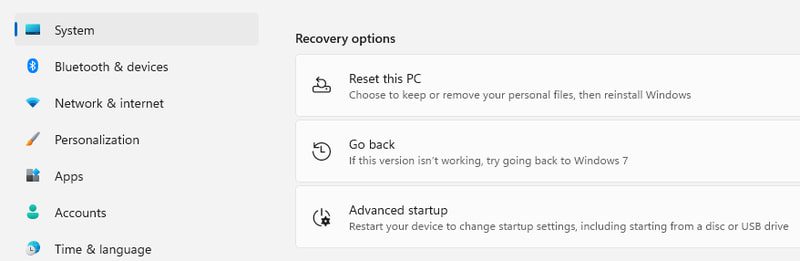

Nas configurações do Windows, vá para Sistema > Recuperação para encontrar essas opções. Se você optar por redefinir totalmente, certifique-se de fazer backup dos dados importantes.

Considerações Finais 💭

Ler antes de clicar em algo e evitar conteúdo ilegal/antiético geralmente é suficiente para se proteger da maioria dos ataques de malware. Se você for cuidadoso, até mesmo o Windows Defender básico e o firewall são suficientes para mantê-lo seguro. Embora para os conscientes, o Avast One e o GlassWire sejam uma boa combinação de proteção contra keyloggers e outros malwares.

Você também pode explorar alguns scanners de remoção de vírus pagos e gratuitos.