O NAC tornou-se uma ferramenta poderosa para ajudar as empresas a proteger suas redes, controlando o acesso de usuários e dispositivos.

À medida que as organizações continuam a adotar avanços tecnológicos modernos para gerenciar sua infraestrutura de rede, a necessidade de proteger o acesso à rede torna-se uma preocupação crítica.

Com o NAC, as organizações podem impedir o acesso não autorizado e proteger contra ameaças como malware e vírus.

Neste artigo, vamos mergulhar no mundo do NAC e explorar seus benefícios, tipos e como escolher a solução NAC certa para sua organização.

Vamos começar!

últimas postagens

O que é controle de acesso à rede?

Network Access Control (NAC) é um mecanismo de segurança que as organizações usam para manter sua infraestrutura de rede segura. Ele garante que apenas dispositivos autorizados e compatíveis tenham permissão para acessar a rede.

É como o escudo protetor que mantém seu castelo protegido de intrusos!

O principal objetivo do NAC é impedir o acesso não autorizado à rede, o que pode resultar em violações de segurança, tempo de inatividade e outros incidentes prejudiciais.

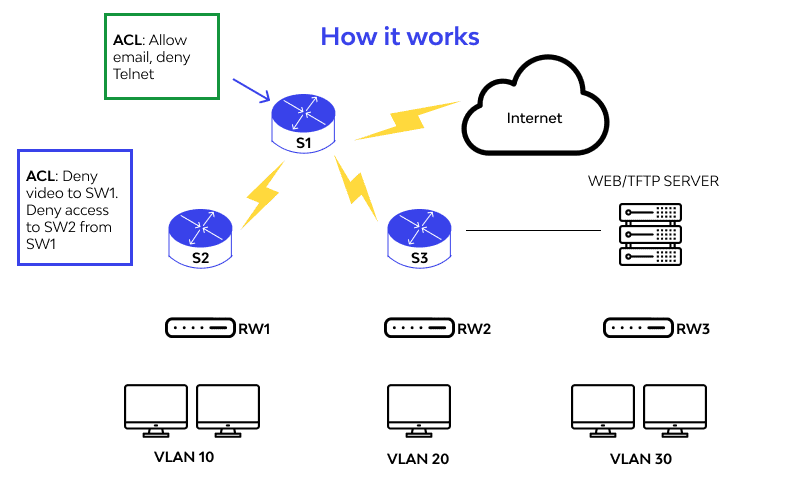

Como Funciona o NAC?

Network Access Control (NAC) é uma solução de segurança avançada que ajuda a controlar o acesso às redes, aplicando políticas que determinam quais usuários e dispositivos têm permissão para se conectar e qual nível de acesso eles recebem.

A maneira como o NAC funciona pode ser bastante complexa e envolve uma variedade de componentes diferentes.

Identificação do dispositivo

Para ser mais específico, quando um dispositivo tenta se conectar à rede, ele é primeiro identificado por vários meios, como endereço MAC, endereço IP ou nome do host.

Autenticação

O dispositivo é então autenticado pelo sistema NAC para garantir que está autorizado a se conectar à rede. A autenticação pode ser feita usando vários métodos, como nome de usuário e senha, certificados digitais, autenticação biométrica ou cartões inteligentes.

Conformidade de endpoints

Depois que o dispositivo é autenticado, o sistema NAC verifica se o dispositivo atende às políticas de segurança e aos requisitos de conformidade da organização. Isso inclui verificar se o dispositivo possui software antivírus atualizado, proteção de firewall e os patches mais recentes do sistema operacional.

Acesso à rede

Se o dispositivo estiver em conformidade com as políticas de segurança da organização, ele terá acesso à rede. No entanto, se o dispositivo não for compatível, o sistema NAC pode negar o acesso ou colocar o dispositivo em quarentena em uma rede restrita onde a correção pode ser executada.

Monitoramento contínuo

Depois que o dispositivo recebe acesso à rede, o sistema NAC continua a monitorar o dispositivo quanto à conformidade com as políticas de segurança. Se o dispositivo não estiver em conformidade, o sistema NAC pode tomar medidas, como revogar o acesso à rede ou colocar novamente o dispositivo em quarentena.

Importância do NAC

A importância do controle de acesso à rede (NAC) não pode ser subestimada no mundo hiperconectado de hoje, onde ataques cibernéticos e violações de dados são comuns.

Existem várias razões principais pelas quais o NAC é essencial no cenário atual de segurança cibernética.

O NAC melhora o desempenho da rede controlando o número e os tipos de dispositivos que podem se conectar. Isso reduz o risco de congestionamento da rede e tempo de inatividade potencial, que pode ser uma grande fonte de frustração para os administradores de rede.

Simplifica o gerenciamento de dispositivos, fornecendo gerenciamento centralizado de dispositivos de rede. Isso facilita o monitoramento e o gerenciamento do acesso à rede, o que reduz a carga de trabalho dos administradores de TI e garante que os dispositivos sejam configurados corretamente.

Por fim, o NAC ajuda a reduzir o risco de ameaças internas, garantindo que apenas usuários e dispositivos autorizados tenham permissão para se conectar à rede. Isso ajuda a evitar violações de dados e outros incidentes de segurança causados por acesso não autorizado, o que fornece uma camada adicional de proteção para as redes das organizações.

Etapas para implementar o NAC

A implementação do NAC pode ser uma tarefa complexa e desafiadora que requer uma série de etapas para garantir que a solução seja configurada e integrada adequadamente à infraestrutura de rede existente da organização.

#1. Defina a política de segurança

Primeiro, a organização deve criar uma política de segurança abrangente que defina os requisitos para que os dispositivos tenham acesso à rede. Esta política deve abranger as principais medidas de segurança, como software antivírus, firewalls e atualizações do sistema operacional.

#2. Escolha uma solução NAC

A organização deve escolher uma solução NAC adequada que atenda aos seus requisitos específicos. Isso pode envolver a seleção de uma solução baseada em hardware ou software ou uma combinação de ambos.

#3. Configuração

Nesta etapa, a solução NAC selecionada deve ser configurada para corresponder à política de segurança da organização. Isso inclui configurar políticas de autenticação e autorização, configurar listas de controle de acesso à rede (ACLs) e definir políticas de correção para dispositivos não compatíveis.

#4. teste

A solução NAC precisa ser testada em um ambiente controlado para garantir que funcione conforme o esperado e que todos os dispositivos sejam devidamente autenticados e autorizados. Este teste envolve a simulação de diferentes cenários para validar a funcionalidade da solução.

#5. Implantação

Depois que a solução NAC for validada, ela poderá ser implantada em toda a organização. Isso pode envolver a instalação de dispositivos NAC baseados em hardware, implantação de agentes de software em dispositivos ou integração da solução NAC com a infraestrutura de rede existente.

#6. Monitoramento em tempo real

Finalmente, o monitoramento contínuo e a manutenção da solução NAC são essenciais para garantir que ela continue funcionando corretamente. Isso inclui atualizações regulares de software e auditorias de segurança periódicas.

Tipos de NAC

#1. Pré admissão

Esse tipo de solução NAC trata de verificar se os dispositivos estão em conformidade com as políticas de segurança de uma organização antes de serem autorizados a se conectar à rede.

Para conseguir isso, o NAC de pré-admissão envolve a avaliação da postura de segurança de um dispositivo, que normalmente inclui garantir que todas as atualizações de software e medidas de segurança necessárias estejam em vigor.

#2. Pós-admissão

Ao contrário do NAC pré-admissão, este se concentra no monitoramento de dispositivos depois que eles já estiverem conectados à rede. Isso é para garantir que eles permaneçam em conformidade com as políticas de segurança da organização.

Envolve monitoramento e avaliação constantes da postura de segurança do dispositivo e a aplicação de políticas de correção no caso de dispositivos não compatíveis serem identificados.

#3. Em linha

As soluções NAC in-line baseadas em hardware são colocadas em linha com a rede, o que lhes permite monitorar todo o tráfego que passa. Este tipo de solução NAC é perfeito para impor políticas de controle de acesso e detectar e responder a possíveis ameaças de segurança em tempo real.

#4. Fora da banda

As soluções NAC fora de banda são baseadas em software e operam em paralelo com a rede. Eles monitoram e controlam o acesso à rede por meio de canais separados, o que permite que eles autentiquem e autorizem dispositivos antes que eles possam se conectar à rede.

Como escolher uma solução NAC?

Existem vários fatores a serem levados em consideração ao escolher uma solução NAC para sua infraestrutura. Alguns deles são:

Topologia de rede

A estrutura da rede de uma organização pode influenciar significativamente o tipo de solução NAC mais adequada. Por exemplo, organizações com uma rede altamente distribuída podem exigir uma solução NAC baseada em nuvem, enquanto aquelas com uma rede mais centralizada podem se beneficiar de uma solução NAC local.

Modelo de implantação

As soluções NAC podem ser implantadas de várias maneiras, incluindo hardware, software e soluções baseadas em nuvem. O modelo de implantação selecionado dependerá dos requisitos específicos da organização, orçamento e outros fatores.

Integração com soluções de segurança existentes

É importante selecionar uma solução NAC que se integre perfeitamente com as soluções de segurança existentes da organização, como firewalls e sistemas de prevenção contra invasões. Essa integração garantirá que as políticas de segurança sejam aplicadas em toda a rede.

Escalabilidade

A solução NAC escolhida deve ser escalável para atender aos requisitos de uma organização à medida que a rede cresce. Deve ser capaz de adicionar novos usuários e dispositivos à rede sem comprometer a segurança.

Usabilidade

A facilidade de uso de um modelo escolhido afeta tanto os usuários finais quanto os administradores, o que reduz a carga de trabalho da equipe de TI e garante que os usuários finais possam acessar a rede com rapidez e eficiência.

Conformidade

A conformidade é uma consideração vital ao selecionar uma solução NAC. A solução deve ser capaz de impor políticas e regulamentações de conformidade, como HIPAA e PCI-DSS.

Orçamento

O custo pode variar dependendo do modelo de implantação, dos recursos e do nível de suporte necessário. As organizações devem selecionar uma solução que se alinhe com seu orçamento e, ao mesmo tempo, que satisfaça seus requisitos.

O que é o NACL?

Fonte da imagem – wallarm.com

Fonte da imagem – wallarm.com

Uma Network Access Control List (NACL) é um recurso de segurança usado para controlar o tráfego de entrada e saída em uma rede.

É um conjunto de regras que determina qual tráfego pode entrar ou sair de uma rede com base em critérios como endereços IP de origem e destino, números de porta e protocolos.

O NACL pode ser usado para bloquear tipos específicos de tráfego, como malware ou tentativas de acesso não autorizado, permitindo a passagem de tráfego legítimo.

Eles são comumente usados em roteadores, firewalls e outros dispositivos de rede para aprimorar a postura de segurança de uma rede.

Como criar NACL?

Determinar o objetivo:

Identifique os objetivos e requisitos específicos para a NACL, como os tipos de tráfego a serem permitidos ou bloqueados e os critérios para filtrar o tráfego.

Identificar recursos de rede:

Determine os dispositivos e sistemas que requerem proteção por meio do NACL e seus endereços de rede associados.

Defina as regras:

Estabeleça um conjunto de regras para a NACL que detalha os tipos de tráfego a serem permitidos ou negados com base em critérios predefinidos, como protocolos e endereços IP de origem e destino.

Implemente as regras:

Aplique as regras NACL aos dispositivos de rede relevantes, como roteadores e firewalls

Faça o teste:

Verifique se o NACL funciona corretamente testando os fluxos de tráfego e garantindo que as regras sejam aplicadas corretamente.

Monitorar e manter:

Monitore e atualize regularmente o NACL para garantir que ele atenda aos requisitos de segurança da organização.

É importante observar que as etapas envolvidas na criação de uma NACL podem variar dependendo do ambiente de rede e das políticas de segurança organizacionais. Portanto, é altamente recomendável consultar profissionais de segurança de rede para garantir a configuração ideal do NACL e proteção eficaz da rede.

Capacidades do NAC

- Identificação e perfil do dispositivo

- Aplicação de políticas para acesso à rede

- Segmentação de rede dinâmica com base na identidade do usuário e do dispositivo.

- Ações de correção automatizadas para dispositivos não compatíveis

- Integração com outras tecnologias de segurança, como firewalls e sistemas de prevenção de invasões

- Monitoramento e visibilidade em tempo real da atividade da rede

- Gerenciamento centralizado e geração de relatórios de acesso à rede.

Limitações do NAC

- A implementação pode ser complexa e demorada

- Investimentos adicionais em hardware ou software podem ser necessários

- Pode ser caro, especialmente para organizações maiores

- O desempenho da rede pode ser afetado se não for configurado corretamente.

- Requer manutenção e atualizações regulares para permanecer eficaz

- Alterações na infraestrutura de rede existente podem ser necessárias.

Recursos de aprendizagem

Existem muitos recursos disponíveis no NAC que fornecem uma compreensão detalhada de seus principais conceitos, protocolos, arquiteturas e cenários de implantação. Listamos alguns desses recursos para sua conveniência.

#1. Controle de Acesso à Rede Um Guia Completo

Este livro é verdadeiramente notável devido à sua abordagem única de focar na arte de questionar. O autor acredita que fazer as perguntas certas é a chave para entender os desafios e oportunidades associados ao NAC e fornece aos leitores um conjunto de perguntas que eles podem usar para descobrir os desafios do NAC que enfrentam e gerar melhores soluções para resolver esses problemas.

Além do livro em si, os leitores também têm acesso a componentes digitais que aprimoram sua experiência de aprendizado. Esses componentes incluem uma ferramenta de autoavaliação on-line que permite aos leitores diagnosticar projetos, iniciativas, organizações e processos do NAC usando padrões e práticas de diagnóstico aceitos.

A ferramenta também fornece um scorecard NAC que permite aos leitores desenvolver uma imagem clara de quais áreas NAC precisam de atenção.

#2. ForeScout Network Access Control – Treinamento de administração

Este curso da Udemy é uma experiência de aprendizado abrangente e informativa projetada para alunos iniciantes e intermediários no campo do NAC. É obrigatório para aqueles que buscam adquirir uma compreensão profunda da solução ForeScout NAC, uma das principais soluções NAC disponíveis atualmente.

Durante o curso, os alunos instalarão o ForeScout OS em um ambiente virtual com o assistente de configuração inicial, ajudando-os a configurar a comunicação com switches, servidores de domínio e outras configurações relevantes. O curso apresenta várias configurações do ForeScout, como segmentos e políticas para classificação, avaliação e controle com laboratórios de acompanhamento.

Ao longo do curso, os alunos terão acesso a uma variedade de recursos de aprendizado, incluindo palestras em vídeo, questionários e exercícios práticos que fornecem aos alunos experiência prática na configuração e gerenciamento de implantações do Forescout NAC.

#3. Segurança de Rede – Implementar Tabela de Roteamento L3 e ACL em C/C++

Este curso da Udemy é um excelente recurso para quem deseja obter uma compreensão mais profunda das estruturas de dados usadas nas tabelas de roteamento IPV4 e nas listas de controle de acesso (ACL). Ele oferece uma visão abrangente desses conceitos-chave de rede e fornece explicações claras sobre seu design interno e implementação.

Este curso serve como um excelente recurso para qualquer pessoa que queira obter uma compreensão mais profunda das listas de controle de acesso e tabelas de roteamento IPV4 e seu papel essencial na segurança da rede. Seja você um iniciante ou um especialista, as palestras e os exercícios práticos o tornam uma experiência de aprendizado ideal para todos.

#4. Dominando as listas de controle de acesso (ACLs)

ACL é uma ferramenta crucial para administradores de rede que procuram controlar o fluxo de tráfego e restringir o acesso do usuário. Neste curso, os alunos obterão uma compreensão profunda da tecnologia ACL, incluindo sintaxe e outros aplicativos. Com exemplos de implementações do Cisco ACL, os alunos se familiarizarão com a sintaxe de configuração e verão a tecnologia em ação nas configurações de rede ao vivo.

As listas de acesso IPv4 padrão e estendido são examinadas em detalhes e os alunos aprenderão como implementar cada tipo em um roteador. A solução de problemas de ACLs e a resolução de erros comuns também são abordadas.

Pensamentos finais

Após a conclusão desses três cursos da Udemy, os alunos receberão um certificado de conclusão que valida sua experiência na administração do NAC. Este certificado pode servir como uma credencial valiosa para os alunos que desejam avançar em suas carreiras no campo da segurança de rede.

Espero que você tenha achado este artigo útil para aprender sobre o NAC e como implementá-lo. Você também pode estar interessado em aprender sobre o IGMP Snooping para reduzir o congestionamento da rede.