O AWS Secrets Manager permite que você armazene com segurança todas as suas credenciais, dados, senhas e outros segredos.

Os ataques cibernéticos estão aumentando rapidamente em todo o mundo, com o objetivo de roubar informações confidenciais e dinheiro e deixar as organizações devastadas.

É por isso que é necessário usar serviços fortes como o Secrets Manager, que podem proteger seus dados.

Neste artigo, discutirei o AWS Secrets Manager e como ele pode ser benéfico para você.

Vamos começar!

últimas postagens

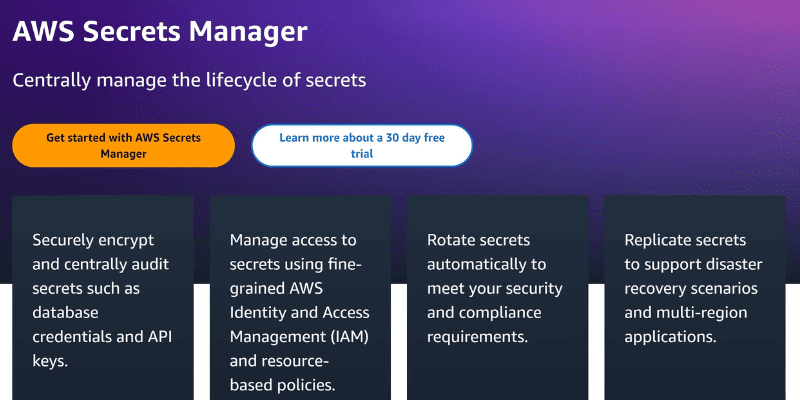

O que é o AWS Secrets Manager?

O AWS Secrets Manager é uma ferramenta que ajuda os usuários a gerenciar, alternar e recuperar seus segredos, como senhas, chaves de API, banco de dados e credenciais de aplicativos, etc., ao longo do ciclo de vida de cada um.

Um segredo aqui pode ser uma informação valiosa e confidencial sobre sua organização que você deseja armazenar com segurança. Pode ser uma credencial como uma senha e um nome de usuário, um token OAuth, uma credencial da AWS, chaves SSK, chaves de criptografia, certificados e chaves privadas e muito mais.

O principal objetivo do AWS Secrets Manager é gerenciar e proteger seus dados usados para acessar recursos, serviços, aplicativos e sistemas de TI. Ele armazena e gerencia segredos e dados em um local centralizado, facilitando o acesso de usuários legítimos sem a necessidade de códigos complexos.

O AWS Secrets Manager permite alternar segredos entre vários serviços da AWS, como Redshift, RDS e DocumentDB. Isso permite que todas as chaves e credenciais do banco de dados sejam atualizadas constantemente nesses serviços. Além disso, você pode alternar segredos sob demanda ou de acordo com uma programação usando o console integrado da ferramenta, AWS SDK ou AWS CLI.

Além disso, o AWS Secrets Manager oferece melhor controle de dados e criptografia forte para proteção de dados. Ele também permite monitorar suas informações protegidas e auditá-las com a ajuda de várias integrações disponíveis.

Seus maiores usuários são grandes empresas em relação ao tamanho do negócio e empresas de software em relação ao tipo de indústria.

Gerenciador de segredos da AWS: recursos

#1. Armazenamento e gerenciamento de segredos

Não apenas armazenamento, mas você também pode gerenciar seus segredos facilmente com o Secrets Manager. Para gerenciar dados na plataforma, você pode realizar várias ações com seus dados:

- Criando um segredo e um banco de dados

- Modificando um segredo

- Encontrando um segredo

- Excluindo um segredo que você não precisa mais

- Restaurando um segredo que você perdeu ou excluiu

- Replicar um segredo para outra região da AWS

- Promover um segredo replicado para um determinado segredo independente no AWS Secrets Manager

Você pode armazenar suas credenciais na plataforma após criar sua conta no Amazon Aurora, Amazon RDS, Amazon DocumentDB ou Amazon Redshift. Você pode fazer isso usando o console do Secrets Manager, AWS SDK ou AWS CLI.

#2. Segurança Forte

O AWS Secrets Manager usa criptografia forte para proteger todos os seus segredos de usuários não autorizados. Ele criptografa seus segredos usando chaves do AWS Key Management Service (KMS).

O Secrets Manager utiliza o AWS Identity and Access Management (IAM) para permitir que os usuários acessem seus segredos com segurança. Oferece controles de acesso e autenticação avançados.

- A autenticação é usada para verificar a identidade do usuário que faz a solicitação. E a identificação é feita por meio de um processo de login que exige tokens de autenticação multifator (MFA), chaves de acesso e senhas.

- O controle de acesso é usado para garantir que os usuários aprovados possam executar apenas determinadas operações em segredos.

Além disso, o Secrets Manager faz uso de políticas que definem quais usuários podem acessar quais recursos e realizar quais ações nesses segredos ou recursos. Ele permite que você use o AWS IAM Roles Anywhere e obtenha credenciais temporárias para segurança no IAM para servidores, aplicativos, contêineres e outras cargas de trabalho executadas fora da AWS.

Além disso, você pode habilitar as mesmas funções e políticas do IAM para suas cargas de trabalho que você criou para aplicativos da AWS para acessar seus recursos na AWS e em dispositivos locais (como servidores de aplicativos).

#3. Rotação de segredos

O AWS Secrets Manager permite alternar segredos de acordo com uma programação ou sob demanda, sem interromper ou reimplantar seus aplicativos ativos.

Aqui, a rotação de segredos refere-se ao processo de atualização periódica dos segredos de uma organização. Portanto, ao girar um determinado segredo, você precisará atualizar os dados ou credenciais no segredo, bem como o serviço ou banco de dados. Além disso, permite automatizar a rotação de segredos e economizar tempo configurando e automatizando a rotação de segredos por meio do console e da AWS CLI para economizar tempo.

Para atualizar um segredo, o AWS Secret Manager utiliza a função AWS Lambda e a chama com base na programação de configuração. Para isso, você precisará configurar um cronograma específico para permitir a rotação após um determinado período, como 90 dias ou 30 dias. Isso também pode ser feito criando uma expressão cron.

Além disso, o Secrets Manager pode rotular a versão do segredo durante a rotação usando rótulos de preparação. Ele pode chamar uma função várias vezes durante a rotação, fornecendo parâmetros diferentes.

Veja como você pode alternar um segredo:

- Crie a nova versão do segredo. Ele pode ter um novo nome de usuário e senha junto com mais dados secretos.

- Altere as credenciais existentes no serviço ou banco de dados. Isso corresponderá às novas credenciais na nova versão do segredo. Com base na estratégia de rotação que você está implementando, um novo usuário será criado com as mesmas permissões de acesso do usuário existente.

- Teste a versão secreta recém-criada, permitindo que ela acesse o serviço ou banco de dados. Com base no tipo de acesso que seus aplicativos exigem; você pode incluir acesso de leitura e gravação.

- Execute a rotação movendo a nova versão da versão antiga para a nova versão secreta. Mantenha a versão antiga e adicione-a à versão anterior para evitar a perda total do segredo.

#4. Monitoramento Secreto

Como violações e ineficiências podem acontecer a qualquer momento, é importante ficar de olho em seus segredos e tomar as medidas necessárias quando ainda houver tempo. O AWS Secrets Manager permite monitorar seus dados usando ferramentas de monitoramento e relatar imediatamente caso algo dê errado.

Você poderá usar logs para investigar qualquer alteração ou uso inesperado. Se encontrado, você também pode reverter as alterações indesejadas e recuperar a versão anterior. Além disso, você pode configurar verificações automatizadas para detectar qualquer tentativa de exclusão de segredo ou uso inapropriado de segredo.

Aqui está o que você obterá com o monitoramento secreto:

- Eventos de log usando o AWS CloudTrail: o AWS CloudTrail pode registrar chamadas de API como eventos do console para rotação e exclusão de segredos. Ele mostrará os eventos registrados nos últimos 90 dias. Você também pode configurar o CloudTrail para entregar arquivos de log diretamente para o bucket do Amazon S3 de várias regiões e contas da AWS.

- Monitore usando o CloudWatch: com o CloudWatch, você pode monitorar facilmente seus segredos, permitindo que ele colete e processe dados brutos em métricas legíveis em tempo real. Os dados serão salvos por 15 meses para avaliar o desempenho do seu serviço ou aplicativo.

- Corresponda os eventos usando o EventBridge: com o EventsBridge, é possível corresponder os eventos dos arquivos de log do AWS CloudTrail. Para isso, configure os riles procurando por esses eventos e envie um novo evento para executar uma ação em um alvo.

- Monitore segredos agendados para exclusão: combinando Amazon CloudWatch Logs, Simple Notification Service (SNS) e CloudTrail, você pode configurar alarmes para notificar em caso de qualquer tentativa não autorizada de excluir um segredo.

Ao receber um alarme, você terá tempo para pensar se realmente deseja excluí-lo ou interromper a exclusão. Como alternativa, você pode permitir que um usuário use um novo segredo e fornecer a ele permissões de acesso.

#5. Integrações

O AWS Secrets Manager se integra a muitas outras ferramentas da Amazon e da AWS. A lista inclui Alexa for Business, AWS App2Container, App Runner, Amazon AppFlow, AWS AppConfig, Amazon Athena, Amazon DocumentDB, AWS DataSync, AWS CodeBuild, Amazon ElasticCache, Amazon EMR, AWS Elemental Live, Amazon QuickSight, Amazon Redshift, AWS Migration Hub , Amazon RDS e muito mais.

Por que usar o AWS Secrets Manager

Postura de Segurança Reforçada

O Secrets Manager permite aprimorar a postura de segurança de sua organização, pois você não precisa de nenhuma credencial codificada no código-fonte de seu aplicativo. Ao armazenar suas credenciais no Secrets Manager, você pode evitar comprometimentos relacionados à segurança por parte de alguém que possa acessar o aplicativo ou seus componentes.

Recuperação de desastres

Um desastre pode bater à sua porta a qualquer momento, como uma violação cibernética. Isso fará com que você perca suas informações cruciais, senhas e outras credenciais e dados. Ou você pode perder seus dados devido à exclusão acidental.

Usando a ferramenta, você pode substituir suas credenciais codificadas por uma chamada em tempo de execução para o AWS Secrets Manager para recuperar dinamicamente suas credenciais quando necessário.

Riscos reduzidos

O Secrets Manager permite configurar um agendamento de rotação para que os segredos possam ser alternados automaticamente quando chegar a hora. Dessa forma, você pode substituir seus segredos de longo prazo por segredos de curto prazo, o que ajuda a reduzir os riscos de comprometimento da segurança.

Além disso, a rotação de credenciais não requer atualizações de aplicativos ou modificação de clientes de aplicativos, pois você não armazenará suas credenciais com o aplicativo.

Atendendo aos Requisitos de Conformidade

Olhando para os crescentes riscos de segurança e privacidade, órgãos reguladores como GDPR e HIPAA exigem que as organizações cumpram seu padrão de conformidade para garantir que estejam lidando com dados de clientes e negócios com segurança. Portanto, use apenas um aplicativo ou serviço que seja seguro e compatível com os regulamentos aplicáveis.

AWS Secrets Manager, você pode monitorar seus segredos para detectar qualquer vulnerabilidade ou risco de segurança que possa comprometer seus dados e agir com antecedência. Isso essencialmente protege suas informações de negócios e clientes, o que é altamente crucial para manter a conformidade. Você também pode se preparar melhor para as auditorias documentando tudo.

Além disso, você pode aproveitar o AWS Configs para avaliar seus segredos e como eles estão em conformidade com as políticas internas, regulamentos e diretrizes do setor de sua organização. Ele permite definir requisitos de conformidade e controles internos para segredos e identificar segredos que não estão em conformidade.

Melhores controles

Você obterá melhor controle de seus segredos, sistemas e outros dados com políticas e controles de acesso refinados. O AWS IAM garantirá que a pessoa certa tenha o nível certo de permissões de acesso aos recursos certos. Os administradores podem criar ou excluir contas, permitir ou restringir o acesso a usuários, adicionar ou remover membros e executar várias ações com base nas necessidades e situações.

AWS Secrets Manager: como configurar e usar

Veja como você pode configurar e usar o AWS Secrets Manager:

- Configure sua conta da AWS inserindo os detalhes necessários.

- Faça login na sua conta da AWS

- Acesse o console do AWS Secrets Manager

- Localize a opção “Armazenar um novo segredo” e clique nela para criar e armazenar seu segredo.

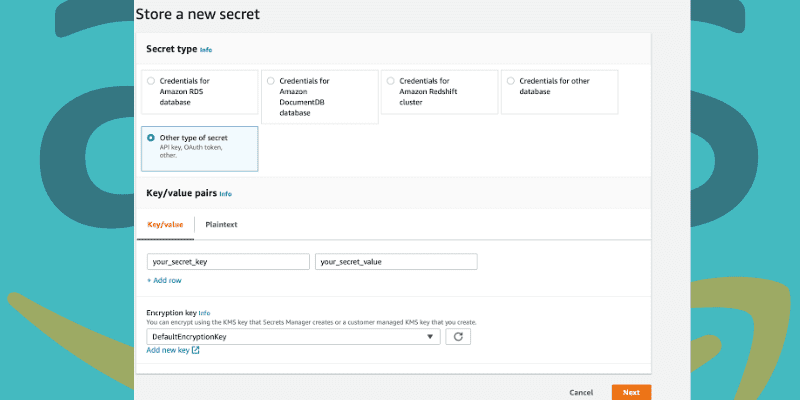

Como criar e armazenar um novo segredo

Para criar um segredo no Secrets Manager, você precisa de permissão das políticas gerenciadas SecretsManagerReadWrite. Quando um segredo é criado, o Secret Manager gera uma entrada de log do CloudTrail.

Siga as etapas abaixo para armazenar seus tokens de acesso, chaves de API e credenciais no AWS Secrets Manager:

Fonte: Stack Overflow

Fonte: Stack Overflow

Você encontrará a página “Escolha o tipo de segredo”. A seguir, execute os seguintes passos:

- Selecione “Outro tipo de segredo” para o tipo de segredo que deseja criar.

- Você verá pares chave/valor. Insira um segredo em pares chave/valor em JSON. Ou selecione a guia Texto simples e insira seu segredo no formato de sua escolha. É possível armazenar segredos de até 65536 bytes.

- Selecione a chave do AWS KMS usada pelo Secret Manager para criptografar o valor do segredo. Principalmente, você pode ir para aws/secretsmanager para usar a chave gerenciada. Não tem nenhum custo.

- Para acessar um segredo de uma conta diferente da AWS ou usar sua chave KMS para habilitar a rotação ou implementar uma política para essa chave, selecione “Adicionar nova chave” ou selecione uma chave gerenciada pelo cliente na lista fornecida. No entanto, uma chave gerenciada pelo cliente é paga.

- Selecione “Próximo”

- Digite um nome secreto e sua descrição. O nome deve ter de 1 a 512 caracteres Unicode.

- Você pode adicionar tags a um segredo na seção Tags. Você também pode incluir uma política de recursos escolhendo “Editar permissões”.

- Além disso, também é possível replicar um segredo para uma região diferente da AWS escolhendo “Replicar segredo”. Essas etapas são opcionais.

- Escolha “Avançar”

Além do console, você também pode adicionar um segredo por meio do AWS SDK e da AWS CLI.

Gerenciador de segredos da AWS x Armazenamento de parâmetros da AWS

O AWS Parameter Store é uma ferramenta de gerenciamento de aplicativos do AWS Systems Manager (SSM) que permite aos usuários criar um parâmetro de valor-chave, que pode salvar as configurações, credenciais, chaves de produto e variáveis de ambiente personalizadas de um aplicativo.

Por outro lado, o AWS Secrets Manager é um serviço que permite criar, armazenar, gerenciar, recuperar e alternar credenciais, chaves, tokens de API etc.

Ambos os serviços têm interfaces semelhantes nas quais é fácil declarar seus pares chave-valor para segredos e parâmetros. No entanto, eles o fazem pelos seguintes motivos:

AWS Secrets ManagerAWS Parameters StoreTamanho do armazenamentoArmazena até 10 kb de tamanho do segredoArmazena até 4.096 caracteres ou 4 kb para uma entrada e pode ir até 8 kb para parâmetros avançadosLimitesPode armazenar 500 mil segredos/região/contaPode armazenar 10.000 parâmetros padrão/região/contaCustoÉ pago, custando US$ 0,40/segredo/mêsGrátis para parâmetros padrão e custa US$ 0,05/10.000 Chamadas de API para parâmetros avançadosRotaçãoOferece rotação automática para qualquer segredo a qualquer momento e pode ser configuradoVocê precisará escrever uma função para atualizar as credenciaisAcesso entre contasSimNãoReplicação entre regiõesSimNãoTipo de credenciaisÉ para dados confidenciais que precisam de criptografia, portanto, casos de uso limitados. Caso de uso mais amplo, pois você pode armazenar mais tipos de credenciais, incluindo variáveis de configuração do aplicativo, como chaves de produto, URLs etc.

AWS Secrets ManagerAWS Parameters StoreTamanho do armazenamentoArmazena até 10 kb de tamanho do segredoArmazena até 4.096 caracteres ou 4 kb para uma entrada e pode ir até 8 kb para parâmetros avançadosLimitesPode armazenar 500 mil segredos/região/contaPode armazenar 10.000 parâmetros padrão/região/contaCustoÉ pago, custando US$ 0,40/segredo/mêsGrátis para parâmetros padrão e custa US$ 0,05/10.000 Chamadas de API para parâmetros avançadosRotaçãoOferece rotação automática para qualquer segredo a qualquer momento e pode ser configuradoVocê precisará escrever uma função para atualizar as credenciaisAcesso entre contasSimNãoReplicação entre regiõesSimNãoTipo de credenciaisÉ para dados confidenciais que precisam de criptografia, portanto, casos de uso limitados. Caso de uso mais amplo, pois você pode armazenar mais tipos de credenciais, incluindo variáveis de configuração do aplicativo, como chaves de produto, URLs etc.

Conclusão

Quer você seja de uma empresa pequena, média ou grande, você pode usar o AWS Secrets Manager para criar e armazenar seus segredos. Ele oferece segurança aprimorada, privacidade, controles de acesso, recursos e recursos para proteger seus segredos contra acesso não autorizado.

Você também pode explorar como executar o AWS Security Scanning e monitoramento de configuração.