Os testes de penetração são ideais para sua empresa quando você precisa testar a eficácia de seus protocolos de segurança.

Ao simular ataques da vida real, sua equipe de TI pode identificar vulnerabilidades em sistemas, explorá-las e fornecer conhecimento sobre como lidar com as áreas de segurança identificadas como preocupantes. Se você quiser uma visão geral abrangente das etapas envolvidas, aqui está nosso guia sobre as etapas do teste de penetração.

Seja interno ou externo, um teste de penetração simulará vetores de ataque. Se for um ataque externo, você está envolvendo um invasor remoto para descobrir as informações que podem ser acessadas por pessoas de fora. Se for interno, é realizado após o externo e trata de identificar o que um hacker pode realizar com acesso interno ao seu sistema.

Com base nos objetivos do pen test, o testador pode ter algum conhecimento do ambiente em teste (ou não). Se o testador conhece o sistema, é uma caixa branca. Em outros casos, o teste de penetração pode ter como alvo aplicações, serviços de rede, engenharia social, redes sem fio ou até mesmo físicas.

Não importa o teste de penetração que você escolher, um bom teste sempre descobrirá vulnerabilidades e ajudará a consolidar as áreas fracas do seu sistema. No entanto, escolher o caminho certo para sua organização pode levar tempo e esforço, especialmente com múltiplas opções para explorar.

Este artigo é um resumo de diferentes tipos de testes de penetração, explicando o que cada um envolve e quando seria melhor usar um determinado. E no final, você aprenderá algumas dicas para selecionar o melhor pen test para as necessidades da sua organização.

últimas postagens

Teste de penetração de aplicativos da Web

Fonte: synopsys. com

Fonte: synopsys. com

Este pen test tem como objetivo descobrir suscetibilidades que abrangem sites e aplicativos da web, como sistemas de comércio eletrônico, gerentes de relacionamento com o cliente e sistemas de gerenciamento de conteúdo.

Ao analisar a segurança, os recursos personalizados e as principais funcionalidades lógicas de um aplicativo, este teste revela maneiras de eliminar violações, perdas financeiras e roubo de identidade. Antes do teste, o testador é equipado com diversos aplicativos a serem testados, campos de entrada a serem verificados e um registro das páginas estáticas e dinâmicas para fácil avaliação das falhas de design e desenvolvimento.

Vulnerabilidades comuns em aplicativos da web são scripts entre sites (XSS), injeção de banco de dados e autenticação quebrada. Para ter um conhecimento profundo sobre segurança na web, você pode conferir o abra a segurança de aplicativos da web (OWAP), um bom repositório para ler. Publica informações sobre a frequência e gravidade das falhas da web a partir de dados coletados de milhares de aplicativos.

Se sua empresa possui ativos da web, é melhor considerar testes de penetração na web. Em muitas configurações de organizações modernas, os aplicativos da Web são inestimáveis para armazenar e transmitir informações. Para tais modelos de operação, há necessidade de testes na web. As estatísticas dizem que o cibercrime aumentou após a pandemia de Covid-19.

Teste de penetração de rede

Fonte: synopsys. com

Fonte: synopsys. com

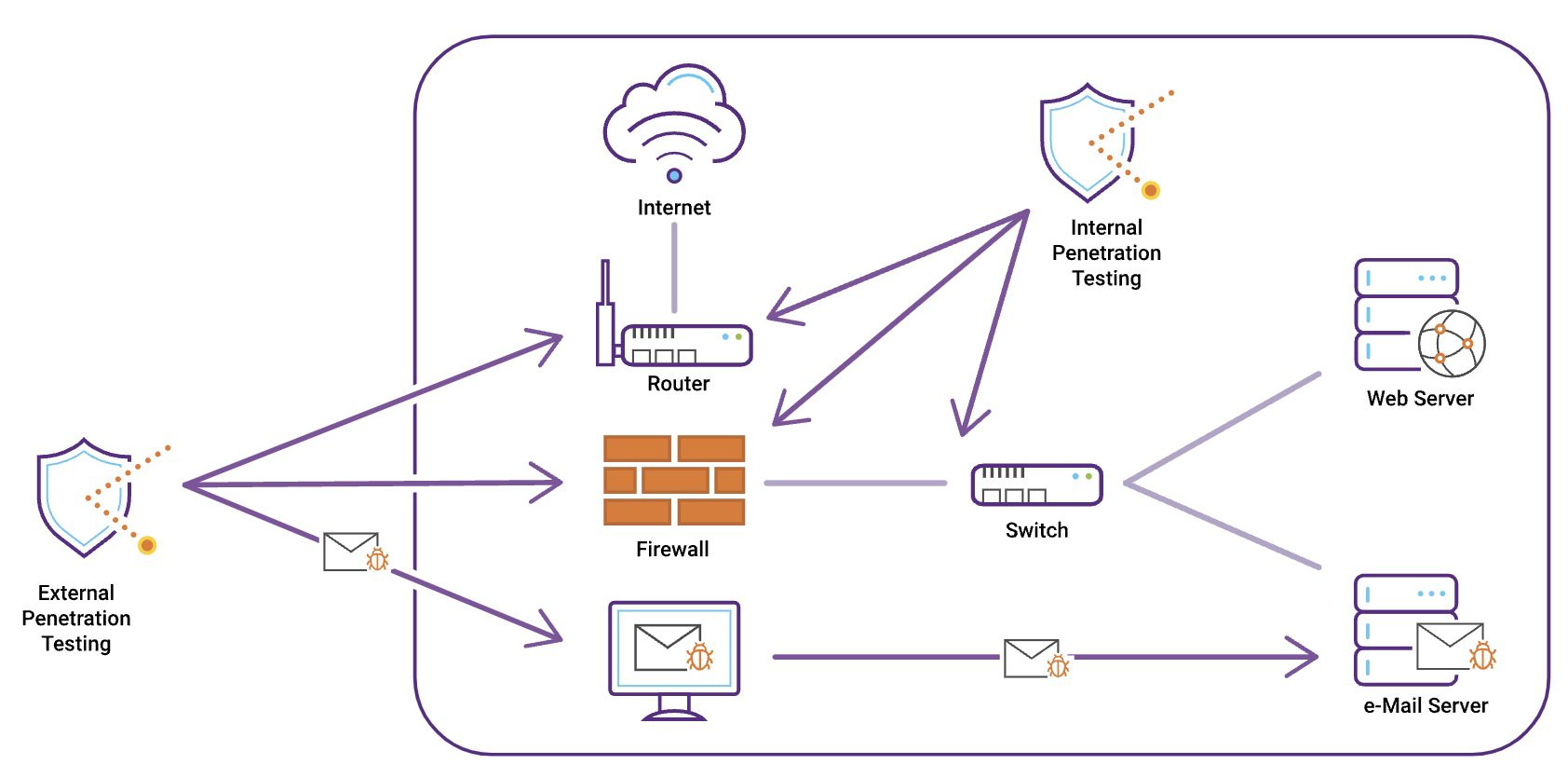

Os testes de penetração de rede são auditorias de segurança direcionadas à infraestrutura de rede, esteja você executando no local ou na nuvem. Ao realizar uma ampla gama de verificações, como vulnerabilidades de criptografia, patches de segurança ausentes e configurações inseguras, esses testes garantem a segurança de dados críticos nos negócios.

Nesse caso, você pode fazer testes internos ou externos. Quando externo, o testador não tem conhecimento prévio do sistema e aproveita a Internet para adquirir o know-how que os hackers usariam em ataques. Se for interno, o foco está em obter acesso à sua rede interna. Por exemplo, o testador pode explorar vulnerabilidades em sistemas voltados para a Internet e tentar acessar informações ou interromper operações.

Quando realizados, os testes de penetração de rede protegem sua empresa contra ataques de rede comuns, como desvio e configuração incorreta de firewall, ataques de roteador, ataques em nível de sistema de nomes de domínio (DNS), ataques de banco de dados e ataques de servidor proxy. Um teste de rede será adequado para você se as operações da sua empresa envolverem a transmissão de grandes quantidades de dados. Considerando a importância dos serviços de rede para uma empresa, é melhor realizar testes de rede pelo menos uma vez por ano.

Teste de penetração de aplicativos móveis

Em aplicativos móveis, os testes de penetração examinam aplicativos em diferentes sistemas operacionais (Android e iOS) e sua interação com APIs. Bons testes descompilam o código-fonte de uma aplicação para adquirir o máximo de informações possível.

Neste caso, o foco está na arquitetura do aplicativo – para decodificá-lo antes de realizar testes manuais para descobrir design e comunicação de rede inseguros – para examinar como os dados trafegam, armazenamento de dados e privacidade – para garantir a conformidade, já que a maioria dos aplicativos armazena dados críticos como senhas e Chaves de API armazenadas em arquivos string.xml, autenticação e gerenciamento de sessão – onde os testes precisam supervisionar processos de gerenciamento de sessão, como final da sessão, validade do token, atualizações de senha e configuração incorreta na autenticação multifator.

Suponha que sua empresa se concentre fortemente no desenvolvimento de aplicativos móveis, como jogos, serviços financeiros e compras. Nesse caso, você pode considerar testes de penetração antes de lançar um produto para uso público ou lançar novas atualizações.

Teste de penetração sem fio

O teste sem fio tem como alvo a rede sem fio da sua organização e os dispositivos conectados a ela. Esses dispositivos incluem smartphones, tablets, computadores e outros dispositivos de Internet das coisas (IoT).

Através de testes de penetração, você pode avaliar os níveis de segurança dos programas de segurança sem fio, descobrir e explorar vulnerabilidades, compreender as ameaças apresentadas em cada ponto de acesso e gerar estratégias baseadas em dados para lidar com vulnerabilidades.

Antes de testar, você deve definir o escopo do envolvimento estabelecendo redes de convidados e sem fio e identificadores de conjunto de serviços (SSIDs) a serem acessados. Embora o processo seja mais baseado em hardware, ele pode ser feito usando ferramentas de software em sistemas operacionais de código aberto como Kali Linux. Para uma boa cultura de segurança, as empresas podem realizar testes sem fio duas vezes por ano.

Teste de penetração de API

O pen-testing de API (às vezes incluído em microsserviços) é usado para identificar pontos fracos da API. Atualmente, sua popularidade está aumentando à medida que muitas empresas permitem que terceiros acessem alguns de seus dados e serviços.

Os testes ratificam que GraphQL, REST, serviços da web e outras APIs são seguros e verificados contra vulnerabilidades conhecidas. Ao testar APIs, o processo é semelhante ao da web. Isto, por sua vez, permite o uso de ferramentas semelhantes. No entanto, novas ferramentas como Postman e Swagger podem ser introduzidas.

Se você quiser explorar mais, aqui está nossa lista de verificação de ferramentas de desenvolvimento e teste de API. Freqüentemente, essas ferramentas são alimentadas com o modelo de uma API e, em seguida, as solicitações básicas da API são modeladas e disparadas em direção ao produto.

Se sua empresa possui aplicativos da Web ou móveis com back-end de API, a execução de testes frequentes de API pode ajudar a descobrir exposição ou designs de codificação inadequados que podem servir como pontos de entrada para invasores.

Teste de penetração de engenharia social

Ao contrário de outras técnicas focadas em falhas tecnológicas, a engenharia social recorre à psicologia humana para violar a segurança da sua organização.

Os testes são benéficos porque identificam vulnerabilidades, medem a conscientização sobre segurança, aumentam a conscientização dos funcionários, mitigam riscos, melhoram a resposta a incidências, cumprem regulamentações, criam a confiança das partes interessadas e garantem uma gestão de riscos econômica.

Os métodos de ataque mais comuns incluem pretextos, phishing, abandono de mídia/táticas físicas e utilização não autorizada. Os testes de engenharia social baseiam-se na formação recolhida no reconhecimento; inteligência de código aberto é usada aqui.

O testador pode construir uma imagem precisa do alvo para adaptar o ataque aos métodos apropriados. Embora não seja comum, como os testes web, a engenharia social pode ser uma excelente forma de identificar falhas em seus modelos de operação.

Teste de penetração de segurança física

Os testes de segurança física implicam obter acesso ao espaço físico de uma instalação para validar a eficiência das medidas de proteção existentes e verificar vulnerabilidades. Ao contrário dos testes de penetração, eles funcionarão em medidas de segurança física, como sistemas de alarme, controles de acesso e diferentes seções com informações confidenciais.

Para conduzir este teste, você pode usar técnicas como desvio físico, utilização não autorizada e engenharia social. Os resultados obtidos no teste são então usados para definir a trajetória para lidar com vulnerabilidades e melhorar as medidas de segurança existentes.

Se sua organização ou empresa tiver presença física, por exemplo, armazenamento de dados e outras informações confidenciais, seria melhor usar testes de penetração para reforçar a segurança. Nesse caso, muitas equipes se beneficiam, como bancos e instituições financeiras, data centers, instalações de serviços governamentais, hospitais e programas de saúde, lojas de varejo e shopping centers, fábricas e organizações detentoras de certificação.

Teste de penetração na nuvem

Os testes de penetração em nuvem envolvem a identificação e exploração de vulnerabilidades em aplicativos e infraestrutura, por exemplo, SaaS, em soluções em nuvem como Microsoft Azure, Amazon Web Services (AWS) e Google Cloud Platform.

Ao contrário de outros testes, a penetração na nuvem requer um conhecimento profundo dos serviços em nuvem. Por exemplo, a fraqueza do SSRF nas aplicações AWS pode comprometer toda a sua infraestrutura de nuvem.

Com outras soluções em nuvem, incluindo Azure AD e AWS Cognito, você encontrará problemas e configurações incorretas. Vulnerabilidades comuns na nuvem incluem APIs inseguras, credenciais fracas, configuração incorreta de servidores, software desatualizado e práticas de codificação inseguras.

Os testes de penetração na nuvem podem melhorar a segurança na nuvem se sua empresa fornecer serviços em nuvem. Com a maioria dos empregadores na nuvem optando por um modelo de responsabilidade compartilhada, os testes na nuvem podem resolver vulnerabilidades na plataforma, em suas redes e no armazenamento de dados.

Teste de penetração de contêineres

Os contêineres são bem conhecidos por seu perfil de visualizações do sistema operacional. Eles podem executar microsserviços, processos de software e até aplicativos grandes. Além de observar os contêineres da perspectiva de um hacker, os testes de penetração de contêineres permitem implantar ambientes de teste personalizados.

Ao verificar vulnerabilidades, existem duas opções. Primeiro, a análise estática verifica vulnerabilidades em imagens de contêiner. Segundo, a análise dinâmica examina o comportamento do contêiner em tempo de execução. Para melhores resultados, seria melhor realizar ambos.

As vulnerabilidades dos contêineres abrangem aplicativos, configuração, rede e sistema operacional de imagem. Se o seu DevOps gira em torno do Docker para testes de penetração, você pode personalizar seus contêineres, enriquecê-los com todas as ferramentas necessárias, reduzir vulnerabilidades e otimizar a funcionalidade geral.

Teste de penetração de banco de dados

Os bancos de dados são inestimáveis nas empresas. Mantendo dados confidenciais, como detalhes de pagamento, informações de clientes e dados de produtos e preços, os bancos de dados colocam as empresas em risco se forem comprometidos. Para garantir a segurança adequada, testes são realizados antes de um novo banco de dados de produtos ser lançado e regularmente para os existentes.

Ao tentar acessar o banco de dados, como um hacker, usando as melhores práticas do setor, os testes de banco de dados indicam como lidar com ataques reais.

As ameaças comuns aos bancos de dados incluem injeções de SQL, privilégios irrestritos, trilhas de auditoria deficientes, backups expostos, configuração incorreta, negação de serviço (DoS) e gerenciamento inadequado de dados. Os testes revelam vulnerabilidades em seu banco de dados e garantem que todas as informações confidenciais estejam protegidas contra intrusos. É por isso que as empresas deveriam investir em segurança de banco de dados.

Teste de penetração de IoT

A Internet das Coisas compreende uma interconexão de dispositivos web que comunicam e trocam dados através da Internet. Esses dispositivos incluem objetos físicos, veículos e edifícios, ao mesmo tempo que incorporam software, sensores, eletrônicos e conexões de rede.

Com a penetração da IoT, o foco é examinar a rede e os dispositivos da Internet das Coisas para descobrir falhas. Além disso, os testes de segurança vão além dos dispositivos e incluem sua rede de comunicação, por exemplo, plataformas de computação em nuvem.

As falhas de segurança dominantes em dispositivos IoT são dados não criptografados, firmware inseguro, senhas fracas e autenticação/controle de acesso inadequados. À medida que as organizações adotam mais dispositivos IoT, as auditorias IoT reforçam o gerenciamento de ativos, desempenho e riscos e atendem às necessidades de conformidade.

Teste de penetração de caixa branca

Para testes de caixa branca, você tem um conhecimento profundo do sistema de destino, incluindo arquitetura de aplicativos, códigos-fonte, credenciais, lista de permissões, diversas funções de conta e documentação.

Ao adotar essa abordagem, a caixa branca economiza no custo dos compromissos. A caixa branca funciona bem com sistemas complexos que exigem níveis de segurança elevados, como empresas financeiras e governos. Ao implementar a cobertura completa do código, você pode enumerar erros internos.

Se você estiver sob uma violação, os testes de caixa branca seriam os melhores para examinar a segurança dos aplicativos, o estado da rede, a segurança física e a segurança sem fio. Em outros casos, você pode considerar um teste de caixa branca nos estágios iniciais do software e antes de ir para a produção.

Teste de penetração de caixa preta

Com os testes de caixa preta, você não conhece o sistema e está adotando uma abordagem de hacker. Como você não pode acessar o código-fonte ou o diagrama de arquitetura, você está adotando uma abordagem externa para explorar a rede. Isso implica que o teste depende da análise dinâmica de sistemas e da execução de programas na rede alvo.

Para ter sucesso, você deve estar familiarizado com ferramentas de verificação automatizadas e métodos manuais de teste de penetração. Você também terá que criar seu mapa de destino com base em suas observações. É uma maneira rápida de executar testes, e o tempo necessário depende da sua capacidade de encontrar e explorar vulnerabilidades. No entanto, se você não conseguir violar o sistema, as vulnerabilidades permanecerão desconhecidas.

Apesar de estar entre os testes mais desafiadores, ele fornece a melhor forma de avaliar a segurança geral do seu sistema. Às vezes, isso é chamado de “tentativa e erro”. Mas requer um alto nível de conhecimento técnico.

Teste da Equipe Vermelha

O agrupamento vermelho é semelhante aos testes de caneta. Mas vai além, assume a forma de um hacker da vida real e não tem limitações de tempo. Você combina ferramentas, táticas e técnicas para esses testes acessarem um sistema ou dados de destino.

Todos os outros testes de penetração são voltados para expor vulnerabilidades. Os testes vermelhos, no entanto, avaliam a capacidade dos defensores de detectar ameaças e responder. A detecção pode ser baseada em indicadores de sistemas de monitoramento comprometidos, testes de avaliação física ou mesmo engenharia social. Você pode considerar os testes vermelhos extensos, ao contrário dos testes de penetração.

Por outro lado, os testes vermelhos não oferecem a mesma amplitude dos testes de penetração. Eles estão focados em acessar um sistema ou dados. Uma vez atingido seu objetivo, eles não buscam outras fraquezas. Para testes de penetração, você identifica todas as vulnerabilidades.

Escolhendo o teste de caneta certo

Seria melhor se você conhecesse todos os modelos existentes para escolher o teste de penetração certo para sua organização. Com esse conhecimento, você pode emparelhar sua organização com a empresa que melhor se adapta a ela com base no seu fluxo de trabalho.

Se você executa aplicativos da web, os testes da web seriam os melhores. Os testes de API são uma opção adequada se você oferece APIs e desenvolvimento de back-end. E a lista continua, com testes de nuvem para provedores de nuvem.

A lista acima deve ser um bom ponto de partida. Deve ajudá-lo a diferenciar todos os testes de penetração, esclarecê-los sobre eles e terminar com o melhor caso de uso para cada um. Expanda seu conhecimento com estes e outros também.

A seguir, confira o software premium de teste de penetração para aplicativos da web.