O teste de penetração visa melhorar a segurança da rede de uma organização, explorando vulnerabilidades.

Um bom teste de penetração é refletido por extensos detalhes sobre as vulnerabilidades descobertas, suas pontuações CVVS, resumos técnicos sobre os riscos apresentados, influência nos negócios, dificuldade de exploração e abordagem estratégica para lidar com vulnerabilidades.

As equipes de segurança ficam satisfeitas quando conseguem identificar e priorizar riscos de software, mitigar vulnerabilidades, ser proativas ao lidar com a segurança, aumentar a confiança e a conscientização nas estratégias de segurança, atender aos requisitos de conformidade e garantir que os sistemas que supervisionam funcionam de maneira eficaz. O teste de penetração é um elemento-chave no aprimoramento da segurança robusta.

Com múltiplas técnicas de teste de penetração, quase todos os domínios tecnológicos são cobertos. Isso inclui aplicações web, nuvem, blockchain, servidores, endpoints de API, redes, dispositivos móveis e redes sem fio, entre outros.

As principais questões neste campo são: o que é teste de penetração, como funciona e como você se beneficiaria com ele? Este artigo detalha o processo de teste de penetração. Você também descobrirá a necessidade de testes de penetração antes de lançar um SaaS e aprenderá algumas ferramentas que pode usar. Vamos aprender, certo?

últimas postagens

O que é teste de penetração?

Os testes de penetração foram inspirados pela necessidade de compreender o processo de pensamento de um invasor. Mesmo com o primeiro teste de segurança em 1971, o campo evoluiu. Mas só então o Força aérea dos Estados Unidos têm seus primeiros testes de segurança. Na década de 1990, foi publicado um artigo documentando como melhore seu site invadindo-o.

Avançando para a década de 2000, o Projeto aberto de segurança de aplicativos da Web (OWASP) lançou um guia de testes sobre melhores práticas. Isto, por sua vez, seria uma base sólida para os testes de penetração atuais e evoluiria para um recurso importante no ciclo de vida de desenvolvimento de software.

À medida que os sistemas e as tecnologias de software evoluem em muitas frentes, é necessário acompanhar os protocolos de segurança e desenvolver sistemas eficientes; esse é o problema resolvido através do teste de caneta.

Simplificando, o teste de penetração envolve invadir um sistema de computador aproveitando pontos fracos e vulnerabilidades. Mas o mais importante é que isso é feito em um ambiente controlado. Ao simular ataques, as equipes de segurança usam ferramentas, técnicas e processos para mostrar o impacto dos pontos fracos no seu negócio.

Quando realizados dentro do escopo correto, os testes de penetração analisam muitos aspectos do seu sistema, incluindo a resiliência a ataques de posições autenticadas e não autenticadas e a eficácia de outras funções do sistema.

Seja na nuvem, no local, trabalhando com APIs, gerenciando bancos de dados ou criando software como serviço (SaaS), sempre há um teste de penetração baseado em suas necessidades.

Os melhores testes de penetração serão naturais ao seu fluxo de trabalho e aos sistemas envolvidos. Se você estiver tendo problemas para escolher, aqui está uma análise dos tipos de testes de penetração disponíveis e quando usar cada um. E agora, explicaremos como abordar os testes de penetração.

Dividindo o processo de teste de penetração

O processo de teste de penetração é processual. Pode ser generalizado em três fases. O primeiro é o pré-engajamento, onde você define objetivos e pesquisa sobre o sistema a ser testado.

O segundo é o engajamento, que visa o sistema, coleta dados e analisa descobertas para descobrir rotas de exploração – por último, o pós-engajamento, onde são gerados relatórios e ações são tomadas para resolver vulnerabilidades. Vamos mergulhar em cada etapa.

#1. Reconhecimento

Como passo principal, o objetivo desta fase é coletar o máximo de dados possível, o que, por sua vez, determina métodos de ataque eficazes. As informações coletadas incluem detalhes sobre o sistema operacional, topologia de rede, aplicativos, contas de usuário e todas as outras informações relevantes.

Munido deste interesse, um reconhecimento pode ser ativo ou passivo. Se passivo, o reconhecimento obtém informações de recursos disponíveis publicamente e, quando ativo, o testador precisa interagir com o sistema. Para obter os melhores resultados, você deve usar ambos.

Para montar informações de rede, você pode usar ferramentas como o Metasploit. Aqui está nossa lista de verificação de ferramentas de inteligência de código aberto (OSINT) se você quiser mais opções. Essas ferramentas verificam endereços IP públicos, indexam suas respostas de cabeçalho e esclarecem o testador sobre uma rede, mesmo sem examiná-la ativamente.

O OSINT Framework mostra como vastos recursos de código aberto podem ser usados para coletar dados. O reconhecimento é comum em testes de penetração internos e externos.

#2. Avaliação de vulnerabilidade

Em seguida, você verifica o sistema para ver todas as portas abertas ou possíveis pontos de entrada. As verificações são opcionais nos testes de penetração e podem ser feitas de forma independente, chamadas de verificação de vulnerabilidades.

Lembre-se de que os dados adquiridos no reconhecimento e na varredura ajudam a desenvolver testes para revelar pontos fracos comuns e incomuns. Esses testes incluem injeção de SQL, scripts entre sites, malware e engenharia social.

Os testes visam explorar o sistema aumentando privilégios e interceptação de tráfego, ao mesmo tempo em que visam ativos de alto valor, como redes, dados de funcionários, fornecedores, aplicativos, dados de parceiros/cadeia de suprimentos e informações de fornecedores.

Os testadores aproveitam recursos como o Banco de Dados Nacional de Vulnerabilidades para encontrar pontos fracos do sistema se o processo for automatizado. Se for manual, ferramentas de avaliação de vulnerabilidades como Metasploit, Commix e Sn1per.

#3. Exploração

Depois de consolidar todas as vulnerabilidades e interpretar os resultados das avaliações, o testador explora as vulnerabilidades no sistema alvo. O processo envolve o uso de ferramentas como o Metasploit para simular ataques do mundo real.

Ocasionalmente, são utilizadas técnicas manuais, conhecimento prévio humano e suas origens. A exploração pode evoluir para violação de dados, interrupção de serviços ou acesso a informações não autorizadas. Mas é preciso ter cuidado para não danificar o sistema. Isso volta ao escopo dos testes, que orienta o processo geral.

Esta etapa visa avaliar a persistência de vulnerabilidades no sistema e se isso leva os malfeitores ao acesso profundo. Portanto, você está emulando ameaças persistentes avançadas que podem ser deixadas em um sistema para roubar dados mesmo depois de meses.

Os registros são mantidos para registrar o tempo total gasto em um sistema sem ser detectado – eles mostram a eficácia de uma organização em sua abordagem à segurança.

#4. Comunicando

Freqüentemente, muitas organizações pulam esta etapa. No entanto, é igualmente crucial com duas tarefas principais. Primeiro, o testador precisa limpar o sistema. Como resultado, o sistema é revertido ao seu estado original antes do teste de penetração.

Em segundo lugar, o testador deve revisar, documentar as suscetibilidades e elaborar as táticas utilizadas. Uma explicação precisa ser apresentada para explicar os resultados da exploração em alvos de alto valor. Agora que o pen test está próximo do fim, o relatório desenvolvido aqui orienta a correção e melhoria da postura de segurança.

Lembre-se de que um relatório útil fornecerá uma visão geral do teste e detalhes técnicos. As informações técnicas devem incluir riscos técnicos, influência nos negócios da organização, pontuações CVVS e um guia tático para abordar as vulnerabilidades identificadas.

Benefícios dos testes de penetração

Os testes de penetração trazem muitos benefícios para sua organização. Ele expõe vulnerabilidades em seu sistema para todas as pilhas de tecnologia e sistemas operacionais. Ao examinar os projetos do sistema, você pode reconhecer os pontos fortes do seu sistema. Isso, por sua vez, permite que você se concentre nas áreas fracas.

Além disso, identifica técnicas de segurança que não valeram a pena. Com esse conhecimento, as melhores práticas podem ser utilizadas na construção de sistemas futuros/adicionais.

Ao implementar testes positivos e negativos, você pode gerar relatórios abrangentes. Nesse caso, os relatórios permitem saber quais técnicas funcionam, em vez de abordar e deixar um problema específico por aí.

A simulação autêntica de ataques do mundo real fornece insights sobre abordagens passo a passo que os hackers adotariam para explorar seu sistema. Isso expõe você a táticas e prazos que descrevem sua postura de segurança.

Em relação à conformidade, os testes de penetração ajudam a avaliar se sua organização atende a todas as regulamentações. Caso contrário, você poderá moldar a trajetória do negócio para ser totalmente compatível. Além disso, um teste de penetração pode certificar que os dados da sua empresa estão seguros. Quando este não for o caso, você será alertado e poderá tomar medidas corretivas.

Ao alocar orçamentos de segurança, os testes de penetração indicarão as seções que precisam ser corrigidas. Através de testes e documentação completos, você pode estabelecer um orçamento de segurança consistente para atender às suas necessidades.

Os testes de penetração também fornecerão uma nova perspectiva do seu sistema. Isso envolve corrigir bugs e melhorar o design e a arquitetura geral do sistema no futuro.

Além disso, os testes de penetração podem aumentar a fidelidade do cliente e a confiança em sua marca. Ao fornecer resultados positivos de um pen test ou fornecer atualizações sobre problemas resolvidos, você pode apresentar sua organização/produto de maneira profissional e melhorar o relacionamento com o cliente.

Os clientes, quando seguros da segurança de seus serviços, irão indicar você para seus amigos, fazendo seu negócio crescer naturalmente.

Por que o Pen Test é crucial antes de lançar qualquer SaaS, comércio eletrônico

SaaS e comércio eletrônico são exclusivos de outros tipos de software. Eles são dinâmicos e se adaptam às necessidades em constante evolução dos clientes. Além de armazenar vastos níveis de dados e transmiti-los, são competitivos com a necessidade de inovação e iteração de novas funcionalidades.

Os desenvolvimentos constantes no software apresentam caminhos para novas vulnerabilidades. O teste de penetração ajuda a preencher a lacuna entre inovação e segurança. À medida que os ataques cibernéticos aumentam, há uma necessidade inevitável de uma abordagem proativa para proteger o seu software.

Todos os SaaS e comércio eletrônico precisam ratificar que seus aplicativos e produtos digitais são construídos em camadas de infraestrutura seguras, seguindo as melhores práticas. Compreender a saúde dos seus produtos digitais elimina as chances de violações de dados.

Como os testes de penetração combinam o uso de inteligência humana e de máquina, as equipes de TI podem aproveitar esse conhecimento para desenvolver estratégias aprofundadas para fortalecer a segurança do software.

Os testes de penetração podem impulsionar a adaptação no software. Ao compreender a natureza das vulnerabilidades em seu SaaS ou comércio eletrônico, você pode modificar sua abordagem de desenvolvimento e evitar introduzi-las no futuro. Isto é útil ao desenvolver múltiplas soluções SaaS usando as mesmas tecnologias e processos.

Até agora, você aprendeu sobre testes de penetração e sua relevância na indústria de software. À medida que você escolhe as soluções certas para sua caixa de ferramentas, aqui estão algumas conhecidas por seu melhor desempenho no domínio.

Eu não os classifiquei em nenhuma ordem. Mas fique tranquilo, eles economizarão o tempo que você gastaria procurando.

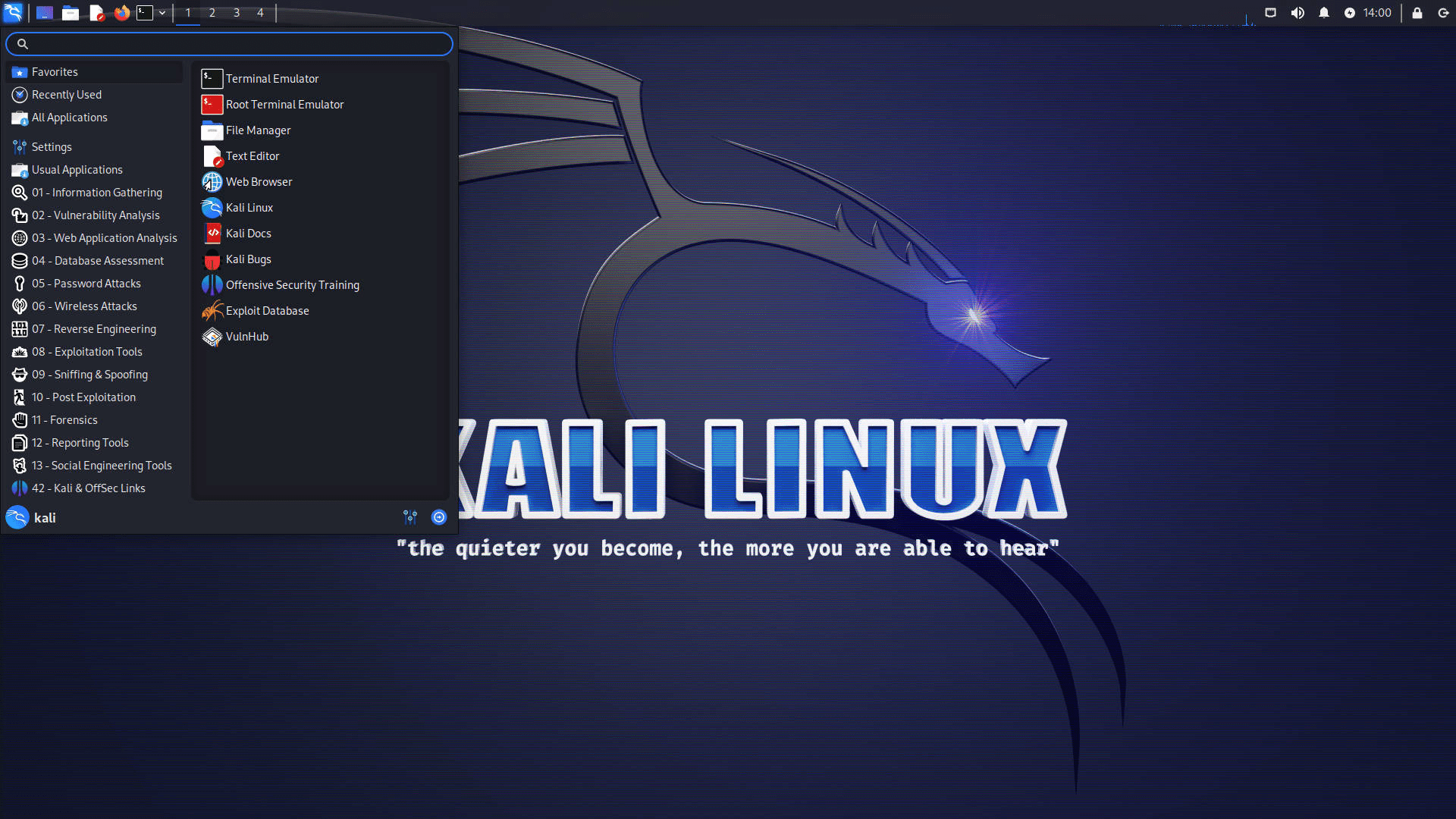

#1. KaliLinux

KaliLinux é uma plataforma de código aberto voltada para tarefas de segurança como testes de penetração, engenharia reversa, computação forense e pesquisa de segurança.

Esteja você na nuvem, em contêineres, em dispositivos móveis ou em um subsistema de janela para Linux, uma versão do Kali estará sempre disponível.

Ele permite que você instale qualquer ferramenta de pen test nele, embora você configure as ferramentas manualmente. O bom é que Kali tem uma comunidade vibrante e documentação completa para atender usuários veteranos e novatos.

#2. Metasploit

O Metasploit A estrutura ganha vida por meio de uma colaboração de entusiastas da segurança, concebida com o objetivo de aumentar a conscientização sobre segurança, corrigir vulnerabilidades e gerenciar avaliações de segurança.

Confira GitHub do Metasploit para obter as diretrizes mais recentes sobre como começar, usá-lo para testes de segurança e contribuir para o projeto.

#3. Nmap

Com Nmap (mapeador de rede), você pode explorar redes e auditar seus estados de segurança. Embora tenha sido projetado para verificar rapidamente grandes redes, funciona bem com hosts únicos.

Além de abordar vulnerabilidades de segurança, você pode usá-lo para executar tarefas repetitivas, como inventário de rede, monitorar o tempo de atividade dos hosts e agendar/gerenciar atualizações de serviços.

Juntando tudo

Os testes de penetração visam melhorar a segurança dos produtos digitais, expondo vulnerabilidades, mostrando como podem ser exploradas, fornecendo um resumo do impacto potencial nos negócios e fornecendo estratégias táticas para resolver as referidas preocupações.

Para garantir que você obtenha o melhor resultado dos testes de penetração, cada estágio precisa ser coberto rigorosamente. Isso significa tratar todas as etapas do teste com igual importância, sem negligenciar nenhuma. Comece planejando os objetivos do seu teste e colete todas as informações necessárias antes de prosseguir para a digitalização.

Depois de verificar seus sistemas e analisá-los completamente, prossiga para um ataque e veja quanto tempo seu sistema levará para descobrir uma violação. Verifique o impacto no sistema, documente o processo geral e certifique-se de elaborar uma estratégia de resolução. E ao concluir o teste, restaure os sistemas e limpe-os. Lembre-se de que os testes de penetração devem ser feitos com frequência para se manter atualizado.

Em termos de benefícios, os testes de penetração exporão vulnerabilidades, fortalecerão sua postura de segurança, economizarão orçamentos à medida que você pode planejar com base em experiências anteriores e remodelarão os designs de seus sistemas futuros.

Do ponto de vista do cliente, os testes de penetração o ajudarão a aumentar a confiança e a construir um relacionamento leal. É claro que as pessoas querem trabalhar com marcas em que possam confiar, especialmente num cenário de moedas digitais.

Para um mergulho detalhado nos testes de penetração, confira as fases do teste de penetração, onde detalhamos todas as etapas, explicamos a relevância de cada etapa e fornecemos uma interação guiada passo a passo com o tópico.