O principal argumento contra a computação em nuvem apresentado por seus detratores é a segurança. BYOE garante a segurança de todos os seus serviços em nuvem. Vamos ver como.

Na computação em nuvem, o proprietário dos dados não tem controle direto sobre eles e é forçado a confiar no provedor de serviços em nuvem para mantê-los protegidos contra acesso não autorizado. A solução mais comumente aceita para proteger as informações que residem nas nuvens é criptografá-las.

O problema com a criptografia de dados é que ela não apenas impede que usuários não autorizados acessem os dados, mas também adiciona complicações ao uso dos dados por usuários legitimamente autorizados.

Suponha que uma empresa hospede seus dados de forma criptografada na infraestrutura de um provedor de serviços em nuvem (CSP). Nesse caso, ele precisa de alguma forma eficaz de descriptografia que não dificulte o uso dos dados e aplicativos pelos usuários ou afete negativamente a experiência do usuário.

Muitos provedores de nuvem oferecem a seus clientes a opção de manter seus dados criptografados, dando-lhes ferramentas para tornar a descriptografia transparente e despercebida por usuários autorizados.

No entanto, qualquer esquema de criptografia robusto requer chaves de criptografia. E quando a criptografia de dados é realizada pelo mesmo CSP que detém os dados, as chaves de criptografia também são mantidas por esse CSP.

Portanto, como cliente de um CSP, você não pode ter controle total sobre seus dados, pois não pode confiar que seu CSP manterá as chaves de criptografia completamente seguras. Qualquer vazamento dessas chaves pode deixar seus dados completamente expostos a acesso não autorizado.

últimas postagens

Por que você precisa de BYOE

BYOE (traga sua própria criptografia) também pode ser chamado de BYOK (traga suas próprias chaves), embora como esses sejam conceitos relativamente novos, empresas diferentes podem dar a cada acrônimo um significado diferente.

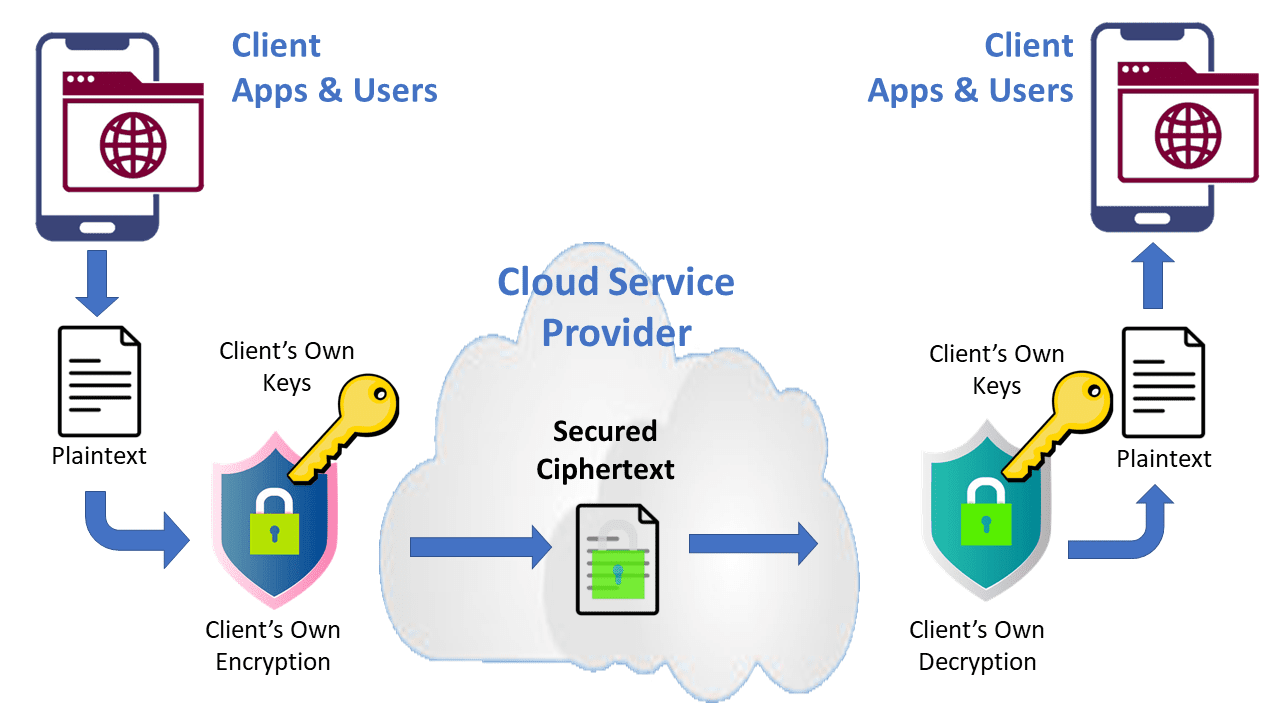

O BYOE é um modelo de segurança especificamente adaptado à computação em nuvem, que permite que os clientes de serviços em nuvem usem suas próprias ferramentas de criptografia e gerenciem suas próprias chaves de criptografia.

No modelo BYOE, os clientes de um CSP implantam uma instância virtualizada de seu próprio software de criptografia, juntamente com o aplicativo que hospedam na nuvem.

A aplicação está configurada de forma a que toda a sua informação seja processada por software de encriptação. Este software criptografa os dados e os armazena na forma de texto cifrado no repositório físico de dados do provedor de serviços em nuvem.

Uma vantagem importante do BYOE é que ele permite que as empresas usem serviços em nuvem para hospedar seus dados e aplicativos, cumprindo os critérios de privacidade de dados impostos por reguladores em determinados setores. Mesmo em ambientes multilocatários de terceiros.

Essa abordagem permite que as empresas usem a tecnologia de criptografia que melhor atende às suas necessidades, independentemente da infraestrutura de TI do provedor de serviços em nuvem.

Benefícios do BYOE

Os principais benefícios que você pode obter ao usar o BYOE são:

- Maior segurança dos dados hospedados em infraestruturas de terceiros.

- Controle total da criptografia de dados, incluindo algoritmo e chaves.

- Monitoramento e controle de acesso como valor agregado.

- Criptografia e descriptografia transparentes para não afetar a experiência de uso de dados.

- Possibilidade de reforçar a segurança com módulos de segurança de hardware.

Acredita-se comumente que basta que as informações sejam criptografadas para evitar riscos, mas esse não é o caso. O nível de segurança dos dados criptografados é tão alto quanto a segurança das chaves usadas para descriptografá-los. Se as chaves forem expostas, os dados serão expostos, mesmo que estejam criptografados.

BYOE é uma forma de evitar que a segurança das chaves de criptografia seja deixada ao acaso e a segurança implementada por terceiros, ou seja, seu CSP.

BYOE é o bloqueio final em um esquema de proteção de dados que, de outra forma, teria uma violação perigosa. Com o BYOE, mesmo que as chaves de criptografia do seu CSP sejam comprometidas, seus dados não serão.

Como funciona o BYOE

O esquema de segurança BYOE exige que o CSP ofereça a seus clientes a opção de usar seus próprios algoritmos de criptografia e chaves de criptografia.

Para usar esse mecanismo sem afetar a experiência do usuário, você precisará implantar uma instância virtualizada de seu software de criptografia junto com os aplicativos que você hospeda em seu CSP.

Os aplicativos corporativos no esquema BYOE devem ser configurados para que todos os dados que eles manipulam passem pelo aplicativo de criptografia.

Esse aplicativo funciona como um proxy entre o front-end e o back-end de seus aplicativos de negócios para que os dados não sejam movidos ou armazenados sem criptografia em nenhum momento.

Você deve garantir que o back-end de seus aplicativos de negócios armazene uma versão de texto cifrado de seus dados no repositório de dados físicos de seu CSP.

BYOE versus criptografia nativa

As arquiteturas que implementam BYOE oferecem maior confiança na proteção de seus dados do que as soluções de criptografia nativas fornecidas pelos CSPs. Isso é possível usando uma arquitetura que protege bancos de dados estruturados, bem como arquivos não estruturados e ambientes de big data.

Ao usar extensões, as melhores soluções da BYOE permitem que você use os dados mesmo durante as operações de criptografia e rechaveamento. Por outro lado, usar a solução BYOE para monitorar e registrar o acesso aos dados é uma forma de antecipar a detecção e a interceptação de ameaças.

Há também soluções BYOE que oferecem, como valor agregado, criptografia AES de alto desempenho, aprimorada por aceleração de hardware e políticas de controle de acesso granular.

Desta forma, podem estabelecer quem pode aceder aos dados, a que horas e através de que processos, sem necessidade de recorrer a ferramentas específicas de monitorização.

Gerenciamento de Chaves

Além de usar seu próprio módulo de criptografia, você precisará do software de gerenciamento de chaves de criptografia (EKM) para gerenciar suas chaves de criptografia.

Este software permite que administradores de TI e segurança gerenciem o acesso a chaves de criptografia, tornando mais fácil para as empresas armazenar suas próprias chaves e mantê-las fora do alcance de terceiros.

Existem diferentes tipos de chaves de criptografia, dependendo do tipo de dados a serem criptografados. Para ser realmente eficaz, o software EKM escolhido deve ser capaz de lidar com qualquer tipo de chave.

O gerenciamento flexível e eficiente de chaves de criptografia é essencial quando as empresas combinam sistemas em nuvem com sistemas locais e virtuais.

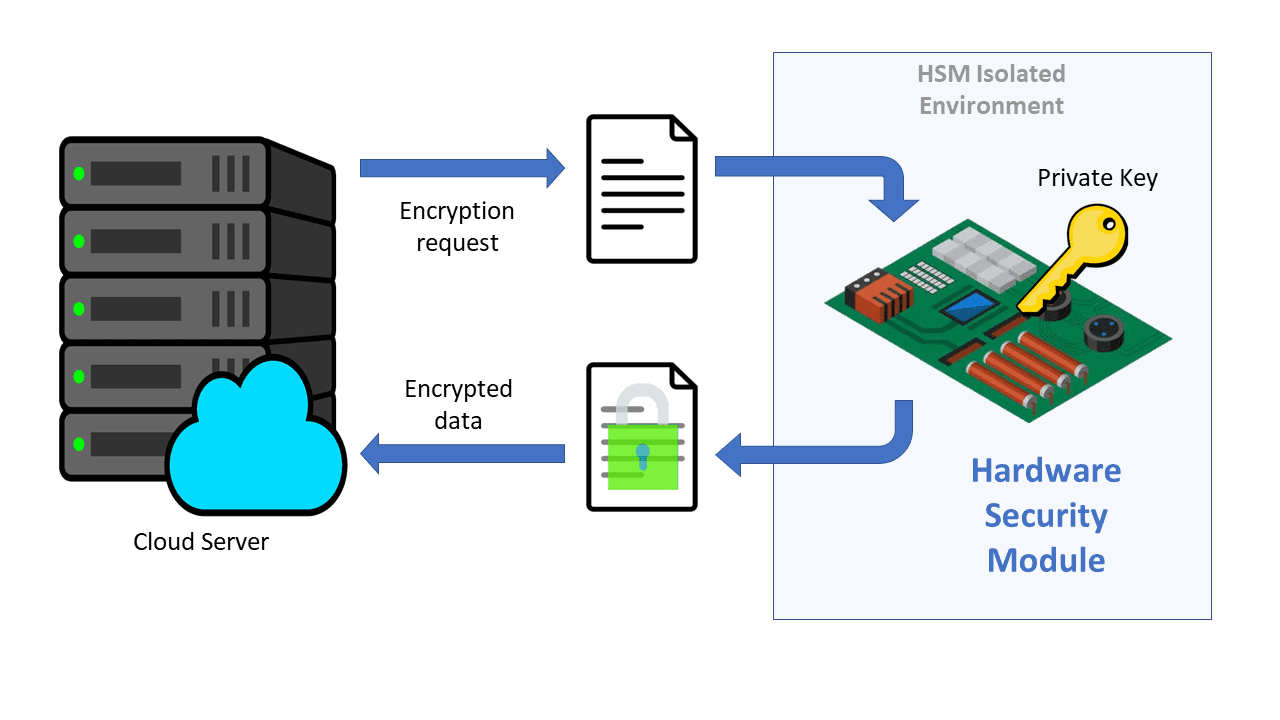

Protegendo BYOE com um HSM

Um módulo de segurança de hardware, ou HSM, é um dispositivo de segurança física usado para realizar operações criptográficas com rapidez e segurança máxima. Tais operações criptográficas incluem criptografia, gerenciamento de chaves, descriptografia e autenticação.

Os HSMs são projetados para máxima confiança e robustez e são ideais para proteger dados confidenciais. Eles podem ser implantados como placas PCI Express, dispositivos autônomos com interfaces de rede Ethernet ou simplesmente dispositivos USB externos.

Possuem sistemas operacionais próprios, especialmente projetados para maximizar a segurança, e seu acesso à rede é protegido por firewall.

Quando você usa um HSM em combinação com BYOE, o HSM assume a função de proxy entre seus aplicativos de negócios e os sistemas de armazenamento de seu CSP, cuidando de todo o processamento criptográfico necessário.

Ao usar o HSM para tarefas de criptografia, você garante que essas tarefas não imponham atrasos irritantes na operação normal de seus aplicativos. Além disso, com um HSM, você minimiza as chances de usuários não autorizados interferirem no gerenciamento de suas chaves ou algoritmos de criptografia.

Em busca de padrões

Ao adotar um esquema de segurança BYOE, você deve observar o que seu CSP pode fazer. Como vimos ao longo deste artigo, para que seus dados sejam realmente seguros na infraestrutura de um CSP, o CSP deve garantir que você possa instalar seu próprio software de criptografia ou HSM junto com seus aplicativos, que os dados serão criptografados nos repositórios do CSP, e que você e mais ninguém terá acesso às chaves de criptografia.

Você também pode explorar algumas das melhores soluções de agente de segurança de acesso à nuvem para estender os sistemas de segurança no local da organização.