Spear phishing é um ataque perigoso de segurança cibernética que pode levar uma organização ou indivíduo a perder informações confidenciais e dinheiro e causar danos à reputação.

De acordo com o FBIas organizações são alvo de spear phishers e perderam cerca de US$ 5 bilhões com esses golpes.

Você pode ter recebido um e-mail ou mensagem de texto dizendo: “Você ganhou o iPhone 12!” Em seguida, você será orientado a clicar em um link para reivindicar a oferta.

É assim que as pessoas são induzidas a um golpe como o phishing, e o spear-phishing está um passo à frente disso.

Os invasores enviam e-mails mais personalizados com aparência genuína e enganam as pessoas para que revelem informações confidenciais e enviem dinheiro.

Mas como se manter protegido contra esses ataques e, o mais importante, como detectar um?

Neste artigo, discutirei o spear phishing e responderei a essas perguntas.

Então fique ligado!

últimas postagens

O que é phishing?

Phishing é um ataque cibernético no qual o invasor tenta se comunicar com o alvo, geralmente por meio de e-mails, mensagens de texto ou telefone, fingindo ser uma fonte legítima. Ele visa roubar dados pessoais ou comerciais confidenciais, como detalhes de login, credenciais de cartão de crédito ou débito, senhas, etc.

Eles fazem isso atraindo o alvo para abrir o link malicioso, baixando um anexo enviado por e-mails ou mensagens de texto e instalando malware em seu dispositivo. Dessa forma, o invasor obtém acesso aos dados pessoais e contas online do alvo, obtém permissões para alterar dados e compromete os sistemas conectados ou sequestra toda a rede de computadores.

Os hackers podem fazer isso para obter ganhos financeiros, aproveitando os detalhes do seu cartão de crédito e dados pessoais. Eles também podem exigir um resgate para devolver os sistemas, redes e dados. Em outros casos, o hacker pode enganar os funcionários para que roubem informações comerciais para atingir uma empresa.

Coisas que constituem uma campanha de phishing são:

- Mensagens legítimas e atraentes são projetadas para chamar a atenção do destinatário, como um e-mail dizendo: “Você ganhou na loteria!”, “Reivindicar seu iPhone 12” e assim por diante.

- Criando um senso de urgência e dizendo para você agir rápido devido ao tempo limitado para fazer um acordo, responder a um cenário, atualizar informações etc.

- Vindo de um remetente incomum ou parecendo inesperado, fora do personagem ou suspeito

- Hiperlink direcionando para um link suspeito ou com erros ortográficos para um site popular

- Anexos que você não espera ou não faz sentido

O que é Spear Phishing?

Spear phishing é um tipo de campanha de phishing direcionada a grupos ou indivíduos específicos em uma organização, enviando emails e anexos altamente personalizados.

Os perpetradores de spear phishing se apresentam como entidades confiáveis ou conhecidas na tentativa de enganar as vítimas para que acreditem nelas e forneçam informações confidenciais, baixando malware ou enviando dinheiro.

Spear phishing também pode ser considerado uma tática de engenharia social em que o cibercriminoso disfarçado de indivíduo conhecido ou confiável engana o alvo para baixar um anexo ou clicar em um e-mail ou texto malicioso. Isso leva o alvo a expor informações confidenciais ou instalar programas maliciosos sem saber em sua rede organizacional.

O objetivo do spear phishing é acessar a conta de um indivíduo, se passar por alguém como um oficial de alto escalão, pessoas com informações confidenciais, oficiais militares, administradores de segurança e assim por diante.

Exemplo: em 2015, acreditava-se que o Google e o Facebook eram perdendo cerca de US $ 100 milhões a um esquema de e-mail lituano.

Phishing vs. Spear Phishing

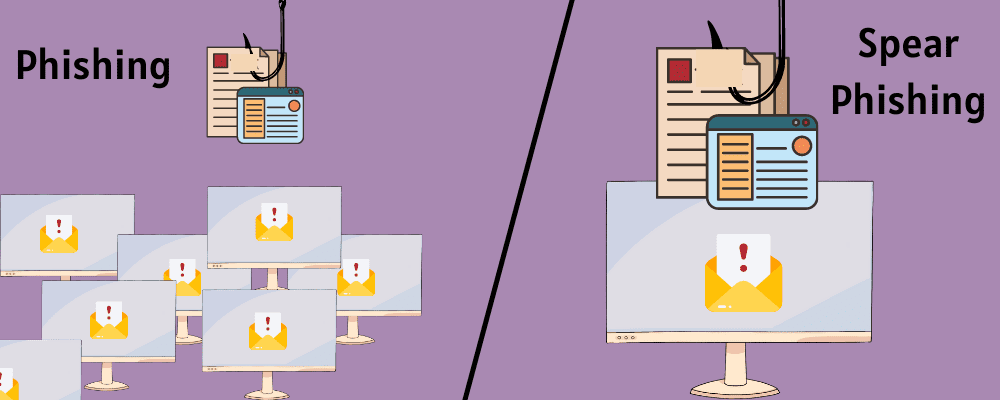

1. Tipo: Phishing é um termo mais amplo, enquanto spear phishing é um tipo de phishing. Ambos são ataques cibernéticos direcionados a indivíduos ou empresas específicas para obter informações confidenciais por meio de e-mails e mensagens.

2. Alvo: Golpes de phishing são gerais em que um e-mail malicioso pode ser enviado pelo invasor para milhares de pessoas de uma só vez. Eles pretendem lançar uma rede mais ampla e tentar pegar qualquer vítima para obter informações ou dinheiro.

Por outro lado, o spear phishing é direcionado especificamente a um determinado indivíduo ou grupo de uma organização que possui informações altamente confidenciais relacionadas a suas informações comerciais, informações pessoais, informações militares, documentos relacionados a dinheiro, como detalhes de cartão de crédito ou débito e senhas bancárias, credenciais de conta, etc.

Phishing vs. Spear Phishing

Phishing vs. Spear Phishing

3. Tipo de e-mail: O phishing pode conter informações gerais, atraindo pessoas e induzindo-as a revelar informações confidenciais ou enviar dinheiro.

Em contraste, o spear phishing usa e-mails personalizados e bem elaborados para um indivíduo ou grupo específico, o que se torna difícil de distinguir de uma fonte legítima. Pode incluir seus nomes, cargos, etc., na tentativa de estabelecer mais confiança e torná-los vítimas desse tipo de ataque.

4. Exemplo: Um exemplo de campanha de phishing pode ser algo assim – “Você ganhou um iPhone XI”. Não se destina a um indivíduo específico, mas a qualquer pessoa que clique no link fornecido para reivindicar o “prêmio”. Também não revela onde e como você ganha um concurso. É direcionado a um público maior que pode se tornar vítima.

Um exemplo de campanha de spear phishing pode ser um e-mail bem elaborado que parece ter vindo de uma fonte genuína ou de alguém que você conhece, incluindo seu nome ou posição em uma organização.

No entanto, os cibercriminosos usam os dois tipos de golpes – phishing e spear-phishing com base em seu objetivo final. Eles podem empregar phishing para aumentar suas chances de sucesso, concentrando-se na quantidade em vez da qualidade. Pelo contrário, eles podem empregar spear phishing para aumentar suas chances de sucesso dentro de uma organização, mas focar na qualidade em vez da quantidade.

Tipos de Spear Phishing

Spear phishing pode ser de diferentes tipos, como:

Clonar Phishing

Close phishing é um ataque em que o perpetrador cria uma “atualização” de um e-mail genuíno para induzir o destinatário a pensar que é real e, na verdade, uma atualização do e-mail anterior. Mas, neste novo e-mail, o invasor insere um anexo ou link malicioso, substituindo o real.

Desta forma, o receptor é enganado e feito para revelar informações críticas.

Anexos maliciosos

Esse tipo de spear phishing é comum. O invasor envia um ataque direcionado a um indivíduo ou grupo em uma organização enviando um email com anexos e links maliciosos. O invasor também aproveitará as informações roubadas e também poderá exigir ransomware.

Anexos maliciosos

Anexos maliciosos

Se você encontrar um e-mail desse tipo em sua caixa de entrada que pareça suspeito ou inesperado, não clique nem abra o link ou anexo. E se você ainda acha que o e-mail é legítimo e deve abrir o link, passe o mouse sobre ele para ver o endereço completo desse link.

Isso ajudará você a avaliar o endereço e confirmar sua integridade. Um link malicioso terá um endereço com erros ortográficos e outras irregularidades que podem ser ignoradas se não forem observadas. Portanto, verifique a fonte do link antes de baixar um anexo ou clicar em um link para ficar mais seguro.

Representação

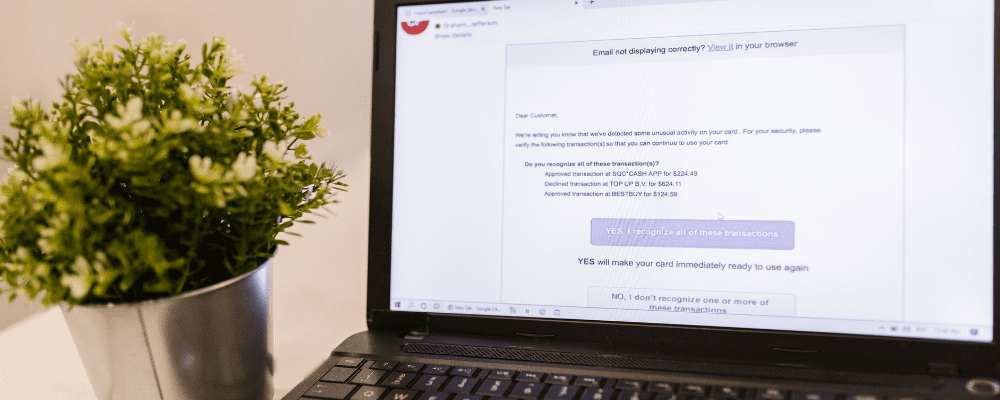

Os golpistas podem se passar por marcas renomadas e famosas em e-mails, replicando fluxos de trabalho de e-mail regulares que um usuário genuinamente recebe das marcas. Aqui também, os invasores substituem o link original por um malicioso, como páginas da Web de login falsificadas para roubar detalhes da conta e outras informações. Bancos, serviços de streaming de vídeo, etc., são frequentemente personificados.

Golpes de CEO e BEC

Os cibercriminosos podem ter como alvo funcionários dos departamentos de finanças ou contabilidade de uma organização, se passando por CEO ou outro funcionário de alto escalão. Funcionários classificados em posições muito mais baixas do que acham difícil ou quase impossível dizer não a certas instruções de funcionários de alto escalão.

Por meio de fraudes de Business Email Compromise (BEC) e golpes de e-mail de CEO, os invasores podem usar a influência de funcionários de alto escalão para induzir os funcionários a fornecer dados confidenciais, transferir dinheiro e assim por diante.

Como funciona o Spear Phishing?

Os ataques de Spear phishing são especificamente adaptados a um alvo e são cuidadosamente projetados com base nas informações coletadas sobre o alvo.

Escolhendo o alvo

Os invasores primeiro escolhem um indivíduo ou um grupo de uma organização como alvo e, em seguida, continuam pesquisando sobre eles e coletando informações.

Agora, os golpistas também fazem considerações específicas para escolher um alvo. Isso é feito com base no tipo de informação a que um indivíduo tem acesso e quais dados os invasores podem coletar sobre o alvo. Eles geralmente escolhem pessoas cujos dados podem pesquisar facilmente.

Spear phishing geralmente não é direcionado a funcionários ou executivos de alto nível. Eles podem escolher alguém sem experiência ou conhecimento, pois é fácil manipulá-los. Além disso, funcionários novos ou de nível inferior podem desconhecer as políticas e medidas de segurança organizacional; portanto, eles podem cometer erros, levando a comprometimentos de segurança.

Coletando informações sobre o alvo

Os invasores então caçam os dados publicamente disponíveis do alvo de fontes como mídias sociais, incluindo LinkedIn, Facebook, Twitter etc., e outros perfis. Eles também podem coletar informações sobre sua localização geográfica, contatos sociais, endereço de e-mail, etc.

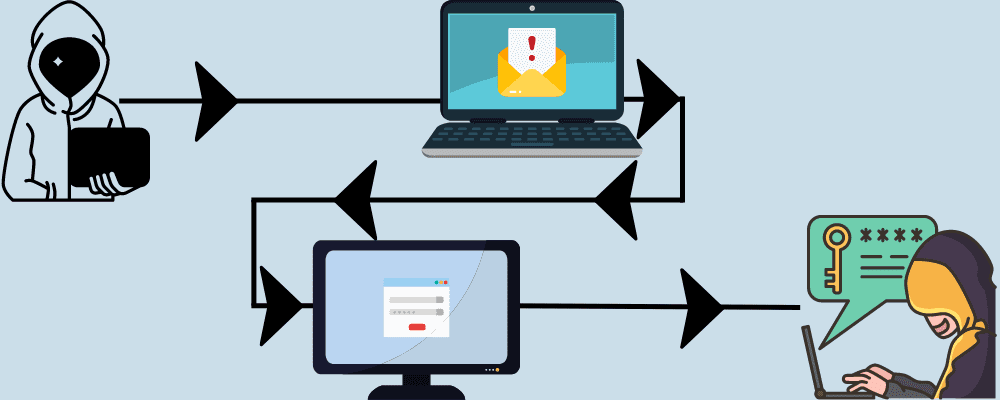

Criando e-mails prejudiciais

Depois de acumular os detalhes do alvo, o invasor os usa para criar e-mails que parecem confiáveis e personalizados de acordo com o nome do alvo, classificação em uma organização, preferências e muito mais. Eles inserem um anexo ou link malicioso no e-mail e o enviam para o alvo.

Não apenas os e-mails, mas as campanhas de spear phishing podem chegar aos dispositivos do alvo por meio de mídias sociais e mensagens de texto. Eles vêm de um indivíduo desconhecido fazendo uma oferta generosa e atraente ou dando um senso de urgência para concluir uma tarefa imediatamente, como fornecer detalhes de cartão de débito/crédito, OTP, etc.

O Golpe

Quando o alvo acredita que o e-mail ou mensagem de texto é legítimo e faz o que é solicitado, ele é enganado. Eles podem clicar no link ou anexo malicioso enviado pelo invasor para revelar informações confidenciais, efetuar pagamentos ou instalar malware para comprometer ainda mais os sistemas, dispositivos e rede.

Isso é devastador para qualquer indivíduo ou organização, fazendo-os sofrer em termos de dinheiro, reputação e dados. Essas organizações também podem ser penalizadas por não protegerem os dados dos clientes. Às vezes, o invasor também pode exigir que o ransomware devolva as informações roubadas.

Como detectar Spear Phishing?

Embora os ataques de spear phishing sejam sofisticados, existem maneiras de identificá-los e ficar alerta.

Identifique o remetente

Enviar e-mails de um nome de domínio semelhante ao de uma marca famosa é uma técnica comum usada em spear phishing.

Por exemplo, um e-mail pode vir de “arnazon” e não da amazon (Amazon) que todos conhecemos. As letras “r” e “n” são usadas no lugar do “m”, que pode parecer idêntico se você não prestar muita atenção a isso.

Portanto, quando você receber um e-mail inesperado, verifique o remetente. Digite o nome de domínio com cuidado e, se parecer suspeito, não se envolva com ele.

Avalie a linha de assunto

Avalie a linha de assunto

Avalie a linha de assunto

A linha de assunto de um e-mail de spear phishing pode dar uma sensação de medo ou urgência para levá-lo a agir imediatamente. Ele pode conter palavras-chave como “Urgente”, “Importante”, etc. Além disso, eles também podem tentar estabelecer confiança com você usando “Fwd”, “Solicitar”, etc., e ganhar atenção ao fazê-lo.

Além disso, táticas avançadas de spear phishing podem envolver estratégias de longo prazo para construir uma conexão com você e roubar informações ou enganá-lo com dinheiro.

Portanto, verifique essas bandeiras vermelhas na linha de assunto e leia toda a mensagem com atenção. Não siga se o e-mail parecer suspeito.

Inspecione o conteúdo, anexos e links

Inspecione cuidadosamente o conteúdo completo do e-mail ou da mensagem de texto, incluindo os links e anexos que o acompanham. Se você forneceu algumas informações pessoais em suas contas sociais, é provável que o invasor as tenha aproveitado e usado no correio. Portanto, quando você vir seu nome e outras informações personalizadas, não assuma que pode ser confiável.

Verifique a solicitação

Se você não conseguir identificar qualquer coisa suspeita em um e-mail depois de verificar os fatores mencionados acima, não tire nenhuma conclusão ainda. Se você conhece a pessoa que está enviando o e-mail e solicitando determinados dados ou dinheiro, é melhor verificar ligando ou conectando-se com ela em tempo real.

Exemplo: Suponha que você receba um e-mail informando que sua conta bancária tem um problema específico que precisa ser resolvido e, para isso, eles precisam dos detalhes do seu cartão de débito ou OTP imediatamente. Em vez de revelar as informações, ligue para sua agência bancária e pergunte se eles realmente precisam de tudo isso. A resposta seria um não, porque essa informação crucial não é feita por e-mail ou ligação.

Como se proteger do Spear Phishing?

Você pode não evitar totalmente os incidentes de segurança, mas empregar estratégias específicas para estar seguro. Aqui estão alguns métodos de prevenção de spear phishing que você pode seguir:

Aplicar Política de Segurança Estrita

Aplicar uma política de segurança rigorosa em toda a sua organização é o primeiro passo para mitigar qualquer tipo de risco de segurança cibernética, incluindo spear phishing. Todos os funcionários devem estar vinculados à política ao compartilhar dados, fazer pagamentos, armazenar detalhes do cliente e da empresa etc. Você também deve fortalecer sua política de senha dizendo a todos para:

- Use senhas exclusivas, fortes e complexas

- Nunca use uma senha para muitas contas, aplicativos ou dispositivos

- Proibir o compartilhamento de senhas com qualquer pessoa

- Gerencie as senhas com cuidado

Usar MFA

A autenticação multifator (MFA) é uma técnica de segurança para reduzir riscos. Ele precisa que o usuário produza mais de um comprovante de identidade para verificação ao acessar uma conta ou aplicativo. Ele cria camadas adicionais de segurança e reduz a probabilidade de um ataque.

Assim, mesmo que uma senha seja comprometida, haverá outras camadas para estender a segurança e aumentar a dificuldade do invasor. Também oferece tempo de buffer para detectar anormalidades e corrigi-las antes que a conta seja invadida.

Criando Conscientização sobre Segurança

A tecnologia está evoluindo, assim como os ataques cibernéticos e as técnicas. Por isso, é necessário acompanhar os riscos mais recentes e saber detectá-los e preveni-los. Portanto, treine seus funcionários e conscientize-os sobre o cenário atual para que eles não cometam um erro que possa se transformar em um ataque.

Use sistemas de segurança de e-mail

A maioria dos golpes de spear phishing vem por e-mail. Portanto, proteger seus e-mails com a ajuda de um sistema ou software de segurança de e-mail pode ajudar. Ele foi projetado para detectar e-mails suspeitos e bloqueá-los ou remediar ameaças para que você possa ter uma lista clara e legítima de e-mails em sua caixa de entrada. Você pode usar software de segurança de e-mail, como Proofpoint, Mimecast, Avanan, etc.

Patches e Backups

Você deve corrigir e atualizar todos os seus sistemas, softwares e aplicativos regularmente para mantê-los funcionando de maneira ideal, garantindo que não haja vulnerabilidades para explorá-los. Além disso, criar backups de dados periodicamente ajuda a manter seus dados seguros. Portanto, mesmo que ocorra um ataque ou uma calamidade natural, seus dados perdidos não serão realmente perdidos.

No entanto, se você já clicou em um link malicioso ou baixou um anexo prejudicial, siga estas etapas:

- Não forneça nenhum dado

- Altere as senhas rapidamente

- Informe seu departamento de segurança de TI

- Desconecte-se da web

- Faça uma varredura completa do seu sistema com software antivírus

Conclusão

Os ataques de segurança cibernética estão evoluindo e se tornando mais avançados. Spear phishing é um desses ataques que prejudica indivíduos e empresas em termos de dados, dinheiro e reputação.

Portanto, é importante entender e detectar o conhecimento sobre crimes cibernéticos, como spear phishing, para proteger você e sua organização.