A etapa de exploração e catalogação é essencial na metodologia e procedimento de cada profissional de testes de intrusão. É fundamental recolher dados sobre a rede onde se pretende realizar um teste de invasão, antes de iniciar a fase de testes propriamente dita.

Mas o que isso realmente significa? E quais são as ferramentas mais eficazes para auxiliar na fase de exploração e catalogação do seu teste de intrusão?

O que é a varredura de rede e catalogação na segurança cibernética?

A varredura e a catalogação envolvem a recolha de dados sobre a rede ou o ativo onde se está a executar um teste de intrusão. Isso engloba a análise da rede para identificar hosts ativos, endereços IP, portas abertas, serviços a operar nessas portas e os sistemas operativos das máquinas.

É uma etapa crucial do reconhecimento, pois fornece informação sobre o alvo, ajuda a compreender a estrutura da rede, identifica possíveis vulnerabilidades e avalia a postura geral de segurança.

Existem inúmeras ferramentas gratuitas e de fácil instalação disponíveis na internet, que podem ser usadas para realizar as etapas de varredura e catalogação durante o teste de intrusão. Seguem-se algumas das mais relevantes para experimentar.

1. Nmap

Nmap, abreviação de Network Mapper, é uma ferramenta de linha de comandos bastante popular entre os profissionais de segurança cibernética. Trata-se de uma ferramenta gratuita e de código aberto usada para descoberta e análise de redes, permitindo inspecionar rapidamente redes e hosts de todas as dimensões.

O Nmap foi concebido para descobrir hosts, serviços e portas abertas em redes de computadores, criando um mapa da estrutura da rede. Para isso, envia pacotes especialmente criados para os hosts alvo e depois analisa as suas respostas. A informação obtida através do Nmap desempenha um papel fundamental no processo de catalogação.

O Nmap já vem pré-instalado em muitas distribuições Linux, mas está disponível para sistemas operativos Windows, Linux e Mac. Adicionalmente, é fácil de instalar e usar.

2. Nessus

O Nessus é uma ferramenta automatizada de análise e avaliação de vulnerabilidades bastante conhecida, criada pela Tenable Inc. É usada por profissionais e investigadores de segurança para identificar vulnerabilidades de segurança em redes, sistemas e aplicações, permitindo às organizações resolver proativamente possíveis pontos fracos e melhorar a sua postura geral de segurança.

O Nessus é fácil de usar e pode ser instalado em Linux, Windows e MacOS. Pode também visitar o site da Tenable para obter mais informação sobre como descarregar e instalar o Nessus, incluindo a opção de se inscrever num curso para aprender a usá-lo.

Apesar de existirem versões pagas do Nessus, a Tenable disponibiliza um pacote chamado Nessus Essentials, que inclui tudo o que é necessário para realizar as suas varreduras individualmente.

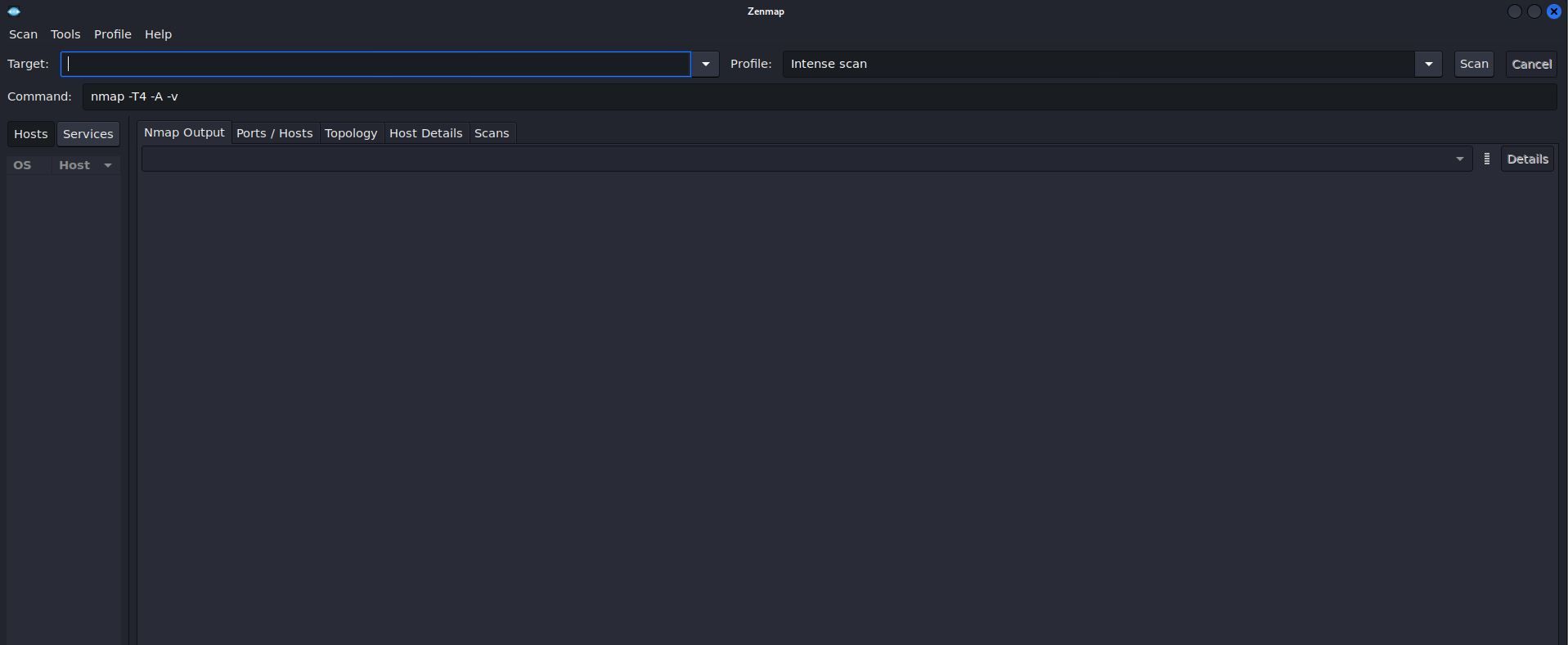

3. Zenmap

Zenmap é a versão com interface gráfica (GUI) do Nmap. Tem todas as funcionalidades do Nmap, mas apresenta toda a informação que encontra num formato fácil de ler e bem organizado (com base de dados pesquisável), ao contrário da versão CLI que mostra toda a informação no terminal. O Zenmap é gratuito e de código aberto, podendo ser usado em Linux, Windows e MacOS.

No Zenmap, também pode guardar os resultados das varreduras e comandos específicos que gosta de usar para mais tarde, o que é bastante útil.

4. Netdiscover

O Netdiscover é uma ferramenta de reconhecimento ativo/passivo usada para recolher informações sobre uma rede ou endereço IP. Também pode ser usada para analisar o tráfego numa rede e encontrar endereços IP numa rede local (LAN). É uma ferramenta de linha de comandos de código aberto, disponível em diversas distribuições Linux.

Para instalar o Netdiscover, execute:

sudo apt install netdicover

Ou:

sudo dnf install netdiscover

Realizando um teste de intrusão eficaz

A base de um teste de intrusão bem-sucedido está na fase de recolha e reconhecimento de informação. Esta etapa é crucial para obter uma compreensão profunda da rede alvo. Quanto mais souber sobre o sistema que está a testar, mais preparado estará para realizar um teste de intrusão preciso e impactante.