Na era da conectividade remota, os usuários e administradores de sistema devem usar ferramentas para tornar a atividade remota segura, segura e rápida.

E, quando se fala em métodos de conectividade remota, dois nomes aparecem no topo: SSH e Telnet.

É SSH ou Telent? Este artigo explorará qual é o melhor para acesso remoto. Vamos descobrir em nossa comparação SSH x Telnet.

últimas postagens

O que é Acesso Remoto?

O acesso remoto permite que usuários ou administradores acessem computadores ou dispositivos em redes de qualquer local usando a Internet. Usando-o, eles podem realizar diferentes operações, incluindo transferência de arquivos, colaboração e segurança do tráfego de aplicativos.

O acesso remoto é vital para que as organizações sobrevivam e prosperem. Além disso, os administradores precisam de acesso remoto adequado para gerenciar servidores, redes e aplicativos sem visitar fisicamente os locais dos servidores.

O que é SSH?

Secure Shell ou Secure Socket Shell (SSH) é um protocolo de rede que permite que computadores em uma rede não segura se comuniquem entre si com segurança.

Depois que uma conexão segura é estabelecida, o usuário ou administrador pode fazer login na máquina remota e executar aplicativos remotamente ou usar a conexão segura criptografada de ponta a ponta para mover arquivos pela rede.

SSH refere-se ao conjunto de tecnologias e utilitários que implementam o protocolo SSH. Para tornar o SSH seguro, várias tecnologias são implementadas, começando pela autenticação de chave pública, comunicações de dados criptografados e autenticação de senha forte.

A empresa por trás do desenvolvimento do SSH é a Netscape Communications Corporation. No entanto, um cientista da computação finlandês, Tatu Ylonen, criou os primeiros designs do SSH. Ele o desenvolveu depois de encontrar um sniffer de senha secreta em sua rede recém-criada.

Como funciona o SSH?

O SSH substitui os protocolos de conectividade remota mais antigos, como Telnet, rlogin, rsh, etc. A maioria deles são protocolos populares, mas carecem de segurança. Na verdade, o SSH é tão bom que os usuários o usam em vez de depender de protocolos de transferência de arquivos, como cópia remota (rcp) e protocolo de transferência de arquivos (FTP).

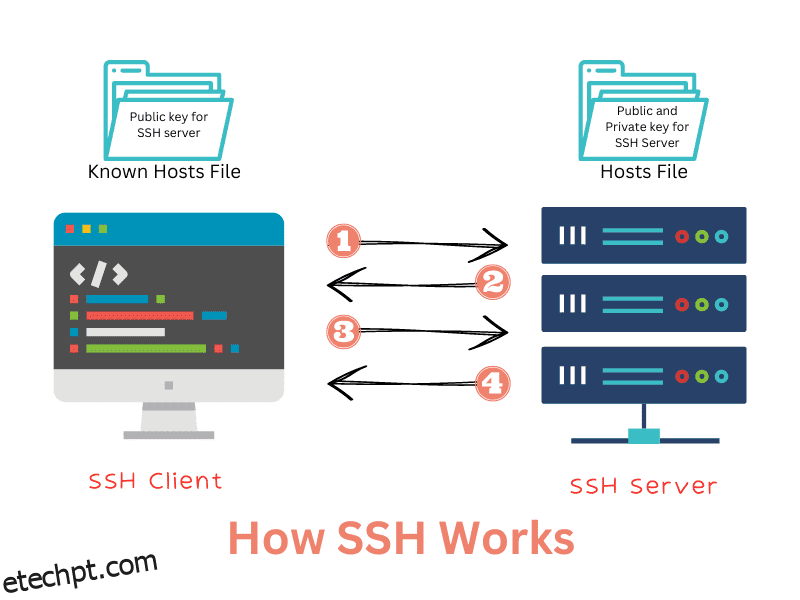

O SSH usa um modelo cliente-servidor em que um cliente SSH se conecta ao servidor SSH.

- O cliente SSH é um programa residente em um computador ou dispositivo que inicia o protocolo SSH. O cliente envia uma solicitação ao servidor SSH e espera que ele aceite a solicitação. O cliente SSH usa criptografia de chave pública para verificar e garantir que ele se conecte ao servidor correto. Essa abordagem garante que agentes mal-intencionados não possam se passar por um servidor e roubar informações vitais do cliente.

- O servidor SSH lida com as conexões SSH e executa o serviço. Para aceitar a solicitação recebida, o servidor SSH escuta constantemente a porta TCP 22 (por padrão). E uma vez que recebe um pedido, responde a eles. O servidor SSH também verifica e autentica o cliente usando autenticação de chave pública. Somente após a autenticação bem-sucedida, o cliente obtém acesso ao sistema host.

O cliente e o servidor fazem a escolha de criptografia. Eles podem desativar a criptografia mais fraca. Além disso, ele oferece suporte a várias conexões, permitindo realizar várias tarefas (baixar, editar ou executar um programa) abrindo vários canais por meio de uma única conexão SSH.

A sintaxe do SSH é a seguinte:

$ ssh [email protected]

O user_name é o nome de usuário que você usa para se conectar ao host. O host pode ser um IP ou nome de domínio.

Como você pode ver, o fluxo SSH simplificado consiste no seguinte:

O SSH oferece uma forte opção de conectividade com excelente segurança e proteção da integridade dos dados. Ele também segue uma padronização IETF para melhor implementação e está intacto nos últimos 15 anos.

Se você quiser se aprofundar tecnicamente no SSH, confira o documento de padronização SSH RFC 4253. Além disso, confira a opinião de etechpt.com sobre a compreensão do SSH.

O que é Telnet?

Telent significa Teletype Network. É outro protocolo de rede popular que oferece conectividade remota por meio da interface de linha de comando. Semelhante ao SSH, você pode usá-lo para obter controle remoto e executar ações. No entanto, falta o aspecto de segurança que o SSH oferece.

A falta de segurança ocorre porque, quando foi lançado em 1969, a maioria das comunicações era feita em uma rede local, que é segura em comparação com a Internet não segura.

Como funciona a Telenet?

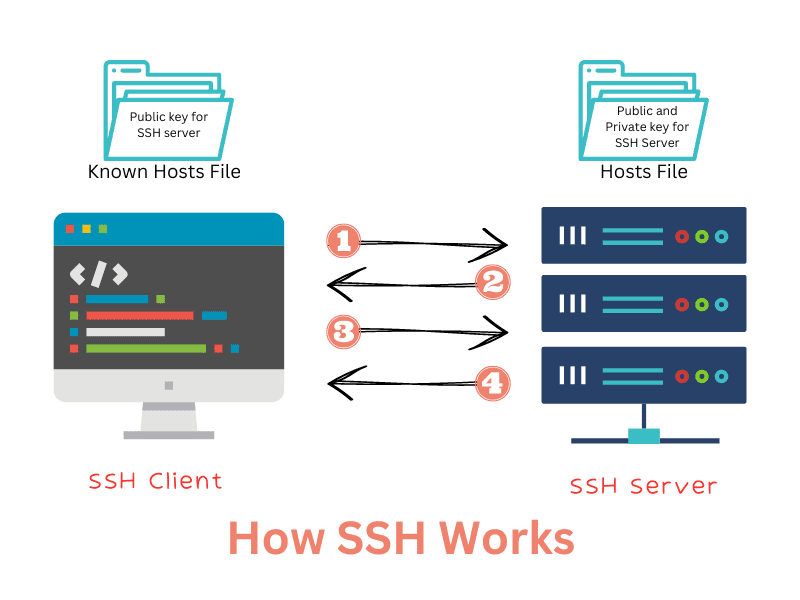

A Telenet funciona criando uma comunicação baseada em texto terminal a terminal entre o cliente e o servidor. Ele usa um modelo cliente-servidor usando uma conexão de oito bytes.

Uma vez estabelecida a conexão, você pode executar diferentes operações no computador remoto, incluindo verificar portas abertas, configurar dispositivos, editar arquivos e até mesmo executar programas.

A sintaxe Telnet é:

$ telnet hostname port

Para ler mais sobre Telnet, consulte Comandos Telnet para testar e solucionar problemas de conexão.

Quando e onde você deve usar o SSH?

O SSH é usado principalmente para:

- Administração remota do sistema

- Execução de comando remoto

- Protegendo o tráfego do aplicativo

- transferências de arquivos

Os administradores também podem configurar sessões SSH automatizadas que lidam com tarefas repetitivas, como criação de backup de rede, coleta de arquivos de log, manutenção periódica etc.

O SSH deve ser usado para qualquer operação de conectividade remota, especialmente em uma rede não segura, especialmente a Internet. O SSH também é uma excelente opção para usar na rede local, pois você nunca pode ter certeza se sua rede local é totalmente segura.

Quando e onde você deve usar a Telenet?

Como o Telnet não é seguro, você evita usá-lo para se conectar remotamente em uma rede não segura. No entanto, isso não significa que o Telnet seja inútil.

Você pode usar o TTelnet para fazer o seguinte:

- Solucionar problemas de SSH (Sim, você leu certo. 😃)

- Solucionar problemas de FTP, SMTP e servidores da Web.

- Verifique se uma porta está aberta ou não

- Acessando redes de internet confiáveis.

SSH x Telnet

Nesta seção, compararemos o SSH e o Telent por meio de diferentes critérios. Se você estiver com pressa, confira a tabela de comparação SSH x Telnet.

SSHTelnetSecurityAltamente seguro, onde cliente e servidor podem negociar para configurar algoritmos de criptografia.Não seguro, nenhum mecanismo para proteger a conexão ou os pacotes Telent.AutenticaçãoSSH usa criptografia de chave pública para propósitos de autenticação.Telnet não tem mecanismo de autenticação. Ele simplesmente pede o nome de usuário/senha, que é transferido sem qualquer proteção.OperationSSH usa a porta TCP 22 por padrão. Você pode alterá-lo para outra porta para impedir que hackers tentem acesso não autorizado. O Telent, por padrão, usa a porta 23 para escutar as conexões de entrada. Você pode configurá-lo para proteger contra acesso não autorizado.ModeloModelo cliente-servidor.Modelo cliente-servidor.Velocidades de transferência de dadosTecnicamente mais lento que Telnet, mas dificilmente percebido durante o uso no mundo real.Mais rápido que SSH devido a nenhum protocolo de segurança.Tabela: SSH vs Telnet

Segurança

SSH é seguro. Ele mantém sua conexão segura com protocolos de criptografia adequados. No entanto, a Telenet é totalmente desprovida de quaisquer medidas de segurança.

No SSH, o cliente e o servidor podem negociar os parâmetros de conexão, incluindo o algoritmo de criptografia de ponta a ponta. Isso fornece a configuração para bloquear algoritmos de criptografia fracos e tornar a conexão SSH o mais segura possível.

Depois que uma conexão TCP/UDP é estabelecida entre o cliente e o servidor, uma tentativa de criar uma conexão segura é iniciada.

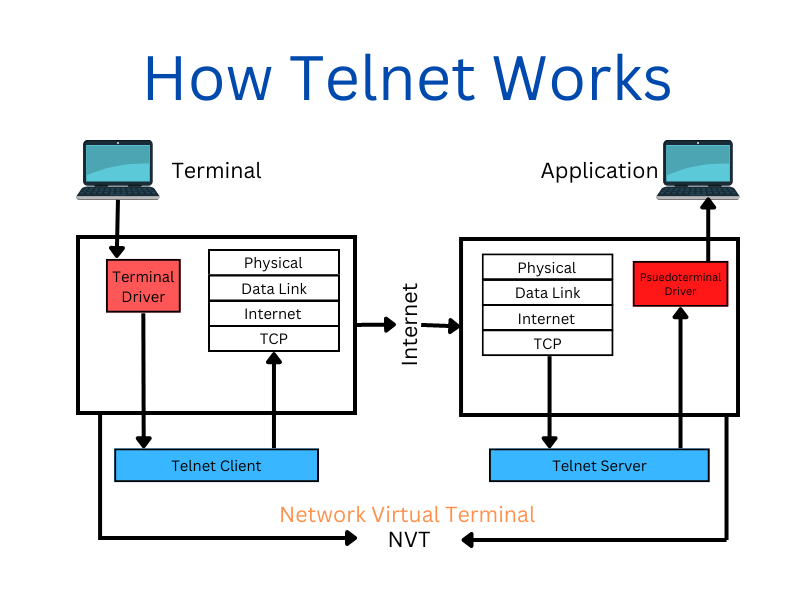

Para entender melhor como funciona a segurança SSH, vamos aprender sobre o conteúdo do pacote SSH. Um pacote SSH consiste em cinco componentes, incluindo:

- Comprimento do pacote: 4 bytes; qual o tamanho do pacote

- Quantidade de preenchimento: 1 byte; quanto de preenchimento tem o pacote

- Payload: os dados reais que estão sendo transferidos; tamanho varia

- Padding: o padding real, e não o SIZE que mencionamos anteriormente. São bytes aleatórios combinados com carga útil para torná-lo mais criptografado.

- Código de autenticação da mensagem: uma tag para validar a autenticidade do pacote para garantir que os dados do pacote não sejam alterados.

Quando o SSH implementa a criptografia, apenas o comprimento do pacote e o código de autenticação da mensagem estão disponíveis para leitura. O cliente e o servidor negociam os parâmetros de conexão por meio de um código de autenticação de mensagem. Além disso, os pacotes SSH podem ser compactados usando diferentes algoritmos de compactação.

Telnet carece de segurança. Ele realiza autenticação não segura para conectar o cliente e o servidor. Assim, qualquer ator malicioso pode ler o pacote Telent e comprometer a conexão.

Autenticação

SSH é um protocolo seguro. Ele depende da criptografia de chave pública para autenticar o cliente e o servidor. Em termos mais técnicos, o SSH pode usar algoritmos criptográficos assimétricos ou simétricos para emparelhar chaves públicas e privadas.

O Telent, por outro lado, não tem proteção para autenticação. Seu processo de autenticação solicita o nome da conta e a senha antes de conectar. Além disso, o nome de usuário e a senha são enviados sem nenhuma segurança e, portanto, podem ser acessados por qualquer pessoa.

Operação

Quanto à operação, o SSH é executado na porta TCP 22 por padrão. Por outro lado, o Telnet usa a porta TCP 23. Portanto, use os protocolos SSH ou Telnet sem especificar o número da porta. O comando tentará se conectar automaticamente às portas 22 e 23, respectivamente.

No entanto, essas portas são bem conhecidas e podem ser usadas por hackers para realizar acesso não autorizado.

Você pode alterar os protocolos SSH e Telnet em portas diferentes para superar isso. É melhor fechar as portas comuns e escolher portas entre 1024 e 65535.

No Telent, os comandos são enviados no formato Network Virtual Terminal (NVT). O servidor Telent é capaz de receber e entender o formato. Como você pode ver, não há criptografia ou autenticação feita aqui.

Quanto ao SSH, uma vez estabelecida a conexão cliente-servidor, uma sessão é gerada e identificada com a chave de sessão. Essa chave criptografa o tráfego até que a sessão termine. Além disso, o servidor precisa verificar o cliente. Ele faz isso com geração de pares de chaves SSH. Com a verificação feita, um canal de criptografia de ponta a ponta é criado para transferência segura de dados.

Modelo

Tanto o SSH quanto o Telnet usam o modelo cliente-servidor. Isso é ótimo, considerando que o modelo cliente-servidor traz vários benefícios, incluindo:

- Ele pode escalar horizontalmente, onde o servidor pode adicionar mais recursos, se necessário.

- Os clientes podem ser otimizados para entradas de dados adequadas

- Divide o processamento de aplicativos entre cliente e servidor

Velocidade e Sobrecarga

Para entender verdadeiramente o SSH e o Telnet, devemos aprender seu impacto sobre a sobrecarga. Geralmente, o SSH tem mais sobrecarga do que o Telent, mas você quase não notará nenhuma diferença em cenários do mundo real.

Tecnicamente, Telnet e SSH fazem rekeying após 1 hora de conexão ou 1 GB de tempo de conexão.

Quanto à largura de banda, o SSH tem mais sobrecarga, mas é mínimo para impactar os usuários. Quanto à CPU do cliente e do servidor, a sobrecarga é mínima, graças à forma como o padrão AES funciona e implementa em conexões SSH.

Resumindo, SSH e Telnet não têm velocidade visual ou diferença de sobrecarga. No entanto, se você compará-los tecnicamente, o SSH carrega alguma sobrecarga sobre o Telnet.

Casos de uso de SSH e Telnet

Nesta seção, examinaremos alguns casos de uso de SSH e Telnet.

Casos de uso SSH

Os casos de uso para SSH incluem:

- Execução remota de comandos

- Acessando com segurança os recursos da máquina remota

- Transferindo arquivos remotamente

- Fornecendo atualizações de software remotamente

- Configure a transferência automatizada de arquivos ou faça transferências manuais

Casos de uso de Telnet

Os casos de uso do Telnet incluem:

- Solucionar problemas de SSH

- Solucionar problemas de FTP, SMTP e servidores da Web.

- Verifique se uma porta está aberta ou não

- Acessando redes de internet confiáveis.

Considerações Finais: Qual é o Melhor?

SSH é melhor. É um protocolo de rede moderno e atualizado que torna o acesso remoto seguro. Até agora, não houve brechas de segurança encontradas nele. Além disso, é fácil de usar e configurar.

Telnet, por outro lado, caiu graciosamente. Já tem quase 50 anos. No entanto, ainda é útil nos cenários atuais e você pode usá-lo para solucionar problemas de SSH ou verificar se uma porta está aberta. Os administradores podem usar o Telnet para solucionar a maioria dos problemas de rede.