O Gerenciamento de Identidade Privilegiada (PIM) surge como uma estratégia fundamental para o controle de permissões de acesso de colaboradores, visando a salvaguarda de informações e a minimização de vulnerabilidades.

Incidentes de roubo e ataques de dados nem sempre têm origem em agentes externos. Em muitas ocasiões, o risco reside em ações internas, sejam elas intencionais ou não, perpetradas por membros da própria equipe.

A ameaça interna é uma realidade a ser considerada!

A concessão de privilégios além do estritamente necessário pode abrir portas para acessos indevidos a dados confidenciais. Ademais, alguns funcionários podem fazer uso inadequado de recursos e contas em proveito próprio, com consequências negativas para a organização.

Há diversos casos documentados em que o ataque com potencial de comprometer dados teve como autor um membro interno da equipe.

Diante desse cenário, é imperativo que as organizações concedam a seus colaboradores apenas o nível exato de privilégios de acesso a recursos e dados, estritamente necessários para o desempenho de suas funções, evitando excessos.

Essa prática de minimização de permissões de acesso contribui para a proteção de informações e recursos, eliminando a possibilidade de acessos não autorizados que podem causar sérios danos a dados confidenciais da organização.

Nesse contexto, o Gerenciamento de Identidade Privilegiada (PIM) se apresenta como uma solução valiosa.

Este artigo tem como objetivo explorar o conceito de PIM, seus benefícios, funcionamento e as distinções entre PIM, PAM e IAM.

Vamos começar!

O que é PIM?

O Gerenciamento de Identidade Privilegiada (PIM) consiste em um conjunto de técnicas para gerir, controlar, auditar e monitorar o nível de acesso que funcionários ou identidades com privilégios possuem a dados e recursos de uma empresa. Esses dados podem incluir contas de bancos de dados, contas de serviço, assinaturas digitais, chaves SSH, senhas e outras informações sensíveis.

Em termos mais simples, PIM é a prática de gerenciar, monitorar e proteger contas com privilégios elevados.

As soluções PIM são projetadas para auxiliar as empresas a implementar controles detalhados e a exercer uma governança rigorosa sobre as ameaças associadas a privilégios. Isso auxilia na prevenção de abusos e ameaças internas, possibilitando a ativação de funções baseadas em aprovação e com tempo limitado, de modo a eliminar riscos de permissões de acesso desnecessárias, mal utilizadas ou excessivas a informações e recursos.

Contas de identidade privilegiadas podem incluir:

Esses usuários têm acesso a sistemas críticos ou informações confidenciais. O PIM oferece uma solução unificada para criar, governar, gerenciar e rastrear contas privilegiadas, reduzindo a probabilidade de violações de dados e garantindo a conformidade com normas e regulamentos do setor.

Para implementar o PIM, é preciso:

- Estabelecer uma política de segurança que detalhe a gestão de contas de usuários e suas respectivas permissões.

- Criar um modelo que permita a verificação da aplicação correta das políticas por uma parte responsável.

- Determinar e identificar o escopo das permissões.

- Adotar ferramentas e processos diversos para o gerenciamento de identidade, como ferramentas de provisionamento e produtos PIM.

Isso garante que contas de superusuários façam uso responsável de seus acessos privilegiados ao interagir com recursos de TI.

Recursos do PIM

O PIM oferece os seguintes recursos e funcionalidades para o gerenciamento de identidades privilegiadas:

- Descoberta de contas privilegiadas em todos os aplicativos e plataformas utilizados pela organização.

- Armazenamento centralizado e provisionamento de todas as contas privilegiadas em um cofre único.

- Definição de políticas de autorização detalhadas e baseadas em funções, permitindo a aplicação do princípio do privilégio mínimo.

- Implementação de senhas fortes, com rotação periódica ou automática.

- Atribuição temporária de contas privilegiadas, com reversão quando não forem mais necessárias.

- Monitoramento e rastreamento de todas as atividades relacionadas a contas privilegiadas.

- Auditoria e relatórios de eventos críticos de segurança.

Como funciona o PIM?

Nas organizações, a base de usuários é dividida em usuários comuns e superusuários. O acesso aos dados é concedido de acordo com suas funções e responsabilidades. Pessoas com mais privilégios podem acessar informações críticas, obter mais direitos, alterar fluxos de trabalho e gerenciar a rede.

As soluções PIM oferecem a pessoas autorizadas acesso baseado em funções e com limite de tempo a informações e recursos confidenciais, quando necessário. Vamos detalhar o funcionamento de um sistema PIM.

Limitar privilégios

Nem todos os administradores possuem credenciais privilegiadas. O PIM implementa o princípio do menor privilégio para todos os usuários, garantindo que possuam apenas o nível mínimo de permissões necessário para desempenhar suas funções.

O PIM exige a especificação das permissões necessárias para novas contas de superusuário, juntamente com as justificativas para a concessão. Isso impede que novas contas violem as políticas de segurança. Adicionalmente, aumenta a visibilidade dos usuários, facilitando a identificação de contas não utilizadas, o que impede que contas órfãs sejam exploradas por hackers. O PIM monitora atualizações, alterações e outras modificações para impedir que usuários mal-intencionados manipulem dados.

Aplicar autenticação

Senhas isoladas não oferecem proteção suficiente para bancos de dados e usuários modernos, dada a crescente incidência de ameaças digitais. Hackers podem facilmente adivinhar senhas ou quebrá-las usando ferramentas e técnicas de codificação.

Agentes de ameaças exploram contas de redes sociais e adivinham palavras-passe utilizando informações disponíveis ou conduzem ataques de phishing.

O Gerenciamento de Identidade Privilegiada fornece opções avançadas para o processo de autenticação, geralmente incluindo a autenticação multifator (MFA), que adiciona camadas extras de segurança. Isso inclui:

- Autenticação biométrica

- Reconhecimento de dispositivo

- Mensagens SMS

- Biometria comportamental

- Monitoramento de localização ou cerca geográfica

- Tempo de monitoramento da solicitação

Muitos processos de MFA ocorrem em segundo plano, sem interferir no fluxo de trabalho dos usuários.

Habilitar segurança

Entidades não humanas também podem causar danos à rede se tiverem permissões excessivas. Aplicativos, bancos de dados, dispositivos e outros programas podem movimentar dados e fazer alterações na sua rede.

Por isso, é essencial implementar restrições e monitoramento para impedir que hackers se infiltrem por meio desses programas. O PIM restringe identidades não humanas e de terceiros, aplicando o princípio do menor privilégio. Essas restrições impedem que aplicativos maliciosos operem sem acesso. Além disso, o PIM permite rastrear contas privilegiadas de terceiros.

Monitorar sessões

As soluções de gerenciamento de acesso privilegiado oferecem gravações de monitoramento de sessões, que podem ser classificadas e rastreadas com facilidade por meio de metadados pesquisáveis, minimizando os esforços de resposta a incidentes. Os recursos de monitoramento de sessões ajudam a identificar atividades suspeitas. As equipes de segurança podem acompanhar as ações e avaliar eventos, reunindo todas as contas privilegiadas em um cofre único, o que centraliza a proteção das credenciais.

Benefícios do PIM

Os benefícios do PIM incluem:

Segurança aprimorada

O PIM permite acompanhar o histórico de acesso a recursos específicos, incluindo quem teve acesso, quando iniciou e quando terminou, auxiliando no planejamento estratégico de acessos futuros.

Conformidade regulatória

Devido a preocupações com privacidade, é crucial aderir aos padrões regulatórios vigentes em sua região, como HIPAA, NERC-CIP, GDPR, SOX e PCI DSS. O PIM facilita a aplicação dessas diretrizes e a produção de relatórios para conformidade.

Custos reduzidos de auditoria e TI

O PIM automatiza o monitoramento de permissões de acesso, simplificando auditorias e a geração de relatórios.

Facilidade de acessibilidade

O PIM agiliza o processo de concessão de privilégios de acesso, facilitando o acesso aos recursos por usuários legitimamente privilegiados.

Ameaças eliminadas

O PIM monitora e gerencia contas ativas e inativas, impedindo que malfeitores explorem contas não operativas.

Maior visibilidade e controle

O PIM centraliza todas as identidades e contas privilegiadas em um cofre digital, protegido e criptografado.

Melhores práticas para implementação do PIM

Para um gerenciamento eficaz de identidades privilegiadas, é recomendável seguir as seguintes práticas:

- Descobrir e armazenar identidades, como certificados digitais, senhas e chaves SSH, em um repositório online seguro.

- Aplicar políticas rígidas, como acesso baseado em função e tempo, redefinição automática de credenciais após um único uso e redefinições periódicas de senha.

- Implementar o acesso com privilégios mínimos e conceder acesso privilegiado a terceiros e usuários não administradores apenas quando necessário.

- Auditar e monitorar sessões remotas e atividades de acesso privilegiado em tempo real para detectar e responder a ameaças.

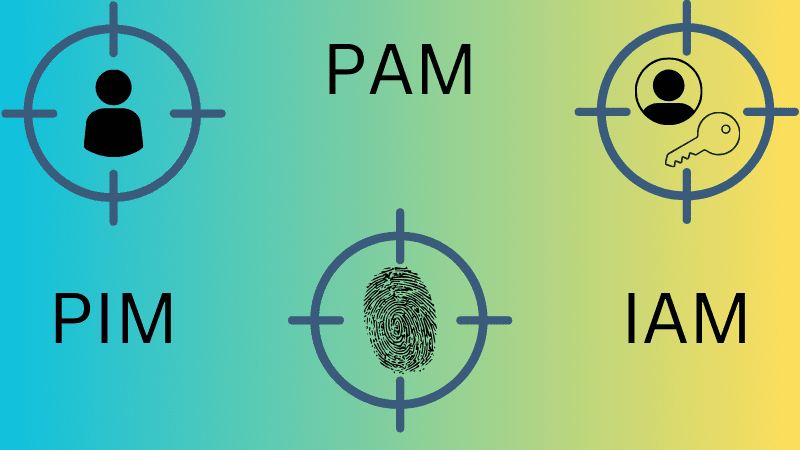

PIM x PAM x IAM

Em um cenário mais amplo, tanto o Gerenciamento de Identidade Privilegiada (PIM) quanto o Gerenciamento de Acesso Privilegiado (PAM) são subconjuntos do Gerenciamento de Identidade e Acesso (IAM). O IAM abrange a proteção, o monitoramento e o gerenciamento de identidades e permissões de acesso corporativas.

PIM e PAM desempenham um papel crucial na gestão e proteção de identidades privilegiadas. Vamos entender as diferenças entre IAM, PIM e PAM.

| Gerenciamento de identidade privilegiada (PIM) | Gerenciamento de acesso privilegiado (PAM) | Gerenciamento de identificação e acesso (IAM) |

| O PIM oferece políticas e controles de segurança para proteger e gerenciar identidades privilegiadas no acesso a sistemas críticos e informações confidenciais. | O PAM oferece suporte a uma estrutura de controle de acesso para gerenciar, monitorar, controlar e proteger atividades e caminhos de acesso privilegiados em sua organização. | O IAM gerencia e controla tanto as permissões de acesso quanto as identidades em uma organização, incluindo usuários, subusuários, ativos, redes, sistemas, aplicativos e bancos de dados. |

| Envolve a gestão de quem recebe acesso privilegiado. | Envolve sistemas que gerenciam diferentes contas com privilégios elevados. | Permite que funções necessárias sejam atribuídas a diferentes grupos. |

| Inclui políticas de segurança para gerenciar identidades privilegiadas, como contas de serviço, senhas, certificados digitais, chaves SSH e nomes de usuário. | Protege o nível de acesso e os dados acessados pela identidade privilegiada. | Oferece uma estrutura de segurança com medidas, abordagens e regras para gestão da identidade digital e acesso. |

Soluções PIM

Vamos analisar algumas soluções PIM confiáveis:

#1. Microsoft

Microsoft oferece soluções de gerenciamento de identidade privilegiada, auxiliando no gerenciamento, monitoramento e controle do acesso no Microsoft Entra. Permite fornecer acesso just-in-time a recursos do Microsoft Entra, Azure e outros serviços online da MS.

O Microsoft Azure recomenda tarefas para o PIM, como definir configurações de função do Entra, atribuir atribuições elegíveis e permitir que os usuários ativem funções do Entra, além de gerenciar funções do Azure.

Depois que o PIM estiver configurado, você poderá acessar as tarefas:

- Minhas funções: Exibe funções elegíveis e ativas atribuídas.

- Solicitações pendentes: Exibe solicitações pendentes que precisam ser ativadas.

- Aprovar solicitações: Exibe solicitações de ativação que você pode aprovar.

- Acesso de revisão: Exibe revisões de acesso ativas que você precisa concluir.

- Funções do Microsoft Entra: Exibe configurações e painel para administradores monitorarem e gerenciarem atribuições de funções do Entra.

- Recursos do Azure: Exibe configurações e painel para gerenciar atribuições de funções de recursos do Azure.

Para usar o PIM, você precisa de uma das licenças:

- Assinaturas de nuvem da Microsoft, como Microsoft 365, Microsoft Azure e outros.

- Microsoft Entra ID P1: Disponível ou incluído no Microsoft 365 E3 para empresas e no Microsoft 365 Premium para pequenas e médias empresas.

- Microsoft Entra ID P1: Incluído no Microsoft 365 E5 para empresas.

- Governança do Microsoft Entra ID: Conjunto de recursos de governança de identidade para usuários do Microsoft Entra ID P1 e P2.

#2. Aujas

A solução PIM da Aujas monitora contas de administrador, automatiza e rastreia o acesso à identidade de superusuário, melhorando a eficiência operacional.

Essa solução capacita as equipes de segurança a manter a conformidade com padrões e regulamentações, oferecendo recursos como:

- Desenvolvimento de procedimentos e políticas para o programa PIM

- Implantação de soluções PIM

- Implantação de gerenciamento de chaves SSH

- Migração de solução PIM baseada em agente

- Gestão e implantação de soluções para controle de acesso utilizando robótica

A Aujas também oferece proteção contra roubo de credenciais, gerenciamento de credenciais, gerenciamento de sessões e proteção de servidores e domínios, além do gerenciamento de segredos para regras e aplicativos. A plataforma gerencia IDs compartilhados entre vários dispositivos em redes de longa distância, garantindo a responsabilidade de IDs compartilhados e eliminando vários IDs e senhas.

#3. GerenciarEngine PAM360

O GerenciarEngine PAM360 oferece controle e visibilidade holística sobre todos os acessos privilegiados, reduzindo riscos com um programa de gerenciamento de acesso privilegiado.

A ferramenta permite que administradores de TI desenvolvam um console central de vários sistemas, oferecendo governança de acesso privilegiado, funções de controle de acesso a credenciais corporativas e cofre, fluxo de trabalho de acesso por senha, acesso remoto e mais. Além disso, oferece gerenciamento de certificados SSL/TLS e SSH KEY, privilégios elevados just-in-time, auditoria e relatórios, análise do comportamento do usuário, auxiliando a obter controle central, melhorar a eficiência e alcançar a conformidade regulatória.

Conclusão

O Gerenciamento de Identidade Privilegiada (PIM) é uma estratégia eficaz para fortalecer a segurança da organização, controlando as permissões de acesso de identidades privilegiadas.

O PIM protege dados, garante conformidade com regulamentações e preserva a reputação da empresa, além de prevenir danos causados por malfeitores.

Explore também as melhores soluções de gerenciamento de acesso privilegiado (PAM) e soluções de autorização de código aberto (OAuth).