[*]

[*]A visão atraente de diferentes ferramentas Open Source Intelligence (OSINT) que estão disponíveis no mercado.

[*]No nosso dia a dia, buscamos muitas informações na internet. Se não encontramos os resultados esperados, geralmente desistimos!

[*]Mas você já imaginou o que está nessas centenas de resultados de página? “Em formação”!

[*]Isso só pode ser possível usando ferramentas diferentes. As ferramentas desempenham um papel significativo na busca de informações, mas, sem conhecer a importância e o uso das ferramentas, não serão úteis para os usuários. Antes de começar com as ferramentas, vamos ter uma ideia clara sobre OSINT.

últimas postagens

O que é Inteligência de código aberto?

[*]Inteligência de código aberto, em suma, chamado OSINT, refere-se à coleta de informações de fontes públicas para usá-las no contexto da inteligência. A partir de hoje, estamos vivendo no “mundo da internet”, seu impacto em nossas vidas terá prós e contras.

[*]As vantagens de usar a internet são, fornece muita informação e de fácil acesso por todos. Considerando que, as desvantagens são usar mal as informações e gastar muito tempo com isso.

[*]Agora, aqui vem a existência de ferramentas OSINT que são usadas principalmente para coletar e correlacionar informações na web. As informações podem estar disponíveis de várias formas; pode ser formato de texto, arquivo, imagem e assim por diante. De acordo com Relatório de RSE para o Congresso, foi dito que a Inteligência de Código Aberto foi produzida a partir da informação pública que é corretamente disseminada, coletada e explorada de forma eficaz. E disponibiliza essas informações para que os usuários atendam a um requisito de inteligência específico.

Por que precisamos de ferramentas OSINT?

[*]Vamos considerar uma situação ou cenário em que precisamos encontrar informações relacionadas a alguns tópicos na web. Para isso você precisa primeiro pesquisar e fazer análises até obter os resultados exatos, isso consome muito tempo. Esta é a principal razão pela qual precisamos de ferramentas de inteligência, pois o processo mencionado acima pode ser feito em segundos usando essas ferramentas.

[*]Podemos até executar várias ferramentas para coletar todas as informações relacionadas ao alvo, que podem ser correlacionadas e usadas posteriormente.

[*]Então, vamos mergulhar fundo em algumas das melhores ferramentas OSINT.

Shodan

[*]O Google é o mecanismo de pesquisa mais usado por todos, enquanto Shodan é um mecanismo de pesquisa fantástico e mina de ouro para hackers verem ativos expostos.

[*]Quando comparado a outros buscadores, o Shodan fornece os resultados que fazem mais sentido e relacionados aos profissionais de segurança. Inclui principalmente informações relacionadas aos ativos que estão sendo conectados à rede. Os dispositivos podem variar de laptops, sinais de trânsito, computadores e vários outros dispositivos IoT. Essa ferramenta de código aberto ajuda principalmente o analista de segurança a identificar o alvo e testá-lo para diferentes vulnerabilidades, senhas, serviços, portas e assim por diante.

[*]Além disso, fornece aos usuários as principais pesquisas flexíveis da comunidade.

[*]Por exemplo, vamos considerar a situação em que um único usuário pode ver as netcams, webcams, semáforos e assim por diante. Vamos dar uma olhada em alguns dos casos de uso do Shodan:

- Testando “senhas padrão”

- Ativos com visualizador VNC

- Usando a porta RDP aberta para testar os ativos disponíveis

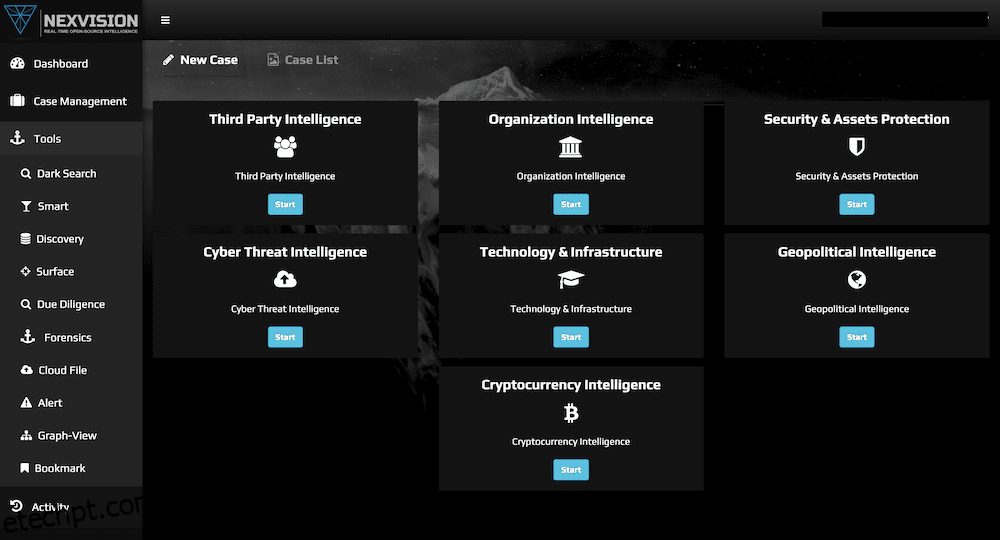

NexVision

[*]NexVision é uma solução OSINT avançada com inteligência artificial que fornece inteligência em tempo real de toda a Web (Clear Web, Dark Web e Mídias Sociais). Ele fornece acesso sem precedentes a pesquisas na Dark Web por meio de navegadores comuns, como Chrome e Safari, sem o uso do navegador anônimo Tor.

[*]Se você deseja realizar verificações de antecedentes, due diligence, conformidade de integração do cliente (KYC/AML/CFT), coletar inteligência da organização, inteligência de terceiros, inteligência de ameaças cibernéticas ou até mesmo pesquisar endereços de criptomoedas de uma ameaça de ransomware, NexVision fornece respostas precisas em tempo real.

[*]O NexVision é usado principalmente por militares e governos, mas desde 2020 está disponível comercialmente e é usado por empresas da Fortune 500 e pequenas e médias empresas (SMBs) para suas necessidades de inteligência e investigação. Seu serviço inclui uma assinatura direta de sua solução SaaS e relatórios de inteligência de compra.

[*]O NexVision é usado principalmente por militares e governos, mas desde 2020 está disponível comercialmente e é usado por empresas da Fortune 500 e pequenas e médias empresas (SMBs) para suas necessidades de inteligência e investigação. Seu serviço inclui uma assinatura direta de sua solução SaaS e relatórios de inteligência de compra.

[*]Como funciona:

[*]Na primeira etapa, seu mecanismo alimentado por IA coleta dados continuamente, os analisa e os categoriza, fornecendo o maior data lake comercialmente disponível. Na segunda etapa, o mecanismo usa aprendizado de máquina para reduzir falsos positivos para fornecer resultados altamente precisos e contextualizados. Isso reduz bastante as horas de trabalho e o tempo necessários nas investigações e a fadiga de alerta que os analistas enfrentam quando se deparam com grandes quantidades de dados irrelevantes. Na etapa final, todos os resultados são refletidos no painel, onde os usuários podem visualizar facilmente e tomar decisões informadas.

[*]O painel permite que os usuários definam alertas de palavras-chave para monitorar alvos em tempo real, conduzir investigações e analisar resultados enquanto permanecem anônimos.

[*]O software possui uma interface simples projetada para analistas iniciantes. Os analistas podem acessar e usar inteligência abrangente e de nível militar sem depender de scripts ou escrever uma única linha de código.

[*]Seu módulo de mídia social monitora dados do Meta (anteriormente Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram, etc, e vem equipado com tecnologia de geolocalização para determinar a fonte e o local de divulgação das informações.

Links sociais

[*]Links sociais é uma empresa de software que desenvolve soluções orientadas por IA que extraem, analisam e visualizam dados de fontes abertas, incluindo mídias sociais, mensageiros, blockchains e a Dark Web. Seu principal produto SL Professional capacita investigadores e profissionais de segurança de dados a alcançar seus objetivos de trabalho com mais rapidez e eficácia.

[*]O SL Professional oferece um conjunto de métodos de pesquisa personalizados, abrangendo mais de 500 fontes abertas. As consultas de pesquisa avançada do produto, muitas das quais dependem de aprendizado de máquina, permitem que os usuários filtrem os dados à medida que são coletados de várias maneiras sofisticadas.

[*]No entanto, as soluções OSINT de Social Links fazem mais do que apenas coletar informações; eles também oferecem ferramentas avançadas de análise para refinar os dados à medida que você avança nas investigações, retornando resultados precisos para uma imagem cada vez mais compreensível da investigação.

[*]Características

- Um pacote profissional de mais de 1.000 métodos de pesquisa originais para mais de 500 fontes de dados abertos, incluindo todas as principais plataformas em mídias sociais, mensageiros, blockchains e Dark Web

- Recursos avançados de automação que aproveitam o aprendizado de máquina para fornecer uma ampla variedade de recuperação de informações, mostrando resultados precisos em velocidades notáveis.

- As ferramentas de análise sob medida permitem que os dados sejam significativamente enriquecidos e moldados para os propósitos específicos do usuário.

- Integração perfeita em sua infraestrutura de TI

- Os links sociais oferecem treinamento e suporte como parte de seus pacotes de produtos.

[*]Para organizações que precisam da solução OSINT definitiva, o Social Links também possui uma plataforma de nível empresarial SL Private Platform – uma solução OSINT no local que oferece a mais ampla variedade de métodos de pesquisa, personalização completa de acordo com as necessidades dos usuários e armazenamento de dados privado.

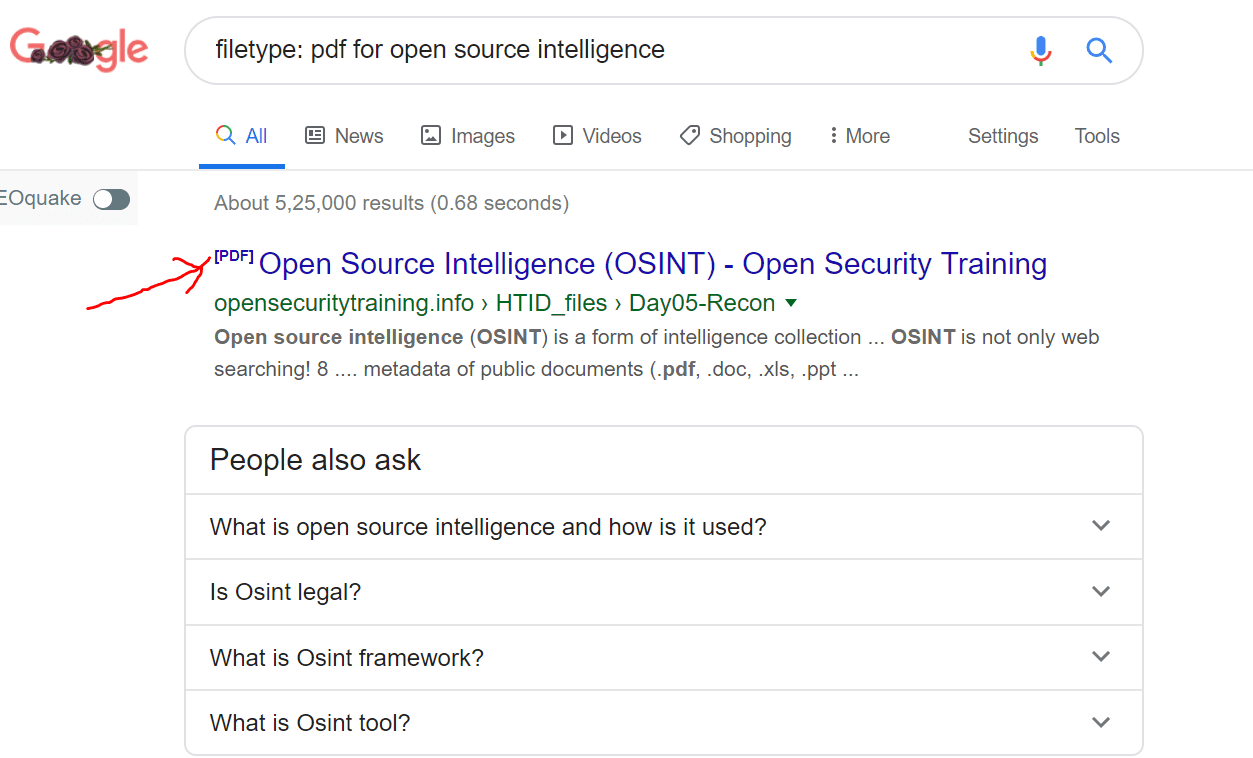

Google Dorks

[*]Google Dorks surgiu em 2002, e dá resultados efetivos com excelente desempenho. Essa ferramenta de inteligência de código aberto baseada em consulta é desenvolvida e criada principalmente para ajudar os usuários a direcionar o índice ou os resultados de pesquisa de forma adequada e eficaz.

[*]O Google Dorks fornece uma maneira flexível de buscar informações usando alguns operadores, e talvez também seja chamado de Google Hacking. Esses operadores facilitam a busca para extrair informações. Abaixo estão alguns dos operadores ou opções de indexação fornecidos pelo Google Docker, e são eles:

- Tipo de arquivo: Este operador é usado principalmente para encontrar os tipos de arquivo ou para procurar uma determinada string

- Intext: Esta opção de indexação é usada para pesquisar um texto específico em uma página específica.

- Ext: Isso é usado para procurar uma extensão específica em um arquivo.

- Inurl: Usado para pesquisar a string ou palavra específica na URL

- Intitle: Para pesquisar o título ou as palavras mencionadas acima na URL

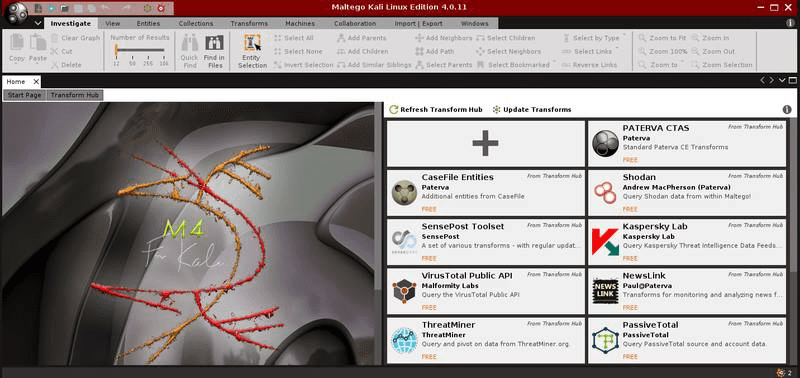

Malta

[*]Malta é projetado e desenvolvido por Paterva, e é uma das ferramentas embutidas no Kali Linux. Essa ferramenta de inteligência de código aberto é usada principalmente para realizar uma exploração significativa em vários alvos com a ajuda de várias transformações embutidas (e também fornece a capacidade de escrever personalizadas).

[*]Uma linguagem de programação que você usa no Maltego é escrita em Java e é exibida como um pré-empacotado embutido no Kali Linux. Para utilizar esta ferramenta é necessário cadastro, o cadastro é gratuito e o usuário deve se cadastrar no site paterva. Uma vez que o processo de registro é feito, os usuários podem usar essa ferramenta para criar e desenvolver pegadas digitais efetivas do alvo específico na internet.

[*]Os resultados esperados podem acontecer com a conversão de IP, o número do AS é identificado, o Netblock também é identificado, até mesmo as frases e localizações também são identificadas. Estes são todos os ícones em Maltego que fornecem uma visão detalhada e informações sobre todos os ícones.

[*]Os resultados esperados podem acontecer com a conversão de IP, o número do AS é identificado, o Netblock também é identificado, até mesmo as frases e localizações também são identificadas. Estes são todos os ícones em Maltego que fornecem uma visão detalhada e informações sobre todos os ícones.

[*]Você pode até saber mais informações sobre o alvo investigando mais o processo. Por fim, posso dizer que é uma excelente ferramenta para rastrear as pegadas de cada entidade pela internet. Maltego está disponível em todos os sistemas operacionais populares.

TheHarvester

[*]TheHarvester é uma ferramenta incrível para encontrar e-mails, subdomínios, IPs, etc. de vários dados públicos.

[*]Abaixo exemplo para encontrar os subdomínios usando DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d etechpt.com.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: etechpt.com.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.etechpt.com.com:104.25.134.107 tools.etechpt.com.com:104.25.134.107 www.etechpt.com.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester também está disponível no Kali Linux. Você pode verificar o guia de instalação do Kali Linux se precisar.

[*]BTW, existem mais ferramentas para encontrar subdomínios.

Recon-Ng

[*]Recon-ng é uma ferramenta eficaz para realizar reconhecimento no alvo.

[*]Todo o poder desta ferramenta está completamente na abordagem modular. O poder das ferramentas modulares pode ser entendido por aqueles usados no Metasploit. O Recon-ng possui vários módulos integrados que são usados para direcionar principalmente ao extrair informações conforme as necessidades do usuário. Podemos usar os módulos Recon-ng apenas adicionando os domínios na área de trabalho.

[*]Os espaços de trabalho são criados principalmente para realizar as operações dentro dele. Os usuários serão redirecionados para a área de trabalho assim que ela for criada. Dentro do espaço de trabalho, o domínio pode ser especificado particularmente usando add domain

[*]Alguns dos excelentes módulos, como google-site-web e bing-domain-web, são usados para encontrar outros domínios relacionados ao primeiro domínio de destino inicial. O resultado destes domínios serão todos os domínios indexados aos motores de busca. Outro módulo atraente é o bing_linkedin_cache, que é usado principalmente para buscar os detalhes dos endereços de e-mail relacionados ao domínio. Este módulo também pode ser usado para alavancar a execução da engenharia social.

[*]Além disso, usando outros módulos, podemos obter informações extras ou adicionais sobre os destinos. Então, finalmente, essa ferramenta de inteligência de código aberto é uma ferramenta fantástica e também deve ser incluída no kit de ferramentas dos pesquisadores.

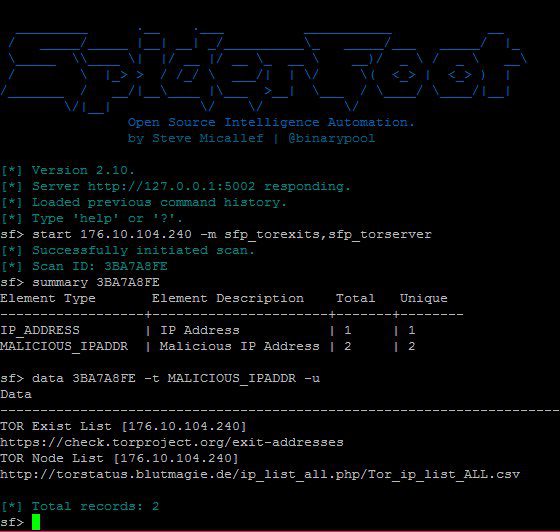

[*]Pé de Aranha é uma ferramenta de reconhecimento de código aberto disponível para Linux e Windows. Ele foi desenvolvido usando a linguagem Python com alta configuração e roda praticamente em qualquer plataforma. Ele se integra a uma GUI fácil e interativa com uma poderosa interface de linha de comando.

[*]Ele nos permitiu automaticamente usar consultas em mais de 100 fontes OSINT para obter informações sobre e-mails, nomes, endereços IP, nomes de domínio, etc. Ele coleta uma ampla gama de informações sobre um alvo, como netblocks, e-mails, web servidores e muito mais. Usando o Spiderfoot, você pode segmentar conforme sua necessidade, pois ele coletará os dados entendendo como eles estão relacionados entre si.

[*]Os dados coletados de um SpiderFoot fornecerão uma ampla gama de informações sobre seu alvo específico. Ele fornece informações claras sobre possíveis ameaças de hackers que levam a vulnerabilidades, vazamentos de dados e outras informações vitais. Portanto, esses insights ajudarão a aproveitar o teste de penetração e aprimorar a inteligência de ameaças para alertar antes que ela seja atacada ou roubada.

[*]Os dados coletados de um SpiderFoot fornecerão uma ampla gama de informações sobre seu alvo específico. Ele fornece informações claras sobre possíveis ameaças de hackers que levam a vulnerabilidades, vazamentos de dados e outras informações vitais. Portanto, esses insights ajudarão a aproveitar o teste de penetração e aprimorar a inteligência de ameaças para alertar antes que ela seja atacada ou roubada.

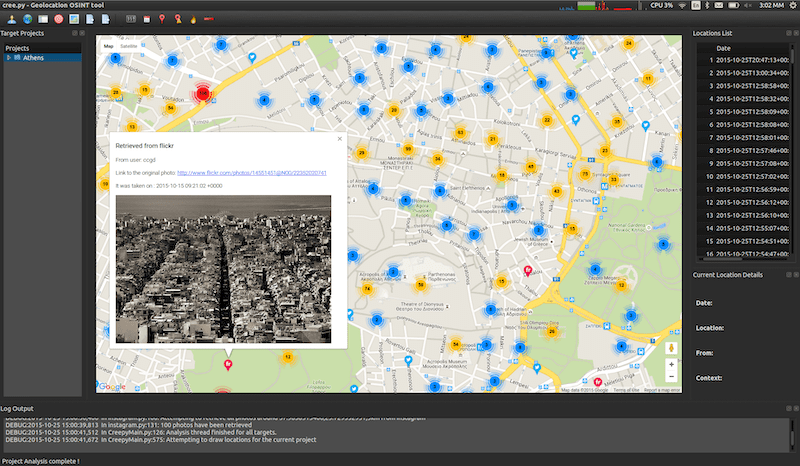

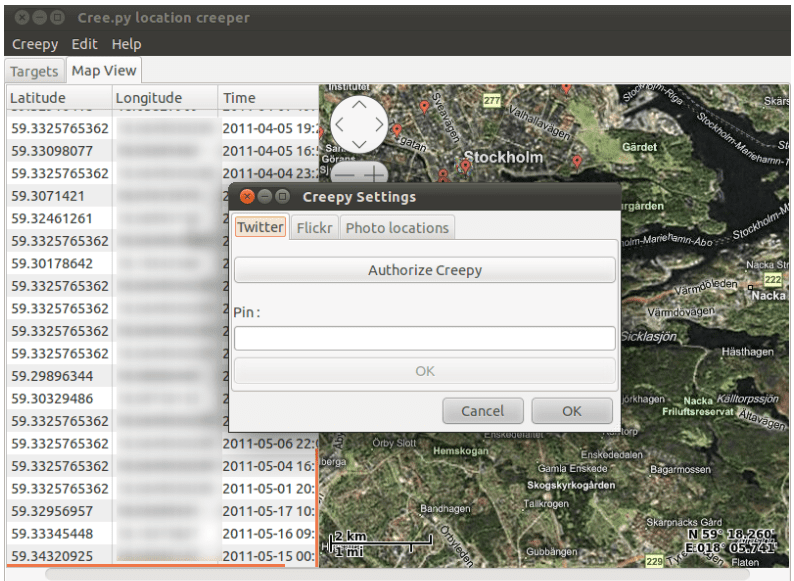

Arrepiante

[*]Arrepiante é uma ferramenta de inteligência de geolocalização de código aberto. Ele coleta informações sobre Geolocalização usando várias plataformas de redes sociais e serviços de hospedagem de imagens que já estão publicados em outro lugar. O Creepy apresenta os relatórios no mapa, usando um filtro de pesquisa baseado na localização e data exatas. Esses relatórios estão disponíveis em formato CSV ou KML para exportação para análise adicional.

[*]A principal funcionalidade do Creepy é dividida em duas guias principais, a saber. Abas ‘Destinos’ e ‘visualização de mapa’.

[*]A principal funcionalidade do Creepy é dividida em duas guias principais, a saber. Abas ‘Destinos’ e ‘visualização de mapa’.

[*]Creepy é escrito em python e também vem com um pacote binário para distribuições Linux como Debian, Backtrack, Ubuntu e Microsoft Windows.

[*]Creepy é escrito em python e também vem com um pacote binário para distribuições Linux como Debian, Backtrack, Ubuntu e Microsoft Windows.

Conclusão

[*]O teste de penetração é desafiador e requer informações de várias fontes. Espero que as ferramentas ONIST acima o ajudem com isso.

[*]Você também pode explorar ferramentas de pentest online para reconhecimento e pesquisa de exploração.