O Crescente Perigo dos Ataques de Ransomware

Os ataques de ransomware representam uma ameaça cibernética cada vez mais séria, que se espalha globalmente, afetando indivíduos, empresas e até mesmo entidades governamentais.

Num piscar de olhos, seus dados e sistemas podem ser mantidos como reféns, colocando você numa situação de impotência e grande frustração.

Imagine acordar um dia e descobrir que todos os seus arquivos mais importantes, como fotos de família, documentos cruciais e recordações preciosas, foram encriptados. Logo em seguida, você recebe uma mensagem digital exigindo um pagamento para que seus dados sejam liberados.

Essa situação, além de assustadora, é uma realidade difícil que inúmeras pessoas já enfrentaram. Ataques de ransomware não só levam à perda de grandes quantias de dinheiro, mas também de dados, reputação e outros ativos valiosos.

Por isso, é fundamental fortalecer as suas defesas digitais e responder a esses criminosos virtuais de maneira eficaz é de extrema importância.

Para isso, é imprescindível que todos compreendam o funcionamento desses ataques cibernéticos, para que possam se proteger de forma mais eficiente.

Neste artigo, exploraremos os tipos mais comuns de ransomware, além de estratégias e práticas essenciais para se proteger contra essas armadilhas cibernéticas.

Vamos começar!

O que é um Ataque de Ransomware?

Um ataque de ransomware é um tipo de crime cibernético que envolve uma invasão digital, onde o atacante obtém acesso aos seus sistemas ou dados e encripta seus arquivos mais importantes, bloqueando o seu acesso e mantendo suas informações como reféns.

A seguir, surge a exigência: pague ou diga adeus aos seus dados.

Essa situação, que pode acontecer por meio de links maliciosos, anexos de e-mail ou sites comprometidos, acontece de forma repentina e impactante. Esses ataques não escolhem suas vítimas – atingem tanto pessoas físicas quanto empresas, semeando caos e resultando em perda de dados. Portanto, a prevenção é a chave.

Os principais tipos de ransomware são:

- Ransomware de criptografia

- Ransomware tipo scareware

- Ransomware de bloqueio

- Ransomware de registro mestre de inicialização

- Ransomware móvel

- Ransomware como serviço (RaaS)

- Ransomware Petya

Discutiremos cada um deles em detalhes mais adiante neste artigo.

A Ameaça Crescente dos Ataques de Ransomware

É crucial compreender a crescente ameaça dos ataques de ransomware, dada a sua prevalência e o potencial de graves consequências. Os criminosos virtuais estão constantemente aprimorando suas táticas e alvos, expandindo sua atuação além de indivíduos para empresas e organizações.

Segundo dados da Statista, cerca de 70% das organizações em todo o mundo já sofreram algum tipo de ataque de ransomware.

Ataques de ransomware podem ter efeitos devastadores, resultando em perda de dados, perdas financeiras e interrupções nas operações diárias. Esses ataques exploram vulnerabilidades de sistemas e, geralmente, se espalham por meio de anexos de e-mail ou sites maliciosos.

A Importância de Entender os Ataques de Ransomware

Compreender os ataques de ransomware é vital para a sua segurança digital. Veja quatro razões importantes:

Prevenção

O conhecimento sobre o funcionamento do ransomware permite que você tome medidas preventivas eficazes. Você será capaz de identificar e-mails, links ou anexos suspeitos e evitar ser vítima desses golpes.

Proteção

Ao se manter atualizado sobre o que acontece no mundo dos ataques cibernéticos, você poderá adotar estratégias eficazes que protegerão seus dados pessoais e confidenciais. Você aprenderá a fazer backups regulares dos seus arquivos, o que facilitará a recuperação em caso de ataque.

Impacto nos Negócios

Para as empresas, o ransomware pode causar interrupções operacionais e gerar perdas financeiras significativas. O conhecimento desses ataques possibilita o estabelecimento de estratégias de segurança cibernética robustas, garantindo a proteção dos dados e da reputação da sua empresa.

Resposta

Caso você seja alvo de um ataque, o conhecimento sobre o ransomware lhe dará uma vantagem. Você poderá responder rapidamente, relatar o incidente às autoridades e decidir se paga ou não o resgate.

Como Funcionam os Ataques de Ransomware?

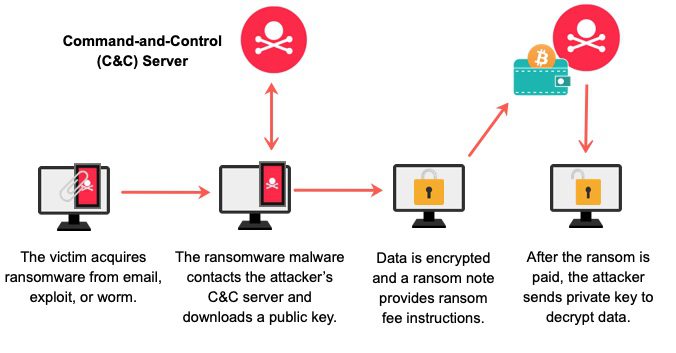

Ataques de ransomware geralmente se iniciam com software malicioso, que muitas vezes se disfarça como e-mails ou downloads aparentemente inofensivos. Uma vez ativado, o ransomware bloqueia seus arquivos, tornando-os inacessíveis.

Fonte da imagem: ExtraHop

Fonte da imagem: ExtraHop

Em seguida, você recebe um pedido de resgate, geralmente em criptomoeda, em troca de uma chave de descriptografia para recuperar seus dados.

O ransomware explora vulnerabilidades no software do seu sistema ou em ações imprudentes, como clicar em links suspeitos. Ele tem a capacidade de se espalhar rapidamente pelas redes, afetando não apenas pessoas físicas, mas também empresas e instituições.

Existem diferentes tipos de ataques de ransomware, cada um com suas próprias artimanhas e táticas para manter seus dados como reféns.

A seguir, exploraremos os tipos mais comuns de ataques de ransomware, com exemplos, informações sobre prevenção e resposta.

Ransomware de Criptografia

Este tipo de software malicioso usa a criptografia para bloquear seus arquivos.

Esses ataques começam quando você faz o download de anexos infectados sem saber ou visita sites comprometidos. O processo de criptografia torna seus arquivos ilegíveis até que o resgate seja pago.

É uma situação de refém do seu material digital. É como um bloqueio digital que os criminosos virtuais colocam em seus arquivos. Ele entra no seu dispositivo e encripta seus documentos, fotos e dados importantes. Você não pode mais abri-los ou usá-los. Eles exigem um pagamento em troca da chave para desbloquear seus arquivos.

Exemplos de Ransomware de Criptografia

- WannaCry: afetou milhares de computadores em 2017, explorando uma vulnerabilidade do Windows.

- CryptoLocker: um dos primeiros ataques de ransomware de grande escala, o CryptoLocker surgiu em 2013 e tinha como alvo usuários do Windows.

Prevenção

- Mantenha seu sistema operacional e software atualizados para corrigir vulnerabilidades.

- Seja cauteloso e evite abrir anexos de e-mail ou clicar em links de fontes desconhecidas.

- Faça backups frequentes de seus arquivos cruciais em um dispositivo de armazenamento externo que não esteja conectado à sua rede.

Resposta

- Isole o sistema infectado, desconectando-o da rede para evitar a propagação do ransomware.

- Não pague o resgate, pois não há garantia de que você receberá seus arquivos de volta, e o pagamento encoraja mais ataques.

- Informe as autoridades e especialistas em segurança cibernética sobre o ataque.

Ransomware tipo Scareware

Este é um software enganoso que o faz acreditar que seu computador está infectado por vírus ou outras ameaças. O objetivo é assustá-lo para que pague pela remoção das supostas ameaças.

Este tipo de ransomware manipula a sua mente. Ele exibe alarmes falsos e mensagens assustadoras na sua tela, fazendo você acreditar que seu dispositivo está sob ataque. Mas, na verdade, é tudo uma farsa.

O invasor quer que você pague para remover essas ameaças inventadas. Não caia nessa! Mantenha seu software atualizado e confie em ferramentas de segurança confiáveis para ficar protegido.

Exemplos de Scareware Ransomware

- AV falso: AV falso exibe avisos de antivírus falsos e pede que você pague por uma solução.

- WinFixer: Exibe erros falsos do sistema e se oferece para corrigi-los mediante pagamento de uma taxa.

Prevenção

- Mantenha-se informado sobre as táticas comuns de scareware e não confie em pop-ups alarmantes repentinos.

- Use apenas software legítimo baixado de fontes oficiais para evitar downloads maliciosos.

- Instale um software antivírus confiável e poderoso em seus sistemas para detectar e bloquear o scareware.

Resposta

- Ignore as mensagens de scareware e não pague nada.

- Feche o navegador ou aplicativo se um pop-up de scareware aparecer.

- Analise seu sistema: faça verificações completas do sistema com frequência usando seu software antivírus para garantir a segurança do seu computador.

Ransomware de Bloqueio

É um tipo de software malicioso que bloqueia o acesso a todo o seu computador ou dispositivo, tornando-o indisponível até que um resgate seja pago.

Este ransomware impede você de acessar o seu dispositivo. Ele assume o controle, tornando tudo inacessível – seus arquivos, aplicativos, tudo. Eles exigem um pagamento para que você recupere o acesso.

Exemplos de Locker Ransomware

- Ransomware com tema policial: finge ser um agente da lei, acusando você de atividade ilegal e exigindo pagamento.

- Winlocker: Bloqueia o sistema operacional do seu computador, impedindo que você acesse qualquer coisa.

Prevenção

- Crie senhas complexas e robustas para dificultar tentativas de acesso não autorizado por invasores.

- Certifique-se de atualizar regularmente seu sistema operacional e software para corrigir vulnerabilidades.

- Faça backups frequentes de seus arquivos cruciais em um dispositivo de armazenamento externo que não esteja conectado à sua rede.

- Conte com ferramentas de segurança confiáveis para impedir que esses cadeados digitais assumam o controle.

Resposta

- Não efetue o pagamento, pois não há garantia de que você recuperará o acesso.

- Inicie uma reinicialização do modo de segurança do seu computador para remover o ransomware.

- Use um software antivírus para verificar e remover o ransomware.

Ransomware de Registro Mestre de Inicialização

O ransomware de Registro Mestre de Inicialização (MBR) tem como alvo o MBR do disco rígido do seu computador. Ele bloqueia a inicialização do sistema até que você pague o valor do resgate.

Ele ataca profundamente o seu computador, visando uma parte crucial que inicia o seu sistema. Quando infectado, o seu computador sequer inicia. Petya e NotPetya são exemplos desse tipo de ataque.

Exemplos de MBR Ransomware

- Petya/NotPetya: Disfarçado de ransomware, visava causar o caos destruindo dados.

- GoldenEye/Petya/NotPetya: envolve um MBR infectado e exige pagamento pela descriptografia.

Prevenção

- Instale um software antivírus e antimalware confiável.

- Faça backups regulares de dados importantes em um disco rígido externo ou em armazenamento na nuvem.

- Ative o Secure Boot no BIOS do seu sistema para evitar alterações não autorizadas no MBR.

Resposta

- Evite fazer o pagamento.

- Busque ajuda de especialistas em segurança cibernética para recuperar e remover o ransomware.

- Em casos graves, pode ser necessário reinstalar o sistema operacional.

Ransomware Móvel

O ransomware móvel é um software malicioso que tem como alvo seu smartphone ou tablet, encriptando seus dados e exigindo um pagamento para desbloqueá-los.

É como um sequestro digital do seu dispositivo. Uma vez instalado, ele bloqueia sua tela ou encripta seus arquivos. Eles pedem pagamento para desfazer o estrago. Portanto, proteja-se mantendo seu software atualizado e evitando clicar em links suspeitos. Não deixe que esses invasores mantenham seu dispositivo móvel como refém.

Exemplos de Ransomware Móvel

- Simplocker: se concentra em dispositivos Android, encripta arquivos e pede um resgate.

- Charger: Bloqueia seu dispositivo e pede pagamento para desbloqueá-lo.

Prevenção

- Para evitar softwares maliciosos, baixe aplicativos apenas de lojas de aplicativos confiáveis e autorizadas.

- Mantenha o sistema operacional e os aplicativos do seu dispositivo atualizados para corrigir vulnerabilidades.

- Seja cauteloso ao conceder permissões de aplicativos que parecem desnecessárias.

Resposta

- Desconecte-se da internet e remova todos os aplicativos suspeitos.

- Consulte especialistas em segurança cibernética para obter orientação sobre recuperação de dados.

- Em alguns casos, pode ser necessário redefinir o dispositivo para as configurações de fábrica.

Ransomware como Serviço (RaaS)

RaaS é um negócio perigoso onde criminosos virtuais alugam o seu tipo de ransomware para outros invasores.

É como um mercado criminoso. Os cibercriminosos criam ransomware e o alugam para outras pessoas. Qualquer um pode alugá-lo sem ser hacker; basta pagar e usar.

Isso espalha a ameaça de forma mais ampla. É fundamental entender que esse serviço criminoso torna o ransomware acessível a qualquer um, tornando ainda mais crucial se proteger. Portanto, fique atento a e-mails de phishing e mantenha sua segurança reforçada.

Exemplos de Ransomware como Serviço

- Cerber: Uma plataforma RaaS notória que permitia que usuários distribuíssem o ransomware Cerber.

- Tox: Permitia que indivíduos criassem ataques de ransomware personalizados sem habilidades técnicas avançadas.

Prevenção

- Utilize um software de segurança cibernética robusto para bloquear o ransomware antes que ele ataque.

- Faça backup dos seus dados com frequência em uma fonte externa para que possa acessar os seus arquivos sempre.

- Familiarize-se e familiarize sua equipe com os riscos de ransomware e as práticas online seguras.

Resposta

- Desconecte-se da rede imediatamente para evitar a propagação.

- Use um software antivírus confiável para identificar e remover o ransomware.

- Se possível, restaure seus dados a partir dos backups.

Ransomware Petya

Petya é um software malicioso que infecta computadores, tornando seus arquivos inacessíveis ao encriptá-los e exigindo um pagamento para a descriptografia.

Não efetuar o pagamento pode resultar em seus arquivos permanecendo inacessíveis ou na exposição de seus dados para uso indevido. Petya é distribuído por meio de anexos de e-mail ou sites comprometidos. Para se proteger, evite clicar em links suspeitos.

Exemplos de Ransomware Petya

- Petya/NotPetya: Espalhou-se rapidamente em 2017, causando grandes interrupções em empresas ao redor do mundo.

- GoldenEye/Petya/NotPetya: Esta variante do Petya encriptava arquivos e exigia um resgate para a sua liberação.

Prevenção

- Certifique-se de manter seu sistema operacional e aplicativos sempre atualizados.

- Evite abrir anexos ou clicar em links de fontes desconhecidas.

- Faça cópias regulares dos seus dados em um dispositivo de armazenamento externo que não esteja vinculado à sua rede.

Resposta

- Não pague o resgate, pois não há garantia de recuperação do arquivo.

- Isole o dispositivo infectado da rede para evitar uma propagação maior.

- Consulte especialistas em segurança cibernética para obter conselhos sobre recuperação e remoção.

Alvos Comuns de Ataques de Ransomware

Aqui estão cinco alvos comuns de ataques de ransomware que você deve conhecer:

- Indivíduos: Os criminosos virtuais visam pessoas físicas, usando e-mails de phishing ou downloads maliciosos para encriptar arquivos pessoais.

- Empresas: Empresas de todos os tamanhos são frequentemente alvos devido a possíveis ganhos financeiros. Os invasores podem interromper as operações ou roubar dados confidenciais.

- Hospitais e instituições de saúde: Ransomware pode paralisar os sistemas de saúde, afetando o atendimento ao paciente e exigindo resgates para recuperação de dados.

- Instituições Educacionais: Escolas e universidades armazenam dados valiosos e geralmente apresentam vulnerabilidades, tornando-as alvos atraentes.

- Agências Governamentais: Os invasores podem explorar sistemas governamentais, potencialmente comprometendo informações confidenciais e interrompendo serviços.

Perguntas Frequentes

Quais são os sinais comuns de uma infecção por ransomware?

Resposta: Sinais comuns de uma infecção por ransomware incluem encriptação repentina de arquivos, notas de resgate exigindo pagamento e uma tela de computador bloqueada. Se você notar esses sinais, desconecte-se da internet, não pague o resgate e procure ajuda profissional.

Como posso proteger meu computador e meus dados contra ataques de ransomware?

Resposta: Para proteger seu computador e seus dados contra ataques de ransomware, faça backup regularmente dos seus arquivos, mantenha seu software atualizado e tenha cuidado com anexos e links de e-mail. Instale um software antivírus confiável, use senhas fortes e explore mais sobre as ameaças online.

As agências de aplicação da lei podem rastrear invasores de ransomware?

Resposta: Sim, as agências de aplicação da lei podem rastrear invasores de ransomware. Elas colaboram com especialistas em segurança cibernética e usam análise forense digital para rastrear a origem dos ataques. No entanto, nem sempre é fácil devido ao uso de ferramentas de anonimato e pagamentos em criptomoedas que tornam o rastreamento mais difícil.

Devo pagar o resgate se meus dados estiverem encriptados?

Resposta: É aconselhável evitar pagar o resgate, pois não há garantia de recuperação dos dados e também pode incentivar novos ataques. Explore outras opções, como restaurar a partir de backups ou procurar ajuda profissional para remover o ransomware e recuperar seus arquivos.

Conclusão

Compreender o ransomware e seus riscos potenciais é fundamental para a sua segurança digital. Ao se manter informado sobre os diferentes tipos de ransomware, seus métodos e alvos, você estará mais bem preparado para tomar medidas preventivas.

Mesmo se você for vítima de um ataque, lembre-se de não pagar o resgate, isolar o dispositivo infectado e procurar assistência profissional.

Para minimizar o risco de ser vítima de ransomware e proteger seus dados e dispositivos importantes, é crucial implementar essas práticas recomendadas. Ao permanecer vigilante e proativo, você pode proteger eficazmente seu ambiente digital contra ameaças em constante evolução.

Você também pode explorar as ferramentas de simulação de ataque cibernético para aprimorar sua segurança.