As questões de segurança cibernética estão crescendo e se tornando mais complicadas à medida que a tecnologia avança.

Embora você não possa impedir que os cibercriminosos fiquem mais espertos, você pode empregar sistemas de segurança como IDS e IPS para reduzir a superfície de ataque ou até mesmo bloqueá-los. Isso nos leva à batalha – IDS vs. IPS para escolher o que é melhor para uma rede.

E se você quer a resposta para isso, precisa entender o que são essas tecnologias em sua essência, como funcionam e seus tipos. Isso ajudará você a escolher a melhor opção para sua rede.

Dito isso, tanto o IDS quanto o IPS são seguros e eficazes, cada um com seus prós e contras, mas você não pode arriscar quando se trata de segurança.

É por isso que fiz esta comparação – IDS x IPS para ajudá-lo a entender seus recursos e encontrar a melhor solução para proteger sua rede.

Que comece a batalha!

últimas postagens

IDS x IPS: o que são?

Antes de começarmos a comparar IDS x IPS, vamos primeiro descobrir o que eles são, começando pelo IDS.

O que é um IDS?

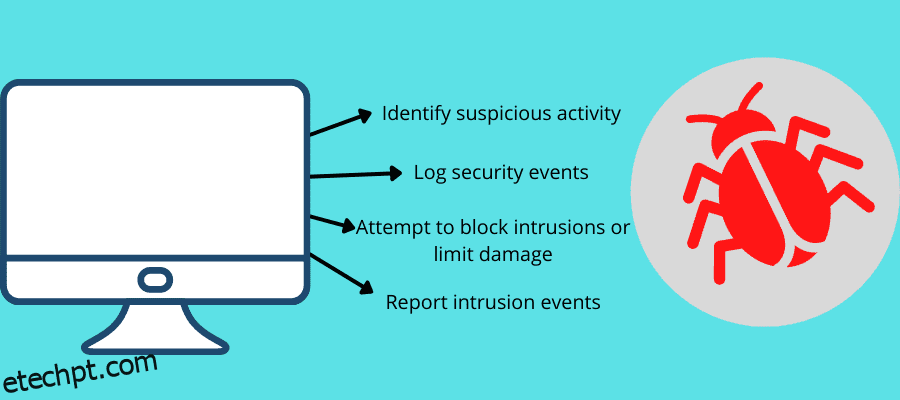

Um Sistema de Detecção de Intrusão (IDS) é uma solução de software que monitora um sistema ou rede em busca de invasões, violações de políticas ou atividades maliciosas. E quando detecta uma intrusão ou violação, o software informa ao administrador ou pessoal de segurança. Isso os ajuda a investigar o incidente relatado e a tomar as medidas cabíveis.

Essa solução de monitoramento passivo pode alertá-lo para detectar uma ameaça, mas não pode tomar medidas diretas contra ela. É como um sistema de segurança instalado em um prédio que pode notificar o guarda de segurança sobre uma ameaça iminente.

Um sistema IDS visa detectar uma ameaça antes que ela se infiltre em uma rede. Dá a você o poder de dar uma olhada em sua rede sem obstruir o fluxo de tráfego da rede. Além de detectar violações de políticas, ele pode proteger contra ameaças como vazamentos de informações, acesso não autorizado, erros de configuração, cavalos de Tróia e vírus.

Ele funciona melhor quando você não deseja obstruir ou diminuir o fluxo de tráfego, mesmo quando surge um problema, mas para proteger seus ativos de rede.

O que é um IPS?

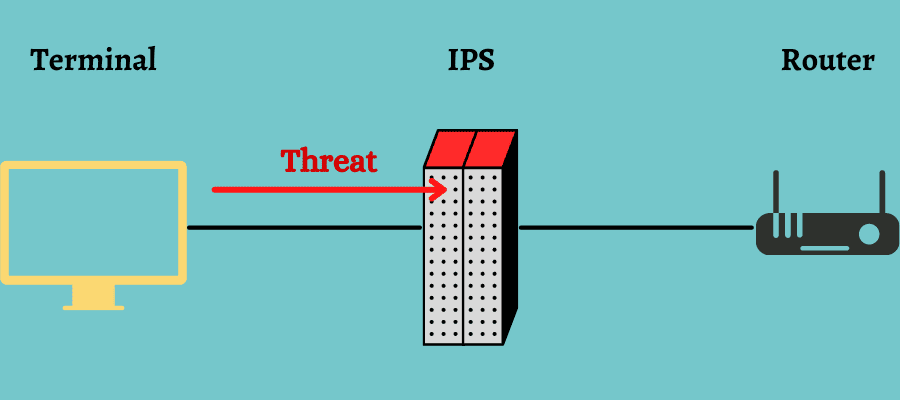

O Sistema de Prevenção de Intrusão (IPS) também é chamado de Sistema de Prevenção e Detecção de Intrusão (IDPS). É uma solução de software que monitora um sistema ou atividades de rede em busca de incidentes maliciosos, registra informações sobre essas atividades, relata-as ao administrador ou pessoal de segurança e tenta pará-las ou bloqueá-las.

Este é um sistema ativo de monitoramento e prevenção. Você pode considerá-lo como uma extensão do IDS porque ambos os métodos monitoram atividades maliciosas. No entanto, ao contrário do IDS, o software IPS é colocado atrás do firewall da rede, comunicando-se de acordo com o tráfego de entrada e bloqueando ou evitando invasões detectadas. Pense nisso como o guarda de segurança (cibernético) da sua rede.

Ao detectar uma ameaça, o IPS pode executar várias ações, como enviar alarmes, descartar pacotes maliciosos identificados, bloquear o acesso do endereço IP malicioso à rede e redefinir as conexões. Além disso, ele também pode corrigir erros relacionados à verificação de redundância cíclica (CRC), fluxos de pacotes desfragmentados, limpar camadas extras de rede e opções de transporte e mitigar erros associados ao sequenciamento TCP.

O IPS é a melhor opção para você se deseja bloquear ataques assim que o sistema os detecta, mesmo que tenha que fechar todo o tráfego, incluindo os legítimos, por segurança. Seu objetivo é mitigar danos de ameaças externas e internas em sua rede.

IDS vs. IPS: Tipos

Tipos de IDS

O IDS é dividido com base no local onde a detecção da ameaça ocorre ou em qual método de detecção é empregado. Os tipos de IDS baseados no local de detecção, ou seja, rede ou host, são:

#1. Sistemas de Detecção de Intrusão de Rede (NIDS)

O NIDS faz parte da infraestrutura de rede, monitorando os pacotes que passam por ela. Ele coexiste com os dispositivos com capacidade de toque, extensão ou espelhamento, como interruptores. O NIDS está posicionado em pontos estratégicos dentro de uma rede para monitorar o tráfego de entrada e saída de todos os dispositivos conectados.

Ele analisa o tráfego que passa por toda a sub-rede, comparando o tráfego que passa pelas sub-redes com a biblioteca de ataque conhecida. Depois que o NIDS identifica os ataques e detecta um comportamento anormal, ele alerta o administrador da rede.

Você pode instalar um NIDS por trás dos firewalls na sub-rede e monitorar se alguém tenta ou não se infiltrar no seu firewall. O NIDS também pode comparar assinaturas de pacotes semelhantes com registros correspondentes para vincular pacotes maliciosos detectados e interrompê-los.

Existem dois tipos de NIDS:

- NIDS on-line ou NIDS in-line lida com uma rede em tempo real. Ele analisa pacotes Ethernet e aplica regras específicas para determinar se é um ataque ou não.

- NIDS off-line ou o modo tap lida com os dados coletados. Ele passa os dados por alguns processos e decide o resultado.

Além disso, você pode combinar o NIDS com outras tecnologias de segurança para aumentar as taxas de previsão e detecção. Por exemplo, o NIDS baseado em Rede Neural Artificial (ANN) pode analisar grandes volumes de dados de forma inteligente porque sua estrutura auto-organizada permite que o INS IDS reconheça padrões de ataque com mais eficiência. Ele pode prever ataques com base em erros anteriores que levaram à invasão e ajuda você a desenvolver um sistema de ganhos em estágio inicial.

#2. Sistemas de detecção de intrusão baseados em host

Os sistemas de detecção de intrusão baseados em host (HIDS) são a solução executada em dispositivos ou hosts separados em uma rede. Ele só pode monitorar pacotes de dados de entrada e saída dos dispositivos conectados e alertar o administrador ou os usuários ao detectar atividades suspeitas. Ele monitora chamadas do sistema, alterações de arquivos, logs de aplicativos, etc.

O HIDS tira instantâneos dos arquivos atuais no sistema e os compara com os anteriores. Se descobrir que um arquivo crítico foi excluído ou modificado, o HIDS envia um alerta ao administrador para investigar o problema.

Por exemplo, o HIDS pode analisar logins de senha e compará-los com padrões conhecidos utilizados para realizar ataques de força bruta e identificar uma violação.

Essas soluções IDS são amplamente usadas em máquinas de missão crítica cujas configurações não devem ser alteradas. Como monitora eventos diretamente em hosts ou dispositivos, uma solução HIDS pode detectar ameaças que uma solução NIDS pode perder.

Também é eficaz na identificação e prevenção de violações de integridade, como cavalos de Tróia, e trabalhando em tráfego de rede criptografado. Dessa forma, o HIDS protege dados confidenciais como documentos legais, propriedade intelectual e dados pessoais.

Além desses, o IDS também pode ser de outros tipos, incluindo:

- Sistema de Detecção de Intrusão de Perímetro (PIDS): Atuando como a primeira linha de defesa, pode detectar e localizar tentativas de intrusão no servidor central. Essa configuração geralmente consiste em um dispositivo de fibra ótica ou eletrônico localizado na cerca de perímetro virtual de um servidor. Quando detecta uma atividade maliciosa, como alguém tentando acessar por um método diferente, ele alerta o administrador.

- Sistema de detecção de intrusão baseado em VM (VMIDS): essas soluções podem combinar os IDS mencionados acima ou um deles. A diferença é que ele é implantado remotamente usando uma máquina virtual. É relativamente novo e usado principalmente por provedores de serviços gerenciados de TI.

Tipos de IPS

Em geral, os sistemas de prevenção de intrusão (IPS) são de quatro tipos:

#1. Sistema de prevenção de intrusão baseado em rede (NIPS)

O NIPS pode identificar e prevenir atividades suspeitas ou maliciosas analisando pacotes de dados ou verificando a atividade do protocolo em uma rede. Ele pode coletar dados da rede e do host para detectar hosts permitidos, sistemas operacionais e aplicativos na rede. Além disso, o NIPS registra dados sobre o tráfego normal para encontrar alterações desde o início.

Essa solução IPS atenua os ataques limitando a utilização da largura de banda, enviando conexões TCP ou rejeitando pacotes. No entanto, o NIPS não é eficaz na análise de tráfego criptografado e no tratamento de ataques diretos ou altas cargas de tráfego.

#2. Sistema de prevenção de intrusão sem fio (WIPS)

O WIPS pode monitorar uma rede sem fio para detectar tráfego ou atividades suspeitas, analisando os protocolos de rede sem fio e tomando medidas para evitá-los ou removê-los. O WIPS é implementado normalmente sobrepondo a infraestrutura de rede LAN sem fio atual. No entanto, você também pode implantá-los de forma independente e impor uma política sem fio em sua organização.

Esta solução IPS pode prevenir ameaças como um ponto de acesso mal configurado, ataques de negação de serviço (DOS), honeypot, falsificação de MAC, ataques man-in-the-middle e muito mais.

#3. Análise de Comportamento de Rede (NBA)

NBA trabalha na detecção baseada em anomalias, procurando por anomalias ou desvios do comportamento normal para comportamento suspeito na rede ou sistema. Portanto, para que funcione, o NBA deve passar por um período de treinamento para aprender o comportamento normal de uma rede ou sistema.

Depois que um sistema NBA aprende o comportamento normal, ele pode detectar desvios e sinalizá-los como suspeitos. É eficaz, mas não funcionará ainda na fase de treinamento. No entanto, depois de formado, você pode confiar nele.

#4. Sistemas de prevenção de intrusão baseados em host (HIPS)

As soluções HIPS podem monitorar sistemas críticos em busca de atividades maliciosas e evitá-las analisando o comportamento do código. O que há de melhor neles é que eles também podem detectar ataques criptografados, além de proteger dados confidenciais relacionados à identidade e integridade pessoal dos sistemas host. Ele funciona em um único dispositivo e geralmente é usado com um IDS ou IPS baseado em rede.

IDS x IPS: como funcionam?

Existem diferentes metodologias utilizadas no monitoramento e prevenção de invasões para IDS e IPS.

Como funciona um IDS?

O IDS usa três métodos de detecção para monitorar o tráfego em busca de atividades maliciosas:

#1. Detecção baseada em assinatura ou baseada em conhecimento

A detecção baseada em assinatura monitora padrões específicos, como assinaturas de ataques cibernéticos que o malware usa ou sequências de bytes no tráfego de rede. Ele funciona da mesma forma que um software antivírus em termos de identificação de uma ameaça por sua assinatura.

Na detecção baseada em assinatura, o IDS pode identificar ameaças conhecidas facilmente. No entanto, pode não ser eficaz em novos ataques sem padrões disponíveis, pois esse método funciona apenas com base em padrões ou assinaturas de ataques anteriores.

#2. Detecção baseada em anomalia ou baseada em comportamento

Na detecção baseada em anomalias, o IDS monitora violações e invasões em uma rede ou sistema monitorando logs do sistema e determinando se alguma atividade parece anômala ou desviada do comportamento normal especificado para um dispositivo ou rede.

Este método também pode detectar ataques cibernéticos desconhecidos. O IDS também pode usar tecnologias de aprendizado de máquina para criar um modelo de atividade confiável e estabelecê-lo como a linha de base para um modelo comportamental normal para comparar novas atividades e declarar o resultado.

Você pode treinar esses modelos com base em suas configurações específicas de hardware, aplicativos e necessidades do sistema. Como resultado, o IDS com detecção de comportamento possui propriedades de segurança aprimoradas do que o IDS baseado em assinatura. Embora possa mostrar alguns falsos positivos às vezes, funciona de forma eficiente em outros aspectos.

#3. Detecção baseada em reputação

O IDS, usando métodos de detecção baseados em reputação, reconhece ameaças com base em seus níveis de reputação. Isso é feito identificando a comunicação entre um host amigável dentro de sua rede e aquele que está tentando acessar sua rede com base em sua reputação de violações ou ações maliciosas.

Ele coleta e rastreia diferentes atributos de arquivo, como origem, assinatura, idade e estatísticas de uso dos usuários que usam o arquivo. Em seguida, ele pode usar um mecanismo de reputação com análise estatística e algoritmos para analisar os dados e determinar se são ameaçadores ou não.

O IDS baseado em reputação é usado principalmente em software antimalware ou antivírus e implementado em arquivos em lote, arquivos executáveis e outros arquivos que podem conter códigos inseguros.

Como funciona um IPS?

Semelhante ao IDS, o IPS também trabalha com métodos como detecção baseada em assinatura e baseada em anomalia, além de outros métodos.

#1. Detecção baseada em assinatura

As soluções IPS que usam a detecção baseada em assinatura monitoram os pacotes de dados recebidos e enviados em uma rede e os comparam com padrões ou assinaturas de ataques anteriores. Ele funciona em uma biblioteca de padrões conhecidos com ameaças que carregam códigos maliciosos. Quando descobre um exploit, ele registra e armazena sua assinatura e a utiliza para posterior detecção.

Um IPS baseado em assinatura é de dois tipos:

- Assinaturas voltadas para exploração: o IPS identifica invasões combinando assinaturas com uma assinatura de ameaça na rede. Quando encontra uma correspondência, tenta bloqueá-la.

- Assinaturas voltadas para vulnerabilidades: os hackers visam as vulnerabilidades existentes em sua rede ou sistema, e o IPS tenta proteger sua rede dessas ameaças que podem passar despercebidas.

#2. Detecção baseada em anomalia estatística ou baseada em comportamento

O IDS que usa detecção estatística baseada em anomalias pode monitorar o tráfego de sua rede para encontrar inconsistências ou anomalias. Ele define uma linha de base para definir o comportamento normal da rede ou sistema. Com base nisso, o IPS irá comparar o tráfego de rede e sinalizar atividades suspeitas que se desviem do comportamento normal.

Por exemplo, a linha de base pode ser uma largura de banda ou protocolo especificado usado para a rede. Se o IPS encontrar tráfego aumentando a largura de banda abruptamente ou detectar um protocolo diferente, ele acionará um alarme e bloqueará o tráfego.

No entanto, você deve configurar as linhas de base de forma inteligente para evitar falsos positivos.

#3. Análise de protocolo com estado

Um IPS, usando análise de protocolo stateful, detecta desvios de um estado de protocolo como detecção baseada em anomalia. Ele usa perfis universais predefinidos de acordo com as práticas aceitas definidas pelos líderes e fornecedores do setor.

Por exemplo, o IPS pode monitorar solicitações com respostas correspondentes e cada solicitação deve consistir em respostas previsíveis. Ele sinaliza as respostas que estão fora dos resultados esperados e as analisa mais a fundo.

Quando uma solução IPS monitora seus sistemas e rede e encontra atividades suspeitas, ela alerta e executa algumas ações para evitar que acesse sua rede. Aqui está como:

- Fortalecendo firewalls: o IPS pode detectar uma vulnerabilidade em seus firewalls que abriu caminho para a ameaça entrar em sua rede. Para fornecer segurança, o IPS pode alterar sua programação e fortalecê-la enquanto corrige o problema.

- Executando a limpeza do sistema: conteúdo malicioso ou arquivos danificados podem corromper seu sistema. É por isso que ele executa uma verificação do sistema para limpá-lo e remover o problema subjacente.

- Sessões de fechamento: O IPS pode detectar como ocorreu uma anomalia encontrando seu ponto de entrada e bloqueando-o. Para isso, pode bloquear endereços IP, encerrar a sessão TCP, etc.

IDS vs. IPS: Semelhanças e Diferenças

Semelhanças entre IDS e IPS

Os primeiros processos para IDS e IPS são semelhantes. Ambos detectam e monitoram o sistema ou a rede em busca de atividades maliciosas. Vejamos seus fundamentos comuns:

- Monitor: Depois de instaladas, as soluções IDS e IPS monitoram uma rede ou sistema com base nos parâmetros especificados. Você pode definir esses parâmetros com base em suas necessidades de segurança e infraestrutura de rede e deixá-los inspecionar todo o tráfego de entrada e saída de sua rede.

- Detecção de ameaças: Ambos leem todos os pacotes de dados que fluem em sua rede e comparam esses pacotes com uma biblioteca contendo ameaças conhecidas. Quando encontram uma correspondência, sinalizam esse pacote de dados como malicioso.

- Aprender: ambas as tecnologias usam tecnologias modernas, como aprendizado de máquina, para se treinar por um período e entender as ameaças emergentes e os padrões de ataque. Dessa forma, eles podem responder melhor às ameaças modernas.

- Log: quando eles detectam atividades suspeitas, eles registram junto com a resposta. Ele ajuda você a entender seu mecanismo de proteção, encontrar vulnerabilidades em seu sistema e treinar seus sistemas de segurança de acordo.

- Alerta: Assim que detectam uma ameaça, tanto o IDS quanto o IPS enviam alertas ao pessoal de segurança. Isso os ajuda a estar preparados para todas as circunstâncias e a agir rapidamente.

Até aqui, IDS e IPS funcionam de forma semelhante, mas o que acontece depois os diferencia.

Diferença entre IDS e IPS

A principal diferença entre IDS e IPS é que o IDS funciona como um sistema de monitoramento e detecção, enquanto o IPS funciona como um sistema de prevenção além do monitoramento e detecção. Algumas diferenças são:

- Resposta: As soluções IDS são sistemas de segurança passivos que apenas monitoram e detectam atividades maliciosas nas redes. Eles podem alertá-lo, mas não realizam nenhuma ação por conta própria para evitar o ataque. O administrador da rede ou o pessoal de segurança designado deve agir imediatamente para mitigar o ataque. Por outro lado, as soluções IPS são sistemas de segurança ativos que monitoram e detectam sua rede quanto a atividades maliciosas, alertam e impedem automaticamente que o ataque aconteça.

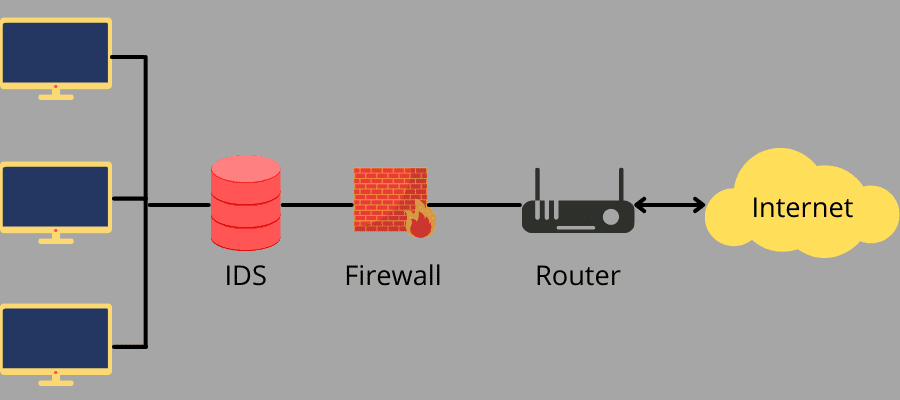

- Posicionamento: o IDS é colocado na borda de uma rede para coletar todos os eventos, registrar e detectar violações. O posicionamento desta forma dá ao IDS a máxima visibilidade para os pacotes de dados. O software IPS é colocado atrás do firewall da rede, comunicando-se de acordo com o tráfego de entrada para prevenir melhor as invasões.

- Mecanismo de detecção: o IDS usa detecção baseada em assinatura, detecção baseada em anomalia e detecção baseada em reputação para atividades maliciosas. Sua detecção baseada em assinatura inclui apenas assinaturas voltadas para exploração. Por outro lado, o IPS usa detecção baseada em assinatura com assinaturas voltadas para exploração e vulnerabilidade. Além disso, o IPS usa detecção baseada em anomalia estatística e detecção de análise de protocolo estável.

- Proteção: Se você estiver sob ameaça, o IDS pode ser menos útil, pois sua equipe de segurança precisa descobrir como proteger sua rede e limpar o sistema ou a rede imediatamente. O IPS pode executar a prevenção automática por si só.

- Falsos positivos: Se o IDS der um falso positivo, você pode encontrar alguma conveniência. Mas se o IPS fizer isso, toda a rede sofrerá, pois você precisará bloquear todo o tráfego – entrada e saída da rede.

- Desempenho da rede: Como o IDS não é implantado em linha, ele não reduz o desempenho da rede. No entanto, o desempenho da rede pode diminuir devido ao processamento IPS, que está alinhado com o tráfego.

IDS x IPS: por que eles são cruciais para a segurança cibernética

Você pode ouvir várias incidências de violações de dados e hacks acontecendo em quase todos os setores com presença online. Para isso, IDS e IPS desempenham um papel importante na proteção de sua rede e sistemas. Veja como:

Aumente a segurança

Os sistemas IDS e IPS usam automação para monitoramento, detecção e prevenção de ameaças maliciosas. Eles também podem usar tecnologias emergentes, como aprendizado de máquina e inteligência artificial, para aprender padrões e remediá-los de maneira eficaz. Como resultado, seu sistema fica protegido contra ameaças como vírus, ataques DOS, malware, etc., sem a necessidade de recursos extras.

Aplicação de políticas

Você pode configurar IDS e IPS com base em suas necessidades organizacionais e impor políticas de segurança para sua rede que todos os pacotes que entram ou saem da rede devem aderir. Ele ajuda você a proteger seus sistemas e rede e detectar desvios rapidamente se alguém tentar bloquear as políticas e invadir sua rede.

Conformidade regulatória

A proteção de dados é algo sério no cenário de segurança moderno. É por isso que órgãos de conformidade regulatória, como HIPAA, GDPR, etc., regulam as empresas e garantem que elas invistam em tecnologias que possam ajudar a proteger os dados dos clientes. Ao implementar uma solução de IDS e IPS, você cumpre esses regulamentos e não enfrenta problemas legais.

Salva reputação

A implementação de tecnologias de segurança como IDS e IPS mostra que você se preocupa em proteger os dados de seus clientes. Isso dá à sua marca uma boa impressão em seus clientes e eleva sua reputação dentro e fora de seu setor. Além disso, você também se protege de ameaças que podem vazar informações comerciais confidenciais ou causar danos à reputação.

IDS e IPS podem trabalhar juntos?

Em uma palavra, sim!

Você pode implantar IDS e IPS juntos em sua rede. Implante uma solução de IDS para monitorar e detectar o tráfego, permitindo que ele entenda o movimento do tráfego de forma abrangente dentro de sua rede. Além disso, você pode usar o IPS em seu sistema como uma medida ativa para evitar problemas de segurança em sua rede.

Dessa forma, você também pode evitar a sobrecarga de escolher IDS versus IPS.

Além disso, a implementação de ambas as tecnologias oferece proteção completa para sua rede. Você pode entender os padrões de ataque anteriores para definir melhores parâmetros e preparar seus sistemas de segurança para lutar com mais eficiência.

Alguns dos provedores de IDS e IPS são Okta, Varonis, UpGuard, etc.

IDS vs. IPS: O que você deve escolher? 👈

A escolha de IDS versus IPS deve ser baseada exclusivamente nas necessidades de segurança de sua organização. Considere o tamanho da sua rede, qual é o seu orçamento e quanta proteção você precisa para escolher uma.

Se você perguntar o que é melhor em geral, deve ser o IPS, pois oferece prevenção, monitoramento e detecção. No entanto, ajudaria se você escolhesse um IPS melhor de um provedor confiável, pois pode mostrar falsos positivos.

Como ambos têm prós e contras, não há um vencedor claro. Mas, conforme explicado na seção anterior, você pode optar por ambas as soluções de um fornecedor confiável. Ele oferecerá proteção superior à sua rede de ambos os pontos de vista – detecção e prevenção de invasões.