O protocolo de rede é um conjunto de regras que os dispositivos usam para se comunicarem entre si em uma rede.

É semelhante à forma como as pessoas seguem certos comportamentos e procedimentos quando conversam entre si.

Eles especificam coisas como como os pacotes de dados devem ser estruturados, como os dispositivos devem se identificar e como os erros e conflitos devem ser tratados.

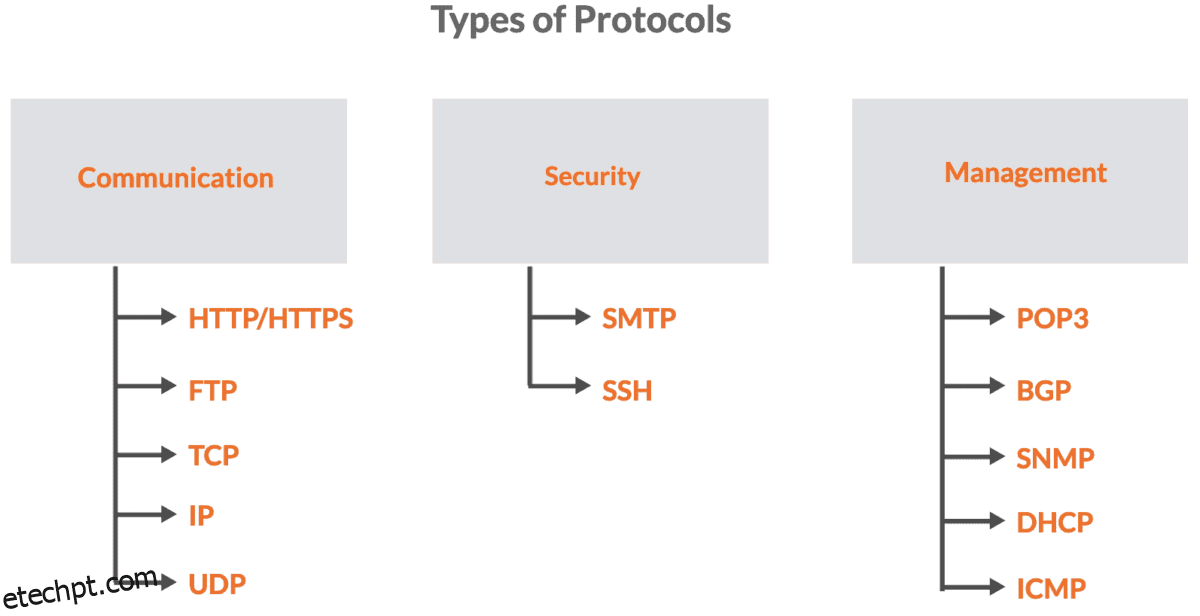

Os protocolos de rede podem ser categorizados nestes três tipos principais: Comunicação, Segurança e Gerenciamento.

últimas postagens

#1. Protocolos de comunicação

Esses protocolos se concentram em permitir a troca de dados e informações entre dispositivos em uma rede. Eles determinam como os dados são formatados, transmitidos e recebidos, o que garante uma comunicação eficaz. Exemplos são HTTP/HTTPS, FTP, TCP e UDP.

#2. Protocolos de segurança

Os protocolos de segurança são projetados para proteger a confidencialidade e autenticidade dos dados enquanto eles atravessam uma rede. Eles estabelecem canais seguros de comunicação e garantem que informações confidenciais não sejam vulneráveis à interceptação ou adulteração.

Os exemplos incluem SSL/TLS para criptografia, SSH para acesso remoto seguro e variantes seguras de protocolos de e-mail como SMTPS e POP3S.

#3. Protocolos de Gestão

Os protocolos de gerenciamento são usados para administração, monitoramento e controle de dispositivos/recursos de rede. Eles ajudam os administradores de rede a configurar e solucionar problemas de componentes de rede com eficiência.

Alguns exemplos são DHCP para alocação dinâmica de endereços IP, SNMP para gerenciamento de dispositivos de rede, ICMP para fins de diagnóstico e BGP para informações de roteamento e acessibilidade.

Vamos discutir alguns protocolos comuns de cada categoria.

Protocolos de comunicação

HTTP

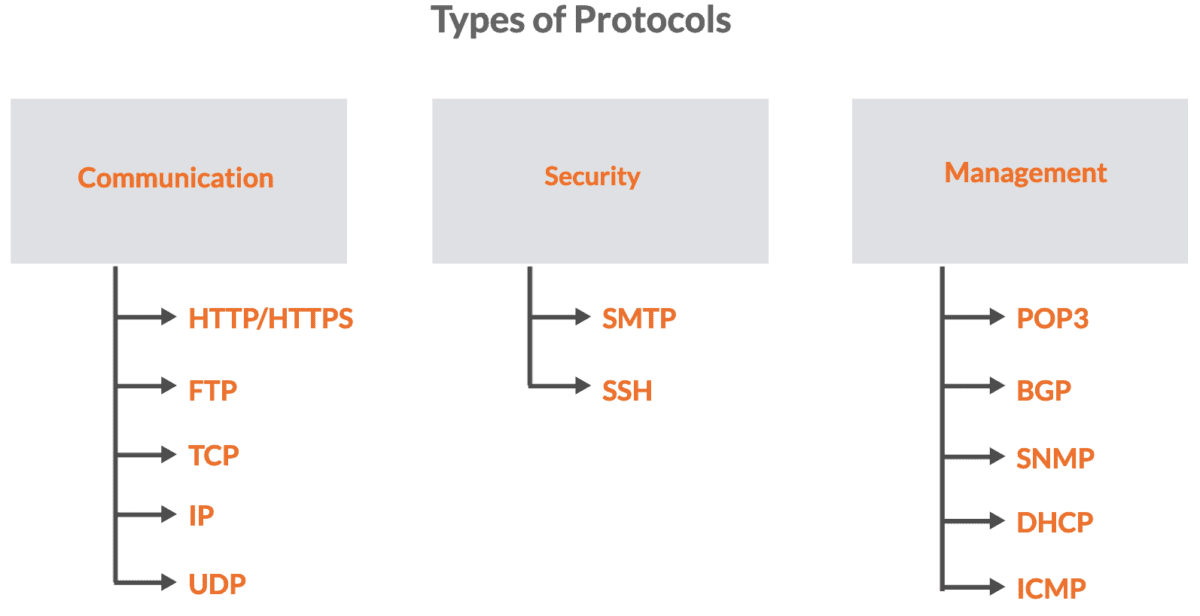

HTTP significa Protocolo de Transferência de Hipertexto.

É um protocolo fundamental usado para comunicação entre um navegador web e um servidor.

É um protocolo da camada de aplicação que opera sobre o modelo OSI.

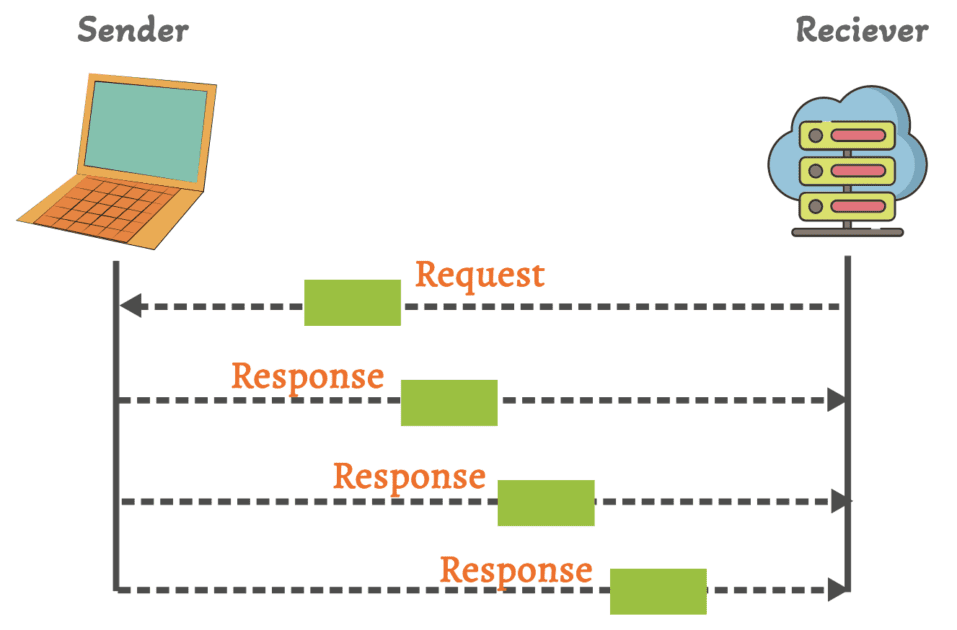

Quando você insere um URL em seu navegador e pressiona Enter, ele envia uma solicitação HTTP para um servidor web que então processa a solicitação e envia de volta uma resposta HTTP contendo as informações solicitadas.

Pode ser uma página da web, uma imagem, um vídeo ou qualquer outro recurso hospedado no servidor.

HTTP é um protocolo sem estado. Isso significa que cada solicitação de um cliente para um servidor é tratada como uma transação independente e isolada.

O servidor não mantém nenhuma informação sobre solicitações anteriores do mesmo cliente. Essa simplicidade é uma das razões pelas quais o HTTP é tão amplamente utilizado.

HTTP define vários métodos de solicitação, incluindo GET (recuperar dados), POST (enviar dados para serem processados), PUT (atualizar um recurso), DELETE (remover um recurso) e outros. Esses métodos determinam o tipo de operação que o cliente deseja realizar no servidor.

Geralmente, as respostas HTTP incluem um código de status que indica o resultado da solicitação.

Por exemplo – Um código de status 200 indica uma solicitação bem-sucedida, enquanto 404 indica que o recurso solicitado não foi encontrado.

E o HTTP teve várias versões ao longo dos anos, sendo o HTTP/1.1 uma das versões mais utilizadas há muito tempo.

HTTP/2 e HTTP/3 (também conhecido como QUIC) foram desenvolvidos para melhorar o desempenho.

HTTPS

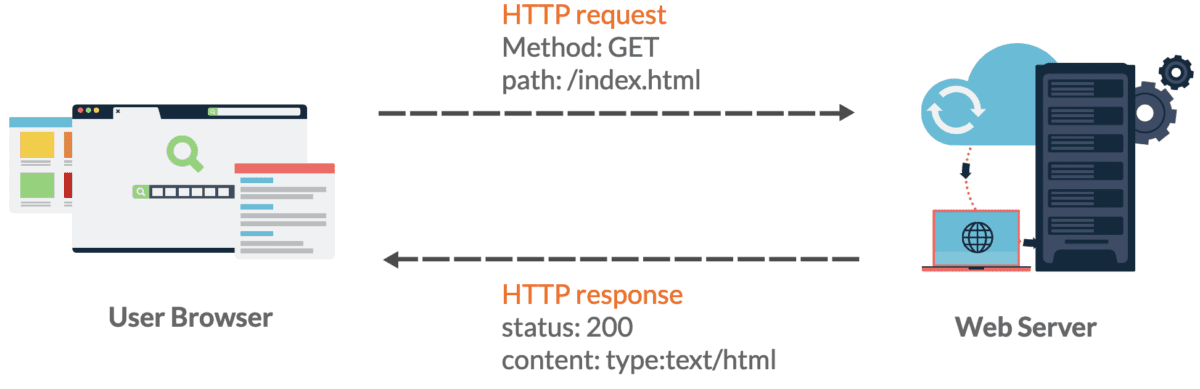

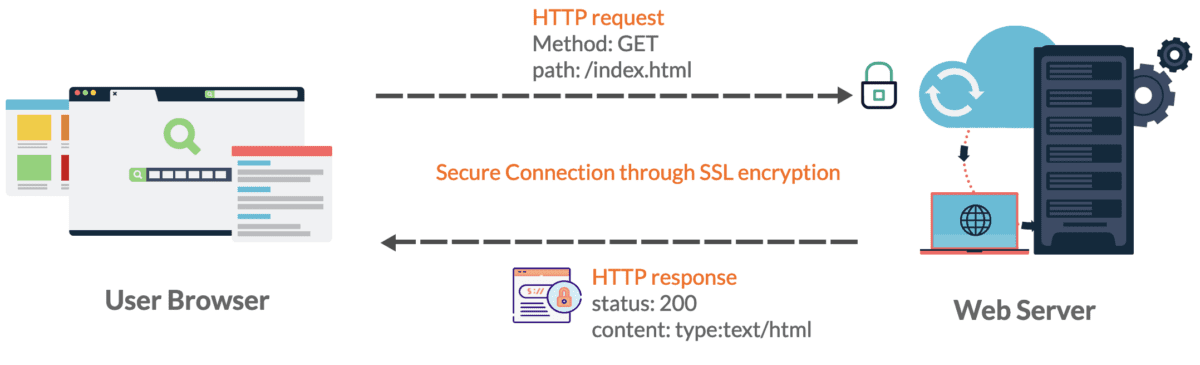

HTTPS significa Protocolo de transferência de hipertexto seguro.

É uma extensão do protocolo HTTP usado para comunicação segura em redes de computadores.

Ele adiciona uma camada de segurança ao HTTP padrão, criptografando os dados trocados entre um navegador e um servidor web usando protocolos criptográficos como SSL/TLS. Mesmo que alguém intercepte os dados transmitidos, não poderá lê-los ou decifrá-los facilmente.

HTTPS inclui uma forma de autenticação de servidor.

Quando um navegador se conecta a um site via HTTPS, o site apresenta um certificado digital emitido por uma Autoridade de Certificação (CA) confiável.

Este certificado verifica a identidade do site, o que garante que o cliente está se conectando ao servidor pretendido e não a um servidor malicioso.

Os sites que usam HTTPS são identificados por “https://” no início de suas URLs. O uso deste prefixo indica que o site está utilizando uma conexão segura.

O HTTPS geralmente usa a porta 443 para comunicação – enquanto o HTTP usa a porta 80. Os servidores Web podem facilmente diferenciar entre conexões seguras e não seguras usando esta distinção.

Mecanismos de busca como o Google priorizam sites que usam HTTPS em suas classificações de busca.

Os navegadores também podem avisar os usuários quando uma página HTTPS segura contém elementos (imagens ou scripts) servidos por uma conexão HTTP não segura. Isso é conhecido como “conteúdo misto” e pode comprometer a segurança.

Aqui está um artigo detalhado sobre como obter um certificado SSL para um site. Sinta-se à vontade para visitar esta página.

FTP

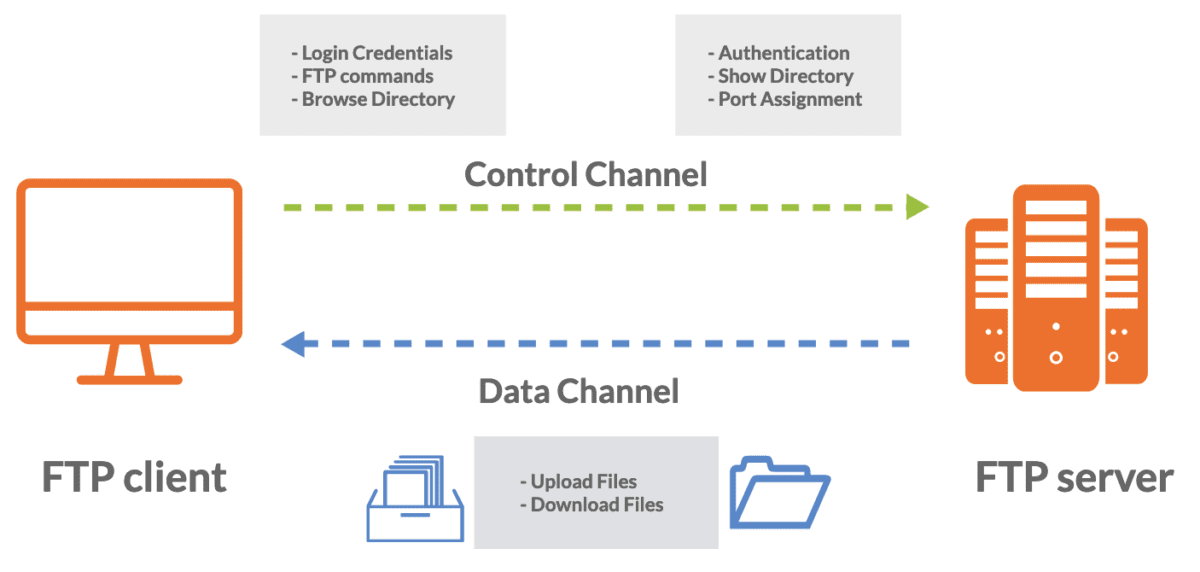

File Transfer Protocol (FTP) é um protocolo de rede padrão usado para transferir arquivos entre um cliente e um servidor em uma rede de computadores.

O FTP opera no modelo cliente-servidor. Isso significa que o cliente inicia uma conexão com outro computador (o servidor) para solicitar e transferir arquivos.

O FTP usa duas portas para comunicação e pode operar em dois modos: modo ativo e modo passivo.

A porta 21 é usada para a conexão de controle onde comandos e respostas são enviados entre o cliente e o servidor.

O modo ativo é o modo tradicional que funciona segundo o princípio do modelo cliente-servidor. Uma porta adicional (geralmente na faixa 1024-65535) é aberta aqui para transferência de dados.

Por outro lado, o modo passivo é frequentemente usado quando o cliente está atrás de um firewall ou dispositivo NAT e o servidor abre uma porta aleatória de número alto para transferência de dados.

O FTP geralmente requer autenticação para acessar arquivos no servidor. Os usuários devem fornecer um nome de usuário e senha para fazer login.

Alguns servidores FTP também suportam acesso anônimo. Assim, os usuários podem fazer login com um nome de usuário genérico como “anônimo” ou “FTP” e usar seu endereço de e-mail como senha.

FTP suporta dois modos de transferência de dados: modo ASCII e modo binário.

O modo ASCII é usado para arquivos de texto e o modo Binário é usado para arquivos não textuais, como imagens e executáveis. O modo é definido com base no tipo de arquivo que está sendo transferido.

O FTP tradicional não é um protocolo seguro, pois transmite dados, incluindo nomes de usuário e senhas, em texto simples.

FTP seguro (SFTP) e FTP sobre SSL/TLS (FTPS) são alternativas mais seguras que criptografam a transferência de dados para proteger informações confidenciais.

Aqui está um artigo detalhado sobre SFTP vs FTPS e qual protocolo usar.

TCP

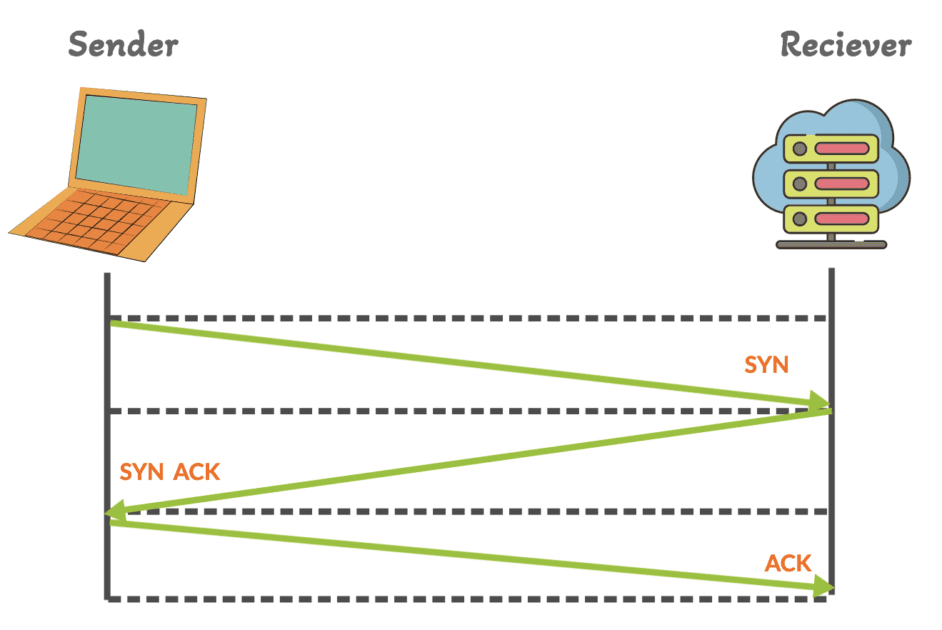

O Transmission Control Protocol (TCP) é um dos principais protocolos da camada de transporte do conjunto IP.

Ele desempenha um papel importante no fornecimento de transmissão de dados confiável e ordenada entre dispositivos em redes IP.

O TCP estabelece uma conexão entre o remetente e o destinatário antes do início de qualquer transferência de dados. Esta configuração de conexão envolve um handshake de três vias (SYN, SYN-ACK, ACK) e um processo de encerramento da conexão quando a troca de dados é concluída.

Também suporta comunicação full-duplex que permite enviar e receber dados simultaneamente em ambas as direções dentro da conexão estabelecida.

Geralmente, o TCP monitora as condições da rede e ajusta sua taxa de transmissão para evitar congestionamento na rede.

Este protocolo inclui mecanismos de verificação de erros para detectar e corrigir corrupção de dados durante a transmissão. Se um segmento de dados estiver corrompido, o receptor solicitará a retransmissão.

O TCP usa números de porta para identificar serviços ou aplicativos específicos em um dispositivo. Os números de porta ajudam a rotear os dados recebidos para o aplicativo correto.

O receptor em uma conexão TCP envia confirmações (ACKs) para confirmar o recebimento de segmentos de dados. Se o remetente não receber um ACK dentro de um determinado período de tempo – ele retransmite o segmento de dados.

O TCP mantém informações sobre o estado da conexão tanto do lado do remetente quanto do destinatário. Essas informações ajudam a acompanhar a sequência de segmentos de dados e a gerenciar a conexão.

PI

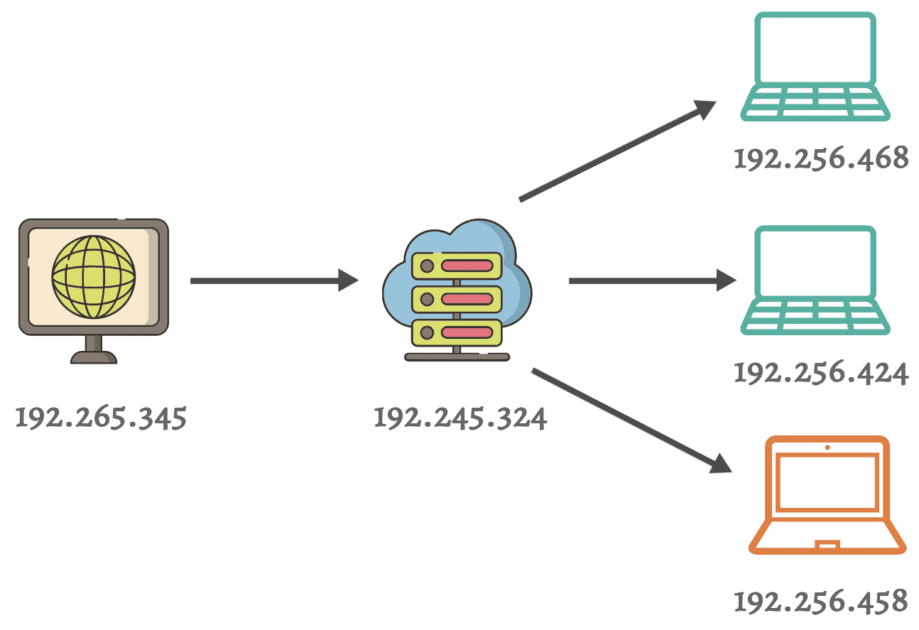

IP significa Protocolo de Internet.

É um protocolo central que permite a comunicação e a troca de dados em redes de computadores, incluindo a rede global que conhecemos como Internet.

O IP usa um sistema de endereçamento numérico para identificar dispositivos em uma rede. Esses endereços numéricos são chamados de endereços IP e podem ser IPv4 ou IPv6.

Os endereços IPv4 normalmente estão na forma de quatro conjuntos de números decimais (por exemplo, 192.168.1.1), enquanto os endereços IPv6 são mais longos e usam notação hexadecimal.

O IP roteia os pacotes de dados entre dispositivos em redes diferentes.

Roteadores e switches desempenham um papel importante no direcionamento desses pacotes para os destinos pretendidos com base em seus endereços IP.

Geralmente, o IP usa uma metodologia de comutação de pacotes. Isso significa que os dados são divididos em pacotes menores para transmissão pela rede. Cada pacote contém um endereço IP de origem e destino que permite aos roteadores tomar decisões de encaminhamento.

IP é considerado um protocolo sem conexão. Ele não estabelece uma conexão dedicada entre o remetente e o destinatário antes de transmitir os dados.

Cada pacote é tratado de forma independente e pode seguir rotas diferentes para chegar ao seu destino.

UDP

UDP significa Protocolo de Datagrama do Usuário.

É um protocolo leve e sem conexão que fornece uma maneira de enviar dados por uma rede sem estabelecer uma conexão formal.

Ao contrário do protocolo TCP, o UDP não estabelece uma conexão antes de enviar os dados. Ele simplesmente empacota os dados em datagramas e os envia ao destino.

Não garante a entrega de dados e não implementa mecanismos de detecção e correção de erros. Se um pacote for perdido ou chegar fora de ordem, cabe à camada de aplicação lidar com isso.

O UDP tem menos sobrecarga que o TCP porque não inclui recursos como controle de fluxo, correção de erros ou confirmações. Isso o torna mais rápido, mas menos confiável.

Ele também não possui mecanismos integrados de controle de congestionamento, portanto é possível inundar uma rede com tráfego UDP, o que potencialmente causa congestionamento.

O UDP é comumente usado em situações onde a baixa latência e a transmissão de dados em alta velocidade são mais críticas do que a entrega garantida. Alguns exemplos comuns são streaming de áudio e vídeo em tempo real, jogos online, DNS e alguns aplicativos IoT.

A melhor coisa sobre o UDP é seu recurso de multiplexação. Ele permite que vários aplicativos no mesmo dispositivo usem a mesma porta UDP, o que diferencia os fluxos de dados usando números de porta.

vamos entender o UDP com um exemplo simples.

Imagine que você deseja enviar uma mensagem para seu amigo em um playground barulhento usando uma bola saltitante. Você decide usar o UDP, que é como jogar a bola sem qualquer conversa formal. Veja como funciona:

- Você escreve sua mensagem em um pedaço de papel e enrola-o na bola.

- Você joga a bola na direção do seu amigo. Você não espera que seu amigo o pegue ou reconheça que o recebeu; você apenas joga e espera que eles peguem.

- A bola quica e chega ao seu amigo, que tenta pegá-la. Mas às vezes, por causa do barulho, ele pode ricochetear nas mãos ou ficar fora de serviço.

- Seu amigo lê a mensagem no papel e, se pegar a bola com sucesso, ele entende a mensagem. Caso contrário, eles podem perder e você não saberá porque não teve como verificar.

Então, neste exemplo:

A bola representa o protocolo UDP que envia dados sem estabelecer uma conexão formal.

Você enviar a bola sem esperar resposta é como se o UDP não tivesse conexão e não garantisse a entrega.

A possibilidade da bola quicar ou se perder simboliza a falta de confiabilidade do UDP.

Seu amigo que lê a mensagem é como a camada de aplicação que lida com os dados recebidos através do UDP, que possivelmente lida com quaisquer dados perdidos.

Protocolos de segurança

SSH

SSH significa Secure Shell.

É um protocolo de rede usado para comunicação segura entre um cliente e um servidor em uma rede não segura. Ele fornece uma maneira de acessar e gerenciar dispositivos remotamente por meio de uma interface de linha de comando com alto nível de segurança.

SSH usa técnicas criptográficas para autenticar o cliente e o servidor. Isso garante que você esteja se conectando ao servidor correto e que o servidor possa verificar sua identidade antes de permitir o acesso.

Todos os dados transmitidos por uma conexão SSH são criptografados, o que torna difícil para qualquer pessoa que intercepte a comunicação espionar os dados que estão sendo trocados.

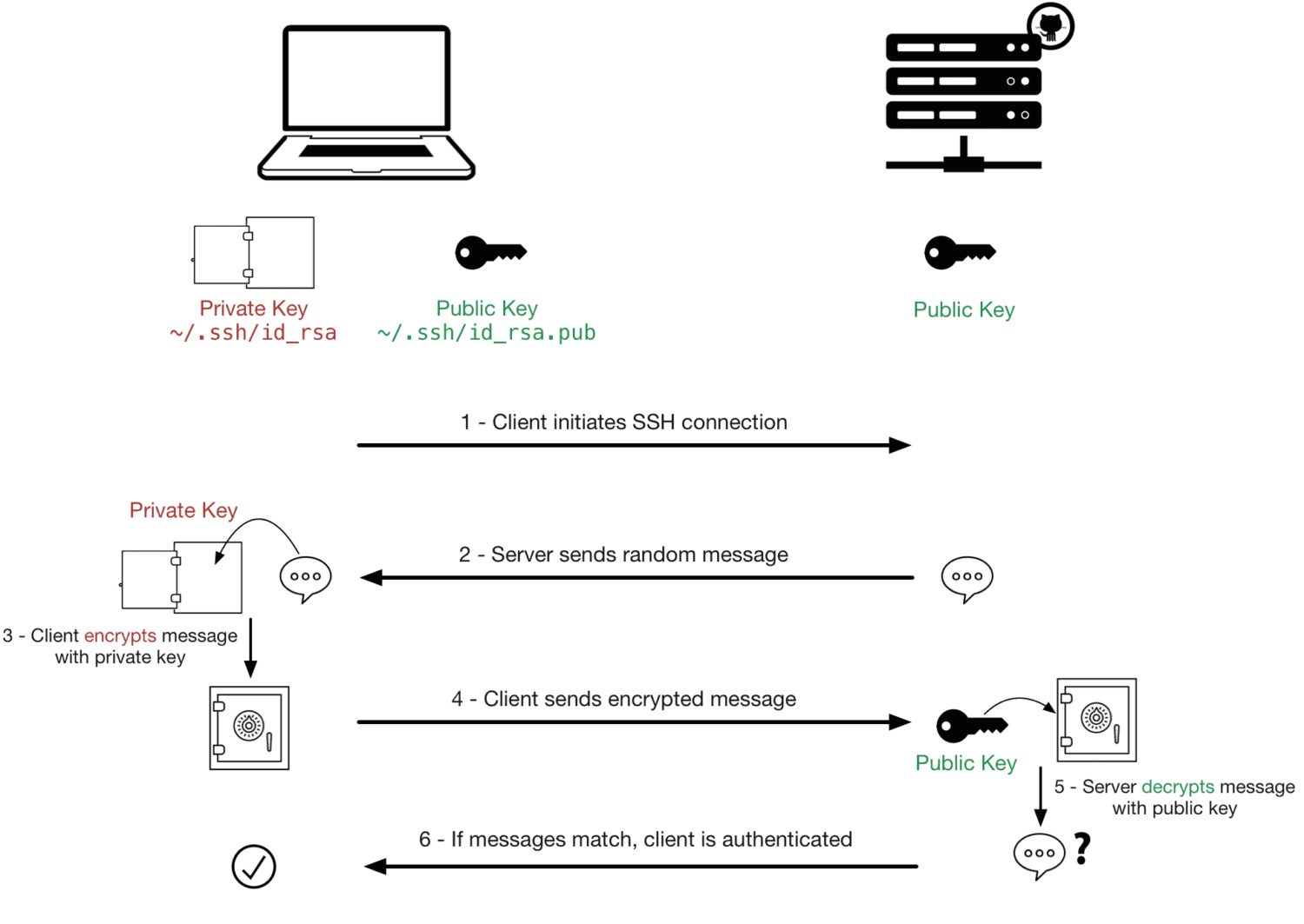

Fonte da imagem: Stackoverflow

Fonte da imagem: Stackoverflow

SSH usa um par de chaves para autenticação. O par de chaves consiste em uma chave pública (que é compartilhada com o servidor) e uma chave privada (que você mantém em segredo).

Aqui está um artigo sobre como funciona – Login sem senha SSH

Quando você se conecta a um servidor SSH, seu cliente usa sua chave privada para provar sua identidade.

Junto com isso, ele também oferece suporte à autenticação tradicional de nome de usuário e senha. No entanto, isso é menos seguro e muitas vezes desencorajado, especialmente para servidores voltados para a Internet.

O SSH usa a porta 22 para comunicação por padrão – mas isso pode ser alterado por motivos de segurança. Alterar o número da porta pode ajudar a reduzir ataques automatizados.

SSH é comumente usado para administração remota de servidores, transferência de arquivos (com ferramentas como SCP e SFTP) e acesso seguro a interfaces de linha de comando remotas.

É amplamente utilizado na administração de sistemas operacionais do tipo Unix e também está disponível no Windows por meio de diversas soluções de software.

SMTP

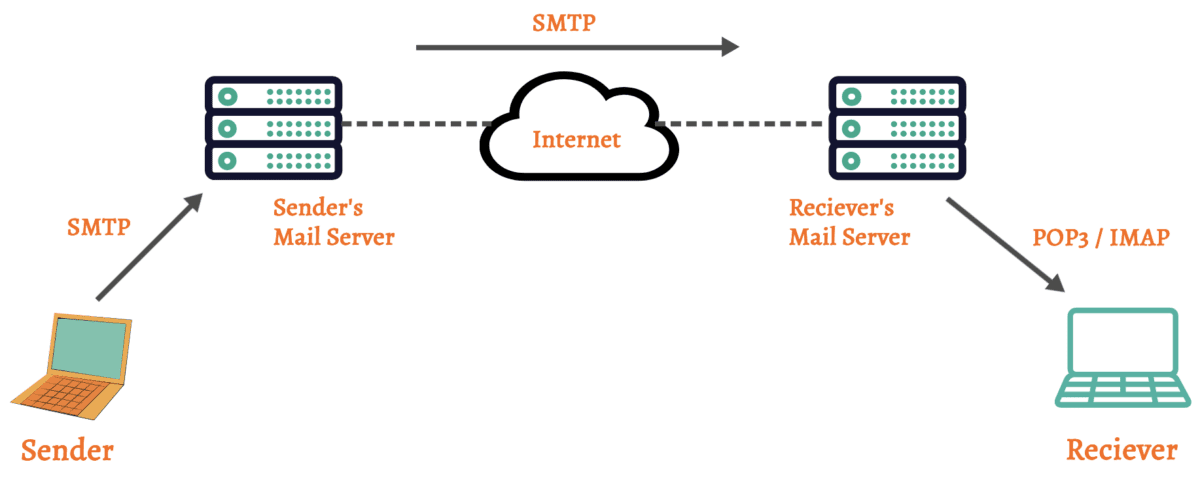

SMTP significa Protocolo Simples de Transferência de Correio.

É um protocolo padrão responsável por enviar mensagens de e-mail de saída de um cliente ou servidor de e-mail para um servidor de e-mail no destinatário.

O SMTP é uma parte fundamental da comunicação por e-mail e funciona em conjunto com outros protocolos de e-mail, como IMAP/POP3, para permitir o ciclo de vida completo do e-mail, incluindo envio, recebimento e armazenamento de mensagens de e-mail.

Quando você redige um e-mail e clica em “enviar” em seu cliente de e-mail, ele usa SMTP para retransmitir a mensagem ao servidor do seu provedor de e-mail.

Ele usa a porta 25 para comunicação não criptografada e a porta 587 para comunicação criptografada (usando STARTTLS). A porta 465 também foi usada para comunicação SMTP criptografada, mas é menos comum.

Muitos servidores SMTP exigem autenticação para enviar e-mails e evitar uso não autorizado. São usados métodos de autenticação como nome de usuário e senha ou métodos mais seguros como OAuth.

Esses servidores SMTP são frequentemente usados como retransmissores, o que significa que eles aceitam e-mails enviados de clientes (por exemplo, seu aplicativo de e-mail) e os encaminham para o servidor de e-mail do destinatário. Isso ajuda a rotear e-mails pela Internet.

A comunicação pode ser protegida usando criptografia via TLS ou SSL – especialmente ao enviar informações sensíveis ou confidenciais por e-mail.

Protocolos de Gestão

POP3

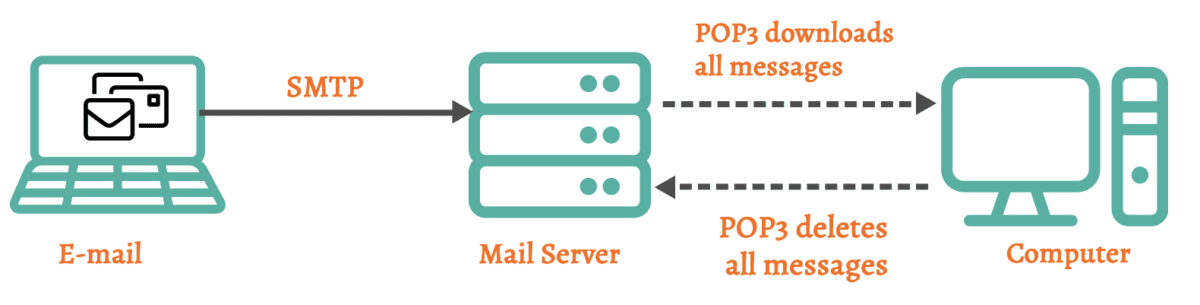

POP3 significa Post Office Protocol versão 3.

É um dos protocolos de recuperação de e-mail mais comuns usados para buscar mensagens de e-mail de um servidor de e-mail para um aplicativo cliente de e-mail.

O POP3 foi projetado para funcionar de maneira “armazenar e encaminhar”. Ele recupera e-mails do servidor e normalmente os exclui do servidor após armazenar uma cópia no dispositivo do cliente.

Alguns clientes de e-mail oferecem a opção de deixar uma cópia do e-mail no servidor – mas esse não é o comportamento padrão.

Ele usa a porta 110 para comunicação não criptografada. A porta 995 é comumente usada para comunicação POP3 segura usando TLS/SSL.

POP3 é um protocolo sem estado. Isso significa que ele não rastreia os e-mails que você já baixou. Cada vez que você se conecta ao servidor, ele recupera todas as mensagens não lidas. Isso pode levar a problemas de sincronização se você acessar seu e-mail em vários dispositivos.

O POP3 foi projetado principalmente para recuperar e-mails da caixa de entrada. Pode não suportar a recuperação de e-mails de outras pastas no servidor, como itens enviados ou rascunhos.

Como o POP3 não sincroniza pastas de e-mail entre o servidor e o cliente – as ações realizadas em um dispositivo (por exemplo, excluir um e-mail) não serão refletidas em outros dispositivos.

Recomenda-se usar a versão segura do POP3 (POP3S ou POP3 sobre SSL/TLS), que criptografa a comunicação entre o cliente e o servidor de e-mail para melhorar a segurança.

POP3 é menos comumente usado hoje em comparação ao IMAP (Internet Message Access Protocol). Ele fornece recursos mais avançados, como sincronização de pastas, e permite que vários dispositivos gerenciem a mesma caixa de correio com mais eficiência.

BGP

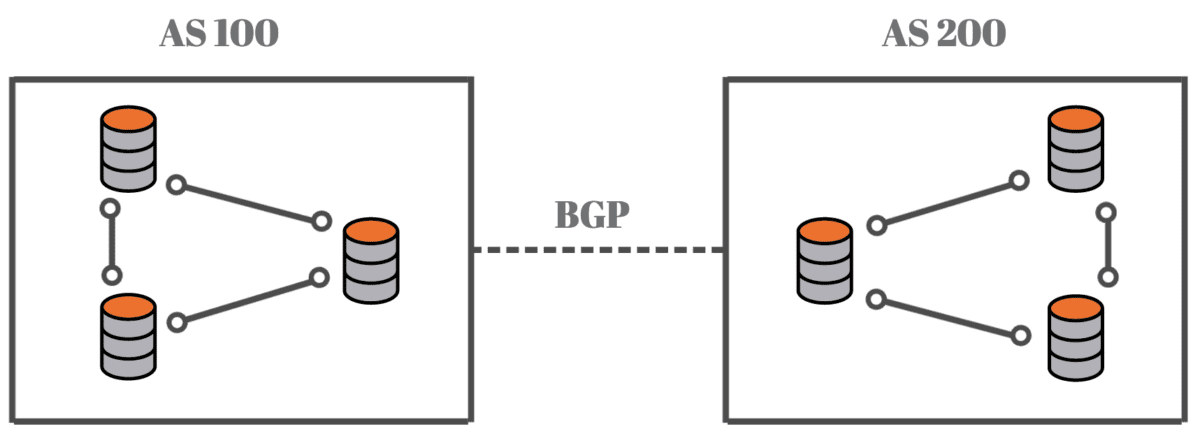

BGP significa Protocolo de Gateway de Fronteira.

É um protocolo de gateway externo padronizado usado em redes para trocar informações de roteamento e acessibilidade entre sistemas autônomos (ASes).

Um sistema autônomo é uma coleção de redes IP e roteadores sob o controle de uma única organização que apresenta uma política de roteamento comum para a Internet.

BGP é um protocolo de vetor de caminho. Isso significa que ele acompanha o caminho (lista de sistemas autônomos) que os pacotes de dados percorrem para chegar ao seu destino. Essas informações ajudam os roteadores BGP a tomar decisões de roteamento com base em políticas e atributos de caminho.

É usado principalmente para determinar o melhor caminho a ser percorrido pelos dados ao cruzar várias redes operadas por diferentes organizações ou ISPs.

Também oferece suporte à agregação de rotas que ajuda a reduzir o tamanho da tabela de roteamento global, resumindo vários prefixos IP em um único anúncio de rota.

O protocolo BGP usa vários mecanismos para evitar loops de roteamento, incluindo o uso do atributo AS path e o Horizonte dividido regra.

É usado tanto na Internet pública quanto em redes privadas.

Na Internet pública, é usado para trocar informações de roteamento entre ISPs e grandes redes. Em redes privadas, é utilizado para roteamento interno e conexão à Internet por meio de um roteador de fronteira.

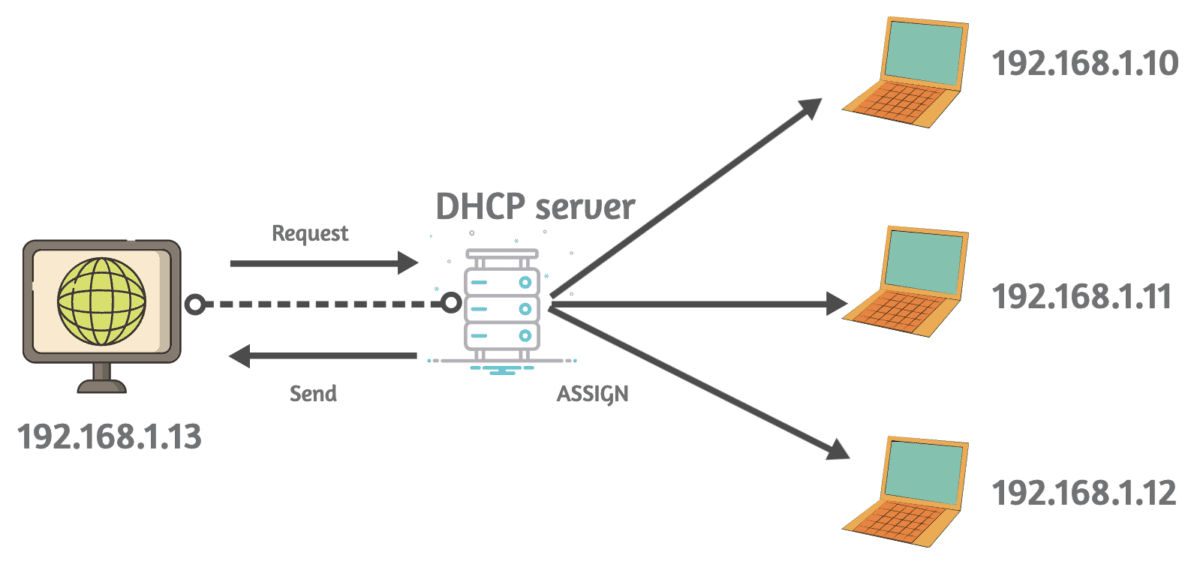

DHCP

DHCP significa Protocolo de Configuração Dinâmica de Host.

Ele é usado para atribuir automaticamente endereços IP e outras configurações de rede a dispositivos em uma rede TCP/IP.

O processo DHCP geralmente envolve quatro etapas principais:

Descoberta de DHCP

Quando um dispositivo ingressa em uma rede, ele envia uma mensagem de difusão DHCP Discover para localizar servidores DHCP disponíveis.

Oferta DHCP

Os servidores DHCP na rede respondem à mensagem DHCP Discover com uma oferta DHCP. Cada servidor fornece um endereço IP e opções de configuração relacionadas.

Solicitação DHCP

O dispositivo seleciona uma das ofertas de DHCP e envia uma mensagem de solicitação de DHCP ao servidor escolhido que solicita o endereço IP oferecido.

Reconhecimento de DHCP

O servidor DHCP reconhece a solicitação enviando uma mensagem de confirmação de DHCP que confirma a atribuição do endereço IP.

Vamos entender o princípio de funcionamento do DHCP com um exemplo simples.

Imagine que você tem uma rede Wi-Fi doméstica e deseja que seus dispositivos (como telefones e laptops) se conectem a ela sem definir manualmente as configurações de rede de cada dispositivo. É aí que entra o DHCP:

- Digamos que seu smartphone acabou de entrar na sua rede Wi-Fi doméstica.

- O smartphone envia uma mensagem dizendo: “Ei, sou novo aqui. Alguém pode me fornecer um endereço IP e outros detalhes da rede?”

- Seu roteador Wi-Fi, atuando como servidor DHCP, ouve a solicitação. Diz: “Claro, tenho um endereço IP disponível e aqui estão as outras configurações de rede de que você precisa – como máscara de sub-rede, gateway padrão e servidor DNS”.

- O smartphone recebe essas informações e se configura automaticamente com o endereço IP e as configurações de rede fornecidas.

O smartphone agora está pronto para usar a internet e se comunicar com outros dispositivos da sua rede doméstica.

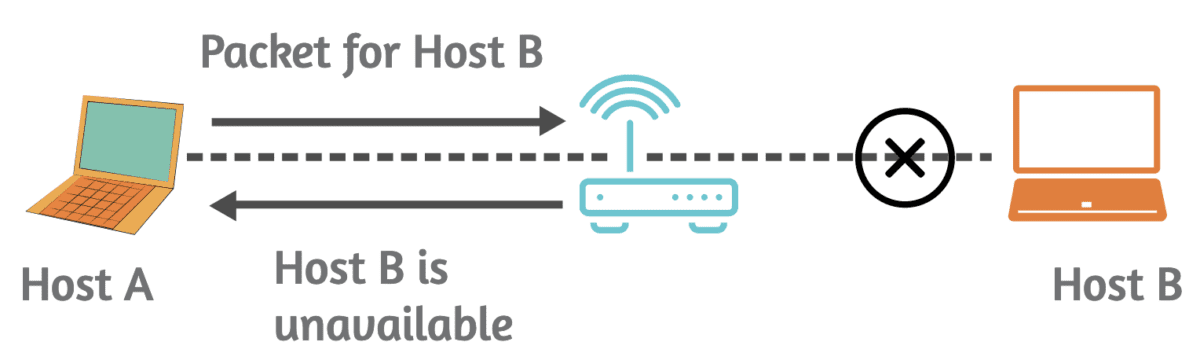

ICMP

O Internet Control Message Protocol (ICMP) é um protocolo de camada de rede usado no conjunto IP para permitir a comunicação e fornecer feedback sobre o status das operações de rede.

O ICMP é usado principalmente para relatar erros e fornecer informações de diagnóstico relacionadas ao processamento de pacotes IP.

Por exemplo, se um roteador encontrar um problema ao encaminhar um pacote IP – ele gera uma mensagem de erro ICMP e a envia de volta à origem do pacote.

Mensagens de erro ICMP comuns incluem “Destino inacessível”, “Tempo excedido” e “Problema de parâmetro”.

Um dos usos mais conhecidos do ICMP é o comando “ping” (usado para verificar a acessibilidade de um host).

Este comando ping envia mensagens de solicitação de eco ICMP para um host de destino e, se o host estiver acessível, ele deverá responder com uma mensagem de resposta de eco ICMP. Esta é uma maneira simples de testar a conectividade de rede.

ICMP também é usado para descoberta de Path Maximum Transmission Unit (PMTU). PMTU é o tamanho máximo de um pacote IP que pode ser transmitido sem fragmentação ao longo de um caminho.

Mensagens ICMP como “Fragmentation Needed” e “Packet Too Big” são usadas para determinar o MTU apropriado para um determinado caminho, o que ajuda a evitar a fragmentação e otimizar a transferência de dados.

Além disso, essas mensagens podem ser usadas para rastrear o tempo que os pacotes levam para viajar da origem ao destino e voltar. A mensagem “Tempo excedido” é utilizada para este propósito.

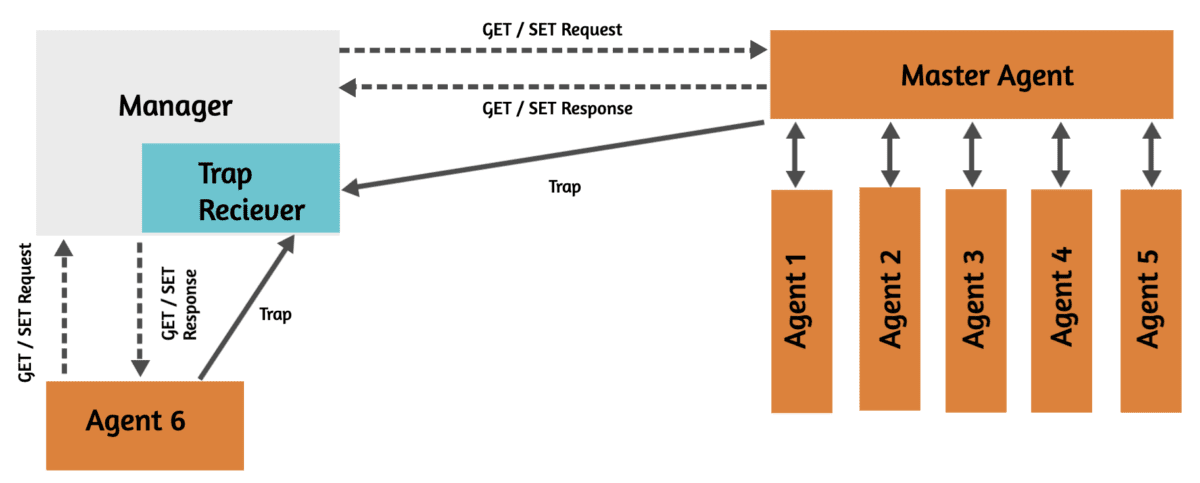

SNMP

SNMP significa Protocolo Simples de Gerenciamento de Rede.

É um protocolo de camada de aplicação para gerenciar e monitorar dispositivos/sistemas de rede.

O SNMP opera usando um modelo gerente-agente. Existem dois componentes principais.

Gerenciador SNMP

O gerente é responsável por fazer solicitações e coletar informações dos agentes SNMP. Também pode definir parâmetros de configuração em agentes.

Agente SNMP

O agente é um módulo de software ou processo executado em dispositivos de rede. Ele armazena informações sobre a configuração e desempenho do dispositivo. O agente responde às solicitações dos gerenciadores SNMP.

MIB (Management Information Base) é um banco de dados hierárquico que define a estrutura e organização de objetos gerenciados em um dispositivo de rede. Serve como referência tanto para gerentes quanto para agentes SNMP, o que garante que eles entendam os dados uns dos outros.

Existem três versões do SNMP que estão sendo amplamente utilizadas.

SNMPv1: A versão original do SNMP que usa strings de comunidade para autenticação. Faltam recursos de segurança e é considerado menos seguro.

SNMPv2c: Uma melhoria em relação ao SNMPv1 com suporte para tipos de dados adicionais e tratamento de erros aprimorado.

SNMPv3: A versão mais segura do SNMP, que oferece criptografia, autenticação e controle de acesso. Ele aborda muitas das preocupações de segurança das versões anteriores.

O SNMP é usado para diversas tarefas de gerenciamento de rede, como monitoramento da utilização da largura de banda, rastreamento do tempo de atividade do dispositivo, configuração remota de dispositivos de rede e recebimento de alertas quando ocorrem eventos específicos (por exemplo, falhas do sistema ou violações de limites).

Conclusão✍️

Espero que você tenha achado este artigo muito útil para aprender sobre os vários protocolos de rede. Você também pode estar interessado em aprender sobre segmentação de rede e como implementá-la.