As soluções de proteção para a cadeia de fornecimento de software são essenciais para diminuir riscos e resguardar seus sistemas contra ataques cibernéticos.

Nos últimos anos, a segurança tornou-se um ponto crucial para empresas e indivíduos, devido ao aumento constante dos ataques virtuais. Essas investidas podem atingir qualquer organização, setor, sistema, infraestrutura de TI e a própria cadeia de distribuição de software.

As cadeias de fornecimento de software contemporâneas englobam bibliotecas preexistentes, sistemas de CI/CD, repositórios de código aberto, sistemas de controle de versão, ferramentas de implementação, instrumentos de monitoramento e teste, entre outros.

Existem inúmeras partes envolvidas na construção de uma solução de software, e o código é frequentemente utilizado em vários projetos. Isso amplia a área vulnerável a ataques por hackers, que estão sempre buscando brechas em qualquer sistema que você utilize.

Quando identificam uma vulnerabilidade, eles a exploram para invadir seus sistemas, o que pode resultar em vazamento de dados, disseminação de malware, ransomware e outras consequências prejudiciais.

Por isso, é fundamental que organizações, desenvolvedores e fornecedores de software invistam na melhoria da segurança de sua cadeia de distribuição de software.

Neste artigo, vamos analisar detalhadamente como se configura um ataque à cadeia de fornecimento de software, a relevância de proteger essa cadeia e as melhores soluções de segurança para reduzir os riscos.

Vamos começar!

O que compreende a segurança da cadeia de fornecimento de software?

Uma cadeia de fornecimento de software engloba todos os sistemas, procedimentos, ferramentas e elementos que auxiliam no desenvolvimento de um aplicativo em seu ciclo de vida de desenvolvimento de software (SDLC).

A segurança da cadeia de fornecimento de software, por sua vez, abrange a proteção de todos esses sistemas, componentes e práticas. Isso pode incluir protocolos, interfaces, código proprietário ou de terceiros, ferramentas externas, sistemas de infraestrutura, sistemas de implantação e outros elementos relevantes.

Fonte: Mirantis Ver Mais

Assim como outros sistemas em sua organização, sua cadeia de fornecimento está suscetível a ataques. Em um ataque à cadeia de fornecimento, o invasor identifica e explora vulnerabilidades em qualquer um dos sistemas e processos da cadeia para infiltrá-la, o que pode levar a violações de dados e outros perigos de segurança.

Alguns ataques comuns à cadeia de fornecimento de software incluem:

- Violação de um pipeline de CI/CD, envolvendo servidores de compilação, ferramentas de implementação, estruturas de teste e repositórios de código.

- Inserção de código malicioso em uma ferramenta de código aberto, seja por meio de commits maliciosos no repositório de código ou de outras formas.

- Configurações incorretas de CI/CD nos processos de implementação e teste.

Alguns ataques notórios à cadeia de fornecimento de software são:

- O ataque à SolarWinds, em que hackers encontraram uma brecha na plataforma Orion e comprometeram mais de 30 mil organizações em todo o mundo.

- A invasão da CodeCov, em abril de 2021, que afetou seus inúmeros usuários após hackers comprometerem a ferramenta de auditoria.

- O ataque à Mimecast, no qual invasores obtiveram acesso a um dos certificados digitais para fins de autenticação.

Por que a proteção da cadeia de fornecimento de software é crucial?

Como demonstrado nos exemplos de ataques, uma única vulnerabilidade no código pode acarretar uma violação em grande escala, afetando indivíduos e organizações.

Quando uma equipe de desenvolvimento implanta software para uso comercial ou interno, a segurança do produto é essencial, incluindo o código que não foi criado por eles e as ferramentas de terceiros que utilizam. A confiança cega em recursos externos pode transformá-los em ameaças e ataques devido às suas vulnerabilidades.

Nesse sentido, a proteção da cadeia de fornecimento de software visa assegurar que todo o código, ferramentas e recursos estejam em sua melhor condição de segurança, sem adulterações, atualizados e livres de vulnerabilidades ou códigos maliciosos.

Para isso, é necessário verificar cada componente de software no SDLC, abrangendo o código interno, implementações de código aberto, protocolos, interfaces, ferramentas de desenvolvimento, serviços terceirizados e demais elementos associados à criação do software.

Além disso, o uso de uma solução de segurança abrangente, confiável e eficaz para a cadeia de fornecimento de software pode atenuar problemas e proteger cada componente de software, analisando o software em busca de vulnerabilidades e dependências conhecidas e implementando mecanismos de proteção de rede.

Dessa forma, essas ferramentas auxiliam na prevenção de alterações não autorizadas e acessos indevidos, impedindo ameaças e ataques.

Vamos explorar algumas das melhores ferramentas de segurança para a cadeia de fornecimento de software, com o objetivo de mitigar ataques e proteger sua cadeia de fornecimento.

Slim.ai

O Slim.ai permite criar contêineres com segurança e rapidez, protegendo a cadeia de fornecimento de software sem a necessidade de escrever novo código.

Ele ajuda a identificar e remover automaticamente vulnerabilidades em sistemas de software de aplicativos em contêineres antes de sua implantação em produção, protegendo as cargas de trabalho.

O Slim.ai fortalece e otimiza seus contêineres, gerenciando-os de forma eficaz. Também oferece informações sobre o conteúdo de seus contêineres através da análise detalhada de seus pacotes, metadados e camadas.

A integração perfeita do Slim.ai em seus pipelines de CI/CD permite a automação, poupando tempo e esforço na mitigação de riscos de segurança sem trabalho manual.

Os Slim Starter Kits são modelos para a criação de aplicativos em qualquer linguagem ou estrutura. A inteligência de contêiner possibilita a visualização da construção da imagem, detalhes do pacote e vulnerabilidades, facilitando a compreensão da postura de segurança e a criação de imagens otimizadas.

Docker Wasm

Wasm surge como uma alternativa leve, rápida e inovadora aos contêineres Windows ou Linux no Docker. A combinação Docker + Wasm proporciona a criação, execução e compartilhamento de aplicativos modernos com segurança aprimorada.

O Docker oferece diversos benefícios para proteger a cadeia de fornecimento de software, tornando o desenvolvimento mais previsível e eficiente, automatizando tarefas e eliminando a necessidade de configurações repetitivas. Todo o ciclo de vida do desenvolvimento de software se torna mais ágil, fácil e portátil.

O Docker disponibiliza uma plataforma abrangente de ponta a ponta, com APIs, CLIs e UIs projetadas para funcionar de imediato no SDLC, otimizando o processo.

- As imagens Docker são ideais para a criação eficiente de aplicativos no Mac e no Windows.

- O Docker Compose facilita a criação de softwares multicontêiner.

- Empacote o software como imagens de contêiner portáteis e com execução consistente em diferentes ambientes, como AWS ECS, Google GKE, Azure ACI, Kubernetes e outros.

- Integre-se a diversas ferramentas em todo o pipeline de desenvolvimento de software, incluindo CircleCI, GitHub, VS Code, entre outros.

- Personalize o acesso à imagem para desenvolvedores com controles de acesso baseados em funções (RBAC) e obtenha informações detalhadas sobre o histórico de atividades utilizando os logs de auditoria do Docker Hub.

- Impulsione a inovação fomentando a colaboração entre desenvolvedores e membros da equipe, e publique as imagens com facilidade no Docker Hub.

- Implemente aplicativos de forma independente em diferentes contêineres e idiomas, reduzindo potenciais conflitos entre bibliotecas, estruturas e linguagens.

- Utilize a CLI do Docker Compose e aproveite sua simplicidade para criar aplicativos mais rapidamente. Inicie-os na nuvem com Azure ACI ou AWS ECS, ou localmente.

CycloneDX

O CycloneDX é um padrão BOM full-stack moderno que oferece recursos avançados para proteger as cadeias de fornecimento de riscos e ataques cibernéticos.

Ele oferece suporte para:

- Lista de materiais de hardware (HBOM): para o inventário de componentes de hardware para ICS, IoT e outros dispositivos conectados e embarcados.

- Software Bill of Materials (SBOM): para o inventário de serviços e componentes de software e suas dependências.

- Lista de materiais de operações (OBOM): para configurações de inventário de tempo de execução de pilha completa, ambientes e dependências adicionais.

- Software como serviço (SaaSBOM): para o inventário de endpoints, serviços, classificações e fluxos de dados que alimentam aplicativos nativos da nuvem.

- Vulnerability Exploitability eXchange (VEX): para transmitir como os componentes vulneráveis podem ser explorados em produtos.

- Vulnerability Disclosure Reports (VDR): para comunicar vulnerabilidades desconhecidas e conhecidas que afetam serviços e componentes.

- BOV: para compartilhar dados vulneráveis entre fontes e sistemas de inteligência sobre vulnerabilidades.

A OWASP Foundation apoia o CycloneDX, que é gerenciado pelo CycloneDX Core Working Group e tem o respaldo da comunidade de segurança da informação global.

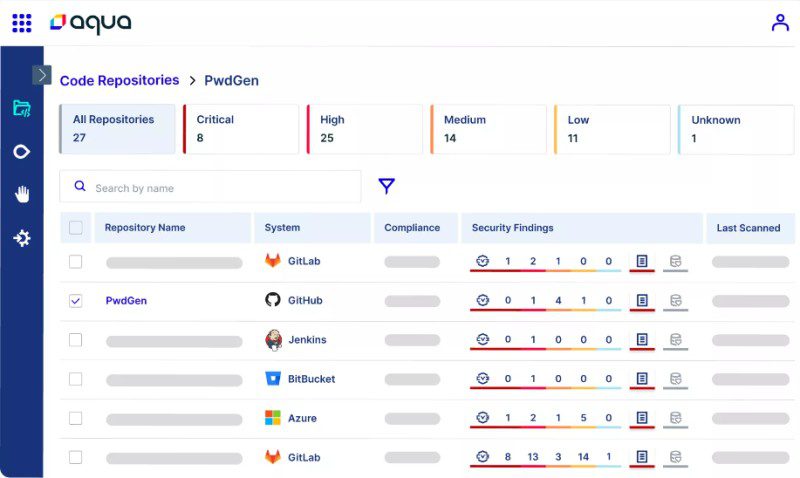

Aqua

A Aqua oferece segurança para a cadeia de fornecimento de software durante todo o ciclo de vida, protegendo todos os elos para minimizar a área vulnerável a ataques e manter a integridade do código.

Com a ajuda da Aqua, é possível detectar riscos e vulnerabilidades em todas as fases do ciclo de vida do software por meio da digitalização de imagens e códigos. A ferramenta permite identificar segredos expostos, configurações incorretas de IaC e malware, garantindo que nenhum problema chegue à produção.

Proteja seus processos e sistemas em toda a cadeia de fornecimento, desde o desenvolvimento até a entrega do software. A Aqua auxilia no monitoramento da postura de segurança de suas ferramentas DevOps, assegurando que os controles de segurança estejam em vigor.

Recursos e benefícios:

- Digitalização universal de código: a Aqua analisa todo o código-fonte em minutos e detecta vulnerabilidades, brechas de segurança, problemas de licença de código aberto, entre outros. As análises periódicas alertam sobre novos riscos decorrentes de alterações no código. A digitalização de código pelo Aqua Trivy Premium fornece resultados consistentes em todo o SDLC.

- Alertas no fluxo de trabalho: digitalize o código e receba notificações diretamente no IDE ao codificar, em sistemas de gerenciamento de código-fonte (SCM), em repositórios na nuvem e no pipeline de CI, mesmo antes do lançamento do software.

- Monitoramento de dependência de código aberto: a Aqua classifica cada pacote de código aberto com base em sua popularidade, riscos, facilidade de manutenção e qualidade, notificando os desenvolvedores sobre pacotes perigosos quando são introduzidos, permitindo estabelecer e aplicar um padrão de qualidade em toda a organização.

- Segurança de pipeline: obtenha visibilidade completa dos pipelines de CI e navegue por milhares de trilhas de lançamento de software que levam ao ambiente de produção. Implemente a análise estática de pipeline para cada um (GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI, etc.) e entenda cada instrução.

- SBOM de última geração: vá além da criação básica de SBOM, registrando cada ação e etapa desde o commit do desenvolvedor até o processo de construção completo e a geração do artefato final. A assinatura de código também ajuda a verificar o histórico do código e garantir que o código gerado corresponda ao que termina na cadeia de ferramentas de desenvolvimento.

- Gerenciamento da postura de CI/CD: a Aqua permite identificar e corrigir configurações incorretas críticas na plataforma DevOps (como Jenkins e GitHub), implementando a segurança Zero-Trust. Ela pode impor a política de acesso com privilégios mínimos para auditar privilégios em todo o SDLC, além de implementar a Separação de Tarefas (SoD) para reduzir os riscos de segurança e garantir a conformidade.

Adicionalmente, é possível estabelecer e manter a confiança por meio da criação de SBOMs com assinatura digital e aplicar barreiras de integridade para verificar artefatos no pipeline de CI/CD, garantindo que apenas o código desejado chegue à produção.

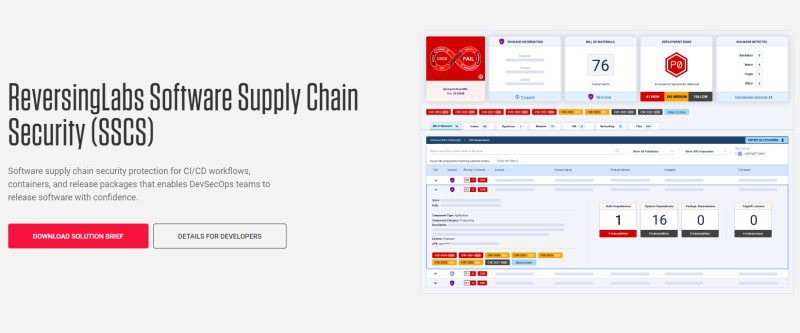

ReversingLabs

A ReversingLabs oferece segurança avançada da cadeia de fornecimento de software (SSCS) para fluxos de trabalho de CI/CD, pacotes de lançamento e contêineres, permitindo que a equipe DevSecOps implante o aplicativo com maior confiança.

A ferramenta possibilita analisar rapidamente pacotes de lançamento maiores, bibliotecas de código aberto, software de terceiros e contêineres em busca de ameaças, além de detectar, corrigir e priorizar ameaças de alto risco ocultas nas camadas de dependência do software.

A ReversingLabs oferece políticas de aprovação personalizadas para verificar a qualidade de segurança do software antes do lançamento em produção. A ferramenta cuida da segurança de todo o SDLC, desde o controle do código-fonte até o gerenciamento de dependências de componentes de software, o processo de CI/CD e as imagens de lançamento.

Assim, é possível detectar e corrigir facilmente riscos no fluxo de trabalho de CI/CD, comprometimentos, pacotes maliciosos de código aberto, exposições secretas e outros tipos de ameaças em todas as etapas do ciclo de vida do desenvolvimento de software da organização.

A ferramenta também protege os clientes contra alterações não autorizadas, que podem injetar mudanças comportamentais, backdoors e malware no software.

A integração em todas as etapas do pipeline de entrega permite resolver ameaças de alto risco rapidamente e em um estágio inicial. A ReversingLabs é um investimento vantajoso para equipes de desenvolvimento e também para as equipes de SOC.

Snyk

A Snyk aprimora a segurança da cadeia de fornecimento de software, auxiliando na proteção de componentes críticos como imagens de contêiner, bibliotecas de código aberto, ferramentas de desenvolvedor e infraestrutura de nuvem.

A Snyk facilita a compreensão e o gerenciamento da segurança da cadeia de fornecimento por meio do rastreamento de dependências, da garantia de um design seguro e da correção de vulnerabilidades, garantindo que o software seja projetado com a segurança em mente desde o início.

Utilizando a Snyk, é possível acompanhar a popularidade, a manutenção e a segurança de mais de 1 milhão de pacotes de código aberto em diversos ecossistemas.

A digitalização do software gera uma lista de materiais para identificar os componentes usados e a interação entre eles, auxiliando na correção de problemas de segurança com mais eficiência.

- O Snyk Vulnerability Database e o Snyk Advisor oferecem informações úteis e atualizadas sobre problemas críticos e formas de evitá-los, facilitando o gerenciamento de ameaças de segurança mesmo antes do início do projeto.

- Os serviços de auditoria da Snyk, Snyk Container e Snyk Open Source, analisam projetos e criam SBOMs com uma lista de vulnerabilidades conhecidas, pacotes de código aberto e conselhos para correção.

- A Snyk permite a integração com várias ferramentas, fluxos de trabalho e pipelines para possibilitar a segurança em toda a cadeia de fornecimento de software. As integrações incluem PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack e outros.

A Snyk é respaldada pelos principais sistemas de inteligência de segurança do setor, disponibilizando ferramentas para proteger dependências de código aberto, código personalizado, infraestrutura de nuvem e contêineres em uma única plataforma.

Conclusão

Os riscos online estão em constante expansão, representando ameaças para empresas, patrimônios e pessoas. Portanto, desenvolvedores de software e empresas que trabalham com desenvolvimento devem aprimorar a segurança da cadeia de fornecimento de software, utilizando métodos e ferramentas como as mencionadas acima, que ajudam a proteger toda a cadeia de forma eficaz, mitigando as ameaças.

Também é recomendável explorar as ferramentas DevSecOps.