A computação confidencial é uma tecnologia emergente. Foi desenvolvido em resposta à crescente necessidade de processamento seguro e confiável de dados confidenciais.

Como as organizações dependem cada vez mais de serviços em nuvem para armazenar e processar dados, surgiram preocupações com a segurança e a privacidade desses dados, principalmente quando se trata de informações confidenciais.

A computação em nuvem tradicional depende de vários mecanismos de segurança, como criptografia e controles de acesso, para proteger os dados.

No entanto, esses mecanismos podem não fornecer proteção suficiente para dados confidenciais processados na nuvem, pois dependem da confiança no provedor de nuvem e no hardware subjacente.

A computação confidencial foi desenvolvida como um meio de abordar essa lacuna de confiança, fornecendo uma maneira de processar dados confidenciais em um ambiente seguro e confiável, mesmo na presença de provedores de nuvem ou hardware potencialmente comprometidos.

Vamos ver do que se trata essa computação confidencial e como ela funciona.

últimas postagens

O que é Computação Confidencial?

Computação confidencial é uma abordagem de segurança de dados que permite o processamento e armazenamento de informações confidenciais em um ambiente seguro e confiável. Ele protege os dados em repouso, em uso e em trânsito, criptografando e mantendo os dados confidenciais até mesmo da infraestrutura onde são processados.

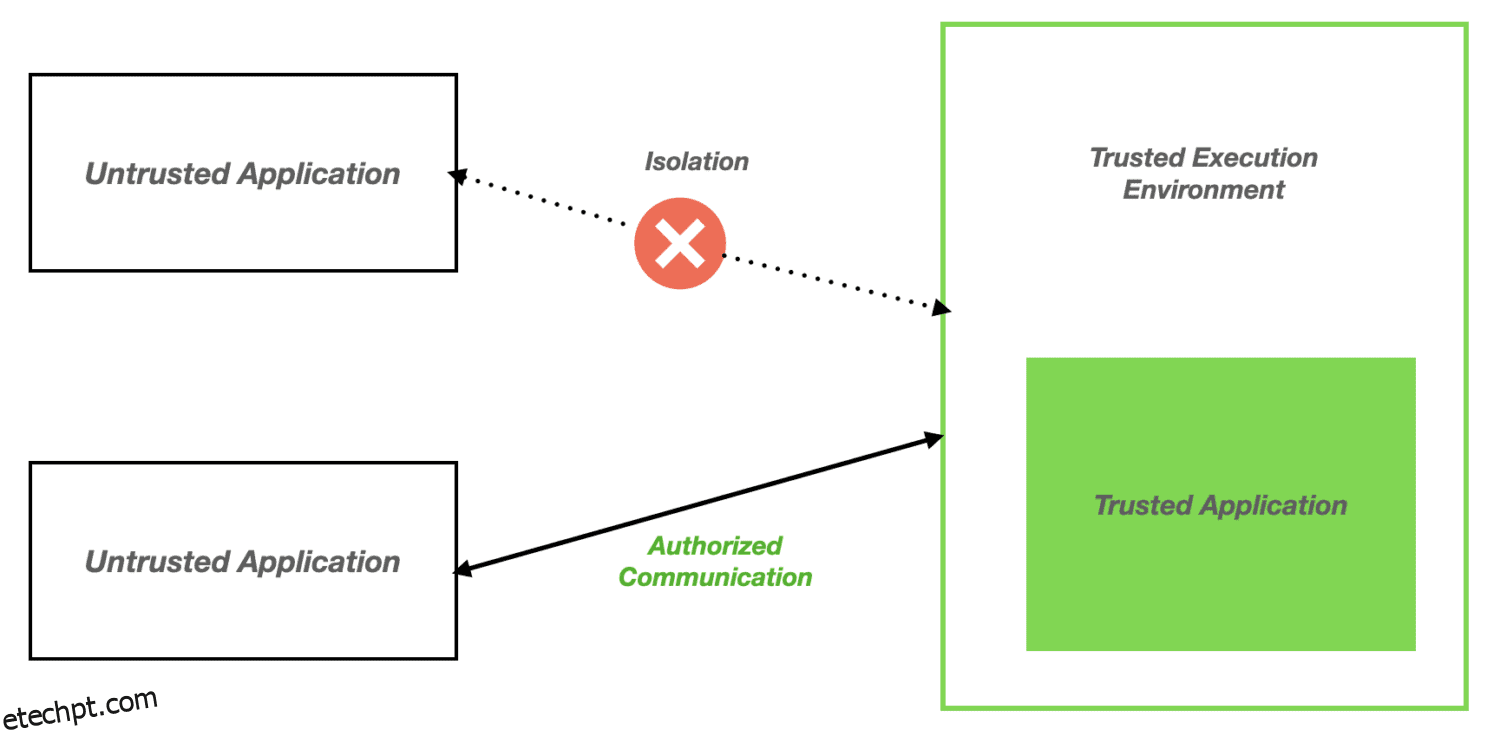

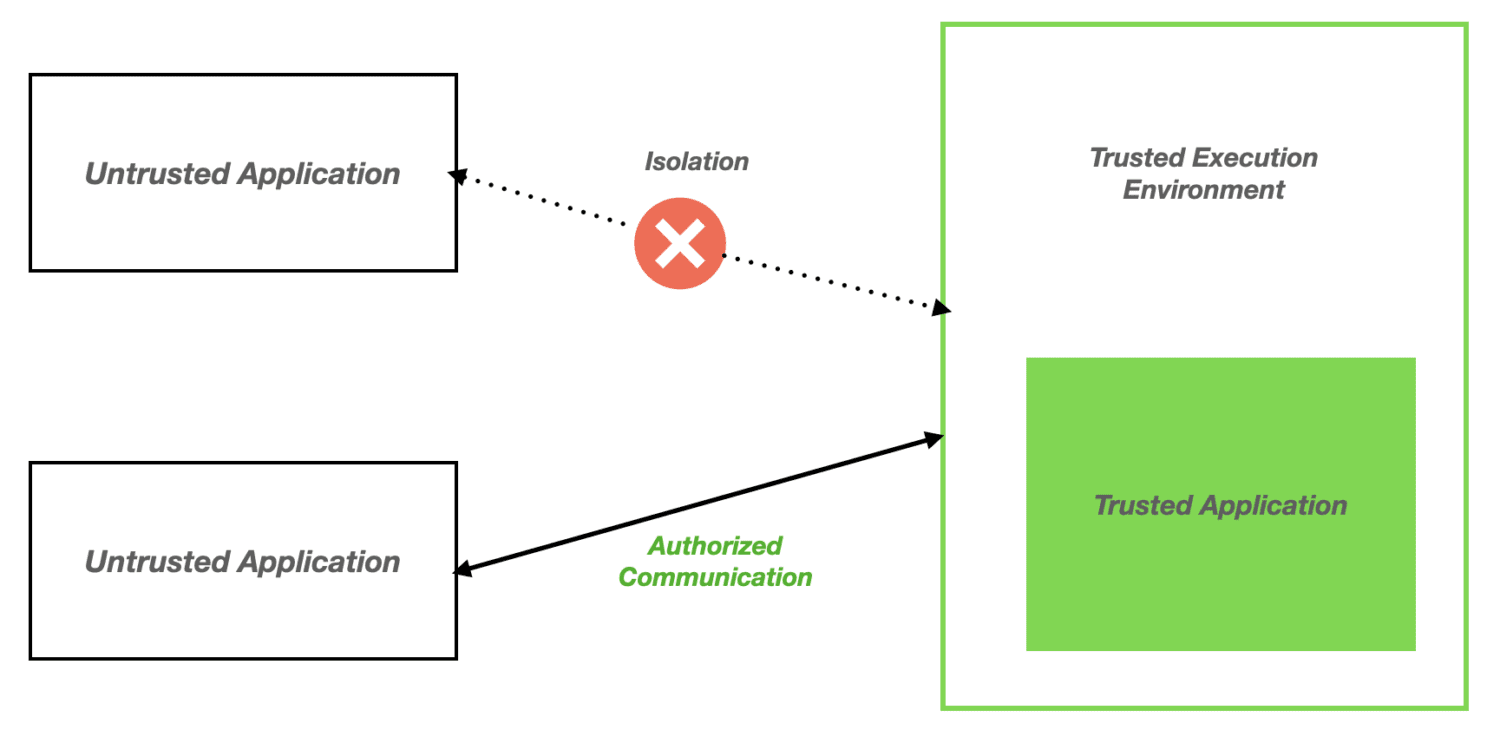

O principal objetivo da computação confidencial é fornecer um ambiente de execução confiável (TEE) que garanta a privacidade e a segurança dos dados durante todo o ciclo de vida do processamento.

Os TEEs usam mecanismos de segurança baseados em hardware, como módulos de plataforma confiáveis (TPMs) e enclaves seguros para proteger os dados contra acesso não autorizado e até mesmo por usuários privilegiados.

Os enclaves seguros nada mais são do que componentes de hardware isolados que criam um ambiente de execução seguro dentro de um processador. Eles podem executar código e processos de forma isolada do resto do sistema, o que garante a confidencialidade e integridade dos dados que estão sendo processados.

Intel SGX e ARM TrustZone são dois exemplos de tecnologias de computação confidencial que fazem uso de enclaves seguros.

Como funciona a Computação Confidencial?

A Computação Confidencial é um conjunto de tecnologias e técnicas que visam proteger dados e aplicações durante o processamento, momento em que informações sensíveis podem estar vulneráveis a acesso não autorizado ou adulteração.

Normalmente, os dados são descriptografados na memória antes de serem processados. Leva a comprometimentos de segurança.

A Computação Confidencial resolve esse problema aproveitando um ambiente de execução confiável (TEE), que é um enclave seguro dentro de uma CPU protegida por chaves de criptografia incorporadas e mecanismos de autenticação.

Quando os dados são processados em um TEE, eles permanecem criptografados na memória até que o aplicativo instrua o TEE a descriptografá-los para processamento.

O TEE fornece um ambiente isolado para processamento de dados e impede o acesso não autorizado aos dados ou às chaves de criptografia. Mesmo que o ambiente do host subjacente seja comprometido, o TEE pode impedir o acesso aos dados, garantindo sua confidencialidade e integridade.

Durante o processamento de dados em um TEE, os dados ficam invisíveis para o sistema operacional, hipervisor e outros recursos da pilha de computação.

Isso significa que os provedores de nuvem e seus funcionários não podem acessar os dados, fornecendo uma camada adicional de segurança.

Ao usar TEEs e outras tecnologias de computação confidenciais, as organizações podem proteger seus dados e aplicativos confidenciais de uma variedade de ameaças de segurança, incluindo malware, explorações de usuários root e outros tipos de ataques.

Razões para adotar a Computação Confidencial

Aqui estão algumas razões pelas quais as organizações devem usar a computação confidencial.

#1. Proteger dados confidenciais

A Computação Confidencial ajuda a proteger dados confidenciais, como registros de saúde e informações pessoais. Ele garante que esses dados sejam mantidos em sigilo mesmo durante o processamento usando criptografia e outras medidas de segurança.

#2. Atender aos requisitos de conformidade

Muitos setores têm regulamentos de conformidade rígidos, como GDPR e HIPAA. A Computação Confidencial pode ajudar as organizações a atender a esses regulamentos, garantindo que os dados confidenciais sejam mantidos em segurança durante todo o ciclo de vida do processamento.

#3. Habilitar colaborações seguras

Algumas organizações precisam colaborar com fornecedores e terceiros, mas compartilhar dados confidenciais pode ser arriscado. A Computação Confidencial pode ajudar a facilitar colaborações seguras, permitindo que as organizações compartilhem dados em um ambiente seguro, mantendo-os confidenciais e protegidos contra ataques externos.

#4. Maior confiança

Ao garantir que os dados confidenciais sejam tratados de forma segura e transparente, a computação confidencial pode aumentar a confiança entre os participantes. Isso pode ser especialmente crucial em cenários envolvendo várias partes, como gerenciamento da cadeia de suprimentos ou transações financeiras.

#5. Poupança de custos

A Computação Confidencial também pode reduzir os custos associados a violações de dados e violações de conformidade. Ao evitar esses incidentes, as empresas podem economizar dinheiro em honorários advocatícios, multas e outras despesas.

O que é Consórcio de Computação Confidencial?

O Consórcio de Computação Confidencial (CCC) é um grupo colaborativo de empresas e organizações de tecnologia que trabalham para promover a adoção e o desenvolvimento de ambientes de execução confiáveis.

O objetivo é desenvolver padrões e estruturas abertas que permitam aos desenvolvedores criar e implantar aplicativos e serviços seguros em diferentes ambientes de computação, como nuvens públicas e privadas, dispositivos de ponta e data centers locais.

O CCC visa atingir seus objetivos por meio de governança aberta e colaboração entre seus membros, que incluem empresas e organizações líderes em tecnologia, como Google, IBM/Red Hat, Intel, AMD, Microsoft, Alibaba, Oracle, VMware e muitas outras.

As principais atividades do consórcio incluem a definição de padrões para toda a indústria, promoção do desenvolvimento de ferramentas de código aberto e melhores práticas e apoio à pesquisa e educação em computação confidencial.

Você pode encontrar mais informações sobre este consórcio no site do CCC. Sinta-se à vontade para visitar se quiser assistir aos webinars de computação confidencial.

Casos de uso

E aqui estão alguns dos casos de uso para computação confidencial:

Saúde e Pesquisa

A tecnologia de computação confidencial também pode ser usada para permitir treinamento multipartidário seguro de algoritmos de IA para detecção de doenças e outros fins. Isso pode ajudar hospitais e instituições de pesquisa a colaborar e compartilhar dados, mantendo a privacidade e a confidencialidade dos dados do paciente.

Cadeia de mantimentos

O compartilhamento seguro de dados pode ser possível com o uso de computação confidencial entre vários participantes da cadeia de suprimentos, incluindo fornecedores, fabricantes e varejistas. Isso pode apoiar a colaboração e aumentar o desempenho logístico.

Informações sobre rotas de embarque, cronogramas de entrega e monitoramento de veículos podem ser utilizadas para garantir a segurança dos dados de logística e transporte.

Serviços financeiros

A Computação Confidencial está se tornando cada vez mais importante no setor financeiro devido à natureza sensível dos dados financeiros, incluindo informações pessoais e dados de transações.

Ele é usado para lidar com transações financeiras com segurança, garantindo que os dados sejam criptografados e protegidos contra acesso não autorizado. Isso ajuda a evitar fraudes e violações de dados e melhora a segurança geral dos sistemas financeiros.

Internet das Coisas

Ele também pode ser utilizado em dispositivos IoT para processar dados pessoais com segurança, como biometria, localização e detalhes pessoais. Isso pode aumentar a segurança geral dos sistemas IoT e ajudar a impedir o acesso não autorizado.

À medida que mais organizações migram para a nuvem e contam com a infraestrutura digital para conduzir suas operações de negócios, a necessidade de soluções de computação seguras continuará a crescer.

A Computação Confidencial fornece uma solução versátil e importante para esse desafio, que ajuda as organizações a proteger seus dados, criar confiança com seus clientes e manter a conformidade com os requisitos regulamentares.

Nota do autor

O objetivo da computação confidencial é garantir que os dados confidenciais sejam sempre mantidos criptografados e processados em um ambiente seguro. Assim, mesmo que um invasor obtenha acesso ao hardware subjacente ou ao provedor de nuvem, ele não poderá acessar os dados confidenciais.

Isso é obtido por meio do uso de hardware e software especializados, como o Trusted Execution Environment e memória e armazenamento criptografados.

Você também pode estar interessado em aprender maneiras práticas de proteger dados confidenciais.