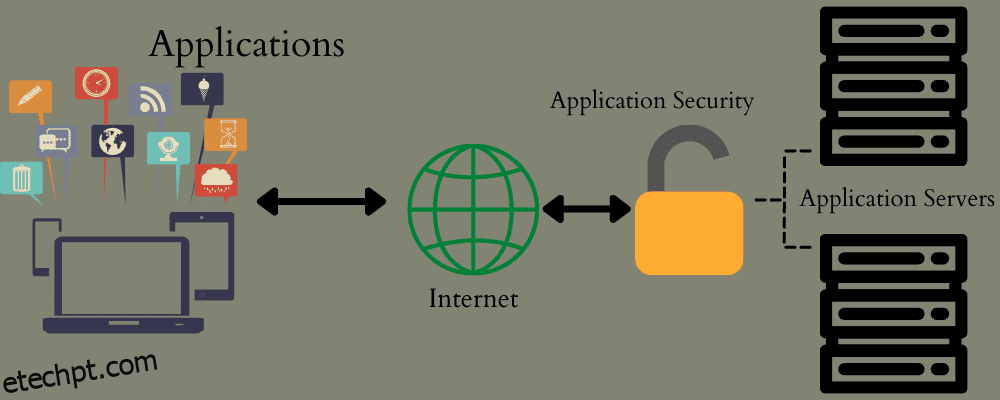

O teste de segurança do aplicativo é essencial para garantir que seu aplicativo esteja livre de vulnerabilidades e riscos e reduzir a superfície de ataque para evitar ataques cibernéticos.

Um relatório diz que as empresas sofreram 50% mais ataques cibernéticos em 2021 todas as semanas. Todos os tipos de negócios estão sob o radar dos invasores, incluindo instituições de ensino, organizações governamentais, assistência médica, fornecedores de software, finanças e muito mais.

Escusado será dizer que os aplicativos são amplamente utilizados em quase todos os setores para tornar mais fácil e conveniente para as pessoas o uso de produtos e serviços, consultas, entretenimento, etc. E se você está construindo um aplicativo, você deve verificar sua segurança a partir do código fase de produção e implantação.

SAST e DAST são duas maneiras excelentes de realizar testes de segurança de aplicativos.

Enquanto alguns preferem SAST, outros preferem DAST, e alguns também gostam de ambos na conjugação.

E aí, de que lado você está? Se você não pode decidir, deixe-me ajudá-lo!

Neste artigo, faremos uma comparação SAST x DAST para entender o que é melhor para cada caso. Ele irá ajudá-lo a escolher o melhor com base em seus requisitos de teste.

Então, fique ligado para saber quem vence essa batalha!

últimas postagens

SAST vs. DAST: Quais são eles?

Se você quiser entender a diferença entre SAST e DAST, é essencial esclarecer alguns conceitos básicos. Então, vamos saber o que são SAST e DAST.

O que é SAST?

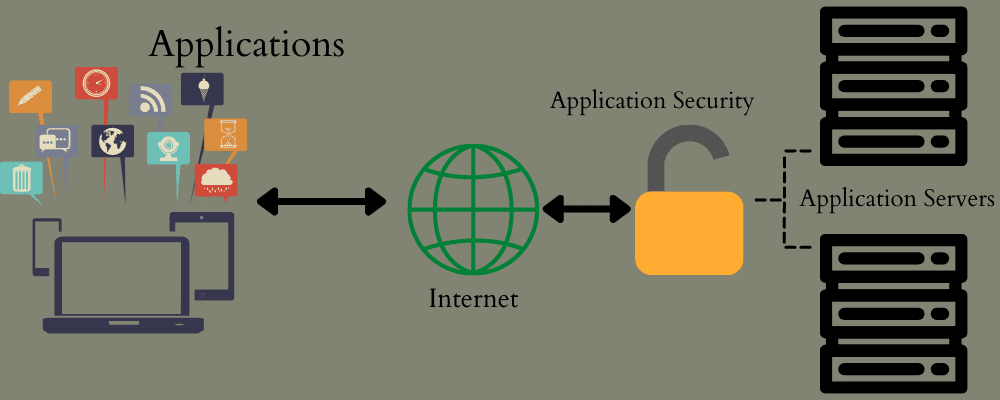

O Static Application Security Testing (SAST) é um método de teste para proteger um aplicativo revisando seu código-fonte estatisticamente para identificar todas as fontes de vulnerabilidade, incluindo pontos fracos do aplicativo e falhas como injeção de SQL.

O SAST também é conhecido como teste de segurança de “caixa branca”, onde as partes internas do aplicativo são analisadas minuciosamente para encontrar as vulnerabilidades. Isso é feito nos estágios iniciais do desenvolvimento do aplicativo no nível do código antes da conclusão da compilação. Isso também pode ser feito depois que os componentes do aplicativo são combinados em um ambiente de teste. Além disso, o SAST é usado para garantir a qualidade de um aplicativo.

Além disso, é realizado por meio de ferramentas SAST, com foco no conteúdo do código de uma aplicação. Essas ferramentas verificam o código-fonte do aplicativo, juntamente com todos os seus componentes, para encontrar possíveis problemas de segurança e vulnerabilidades. Eles também ajudam a reduzir os tempos de inatividade e os riscos de comprometimento dos dados.

Algumas das excelentes ferramentas SAST disponíveis no mercado são:

O que é DAST?

O Dynamic Application Security Testing (DAST) é outro método de teste que usa uma abordagem de caixa preta, supondo que os testadores não tenham acesso ou conhecimento do código-fonte do aplicativo ou de sua funcionalidade interna. Eles testam o aplicativo de fora usando as saídas e entradas disponíveis. O teste se assemelha a um hacker tentando obter acesso ao aplicativo.

O DAST tem como objetivo observar o comportamento do aplicativo para atacar vetores e identificar vulnerabilidades remanescentes no aplicativo. Isso é feito em um aplicativo em funcionamento e precisa que você execute o aplicativo e interaja com ele para implementar algumas técnicas e realizar avaliações.

A execução do DAST ajuda a detectar todas as vulnerabilidades de segurança em seu aplicativo em tempo de execução após sua implantação. Dessa forma, você pode evitar uma violação de dados reduzindo a superfície de ataque por meio da qual hackers reais podem realizar um ataque cibernético.

Além disso, o DAST pode ser feito manualmente e usando as ferramentas do DAST para implementar um método de hacking, como script entre sites, injeção de SQL, malware e muito mais. As ferramentas DAST podem verificar problemas de autenticação, configuração do servidor, configurações lógicas incorretas, riscos de terceiros, inseguranças de criptografia e muito mais.

Algumas das ferramentas DAST que você pode considerar são:

SAST vs. DAST: como eles funcionam

Como o SAST funciona?

Em primeiro lugar, você deve escolher uma ferramenta SAST para implementar no sistema de compilação do seu aplicativo para realizar os testes. Portanto, você deve selecionar uma ferramenta SAST com base em alguns critérios, como:

- A linguagem de programação do aplicativo

- A compatibilidade da ferramenta com o CI atual ou qualquer outra ferramenta de desenvolvimento

- A precisão do aplicativo em encontrar problemas, incluindo o número de falsos positivos

- Quantos tipos de vulnerabilidades a ferramenta pode cobrir, além de sua capacidade de verificar critérios personalizados?

Então, depois de escolher sua ferramenta SAST, você pode prosseguir com ela.

As ferramentas SAST funcionam mais ou menos assim:

- A ferramenta examinará o código em repouso para ter uma visão detalhada do código-fonte, configurações, ambiente, dependências, fluxo de dados e muito mais.

- A ferramenta SAST verificará o código do aplicativo linha por linha e instrução por instrução enquanto os compara com as diretrizes definidas. Ele testará seu código-fonte para detectar vulnerabilidades e falhas, como injeções de SQL, estouro de buffer, problemas de XSS e outros problemas.

- A próxima etapa na implementação do SAST é a análise de código por meio de ferramentas SAST usando um conjunto de regras e personalizando-as.

Assim, detectar problemas e analisar seus impactos ajudará você a planejar como corrigir esses problemas e melhorar a segurança do aplicativo.

No entanto, as ferramentas SAST podem fornecer falsos positivos, portanto, você deve ter um bom conhecimento de codificação, segurança e design para detectar esses falsos positivos. Ou você pode fazer algumas alterações em seu código para evitar falsos positivos ou reduzi-los.

Como o DAST funciona?

Semelhante ao SAST, certifique-se de escolher uma boa ferramenta DAST considerando alguns pontos:

- O nível de automação da ferramenta DAST para agendar, executar e automatizar verificações manuais

- Quantos tipos de vulnerabilidades a ferramenta DAST pode cobrir?

- A ferramenta DAST é compatível com seu CI/CD atual e outras ferramentas?

- Quanta personalização ele oferece para configurá-lo para um caso de teste específico?

Normalmente, as ferramentas DAST são fáceis de usar; mas eles fazem muitas coisas complexas nos bastidores para facilitar o teste.

- As ferramentas DAST visam coletar o máximo de dados possível sobre o aplicativo. Eles rastreiam cada página e extraem entradas para ampliar a superfície de ataque.

- Em seguida, eles começam a verificar o aplicativo ativamente. Uma ferramenta DAST enviará vários vetores de ataque para endpoints encontrados anteriormente para verificar vulnerabilidades como XSS, SSRF, injeções SQL etc. Além disso, muitas ferramentas DAST permitem que você crie cenários de ataque personalizados para verificar mais problemas.

- Quando esta etapa for concluída, a ferramenta exibirá os resultados. Se detectar uma vulnerabilidade, fornece imediatamente informações abrangentes sobre a vulnerabilidade, seu tipo, URL, gravidade, vetor de ataque e ajuda a corrigir os problemas.

As ferramentas DAST funcionam de maneira excelente na detecção de problemas de autenticação e configuração que ocorrem durante o login no aplicativo. Eles fornecem entradas predefinidas específicas para o aplicativo em teste para simular ataques. A ferramenta então compara a saída com o resultado esperado para encontrar falhas. O DAST é amplamente utilizado em testes de segurança de aplicativos da Web.

SAST vs. DAST: por que você precisa deles

O SAST e o DAST oferecem muitas vantagens para as equipes de desenvolvimento e teste. Vamos olhar para eles.

Benefícios do SAST

Garante a segurança nos estágios iniciais de desenvolvimento

O SAST é fundamental para garantir a segurança de um aplicativo nos estágios iniciais de seu ciclo de vida de desenvolvimento. Ele permite que você encontre vulnerabilidades em seu código-fonte durante o estágio de codificação ou design. E quando você pode detectar problemas nos estágios iniciais, fica mais fácil corrigi-los.

No entanto, se você não realizar testes antecipadamente para encontrar problemas, deixando-os continuar construindo até o final do desenvolvimento, a compilação pode ter muitos bugs e erros inerentes. Portanto, se tornará não apenas problemático entendê-los e tratá-los, mas também demorado, o que aumenta ainda mais o cronograma de produção e implantação.

Mas executar o SAST economizará tempo e dinheiro corrigindo as vulnerabilidades. Além disso, ele pode testar vulnerabilidades do lado do servidor e do lado do cliente. Tudo isso ajuda a proteger seu aplicativo e permite que você crie um ambiente seguro para o aplicativo e implante-o rapidamente.

Mais rápido e preciso

As ferramentas SAST verificam seu aplicativo e seu código-fonte com mais rapidez do que a revisão manual do código. As ferramentas podem escanear milhões de linhas de código com rapidez e precisão e detectar problemas subjacentes nelas. Além disso, as ferramentas SAST monitoram continuamente seu código quanto à segurança para preservar sua integridade e funcionalidade, ajudando você a mitigar problemas rapidamente.

Codificação Segura

Você deve garantir a codificação segura para cada aplicativo, seja desenvolvendo código para sites, dispositivos móveis, sistemas incorporados ou computadores. Ao criar uma codificação robusta e segura desde o início, você reduz os riscos de comprometer seu aplicativo.

O motivo é que os invasores podem facilmente direcionar aplicativos mal codificados e realizar atividades prejudiciais, como roubo de informações, senhas, controle de contas e muito mais. Ele apresenta efeitos adversos em sua reputação organizacional e na confiança do cliente.

O uso do SAST ajudará você a garantir uma prática de codificação segura desde o início e fornecerá uma base sólida para florescer em seu ciclo de vida. Também o ajudará a garantir a conformidade. Além disso, os mestres Scrum podem usar ferramentas SAST para garantir que um padrão de codificação mais seguro esteja sendo implementado em suas equipes.

Detecção de vulnerabilidade de alto risco

As ferramentas SAST podem detectar vulnerabilidades de aplicativos de alto risco, como injeção de SQL, que podem afetar um aplicativo ao longo de seu ciclo de vida e estouros de buffer que podem desabilitar o aplicativo. Além disso, eles detectam com eficiência scripts entre sites (XSS) e vulnerabilidades. De fato, boas ferramentas SAST podem identificar todos os problemas mencionados em Principais riscos de segurança do OWASP.

Fácil de Integrar

As ferramentas SAST são fáceis de integrar em um processo existente de um ciclo de vida de desenvolvimento de aplicativos. Eles podem trabalhar perfeitamente em ambientes de desenvolvimento, repositórios de origem, rastreadores de bugs e outras ferramentas de teste de segurança. Eles também incluem uma interface amigável para testes consistentes sem uma curva de aprendizado íngreme para os usuários.

Auditorias Automatizadas

Auditorias manuais de código para problemas de segurança podem ser tediosas. Exige que o auditor entenda as vulnerabilidades antes que eles possam realmente examinar o código completamente.

No entanto, as ferramentas SAST oferecem um desempenho incrível para examinar o código com frequência com precisão e menos tempo. As ferramentas também podem habilitar a segurança de código com mais eficiência e acelerar as auditorias de código.

Benefícios do uso do DAST

O DAST se concentra nos recursos de tempo de execução de um aplicativo, oferecendo muitos benefícios para a equipe de desenvolvimento de software, como:

Escopo mais amplo de testes

Os aplicativos modernos são complexos, incluindo muitas bibliotecas externas, sistemas legados, código de modelo etc. Sem mencionar que os riscos de segurança estão evoluindo e você precisa de uma solução que possa oferecer uma cobertura de teste mais ampla, o que pode não ser suficiente se você apenas usar SAST.

O DAST pode ajudar aqui verificando e testando todos os tipos de aplicativos e sites, independentemente de suas tecnologias, disponibilidade de código-fonte e origens.

Portanto, o uso do DAST pode resolver várias questões de segurança ao verificar como seu aplicativo aparece para invasores e usuários finais. Ele o ajudará a executar um plano abrangente para corrigir os problemas e produzir um aplicativo de qualidade.

Alta segurança em todos os ambientes

Como o DAST é implementado no aplicativo de fora, não em seu código subjacente, você pode obter o mais alto nível de segurança e integridade do seu aplicativo. Mesmo que você faça algumas alterações no ambiente do aplicativo, ele permanece seguro e totalmente utilizável.

Implantações de testes

As ferramentas DAST não são usadas apenas para testar aplicativos em um ambiente de teste para vulnerabilidades, mas também durante ambientes de desenvolvimento e produção.

Dessa forma, você pode ver a segurança do seu aplicativo após a produção. Você pode verificar o aplicativo periodicamente usando as ferramentas para localizar quaisquer problemas subjacentes causados por alterações de configuração. Ele também pode descobrir novas vulnerabilidades, que podem ameaçar seu aplicativo.

Fácil de integrar em fluxos de trabalho de DevOps

Vamos quebrar alguns mitos aqui.

Muitos pensam que o DAST não pode ser usado durante o estágio de desenvolvimento. Mas não era mais válido. Existem muitas ferramentas, como o Invicti, que você pode integrar facilmente aos seus fluxos de trabalho de DevOps.

Portanto, se você definir a integração correta, poderá habilitar a ferramenta para verificar vulnerabilidades automaticamente e identificar problemas de segurança nos estágios iniciais do desenvolvimento do aplicativo. Isso garantirá melhor a segurança do aplicativo, evitará atrasos ao encontrar e solucionar problemas e reduzirá as despesas relacionadas.

Ajuda nos testes de penetração

A segurança dinâmica de aplicativos é como um teste de penetração, em que um aplicativo é verificado quanto a vulnerabilidades de segurança injetando um código malicioso ou executando um ataque cibernético para verificar a resposta do aplicativo.

Usar uma ferramenta DAST em seus esforços de teste de penetração pode simplificar seu trabalho com seus recursos abrangentes. As ferramentas podem simplificar o teste geral de penetração automatizando o processo de identificação de vulnerabilidades e relatando problemas para corrigi-los imediatamente.

Visão geral de segurança mais ampla

O DAST tem uma vantagem sobre as soluções pontuais, pois o primeiro pode revisar completamente a postura de segurança do seu aplicativo. Ele também pode testar todos os tipos de aplicativos, sites e outros ativos da Web, independentemente de suas linguagens de programação, origens, código do curso, etc.

Portanto, não importa que tipo de software ou aplicativo você crie, você pode entender de maneira abrangente seu status de segurança. Como resultado da maior visibilidade entre os ambientes, você pode até detectar tecnologias desatualizadas arriscadas.

SAST vs DAST: semelhanças e diferenças

O Static Application Security Testing (SAST) e o Dynamic Application Security Testing (DAST) são um tipo de teste de segurança de aplicativo. Eles verificam os aplicativos quanto a vulnerabilidades e problemas e ajudam a evitar riscos de segurança e ataques cibernéticos.

Tanto o SAST quanto o DAST têm o mesmo objetivo – detectar e sinalizar problemas de segurança e ajudá-lo a corrigi-los antes que um ataque possa acontecer.

Agora, neste cabo de guerra SAST vs DAST, vamos encontrar algumas das diferenças proeminentes entre esses dois métodos de teste de segurança.

ParâmetroSASTDASTTipoTeste de segurança de aplicativo de caixa branca.Teste de segurança de aplicativo de caixa preta.Caminho de testeO teste é executado de dentro para fora (dos aplicativos).O teste é realizado de fora para dentro.Abordagem de teste dos desenvolvedores.

Aqui, o testador conhece o design, a implementação e a estrutura do aplicativo.

Abordagem dos hackers.

Aqui, o testador não sabe nada sobre o design, a implementação e as estruturas do aplicativo.

ImplementaçãoÉ implementado em código estático e não requer aplicativos implantados. Ele é chamado de “estático” porque verifica o código estático do aplicativo para testar vulnerabilidades. Ele é implementado em um aplicativo em execução. Ele é chamado de “dinâmico”, pois verifica o código dinâmico do aplicativo enquanto ele está em execução para encontrar vulnerabilidades.TimelineSAST é feito nos estágios iniciais do desenvolvimento do aplicativo.DAST é feito em um aplicativo em execução no final de um ciclo de vida de desenvolvimento do aplicativo.Cobertura e análise pode encontrar vulnerabilidades do lado do cliente e do lado do servidor com precisão. As ferramentas SAST são compatíveis com vários sistemas e códigos embarcados.

No entanto, ele não pode detectar problemas relacionados a ambientes e tempo de execução.

Ele pode detectar problemas relacionados a ambientes e tempo de execução. Mas ele só pode analisar as respostas e solicitações em um aplicativo.Código-fonteEle precisa de código-fonte para teste.Não requer código-fonte para teste.Piperos CI/CDSAST é integrado diretamente aos pipelines CI/CD para ajudar os desenvolvedores a monitorar o código do aplicativo regularmente .

Ele abrange todas as etapas do processo de CI, incluindo análise de segurança para o código do aplicativo por meio de verificação automatizada de código e teste da compilação.

O DAST é integrado a um pipeline de CI/CD depois que o aplicativo é implantado e executado em um servidor de teste ou no computador do desenvolvedor.Mitigação de riscos tempo de execução, eles podem não fornecer a localização precisa das vulnerabilidades.EconomiaComo os problemas são detectados nos estágios iniciais, corrigi-los é fácil e menos dispendioso.Como é implementado no final do ciclo de vida de desenvolvimento, os problemas não podem ser detectados até então. Além disso, pode não fornecer localizações precisas.

Tudo isso torna caro para corrigir problemas. Ao mesmo tempo, atrasa o cronograma geral de desenvolvimento, aumentando os custos gerais de produção.

SAST vs. DAST: quando usá-los

Quando usar o SAST?

Suponha que você tenha uma equipe de desenvolvimento para escrever código em um ambiente monolítico. Seus desenvolvedores incorporam alterações no código-fonte assim que apresentam uma atualização. Em seguida, você compila o aplicativo e o promove regularmente para o estágio de produção em um horário programado.

Vulnerabilidades não aparecerão muito aqui e, quando isso acontecer depois de um tempo consideravelmente longo, você poderá revisá-las e corrigi-las. Nesse caso, você pode considerar o uso do SAST.

Quando usar o DAST?

Suponha que você tenha um ambiente de DevOps eficaz com automação em seu SLDC. Você pode aproveitar contêineres e plataformas de nuvem como AWS. Assim, seus desenvolvedores podem codificar rapidamente suas atualizações e usar ferramentas de DevOps para compilar o código automaticamente e gerar contêineres rapidamente.

Dessa forma, você pode acelerar a implantação com CI/CD contínuo. Mas isso também pode aumentar a superfície de ataque. Para isso, usar uma ferramenta DAST pode ser uma excelente opção para você escanear o aplicativo completo e encontrar problemas.

SAST vs. DAST: Eles podem trabalhar juntos?

Sim!!!

Na verdade, usá-los juntos ajudará você a entender os problemas de segurança de forma abrangente em seu aplicativo de dentro para fora. Também permitirá um processo de DevOps ou DevSecOps simbiótico com base em testes, análises e relatórios de segurança eficazes e acionáveis.

Além disso, isso ajudará a reduzir as vulnerabilidades e a superfície de ataque e mitigar as preocupações com ataques cibernéticos. Como resultado, você pode criar um SDLC altamente seguro e robusto.

O motivo é que o teste de segurança de aplicativo “estático” (SAST) verifica seu código-fonte em repouso. Ele pode não cobrir todas as vulnerabilidades, além de não ser adequado para problemas de tempo de execução ou configuração, como autenticação e autorização.

Nesse ponto, as equipes de desenvolvimento podem usar o SAST com outros métodos e ferramentas de teste, como o DAST. É aqui que o DAST vem para garantir que outras vulnerabilidades possam ser detectadas e corrigidas.

SAST vs. DAST: O que é melhor?

Tanto o SAST quanto o DAST têm seus prós e contras. Às vezes, o SAST será mais benéfico do que o DAST e, às vezes, é o contrário.

Embora o SAST possa ajudá-lo a detectar problemas antecipadamente, corrigi-los, reduzir a superfície de ataque e oferecer mais benefícios, confiar completamente em um único método de teste de segurança não é suficiente, devido ao avanço dos ataques cibernéticos.

Então, quando você escolher um entre os dois, entenda suas necessidades e escolha aquele de acordo. Mas é melhor se você usar SAST e DAST juntos. Isso garantirá que você possa se beneficiar dessas metodologias de teste de segurança e contribuir para a proteção de 360 graus do seu aplicativo.

A partir desta conclusão para SAST vs. DAST, posso dizer que ambos não são rivais, mas podem ser bons amigos. E a amizade deles pode trazer um maior nível de segurança para seus aplicativos.

Agora você pode examinar os diferentes tipos de teste de aplicativos.