Cyber Kill Chain é um modelo de segurança desenvolvido pela Lockheed Martin em 2011 que descreve as etapas de um ataque cibernético, o que ajuda a entender, identificar e defender contra ameaças.

Se você está curioso, Lockheed Martin é uma empresa global aeroespacial, de defesa, armas e segurança.

E o Cyber Kill Chain (CKC) é um dos modelos de segurança populares referenciados por especialistas em segurança cibernética para formar uma estratégia e defender as organizações contra ataques cibernéticos.

últimas postagens

Por que a Cyber Kill Chain é importante na segurança cibernética?

Sejamos honestos; A segurança cibernética não é tão simples. Às vezes, pode parecer simples e convincente ao fornecer aos usuários finais as dicas de que precisam para se manterem seguros na Internet.

No entanto, ao lidar com um ataque cibernético real, as organizações precisam saber muitas coisas técnicas sobre ele. Não se pode esperar que uma organização se defenda contra ataques cibernéticos com algumas dicas de segurança, certo?

Portanto, uma estrutura (ou um modelo) é necessária para estabelecer as bases para entender os ataques cibernéticos e se defender deles adequadamente.

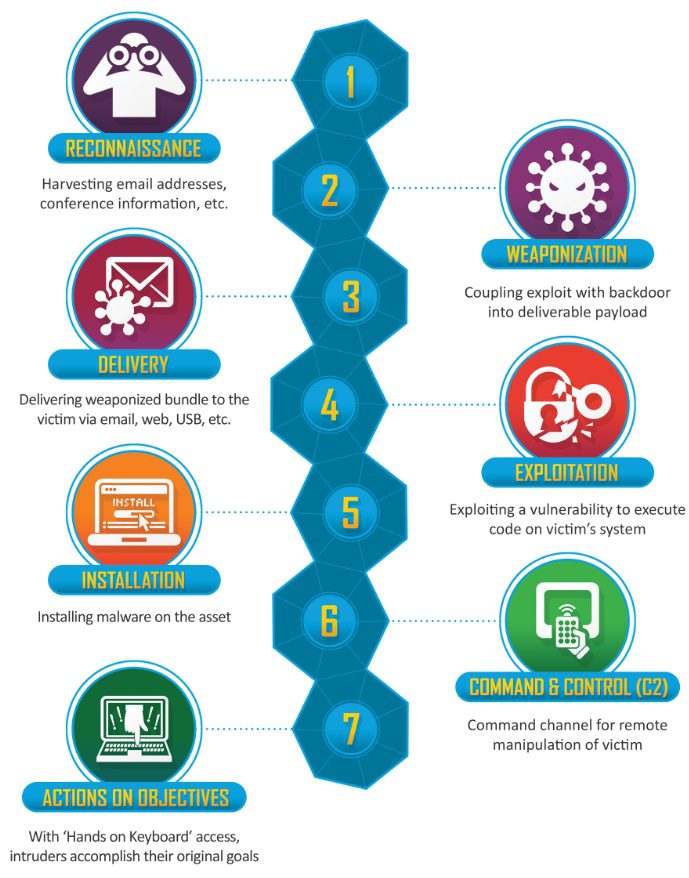

O Cyber Kill Chain é um modelo de segurança tradicional que serve de base para ajudar a entender as etapas de um ataque cibernético. Inclui sete etapas, que discutiremos a seguir.

Papel da Cyber Kill Chain na segurança cibernética

Não se limitando apenas a fornecer informações sobre um ataque cibernético, o Cyber Kill Chain ajuda as organizações a conhecer maneiras de detectar invasores, impedir o acesso de usuários não autorizados, mitigar um ataque ativo e interromper um invasor na rede.

Isso ajuda organizações e especialistas em segurança cibernética a formar uma estratégia que ajudaria.

O Cyber Kill Chain sozinho não pode garantir tudo, várias coisas importam fora da rede ou internamente em uma organização, e esse modelo não contempla nada disso.

Estágios da Cyber Kill Chain

Créditos da imagem: Lockheed Martin

Créditos da imagem: Lockheed Martin

A estrutura CKC consiste em sete etapas para descrever um ataque cibernético. Eles são:

#1. Reconhecimento

O reconhecimento é a primeira fase da Cyber Kill Chain, que trata da coleta de informações.

O invasor reunirá informações sobre os pontos de entrada e pontos fracos de uma rede e verificará as vulnerabilidades. Não se limitando apenas a identificá-los, mas também a coletar endereços de e-mail, endereços e outros dados relacionados a software que podem ajudar a criar estratégias maliciosas para realizar o ataque.

Quanto mais detalhes o invasor tiver, mais influente será o ataque. Essa fase de vigilância do ataque pode ser offline e online. Portanto, pode não ser possível para ninguém ter um palpite sobre um ator mal-intencionado neste estágio.

Para enfrentar esta fase, as organizações e seus funcionários devem focar na privacidade, seja para manter o local físico restrito a usuários autorizados ou pedir a todos os usuários associados que não compartilhem informações pessoais confidenciais online.

Por exemplo, todos devem usar ferramentas de privacidade para proteger sua identidade online.

#2. armamento

Aqui, o agente mal-intencionado fabrica a arma, ou seja, o malware ou a ferramenta a ser utilizada no ciberataque.

Às vezes, eles usam ferramentas existentes ou as modificam de acordo com o objetivo para se preparar para a entrega, que é a próxima etapa.

A arma criada para o ataque dependerá do objetivo do agente malicioso. Por exemplo, alguns preferem interromper os serviços, alguns querem roubar dados e alguns querem pedir resgate por manter dados confidenciais.

A arma pode ser qualquer coisa que se alinhe com esse objetivo.

#3. Entrega

Esta é uma das fases cruciais onde começa a sorte do atacante.

Se a entrega for bem-sucedida, o malware entra e começa seu trabalho. E, se falhar, todas as estratégias para o ataque chegam ao fim.

O invasor usa ferramentas ou meios para entregar o malware. Por exemplo, anexos de e-mail maliciosos, e-mails de phishing para entregar credenciais, uma mensagem de texto que engana um usuário na autorização do usuário e similares. Claro, o agente mal-intencionado usa qualquer informação da fase de vigilância para tornar o alvo convincente de uma mensagem ou link, então eles clicam nele sem pensar duas vezes.

Se a organização e seus funcionários estiverem cientes de ataques de phishing e outros ataques cibernéticos comuns, a entrega será difícil de ser bem-sucedida.

#4. Exploração

O invasor conhece as falhas e entrou no sistema da vítima.

Agora, a vulnerabilidade conhecida será explorada para poder executar o código malicioso entregue. Nesse processo, o invasor também poderá obter mais informações sobre o sistema e descobrir pontos fracos.

Qualquer sistema vulnerável conectado à rede terá chances de ser comprometido.

#5. Instalação

Depois que o invasor verificar todas as falhas, ele se concentrará na instalação do malware e introduzirá outro código malicioso para explorar várias outras coisas que eram desconhecidas inicialmente.

Ou seja, a infiltração se completa com esta fase onde o invasor se aprofunda na rede comprometida.

#6. Comando e controle

Depois que a infiltração é concluída, é hora de o agente mal-intencionado assumir o controle do sistema comprometido ou da rede.

Eles podem optar por rastrear e monitorar informações remotamente ou começar a causar estragos para interromper o sistema e os serviços. Isso pode ocorrer na forma de ataques DDoS ou na adição de um backdoor que permite que eles entrem no sistema conforme sua conveniência, sem que ninguém perceba.

#7. Ação nos Objetivos

De acordo com o objetivo do ataque, o ator malicioso executa o golpe final para cumprir o objetivo.

Eles podem criptografar os dados e pedir resgate por eles, infectar o sistema para espalhar malware, interromper serviços ou roubar dados para vazar ou modificá-los. Muitas possibilidades semelhantes incluem para as ações.

Como o Cyber Kill Chain ajuda a proteger contra ataques?

Entender como os invasores entram em sua rede e sistemas ajuda as organizações e seus funcionários a se defenderem contra ataques cibernéticos.

Por exemplo, com o Cyber Kill Chain, entende-se que as vulnerabilidades em uma rede podem ajudar o invasor a se infiltrar rapidamente. Portanto, as organizações podem considerar o uso de ferramentas de detecção e resposta de endpoint para adicionar técnicas de detecção precoce à sua estratégia de segurança cibernética.

Da mesma forma, você pode optar por usar um firewall para proteger a infraestrutura de nuvem e os serviços de proteção DDoS baseados em nuvem para intensificar o jogo de segurança.

Para não esquecer, as VPNs também podem ser usadas para proteger as coisas em uma empresa.

As organizações podem usar o modelo Cyber Kill Chain de forma eficaz, escolhendo soluções que abordam cada estágio de um ataque cibernético.

Cyber Kill Chain é suficiente?

Sim e não.

Como mencionei anteriormente, o Cyber Kill Chain aborda apenas alguns dos fundamentos de um ataque cibernético. E, mesmo que uma organização se defenda de tudo isso, já é uma grande vitória.

Embora alguns especialistas em segurança cibernética tenham expandido o modelo com um 8º estágio.

A 8ª etapa envolve a monetização:

Esta fase explica como os invasores ganham dinheiro com um ataque bem-sucedido. Quer se trate do pedido de resgate ou do uso de criptomoeda, a organização também deve se preparar para lidar com tais situações.

No geral, o modelo é considerado um tanto ultrapassado à medida que a inovação no mundo digital avança. Os ataques cibernéticos agora são mais complexos, embora o básico permaneça o mesmo. Por exemplo, a estrutura CKC não menciona todos os tipos de ataques – mas é limitada a malware.

Além disso, não lida com ameaças internas, considerando que um funcionário desonesto também pode afetar a organização.

Considerando que os ataques cibernéticos estão ficando mais complexos com nuvem e inteligência artificial, outros modelos também podem ser referidos, como MITRE ATT&CK e Unified Kill Chain.