A técnica de criptografia baseada em treliça é um excelente método de proteger informações usando uma série de fórmulas matemáticas.

A criptografia vem em vários sabores. Em geral, ele usa uma série de códigos para criptografar seus dados.

Por muito tempo, ferramentas criptográficas como esquemas de criptografia seguiram designs ad-hoc. A segurança era totalmente baseada em heurística e intuição.

Além disso, os códigos são mais fáceis de quebrar; portanto, proteger os dados é uma questão para aqueles que estão usando projetos de segurança baseados em código.

Outro problema é que os padrões existentes de criptografia não são tão confiáveis. O desenvolvimento de computadores quânticos pode quebrar ainda mais os padrões, resultando em um feito maior entre os usuários.

Portanto, criptografar informações pessoais é essencial para todos. Posteriormente, houve a necessidade de uma nova ideia ou técnica que ninguém pudesse quebrar. Precisávamos de padrões aprimorados que pudessem proteger os dados mesmo após o uso de computadores quânticos.

Depois de muito brainstorming, um novo método evoluiu, ou seja, Criptografia baseada em Lattice.

Neste artigo, discutirei a criptografia baseada em rede, sua importância, como ela funciona e muito mais.

Aqui vamos nós!

últimas postagens

O que é criptografia?

A criptografia é uma técnica de proteger as comunicações e informações usando uma ampla gama de códigos para que as informações possam ser lidas e processadas por aqueles a quem se destinam. Isso impedirá o acesso não autorizado aos dados.

O termo “criptografia” é criado pela combinação de duas palavras – cripta e escrita.

Aqui, “cripta” significa “oculto” e “grafia” significa “escrita”.

Os métodos usados para proteger suas informações são obtidos a partir de diferentes conceitos matemáticos e alguns cálculos baseados em regras, ou seja, algoritmos para transformar as mensagens em um problema hardcore que parece ser difícil de decodificar.

Existem três tipos de Criptografia:

- Criptografia de chave simétrica: é um tipo de sistema de criptografia que permite que o remetente de uma mensagem e seu destinatário usem uma única chave para codificar e decodificar mensagens. Este método é mais simples e rápido.

- Funções Hash: Neste algoritmo, você não precisa de nenhuma chave. Um valor de hash é calculado como texto simples, o que dificulta a recuperação do conteúdo. Vários sistemas operacionais usam esse método para criptografar senhas.

- Criptografia de chave assimétrica: Sob esta técnica, um par de chaves foi usado para codificar e decodificar informações – uma chave para criptografia e outra chave para descriptografia. A primeira chave é pública, mas a segunda chave é uma chave privada que apenas o destinatário conhece.

O que é criptografia baseada em rede?

Criptografia baseada em rede é um termo simples usado para a construção de algoritmos criptográficos que envolvem redes. É usado para criptografia pós-quântica para proteger informações. Ao contrário dos esquemas públicos conhecidos, os esquemas baseados em treliça são mais resistentes e podem resistir a ataques de computadores quânticos.

Agora, se você está se perguntando o que é uma rede no contexto da criptografia baseada em rede, deixe-me esclarecer isso para você.

Uma treliça se assemelha a uma grade como em papel quadriculado que usa um conjunto de pontos localizados de forma cruzada. Isso não é finito; em vez disso, uma treliça define um padrão que continua continuando infinitamente. Um conjunto de pontos é conhecido como um vetor onde você pode adicionar números em quaisquer múltiplos inteiros. O difícil é encontrar os pontos dessa grade infinita que estão próximos de algum ponto, digamos 0.

Além disso, a criptografia baseada em treliça usa problemas matemáticos complexos para criptografar os dados, tornando difícil para os invasores resolver esses tipos de problemas e roubar dados.

Falando sobre sua história, a criptografia baseada em rede foi introduzida pela primeira vez por Miklos Ajtai no ano de 1996, cuja segurança era baseada em problemas de rede.

Em 1998, Joseph H. Silverman, Jill Pipher e Jeffrey Hoofstein introduziram um esquema de criptografia de chave pública baseado em treliça. No entanto, o esquema de criptografia não é tão difícil de resolver. Finalmente, em 2005, Oded Regev introduziu o primeiro esquema de criptografia de chave pública que provou resistir mesmo no pior cenário.

Desde então, o trabalho de acompanhamento continuou a melhorar a eficiência do esquema de criptografia original. Em 2009, Craig Gentry apresentou o primeiro esquema de criptografia homomórfica baseado em problemas complexos de rede.

Exemplos: CRYSTALS-Dilithium (algoritmo de assinatura digital) e CRYSTALS-KYBER (algoritmo de criptografia de chave pública e algoritmo de estabelecimento de chave).

Como funciona a criptografia baseada em rede?

Para entender o princípio de funcionamento da rede, vamos mergulhar em alguns termos importantes:

- Redes: As redes são basicamente pensadas como uma grade de espaçamento regular de um conjunto de pontos que são infinitos em número.

- Vetor: Um vetor é o nome de um ponto e os números nele são chamados de coordenadas. Por exemplo, (2,3) é um vetor com duas coordenadas – 2 e 3. Uma rede é uma coleção desses vetores em uma série infinita.

- Base: as redes têm objetos grandes, mas os computadores têm uma quantidade finita de memória. Então, matemáticos e criptógrafos pensaram em uma maneira sucinta de usar treliças. Então, eles usam a “base” de uma treliça. É uma coleção de vetores usados para apresentar qualquer ponto na grade de rede que forma uma rede.

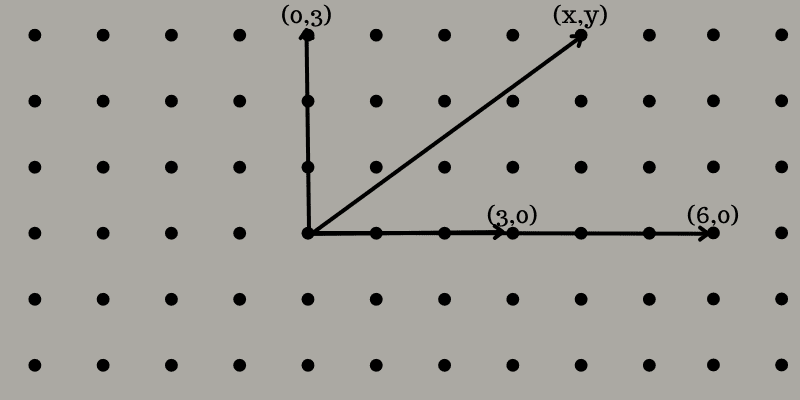

Agora, vamos pegar uma treliça 2D como exemplo para entender o conceito facilmente. Aqui, você encontrará uma grade de pontos em uma superfície plana como um pedaço de papel. Vamos escolher dois ou mais pontos que não sejam uma única linha passando pela origem.

Por exemplo, você escolhe (3,0) e (0,3). Para gerar o terceiro ponto usando esses pontos, você precisa escolher dois números inteiros, como 2 e -1. Multiplique as coordenadas de (3,0) por 2 para obter (6,0) e (0,3) por -1 para obter (0, -3). Adicione os pontos do resultado para obter (6,-3).

Com este método, você pode gerar toda a grade de pontos, uniformemente espaçados uns dos outros na vertical e na horizontal. Você pode nomear as coordenadas como (x,y), onde você vê que x e y são números pares, incluindo 0.

As grades são classificadas em três categorias:

- Aperiódica: Uma rede aperiódica é um padrão que não se repete exatamente, mas não há sobreposições e lacunas.

- Caótico: Uma rede caótica é um padrão com sobreposições e lacunas, introduzindo aleatoriedade em sua equação.

- Periódico: Uma rede periódica é um padrão que se repete continuamente sem sobreposições e lacunas.

Cada treliça funciona como um padrão onde aquele com o vetor conhecido pode apenas descriptografar a mensagem. Como possui muitos padrões, o invasor tem dificuldade em encontrar o ponto de origem e a chave para descriptografá-lo. Quer você tenha treliças com 10 pontos ou 100 pontos, aquele com a chave correta só pode descriptografar as informações.

Se um invasor for solicitado a escolher dois pontos aleatórios, será difícil determinar qual ponto nos padrões de rede de 10 pontos leva à rede de 100 pontos. Assim, se você souber a chave, poderá decodificar facilmente a mensagem.

Benefícios da criptografia baseada em rede

A criptografia baseada em rede oferece muitos benefícios para indivíduos e empresas.

Menor consumo de energia

O consumo de energia aumenta com o aumento do uso de qualquer sistema. Apesar de ser mais rápida, a criptografia baseada em treliça consome menos energia em comparação com outros esquemas de criptografia. Isso ocorre porque a criptografia baseada em rede é implementada no hardware, resultando em menor consumo de energia.

Por exemplo, os processadores projetados para mineração de criptomoeda são mais eficientes em termos de energia do que os processadores tradicionais ao usar criptografia baseada em treliça.

Computação de alta velocidade

Ao contrário de outros algoritmos de criptografia, o esquema de criptografia de redes é calculado muito mais rápido. Tempos de computação mais rápidos resultam em maior desempenho, dando melhores respostas em tempo real, como jogos online ou streaming de mídia.

Fácil de implementar e flexível

Hoje em dia, as empresas procuram opções flexíveis e economia de tempo. A criptografia baseada em rede é fácil de implementar, pois requer menos quantidade de recursos e é altamente acessível. Você também pode implementá-lo facilmente em hardware de prateleira.

Além disso, a criptografia baseada em treliça é usada em vários aplicativos, como assinaturas digitais, troca de chaves e criptografia baseada em senha. Não se limite a um design; em vez disso, você pode construir treliças de diferentes maneiras. Assim, oferece muita flexibilidade.

Tamanhos de Chave Razoáveis

Os tamanhos das chaves de criptografia baseadas em treliça são pequenos, mas não tão pequenos quanto os algoritmos criptográficos clássicos ou os esquemas baseados em isogenia quântica segura. Assim, você pode usar essas chaves em protocolos padrão.

Uso diverso

Os Lattices permitem que os usuários resolvam uma variedade de desafios de segurança, incluindo construções práticas como assinaturas e esquemas de acordo de chave. Além disso, você pode construir canais de segurança em toda a sua organização para proteger os dados de todos, como criptografia totalmente homomórfica e criptografia baseada em identidade.

Fundação matemática

Como o algoritmo é totalmente baseado em problemas matemáticos, é difícil obter uma solução real a menos que você conheça a chave. Isso dá garantia a indivíduos e profissionais sobre a segurança de suas informações.

Compreensibilidade

Os algoritmos usados na criptografia baseada em rede são baseados em álgebra linear simples que requer um conhecimento menos matemático para entender o conceito de seu funcionamento. Assim, você pode implementar isso rapidamente, proporcionando segurança e eficiência rápidas.

Recursos de aprendizagem

Se você quiser aprender mais sobre tecnologia, aqui estão alguns livros e cursos que você pode consultar. Eles estão disponíveis online e podem ajudá-lo a se tornar um profissional neste método de segurança. Vamos mergulhar nesses livros e cursos.

#1. Criptosistemas baseados em treliça: uma perspectiva de design

Os autores do livro, Jiang Zhang e Zhenfeng Zhang, concentram-se nos sistemas criptográficos baseados em treliça que são amplamente considerados os esquemas criptográficos pós-quânticos mais promissores. Este livro fornece insights fundamentais sobre a construção adequada da camada de segurança de problemas de hard lattice.

O conceito principal é informar sobre a ferramenta que pode ser usada para escolher a escolha da rede para projetar sistemas criptográficos. Isso inclui projetar criptografia baseada em atributos, assinaturas digitais, alteração de chave, criptografia baseada em identidade e criptografia de chave pública.

#2. Criptografia de chave pública baseada em rede em hardware

O livro é escrito por Sujoy Sinha Roy e Ingrid Verbauwhede. Eles descrevem o quão eficiente é a implementação da criptografia de chave pública, que aborda os desafios críticos de segurança de grandes quantidades de dados gerados pela rede de dispositivos conectados. Os dispositivos podem ser pequenas etiquetas de identificação por radiofrequência, desktops e muito mais.

Os autores também investigam a implementação de criptografia homomórfica pós-quântica e esquemas de criptografia de chave pública.

#3. Reticulados e suas aplicações em criptografia:

Este não é um livro; em vez disso, uma Tese que foi escrita por Merve Cakir no ano de 2014 enquanto continuava um bacharelado na disciplina de Engenharia da Computação. O objetivo do livro é identificar as características dos criptossistemas baseados em treliça e como o uso de esquemas de assinatura e criptografia está se tornando inseguro com o advento de um computador quântico.

Na Tese, o autor propôs uma criptografia alternativa baseada no pior cenário de problemas de rede. A dureza e a segurança dos problemas computacionais são analisadas oferecendo colaboração entre a teoria da complexidade, criptografia de chave pública e álgebra linear.

#4. Criptografia de nível básico a avançado

Este curso é apresentado pela Udemy, que fornece uma ideia clara de criptografia e algumas terminologias relacionadas. Neste curso, você aprenderá sobre criptografia, hashing, hacking e quebra de código, criptoanálise e descriptografia de criptografia.

Você encontrará 5 seções, incluindo 17 palestras e a duração total do curso, ou seja, 2h 7m. Para se matricular neste curso, basta ter conhecimentos básicos de informática e matemática do ensino médio.

Conclusão

A criptografia é uma ferramenta simples, mas poderosa, para proteger as informações salvas em seus sistemas. Ele funciona com a ajuda de problemas matemáticos complexos e diferentes algoritmos para proteger os dados, que é o principal objetivo de todos atualmente.

A criptografia baseada em rede é um dos mecanismos de segurança mais seguros que usam álgebra linear simples para criptografar os dados. Inclui treliças, vetores e bases que são usados para construir um padrão resistente. O método de descriptografia depende dos padrões e, para isso, você precisa conhecer o ponto de origem. Se você tiver a chave, poderá descriptografar os dados facilmente.

Assim, a criptografia baseada em treliça é uma técnica comprovada para proteger os dados de indivíduos e empresas que operam em vários setores, desde empresas de TI e serviços de segurança até finanças e muito mais.

Você também pode ler Cloud Cryptography.