Considerando que a segurança cibernética envolve a proteção de sistemas de computador contra invasores mal-intencionados, ela adotou práticas de segurança das forças armadas para reforçar seus esforços na prevenção e interrupção de ataques cibernéticos. Uma dessas práticas emprestadas dos militares é Defense in Depth (DiD)

A defesa em profundidade é uma estratégia militar que remonta aos tempos medievais, quando os castelos tinham várias camadas de segurança, como pontes levadiças, fossos, muros e torres de guarda, fornecendo camadas adicionais de segurança ao castelo.

A defesa em profundidade também foi usada durante a primeira e a segunda guerras mundiais, quando os militares cavavam trincheiras, usavam metralhadoras estrategicamente posicionadas, construíam fortificações e usavam obstáculos antitanque para retardar o avanço dos inimigos, causar baixas e ganhar tempo para retaliar.

Em segurança cibernética, defesa em profundidade é uma prática de segurança em que vários produtos e controles de segurança, como firewalls, criptografia e sistemas de detecção de intrusão, são colocados em camadas e usados juntos para proteger redes e sistemas de computador contra ataques.

Isso resulta em segurança aprimorada de ativos críticos, tornando os sistemas mais difíceis de penetrar, pois quando uma medida de segurança falha, há camadas adicionais de segurança para proteger um sistema contra ameaças.

A defesa em profundidade emprega redundância na segurança cibernética, o que a torna muito eficaz, pois uma única medida ou controle de segurança cibernética não pode impedir todas as formas de ataques cibernéticos. A abordagem multicamadas do Defense in depth para segurança cibernética permite proteção contra uma ampla gama de ataques cibernéticos, resultando em sistemas de computador mais protegidos que são muito difíceis de comprometer.

últimas postagens

Elementos de defesa em profundidade

A defesa em profundidade é composta pelos seguintes elementos-chave

Controles Físicos

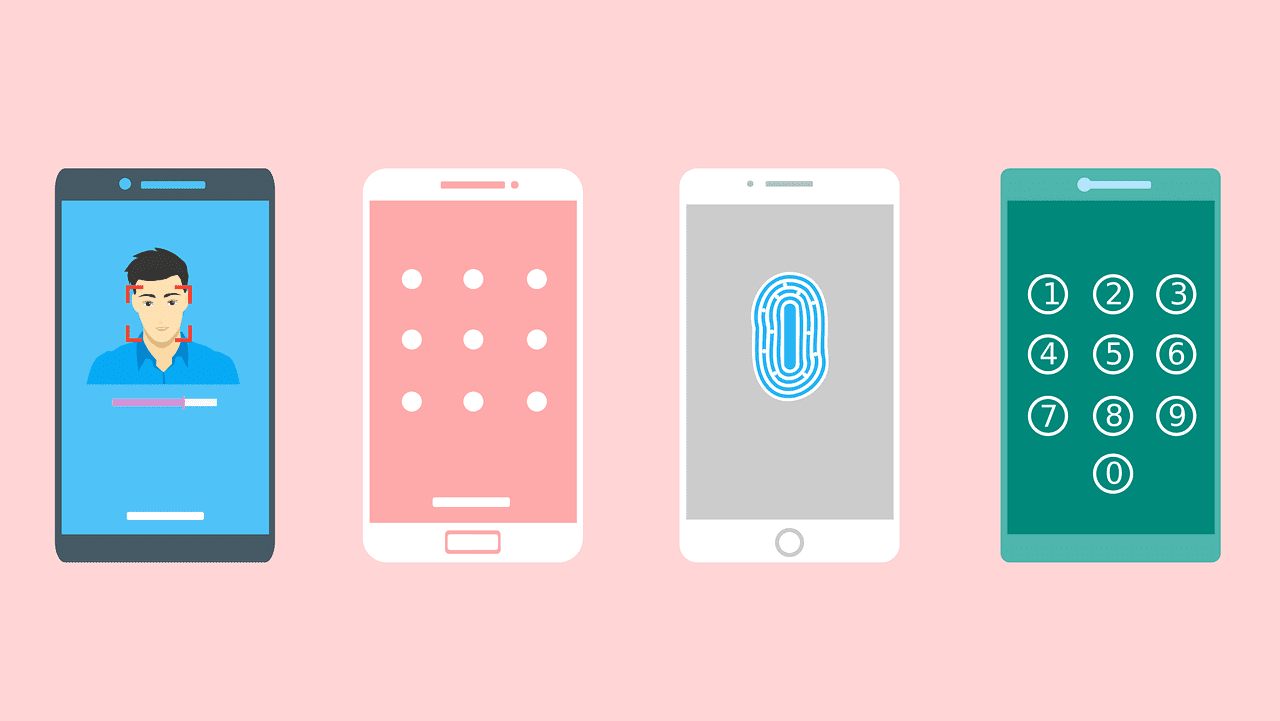

Estas são medidas de segurança implementadas para proteger os sistemas de computador e impedir o acesso físico aos sistemas por intrusos. Isso geralmente envolve limitar o acesso a sistemas de computador, colocando infraestrutura física, como câmeras de segurança, portas trancadas, scanners de cartões de identificação e sistemas biométricos ou até mesmo empregando guardas para salas de pessoal com sistemas de computador críticos.

Controles técnicos

Esses são o hardware e o software implementados para proteger os sistemas contra invasores mal-intencionados. Exemplos de tais medidas de segurança incluem firewalls, autenticação multifator, detecção de intrusão ou sistemas de prevenção (IDS/IPS), antivírus e gerenciamento de configuração, entre muitos outros.

Controles administrativos

Estes compreendem as políticas e procedimentos de uma organização para seus funcionários, que visam controlar o acesso aos recursos da organização e também orientar os funcionários nas práticas adequadas de segurança cibernética para reduzir erros humanos que podem resultar no comprometimento dos sistemas de computador por invasores.

Por que a defesa em profundidade é importante

Kevin Mitnick, que já foi considerado o hacker mais famoso do mundo depois de hackear sistemas de empresas como Sun Microsystems, Nokia e Motorola, é conhecido por dizer que “Qualquer coisa lá fora é vulnerável a ataques com tempo e recursos suficientes”.

Essa afirmação ainda é válida até hoje, principalmente com as ferramentas sofisticadas acessíveis aos invasores. Isso, por sua vez, significa que nunca há uma solução de segurança cibernética única que não possa ser comprometida. É por isso que a defesa em profundidade é muito importante em um mundo com invasores sofisticados que têm acesso a imensos recursos.

A defesa em profundidade força as organizações a adotar uma abordagem proativa em relação à sua segurança e pensar na segurança de seus recursos, mesmo quando um produto de segurança falha.

Essa camada de diferentes produtos de segurança fornece às empresas uma proteção robusta para seus recursos críticos, reduzindo significativamente a probabilidade de seus sistemas serem comprometidos. A defesa em profundidade torna o processo de comprometimento dos sistemas muito difícil para os invasores.

Além disso, força as organizações a adotar uma abordagem holística em relação à sua segurança e abordar todas as formas possíveis pelas quais seus sistemas podem ser atingidos. Assim como nas forças armadas, onde a defesa em profundidade retarda os ataques e ganha tempo para a retaliação, ela faz o mesmo na segurança cibernética.

A defesa em profundidade pode retardar os agentes mal-intencionados antes que eles acessem os sistemas e dar aos administradores tempo para identificar ataques e implementar contramedidas para interromper os ataques antes que eles violem seus sistemas.

Também limita o dano causado pelos invasores no caso de uma medida de segurança falhar, pois outros controles de segurança limitarão o acesso e a quantidade de dano que os invasores podem infligir a um sistema.

Como funciona a defesa em profundidade

Um componente chave da defesa em profundidade é a redundância de medidas de segurança que torna mais difícil para os invasores executar ataques. Por exemplo, um invasor pode considerar entrar fisicamente em suas instalações para instalar um pendrive infectado em seus sistemas.

Tendo guardas de segurança cuidando das instalações ou usando biometria para registrar e controlar o acesso a computadores, esse invasor pode ser interrompido.

Supondo que eles sejam muito determinados em seu ataque e mudem seu foco para atacar a rede enviando malware para a rede, esse ataque pode ser interrompido usando um firewall que monitora o tráfego de rede ou um antivírus instalado na rede.

Ou, digamos que eles tentem acessar a rede usando credenciais comprometidas, uma autenticação multifator implementada em uma rede pode impedi-los de acessar o sistema.

Supondo que eles ainda sejam capazes de entrar no sistema, um sistema de detecção de intrusão pode capturar e relatar sua intrusão, que pode ser tratada antes que mais danos sejam causados. Alternativamente, um sistema de prevenção de intrusão também pode ser usado para interromper ativamente as ameaças.

Se eles passarem por todas essas medidas de segurança, você pode impedir que invasores explorem informações confidenciais criptografando dados em trânsito e em repouso.

Por mais que os invasores às vezes possam ser muito determinados em seus ataques e contornar as diferentes medidas de segurança instaladas para proteger os dados, a defesa em profundidade funciona dificultando muito o acesso dos invasores a um sistema. Isso pode desencorajá-los em seus ataques ou, melhor ainda, dar à organização tempo para responder aos ataques antes que seus sistemas sejam violados.

Use Casos de Defesa em Profundidade

A defesa em profundidade pode ser aplicada em uma variedade de cenários. Alguns deles incluem:

#1. Segurança de rede

Uma aplicação comum de defesa em profundidade é proteger redes contra ataques. Isso geralmente é feito com firewalls para monitorar o tráfego de rede com base na política de uma organização e sistemas de proteção contra invasões para monitorar atividades de rede maliciosas e tomar ações para prevenir e mitigar invasões em uma rede.

Além disso, um software antivírus é instalado na rede para impedir que malware seja instalado na rede ou remover qualquer um que possa estar instalado.

A camada final de segurança é a criptografia de dados em repouso e dados em trânsito na rede. Dessa forma, mesmo que os invasores ignorem todas as medidas de segurança anteriores, eles não conseguem usar os dados que acessam, pois são criptografados.

#2. Segurança de terminais

Endpoints são dispositivos como servidores, computadores desktop, máquinas virtuais e dispositivos móveis que se conectam à rede de uma organização. A segurança do endpoint envolve a proteção desses dispositivos contra ameaças.

Uma estratégia de defesa em profundidade na segurança do endpoint pode envolver a proteção física do local onde os endpoints estão localizados, usando senhas fortes e autenticação multifator para controlar o acesso aos dispositivos e atividades de registro dos dispositivos. Firewalls, software antivírus e criptografia de dados também podem ser implementados para adicionar camadas extras de segurança.

#3. Segurança de aplicativos

A defesa em profundidade também é útil para proteger os aplicativos, pois eles lidam com dados confidenciais, como contas bancárias dos usuários, números de identificação pessoal e endereços.

Nesse cenário, a defesa em profundidade pode ser implementada pelo uso de boas práticas de codificação para minimizar falhas de segurança, testes regulares de aplicativos para procurar vulnerabilidades, criptografia de dados em trânsito e em repouso e implementação de autenticação multifatorial para confirmar a identidade de usuários e também manter um registro das atividades feitas pelos usuários do aplicativo.

Segurança em camadas vs. defesa em profundidade

Embora essas duas medidas de segurança envolvam o uso de várias camadas de produtos de segurança para aprimorar a segurança dos recursos do computador, elas diferem na implementação e no foco. No entanto, ambos contam com a construção de redundância para aumentar a segurança.

A segurança em camadas é uma abordagem de segurança em que vários produtos de segurança são implantados para proteger as áreas mais vulneráveis na segurança de uma organização.

Nessa abordagem, as várias abordagens de segurança são implantadas na mesma camada ou pilha, como o uso de software antivírus diferente para que, caso um antivírus perca um vírus ou tenha alguma falha, a outra opção disponível possa detectar o vírus ou superar as deficiências do outro antivírus.

Outro exemplo disso é o uso de vários firewalls ou sistemas de detecção de intrusão, de modo que, caso um produto falhe em detectar ou interromper uma intrusão, outro produto possa detectá-lo.

Essa abordagem garante que a segurança dos sistemas de computador não seja comprometida, mesmo quando um produto falha. A segurança em camadas pode estar em diferentes camadas de segurança para aumentar a segurança de sistemas de computador críticos.

Ao contrário da segurança em camadas, que cria redundância em uma única camada de segurança, a defesa em profundidade cria redundância em várias camadas ou áreas de um possível ataque para proteger os sistemas de computador contra uma ampla gama de ataques.

Um exemplo de defesa em profundidade é a implementação de firewalls, autenticação multifator, sistemas de detecção de intrusão, bloqueio físico de salas com computadores e uso de software antivírus. Cada produto de segurança aborda uma preocupação de segurança diferente e, portanto, protege um sistema contra uma ampla gama de ataques.

Conclusão

Ciberataques anteriores mostraram que agentes mal-intencionados tentarão diferentes vetores de ataque ao procurar uma vulnerabilidade para explorar em qualquer sistema. Como os invasores têm uma ampla gama de ataques que podem lançar para comprometer um sistema, as organizações não podem contar com um único produto de segurança para garantir a segurança de seus recursos de computador contra invasores.

É, portanto, importante implementar a defesa em profundidade para proteger os recursos críticos do computador contra uma ampla gama de ataques. Isso tem a vantagem de garantir que todos os canais possíveis que agentes mal-intencionados possam usar para explorar um sistema sejam cobertos.

A defesa em profundidade também oferece às organizações o benefício de desacelerar ataques e detectar ataques em andamento, dando-lhes tempo para combater os agentes de ameaças antes que eles possam comprometer seus sistemas.

Você também pode explorar Honeypots e Honeynets em segurança cibernética.