A Microsoft reconheceu uma vulnerabilidade crítica de dia zero no Windows que afeta todas as principais versões, incluindo Windows 11, Windows 10, Windows 8.1 e até mesmo Windows 7. A vulnerabilidade, identificada com o rastreador CVE-2022-30190 ou Follina, permite que invasores executem remotamente malware no Windows sem acionar o Windows Defender ou outro software de segurança. Felizmente, a Microsoft compartilhou uma solução oficial para mitigar o risco. Neste artigo, detalhamos as etapas para proteger seus PCs com Windows 11/10 da vulnerabilidade de dia zero mais recente.

últimas postagens

Corrigir a vulnerabilidade de dia zero do Windows MSDT “Follina” (junho de 2022)

O que é a vulnerabilidade Follina MSDT Windows Zero-Day (CVE-2022-30190)?

Antes de chegarmos às etapas para corrigir a vulnerabilidade, vamos entender do que se trata a exploração. Conhecido com o código do rastreador CVE-2022-30190, o exploit de dia zero está vinculado à Microsoft Support Diagnostic Tool (MSDT). Com essa exploração, os invasores podem executar comandos do PowerShell remotamente por meio do MSDT ao abrir documentos maliciosos do Office.

“Existe uma vulnerabilidade de execução remota de código quando o MSDT é chamado usando o protocolo de URL de um aplicativo de chamada, como o Word. Um invasor que explorar com êxito essa vulnerabilidade pode executar código arbitrário com os privilégios do aplicativo de chamada. O invasor pode então instalar programas, visualizar, alterar ou excluir dados ou criar novas contas no contexto permitido pelos direitos do usuário”, explica a Microsoft.

Como explica o pesquisador Kevin Beaumont, o ataque usa o recurso de modelo remoto do Word para recuperar um arquivo HTML de um servidor web remoto. Em seguida, ele usa o esquema de URI ms-msdt MSProtocol para carregar o código e executar comandos do PowerShell. Como nota lateral, o exploit recebeu o nome de “Follina” porque o arquivo de amostra faz referência a 0438, o código de área de Follina, Itália.

Neste ponto, você pode estar se perguntando por que o Modo de Exibição Protegido da Microsoft não impede que o documento abra o link. Bem, isso ocorre porque a execução pode acontecer mesmo além do escopo do Protected View. Como o pesquisador John Hammond destacou no Twitter, o link pode ser executado diretamente do painel de visualização do Explorer como um arquivo Rich Text Format (.rtf).

De acordo com o relatório da ArsTechnica, pesquisadores do Shadow Chaser Group chamaram a atenção da Microsoft para a vulnerabilidade já em 12 de abril. Embora a Microsoft tenha respondido uma semana depois, a empresa parece tê-la descartado, pois não conseguiu replicar o mesmo. No entanto, a vulnerabilidade agora é sinalizada como dia zero, e a Microsoft recomenda desabilitar o protocolo de URL MSDT como uma solução alternativa para proteger seu PC contra a exploração.

O meu PC com Windows é vulnerável à exploração Follina?

Em sua página do guia de atualização de segurança, a Microsoft listou 41 versões do Windows que são vulneráveis à vulnerabilidade Follina CVE-2022-30190. Inclui Windows 7, Windows 8.1, Windows 10, Windows 11 e até mesmo edições do Windows Server. Confira a lista completa de versões afetadas abaixo:

- Windows 10 versão 1607 para sistemas de 32 bits

- Windows 10 versão 1607 para sistemas baseados em x64

- Windows 10 versão 1809 para sistemas de 32 bits

- Windows 10 versão 1809 para sistemas baseados em ARM64

- Windows 10 versão 1809 para sistemas baseados em x64

- Windows 10 versão 20H2 para sistemas de 32 bits

- Windows 10 versão 20H2 para sistemas baseados em ARM64

- Windows 10 versão 20H2 para sistemas baseados em x64

- Windows 10 versão 21H1 para sistemas de 32 bits

- Windows 10 versão 21H1 para sistemas baseados em ARM64

- Windows 10 versão 21H1 para sistemas baseados em x64

- Windows 10 versão 21H2 para sistemas de 32 bits

- Windows 10 versão 21H2 para sistemas baseados em ARM64

- Windows 10 versão 21H2 para sistemas baseados em x64

- Windows 10 para sistemas de 32 bits

- Windows 10 para sistemas baseados em x64

- Windows 11 para sistemas baseados em ARM64

- Windows 11 para sistemas baseados em x64

- Windows 7 para sistemas de 32 bits Service Pack 1

- Windows 7 para sistemas baseados em x64 Service Pack 1

- Windows 8.1 para sistemas de 32 bits

- Windows 8.1 para sistemas baseados em x64

- WindowsRT 8.1

- Windows Server 2008 R2 para sistemas baseados em x64 Service Pack 1

- Windows Server 2008 R2 para sistemas baseados em x64 Service Pack 1 (instalação Server Core)

- Windows Server 2008 para sistemas de 32 bits Service Pack 2

- Windows Server 2008 para sistemas de 32 bits Service Pack 2 (instalação Server Core)

- Windows Server 2008 para sistemas baseados em x64 Service Pack 2

- Windows Server 2008 para sistemas baseados em x64 Service Pack 2 (instalação Server Core)

- Servidor Windows 2012

- Windows Server 2012 (instalação Server Core)

- Windows Server 2012 R2

- Windows Server 2012 R2 (instalação Server Core)

- Servidor Windows 2016

- Windows Server 2016 (instalação Server Core)

- Servidor Windows 2019

- Windows Server 2019 (instalação Server Core)

- Servidor Windows 2022

- Windows Server 2022 (instalação Server Core)

- Hotpatch principal do Windows Server 2022 Azure Edition

- Windows Server, versão 20H2 (Instalação Server Core)

Desative o protocolo de URL MSDT para proteger o Windows da vulnerabilidade Follina

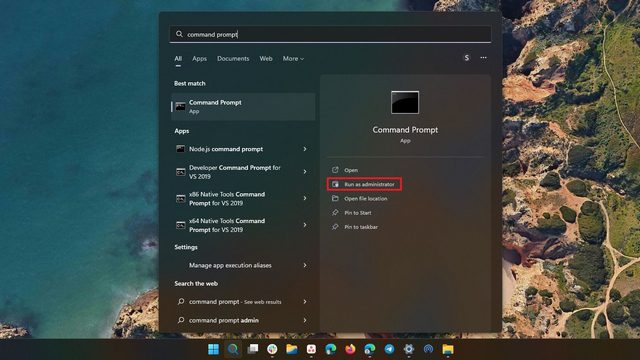

1. Pressione a tecla Win em seu teclado e digite “Cmd” ou “Prompt de Comando”. Quando o resultado aparecer, escolha “Executar como administrador” para abrir uma janela de prompt de comando elevada.

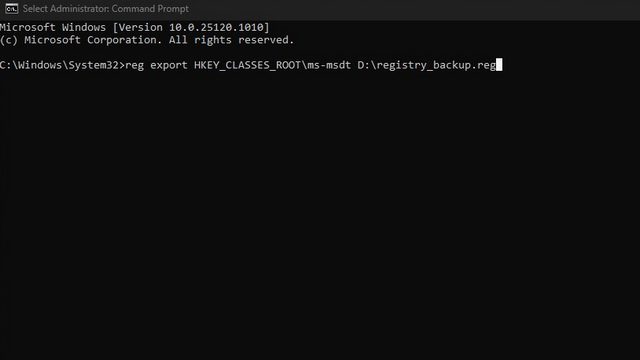

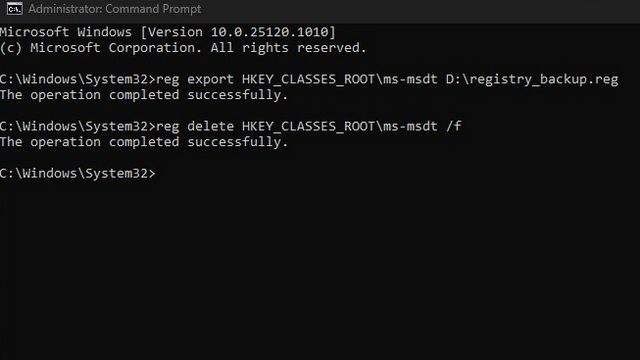

2. Antes de modificar o registro, use o comando abaixo para fazer um backup. Dessa forma, você pode optar por restaurar o protocolo assim que a Microsoft lançar um patch oficial. Aqui, o caminho do arquivo refere-se ao local onde você deseja salvar o arquivo de backup .reg.

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

3. Agora você pode executar o seguinte comando para desabilitar o protocolo de URL MSDT. Se for bem-sucedido, você verá o texto “A operação foi concluída com sucesso” na janela do prompt de comando.

reg delete HKEY_CLASSES_ROOTms-msdt /f

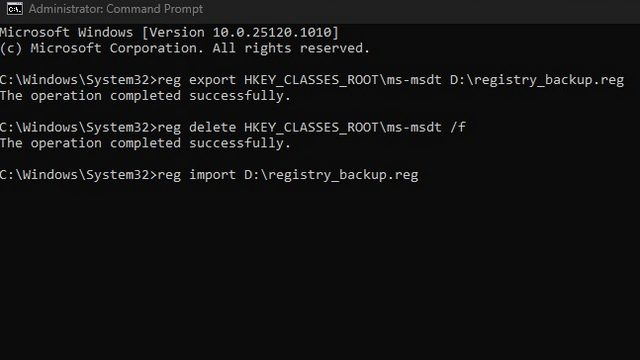

4. Para restaurar o protocolo posteriormente, você terá que usar o backup do registro feito na segunda etapa. Execute o comando abaixo e você terá acesso ao protocolo de URL MSDT novamente.

reg import <file_path.reg>

Proteja seu PC com Windows da vulnerabilidade MSDT Windows Zero-Day

Portanto, essas são as etapas que você precisa seguir para desabilitar o protocolo de URL MSDT no seu PC com Windows para impedir a exploração do Follina. Até que a Microsoft lance um patch de segurança oficial para todas as versões do Windows, você pode usar essa solução conveniente para se manter protegido contra a vulnerabilidade de dia zero do Windows Follina MSDT CVE-2022-30190. Falando em proteger seu PC contra programas maliciosos, você também pode considerar a instalação de ferramentas dedicadas de remoção de malware ou software antivírus para se proteger de outros vírus.