A fase de digitalização e enumeração é crucial para a metodologia e processo de cada testador de penetração. É importante coletar informações sobre a rede em que você está realizando um teste de invasão antes de começar o teste.

Então, o que isso realmente significa? E quais são as melhores ferramentas para ajudá-lo durante a fase de digitalização e enumeração do seu pentest?

últimas postagens

O que é varredura de rede e enumeração em segurança cibernética?

A varredura e a enumeração envolvem a coleta de informações sobre a rede ou o ativo em que você está realizando um teste de penetração. Isso inclui a varredura da rede para identificar hosts ativos, endereços IP, portas abertas, serviços em execução nessas portas e os sistemas operacionais das máquinas.

É uma parte importante do reconhecimento porque fornece informações sobre o alvo, ajuda a entender a infraestrutura da rede, descobre possíveis pontos fracos e avalia sua postura geral de segurança.

Existem centenas de ferramentas gratuitas e fáceis de instalar na internet que você pode usar para realizar seus exercícios de escaneamento e enumeração durante seu pentest. Aqui estão alguns dos melhores para experimentar.

1. Nmap

Nmap significa Network Mapper e é uma ferramenta de linha de comando muito popular entre os profissionais de segurança cibernética. É uma ferramenta gratuita e de código aberto usada para descoberta e verificação de rede para vasculhar rapidamente redes e hosts de todos os tamanhos.

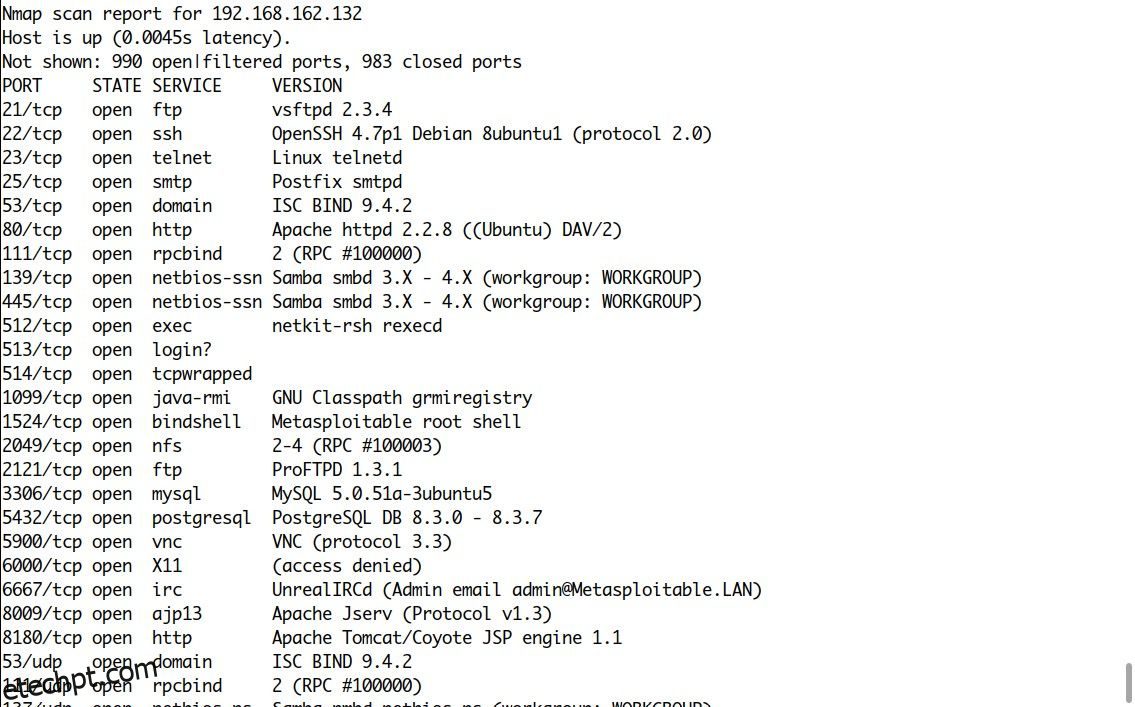

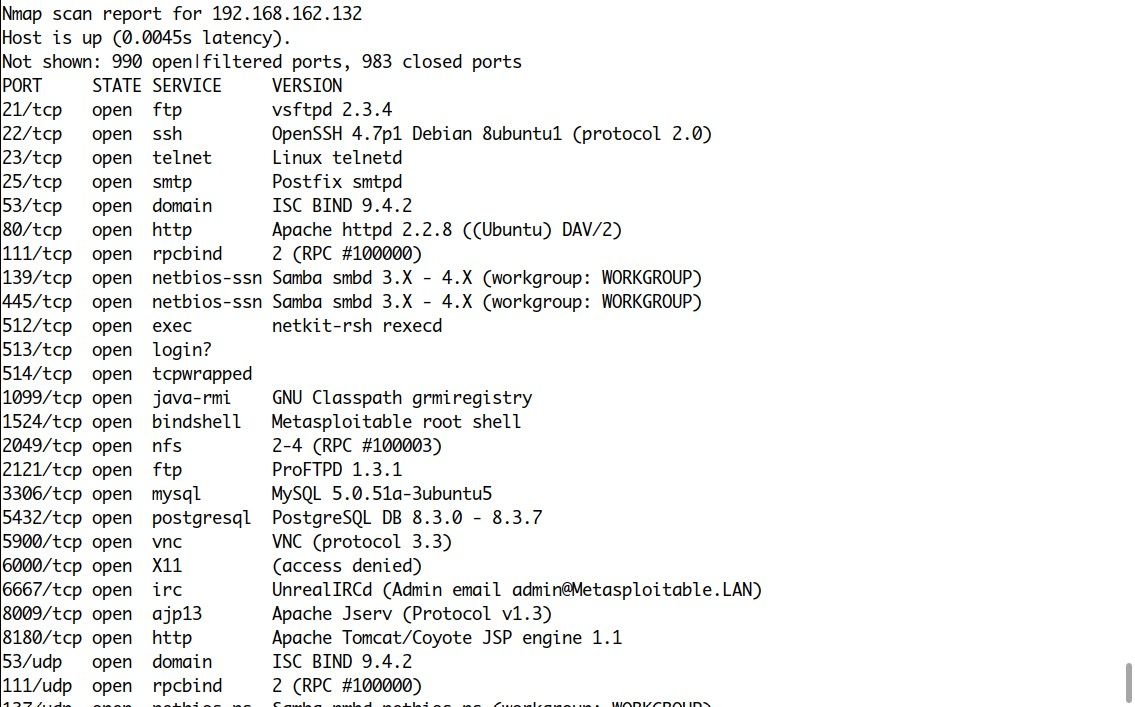

O Nmap foi projetado para descobrir hosts, serviços e portas abertas em redes de computadores, criando um mapa da estrutura da rede. Ele opera enviando pacotes especialmente criados para os hosts de destino e, em seguida, analisando suas respostas. As informações que você obtém do Nmap desempenham um papel importante em seu processo de enumeração.

O Nmap vem pré-instalado em muitas distribuições Linux, mas na verdade está disponível nos sistemas operacionais Windows, Linux e Mac. Além do mais, é fácil de instalar e usar.

2. Nesso

O Nessus é uma ferramenta automatizada de verificação e avaliação de vulnerabilidades muito popular criada pela Tenable Inc. Ela é usada por profissionais e pesquisadores de segurança para identificar vulnerabilidades de segurança em redes, sistemas e aplicativos, permitindo que as organizações resolvam proativamente possíveis pontos fracos e aprimorem sua postura geral de segurança.

O Nessus é fácil de usar e pode ser instalado em Linux, Windows e MacOS. Você pode, é claro, visitar o Site da Tenable para obter mais informações sobre como baixar e instalar o Nessus – isso inclui a opção de se inscrever em um curso para ensiná-lo a usá-lo também.

Embora o Nessus tenha versões pagas, a Tenable fornece um pacote chamado Nessus Essentials que vem com tudo o que você precisa para realizar suas varreduras individualmente.

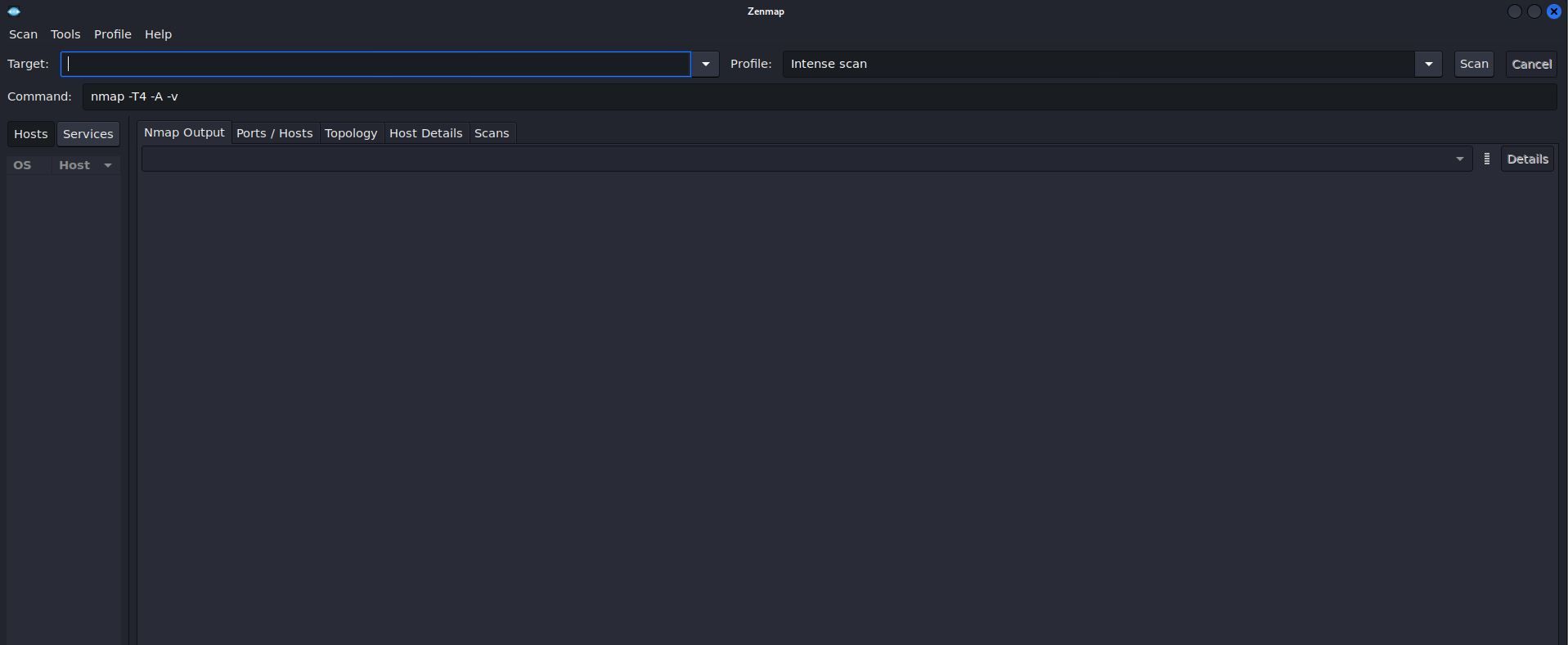

3. Mapa Zen

Zenmap é a versão GUI do Nmap. Tem todas as funcionalidades do Nmap, mas apresenta toda a informação que encontra num formato fácil de ler e bem organizado (com base de dados pesquisável), ao contrário da versão CLI que imprime toda a informação no terminal. O Zenmap é gratuito e de código aberto e pode ser usado em Linux, Windows e MacOS.

No Zenmap, você também pode salvar seus resultados de varredura e comandos específicos que você gosta de usar para mais tarde, o que certamente é útil.

4. Netdiscover

O Netdiscover é uma ferramenta de reconhecimento ativa/passiva usada para coletar informações sobre uma rede ou endereço IP. Ele também pode ser usado para inspecionar o tráfego em uma rede e encontrar endereços IP em uma rede local (LAN). É uma ferramenta de código aberto de linha de comando disponível em muitas distribuições do Linux.

Para instalar o netdiscover, execute:

sudo apt install netdicover

Ou:

sudo dnf install netdiscover

Fazendo um bom teste de penetração

A base de um pentest bem-sucedido está na fase de coleta e reconhecimento de informações. Esta etapa é crucial para obter uma compreensão profunda da rede de destino. Quanto mais você souber sobre o sistema que está testando, mais bem equipado estará para realizar um teste de invasão preciso e impactante.