Desde a sua criação, o quadro da cadeia de destruição cibernética tem sido crucial na identificação e neutralização de ameaças cibernéticas sofisticadas. Mas agora, muitos especialistas em segurança cibernética consideram a metodologia da cadeia de destruição cibernética inadequada para oferecer proteção contra invasores cibernéticos no cenário atual de ameaças em constante evolução.

Qual é a estrutura da cadeia de destruição cibernética, como funciona e quais são as suas limitações? Leia mais para descobrir.

últimas postagens

O que é uma estrutura de cadeia de destruição cibernética?

Desenvolvido pela Lockheed Martin, a estrutura da cadeia de destruição cibernética incorpora o modelo da cadeia de destruição militar para identificar e prevenir atividades inimigas.

Ajuda as equipes de segurança a compreender e combater invasões, descrevendo vários estágios de ataques cibernéticos. Também explica diferentes pontos dos estágios em que os profissionais de segurança cibernética podem identificar, detectar e interceptar invasores.

A cadeia de destruição cibernética ajuda a proteger contra ameaças persistentes avançadas (APTs), em que os agentes da ameaça passam um tempo significativo rastreando suas vítimas e planejando ataques cibernéticos. Esses ataques geralmente misturam malware, cavalos de Tróia, ataques de engenharia social, etc.

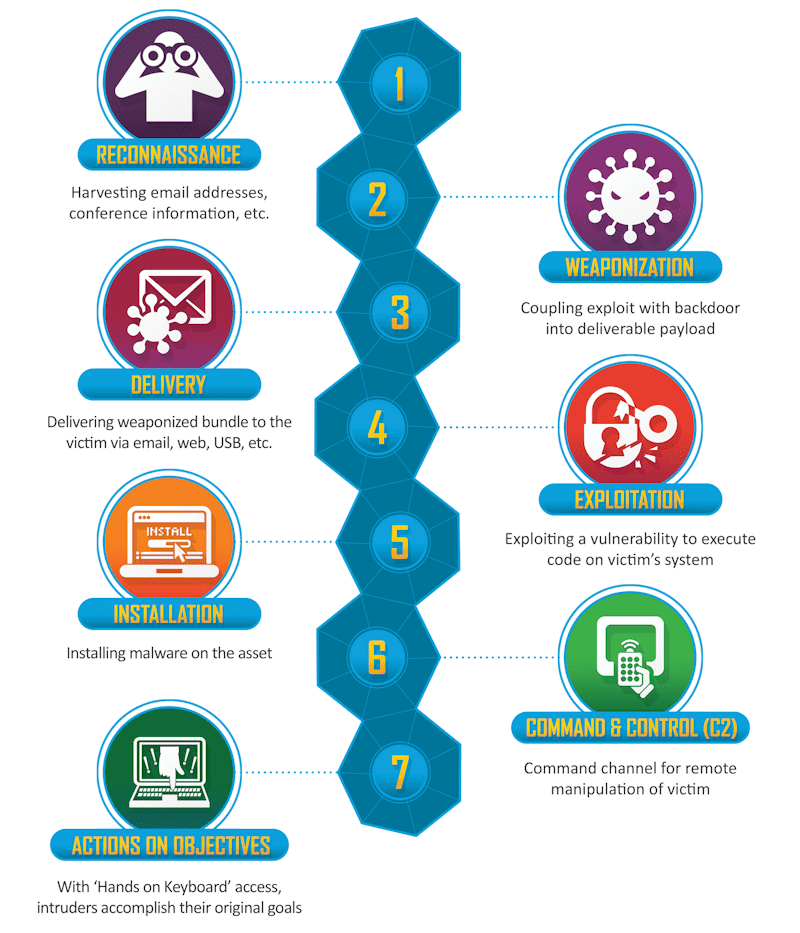

O modelo da cadeia de destruição cibernética tem sete etapas: Reconhecimento, Armamento, Entrega, Exploração, Instalação, Comando e Controle e Ações sobre Objetivos.

Cada estágio representa uma etapa na jornada do atacante.

Fases da estrutura da cadeia de destruição cibernética

A estrutura de segurança cibernética da cadeia de destruição cibernética ajuda as equipes de segurança a prever os movimentos dos invasores para uma interceptação mais rápida.

Crédito da imagem: Lockheed Martin

Crédito da imagem: Lockheed Martin

Aqui estão sete etapas do processo da cadeia de destruição cibernética.

#1.Reconhecimento

A fase de reconhecimento consiste na coleta de informações sobre a vítima ou rede alvo.

Existem dois tipos de fases de reconhecimento.

Reconhecimento Passivo

Nesta fase, os hackers tentam coletar informações de fontes disponíveis publicamente. Isso pode incluir a verificação de WHOIS, listas de empregos, LinkedIn, perfis de mídia social, sites de empresas, etc. Eles também podem aproveitar ARIN, SHODAN e outras ferramentas para encontrar vulnerabilidades e possíveis pontos de entrada.

Como a fase de reconhecimento passivo não envolve interação com organizações, os hackers tentam coletar o máximo possível de informações sobre seu alvo durante esta fase.

Reconhecimento Ativo

Na fase de reconhecimento ativo, os agentes da ameaça entram em contato com a sua organização em algum nível para coletar informações que possam ajudá-los a entrar na sua rede corporativa. Eles usam ferramentas como NMAP, scanners de vulnerabilidade, scanners de porta, captura de banner, etc.

A fase de reconhecimento desempenha um papel crucial em qualquer ataque cibernético. Quanto mais informações um ator de ameaça tiver sobre a rede de seu alvo, melhor ele poderá planejar seus ataques.

Para impedir os atores da ameaça no reconhecimento passivo e ativo, você pode executar as seguintes etapas:

- Limite a exposição de informações públicas que os hackers podem usar para planejar ataques de phishing.

- Elabore uma política para o uso aceitável das mídias sociais.

- Modifique as mensagens de erro do servidor para que não vazem publicamente informações cruciais sobre sua rede.

- Desative portas e serviços não utilizados.

- Implemente um firewall com capacidade de sistema de prevenção de instruções (IPS).

O principal objetivo da fase de reconhecimento é encontrar uma fraqueza que os hackers possam explorar para entrar na sua rede.

Portanto, configurar honeypots e honeynets é uma excelente forma de encontrar vulnerabilidades em sua rede e fortalecer as defesas.

#2.Armamento

A fase de armamento visa criar uma ferramenta de ataque (vetor de ataque) que possa explorar a vulnerabilidade do sistema ou da rede identificada na fase de reconhecimento.

O processo de armamento pode incluir a seleção (ou criação) do malware, ransomware ou código malicioso de acesso remoto correto para corresponder à vulnerabilidade.

O invasor agrupa o malware em um formato de arquivo que parece inofensivo. Eles podem usar um documento Word ou PDF. O objetivo é enganar o alvo para abri-lo.

Metasploit, SQLMAP, Exploit-DB e kits de ferramentas de engenharia social são ferramentas comumente usadas no estágio de armamento.

O estágio de armamento trata de qual vetor de ataque os hackers usariam para atacar sistemas e redes.

Portanto, aumentar sua defesa é uma estratégia sólida de segurança cibernética para evitar que vetores de ataque entrem em seus sistemas e redes.

Aqui estão algumas dicas para começar.

- Seja agressivo no gerenciamento de patches em sua empresa. Isso reduzirá a superfície de ataque se não houver vulnerabilidades no software e nos sistemas operacionais.

- Instale um bom antivírus em todos os endpoints.

- Desative macros de escritório, JavaScript e plug-ins de navegador desnecessários.

- Aplique ferramentas de segurança de e-mail e use o isolamento do navegador na sua empresa.

- Logs de auditoria para identificar qualquer anomalia na rede.

Você também deve ter um bom sistema de detecção e prevenção de intrusões. E certifique-se de que a autenticação multifator seja implementada em sua empresa.

#3. Entrega

Assim, os hackers selecionaram um vetor de ataque adequado para explorar as vulnerabilidades. Agora chega a hora da entrega, quando os invasores tentarão se infiltrar na sua rede.

Os meios de entrega podem variar, dependendo do tipo de vetor de ataque utilizado.

Exemplos típicos de entrega podem incluir:

- Sites: os agentes de ameaças podem infectar sites de terceiros que alvos em potencial visitam com frequência.

- E-mails: os invasores podem enviar e-mails infectados carregados com software malicioso.

- USBs —Eles podem deixar USBs infectados em áreas comuns, esperando que os usuários conectem esses USBs em seus sistemas.

- Mídias Sociais – Os cibercriminosos podem usar as mídias sociais para realizar ataques de phishing que podem induzir os usuários a clicar em links infectados.

A defesa mais eficaz contra a entrega de vetores de ataque comuns é concentrar-se na formação dos funcionários.

Outras medidas de segurança que você pode tomar são implementar uma filtragem da web, uma solução de filtragem de DNS e desabilitar portas USB em dispositivos.

#4. Exploração

Durante a fase de exploração na estrutura da cadeia de destruição cibernética, os invasores utilizam a arma para explorar pontos fracos no sistema do alvo. Isto marca o início do ataque real pós-entrega da arma.

Aqui está um exame mais detalhado:

- Os invasores localizam vulnerabilidades no software, sistema ou rede.

- Eles introduzem a ferramenta ou código malicioso destinado a explorar essas vulnerabilidades.

- O código de exploração é ativado, aproveitando as vulnerabilidades para obter acesso ou privilégios não autorizados.

- Ao penetrar no perímetro, os invasores podem explorar ainda mais os sistemas do alvo, instalando ferramentas maliciosas, executando scripts ou modificando certificados de segurança.

Esta fase é fundamental, pois passa de uma mera ameaça para um incidente de segurança. O objetivo da fase de exploração é obter acesso aos seus sistemas ou rede.

Um ataque real pode vir na forma de injeção de SQL, buffer overflow, malware, sequestro de JavaScript e muito mais.

Eles podem se mover lateralmente dentro da rede, identificando pontos de entrada adicionais à medida que avançam.

Nesta fase, um hacker está dentro da sua rede explorando vulnerabilidades. Você tem recursos limitados para proteger seus sistemas e rede.

Você pode usar o prevenção de execução de dados (DEP) recurso e recurso anti-exploração do seu antivírus (se houver) para proteção contra exploração.

Algumas ferramentas de EDR também podem ajudar a detectar e responder rapidamente a ataques cibernéticos.

#5. Instalação

Também conhecido como estágio de escalonamento de privilégios, o estágio de instalação envolve a instalação de malware e a implantação de outras ferramentas maliciosas para que os agentes da ameaça possam ter acesso persistente aos seus sistemas e redes, mesmo depois de você ter corrigido e reiniciado o sistema comprometido.

As técnicas padrão envolvidas na fase de instalação incluem:

- Sequestro de DLL

- Instalação de um Trojan de acesso remoto (RAT)

- Mudanças no registro para que programas maliciosos possam iniciar automaticamente

Os invasores também podem tentar criar um backdoor para acessar sistemas ou redes continuamente, mesmo quando o ponto de entrada original é fechado por especialistas em segurança.

Se os cibercriminosos alcançarem esse estágio com sucesso, você terá proteção limitada. Seu sistema ou rede foi infectado.

Agora, você pode usar ferramentas pós-infecção, como ferramentas de análise de comportamento do usuário (UBA) ou ferramentas EDR, para verificar se há alguma atividade incomum pertinente ao registro e aos arquivos do sistema. E você deve estar pronto para implantar seu plano de resposta a incidentes.

#6. Comando e controle

Na fase de Comando e Controle, o invasor estabelece uma conexão com o sistema comprometido. Este link permite o controle remoto do alvo. O invasor agora pode enviar comandos, receber dados ou até mesmo fazer upload de malware adicional.

Duas táticas frequentemente usadas aqui são Ofuscação e Negação de Serviço (DoS).

- A ofuscação ajuda os invasores a ocultar sua presença. Eles podem excluir arquivos ou alterar o código para evitar a detecção. Em essência, eles cobrem seus rastros.

- A negação de serviço distrai as equipes de segurança. Ao causar problemas em outros sistemas, eles desviam sua atenção de seu objetivo principal. Isso pode envolver interrupções na rede ou desligamento de sistemas.

Nesta fase, seu sistema está completamente comprometido. Você deve se concentrar em limitar o que os hackers podem controlar e detectar atividades incomuns.

Segmentação de rede, sistemas de detecção de intrusões (IDS) e gerenciamento de eventos e informações de segurança (SIEM) podem ajudá-lo a limitar os danos.

#7. Ações no Objetivo

Os sete passos da cadeia de destruição cibernética culminam na fase de “Ações sobre Objetivos”. Aqui, os atacantes cumprem seu objetivo principal. Esta fase pode durar semanas ou meses, com base em sucessos anteriores.

Os objetivos finais típicos incluem, entre outros, roubo de dados, criptografia de dados confidenciais, ataques à cadeia de suprimentos e muitos outros.

Ao implementar soluções de segurança de dados, soluções de segurança de endpoint e segurança de confiança zero, você pode limitar os danos e impedir que hackers atinjam seus objetivos.

A Cyber Kill Chain pode enfrentar os desafios de segurança atuais?

O modelo Cyber Kill Chain auxilia na compreensão e no combate a diversos ataques cibernéticos. Mas a sua estrutura linear pode ficar aquém dos ataques sofisticados e multivetoriais de hoje.

Aqui estão as deficiências da estrutura tradicional da cadeia de destruição cibernética.

#1. Ignora ameaças internas

As ameaças internas vêm de indivíduos dentro da organização, como funcionários ou prestadores de serviços, que têm acesso legítimo aos seus sistemas e rede. Eles podem usar indevidamente seu acesso, intencionalmente ou não, o que pode levar a violações de dados ou outros incidentes de segurança.

Na verdade, 74% das empresas acreditam que as ameaças internas se tornaram mais frequentes.

O modelo tradicional da cadeia de destruição cibernética não leva em conta essas ameaças internas, pois foi projetado para rastrear as atividades de invasores externos.

No cenário de ameaças internas, um invasor não precisa passar por muitas das etapas descritas na cadeia de destruição cibernética, como reconhecimento, armamento ou entrega, pois já tem acesso aos sistemas e à rede.

Esta supervisão significativa na estrutura torna-a incapaz de detectar ou mitigar ameaças internas. A falta de um mecanismo para monitorar e analisar o comportamento ou os padrões de acesso dos indivíduos dentro da organização é uma limitação substancial na estrutura da cadeia de destruição cibernética.

#2. Têm capacidade limitada para detecção de ataques

A cadeia de destruição cibernética tem um escopo relativamente estreito na identificação de vários ataques cibernéticos. Essa estrutura gira principalmente em torno da detecção de atividades de malware e cargas maliciosas, deixando uma lacuna significativa no tratamento de outras formas de ataques.

Um excelente exemplo inclui ataques baseados na Web, como SQL Injection, Cross-Site Scripting (XSS), vários tipos de ataques de negação de serviço (DoS) e ataques de dia zero. Esses tipos de ataques podem facilmente passar despercebidos, pois não seguem os padrões típicos que a cadeia de destruição foi projetada para detectar.

Além disso, a estrutura é insuficiente na contabilização de ataques iniciados por indivíduos não autorizados que exploram credenciais comprometidas.

Nesses cenários, há um descuido flagrante, pois esses ataques podem causar danos substanciais, mas podem passar despercebidos devido à capacidade limitada de detecção da cadeia de destruição cibernética.

#3. Falta flexibilidade

A estrutura da cadeia de destruição cibernética, focada principalmente em malware e ataques baseados em carga útil, carece de flexibilidade.

O modelo linear da estrutura da cadeia de destruição cibernética não corresponde à natureza dinâmica das ameaças modernas, tornando-o menos eficaz.

Além disso, tem dificuldade em adaptar-se a novas técnicas de ataque e pode ignorar atividades cruciais pós-violação, sugerindo a necessidade de abordagens de segurança cibernética mais adaptativas.

#4. Concentra-se apenas na segurança do perímetro

O modelo Cyber Kill Chain é frequentemente criticado por seu foco na segurança perimetral e na prevenção de malware, o que se torna uma preocupação à medida que as organizações mudam de redes locais tradicionais para soluções baseadas em nuvem.

Além disso, o aumento do trabalho remoto, dos dispositivos pessoais, da tecnologia IoT e de aplicações avançadas como a Automação Robótica de Processos (RPA) expandiram a superfície de ataque para muitas empresas.

Esta expansão significa que os cibercriminosos têm mais pontos de acesso para explorar, tornando um desafio para as empresas proteger todos os endpoints, mostrando as limitações do modelo no atual cenário de ameaças em evolução.

Leia mais: Como Malha de segurança cibernética Ajuda na Nova Era de Proteção

Alternativas ao modelo Cyber Kill Chain

Aqui estão algumas alternativas ao modelo da cadeia de destruição cibernética que você pode explorar para escolher uma das melhores estruturas de segurança cibernética para sua empresa.

#1. Estrutura MITRE ATT&CK

O Estrutura MITRE ATT&CK descreve táticas, técnicas e procedimentos usados pelos invasores. Pense nisso como um manual para compreender as ameaças cibernéticas. O Cyber Kill Chain concentra-se apenas nos estágios de ataque, enquanto ATT&CK oferece uma visão detalhada. Ele ainda mostra o que os invasores fazem depois de entrar, tornando-o mais abrangente.

Os especialistas em segurança geralmente preferem o MITRE ATT&CK por sua profundidade. É útil tanto para atacar quanto para defender.

#2. Estrutura de segurança cibernética do NIST

O Estrutura de segurança cibernética do NIST oferece diretrizes para as organizações gerenciarem e mitigarem os riscos de segurança cibernética. Ele enfatiza uma abordagem proativa. Em contraste, o Cyber Kill Chain concentra-se na compreensão das ações do invasor durante uma violação.

A estrutura descreve cinco funções principais: Identificar, Proteger, Detectar, Responder e Recuperar. Estas etapas ajudam as organizações a compreender e gerenciar seus riscos de segurança cibernética.

O escopo mais amplo da estrutura do NIST ajuda a melhorar a postura geral de segurança cibernética, enquanto o Cyber Kill Chain auxilia principalmente na análise e interrupção de sequências de ataques.

Ao abordar a segurança de forma holística, o quadro NIST revela-se frequentemente mais eficaz na promoção da resiliência e da melhoria contínua.

Conclusão

A cadeia de destruição cibernética, quando lançada, era uma boa estrutura de segurança cibernética para identificar e mitigar ameaças. Mas agora, os ataques cibernéticos tornaram-se mais complicados devido ao uso da nuvem, IoTs e outras tecnologias colaborativas. O que é pior, os hackers estão cada vez mais perpetrando ataques baseados na web, como injeções de SQL.

Portanto, uma estrutura de segurança moderna como MITRE ATT&CK ou NIST oferecerá melhor proteção no atual cenário de ameaças em constante mudança.

Além disso, você deve usar regularmente ferramentas de simulação de ataques cibernéticos para avaliar a segurança da sua rede.