Um ditado popular no espaço de segurança cibernética é que, com tempo suficiente, qualquer sistema pode ser comprometido. Por mais assustador que pareça, a declaração destaca a verdadeira natureza da segurança cibernética.

Mesmo as melhores medidas de segurança não são infalíveis. As ameaças estão em constante evolução e novas formas de ataques estão sendo formuladas. É seguro assumir que um ataque a um sistema é inevitável.

Portanto, qualquer organização interessada em proteger a segurança de seus sistemas precisa investir na identificação de ameaças antes mesmo de um ataque acontecer. Pela detecção precoce de ameaças, as organizações podem implementar rapidamente medidas de controle de danos para minimizar o risco e o impacto do ataque e até mesmo interromper os invasores antes que eles implantem ataques completos.

Além de impedir ataques, a detecção de ameaças pode eliminar agentes mal-intencionados que podem roubar dados, coletar informações para serem usadas em ataques futuros ou até mesmo deixar brechas que podem ser exploradas no futuro.

Uma boa maneira de detectar ameaças e vulnerabilidades antes que sejam exploradas por agentes mal-intencionados é por meio da caça às ameaças.

últimas postagens

Caça Ameaças

Sempre que ocorre um ataque cibernético, como uma violação de dados, ataque de malware ou até mesmo um ataque de negação de serviço, geralmente é o resultado de invasores cibernéticos à espreita em um sistema por algum tempo. Isso pode durar de alguns dias a semanas ou até meses.

Quanto mais tempo os invasores passam sem serem detectados em uma rede, mais danos podem causar. É, portanto, necessário eliminar os invasores que podem estar à espreita em uma rede sem detecção antes que eles realmente lancem um ataque. É aqui que entra a caça às ameaças.

A caça a ameaças é uma medida proativa de segurança cibernética em que especialistas em segurança fazem uma pesquisa completa em uma rede para descobrir e erradicar possíveis ameaças ou vulnerabilidades que podem ter escapado das medidas de segurança existentes.

Ao contrário das medidas passivas de segurança cibernética, como a detecção automática de ameaças, a caça às ameaças é um processo ativo que envolve uma pesquisa aprofundada de terminais de rede e dados armazenados em uma rede para descobrir atividades maliciosas ou suspeitas que podem indicar uma ameaça à espreita em uma rede.

A caça às ameaças vai além de procurar o que é conhecido também para eliminar ameaças novas e desconhecidas em uma rede ou ameaças que poderiam ter escapado das defesas de uma rede e ainda não foram remediadas.

Ao implementar uma busca de ameaças eficaz, as organizações podem encontrar e parar os agentes mal-intencionados antes que eles executem seus ataques, reduzindo assim os danos causados e protegendo seus sistemas.

Como funciona a caça às ameaças

Para ser bem-sucedida e eficaz, a caça às ameaças depende muito da intuição, estratégia, pensamento ético, pensamento crítico e habilidades de resolução de problemas possuídas por especialistas em segurança cibernética. Essas habilidades exclusivamente humanas complementam o que pode ser feito por meio de sistemas de segurança automatizados.

Para conduzir uma busca de ameaças, os especialistas em segurança começam definindo e compreendendo o escopo das redes e sistemas onde realizarão a busca de ameaças. Todos os dados relevantes, como arquivos de log e dados de tráfego, são coletados e analisados.

Especialistas internos em segurança são cruciais nessas etapas iniciais, pois geralmente têm uma compreensão clara das redes e sistemas existentes.

Os dados de segurança coletados são analisados usando várias técnicas para identificar anomalias, malware ou invasores ocultos, atividades suspeitas ou arriscadas e ameaças que os sistemas de segurança podem ter sinalizado como resolvidas, mas não foram realmente resolvidas.

Caso uma ameaça seja detectada, ela é investigada e corrigida para evitar a exploração por agentes mal-intencionados. Caso agentes mal-intencionados sejam descobertos, eles são eliminados do sistema e medidas são implementadas para proteger ainda mais e evitar um comprometimento do sistema.

A caça às ameaças oferece às organizações a oportunidade de aprender sobre suas medidas de segurança e melhorar seus sistemas para protegê-los melhor e evitar ataques futuros.

Importância da Caça às Ameaças

Alguns dos benefícios da caça às ameaças incluem:

Reduza os danos de um ataque cibernético completo

A caça às ameaças tem o benefício de detectar e interromper os invasores cibernéticos que violaram um sistema antes que possam coletar dados confidenciais suficientes para conduzir um ataque mais letal.

Parar os invasores imediatamente reduz os danos que seriam incorridos devido a uma violação de dados. Com a natureza proativa da caça às ameaças, as organizações podem responder a ataques muito mais rapidamente e, portanto, reduzir o risco e o impacto dos ataques cibernéticos.

Reduzir falsos positivos

Ao usar ferramentas automatizadas de cibersegurança, que são configuradas para detectar e identificar ameaças usando um conjunto de regras, surgem casos em que elas geram alertas onde não há ameaças reais. Isso pode levar à implantação de contramedidas para ameaças que não existem.

A caça às ameaças, conduzida por humanos, elimina falsos positivos, pois os especialistas em segurança podem realizar análises aprofundadas e fazer julgamentos especializados sobre a verdadeira natureza de uma ameaça percebida. Isso elimina falsos positivos.

Ajude os especialistas em segurança a entender os sistemas de uma empresa

Um desafio que surge após a instalação de sistemas de segurança é verificar se eles são eficazes ou não. A caça às ameaças pode responder a essa pergunta, pois os especialistas em segurança conduzem investigações e análises aprofundadas para detectar e eliminar ameaças que podem ter escapado das medidas de segurança instaladas.

Isso também tem a vantagem de permitir que os especialistas internos em segurança obtenham uma melhor compreensão dos sistemas existentes, como eles funcionam e como melhor protegê-los.

Mantém as equipes de segurança atualizadas

A condução de uma busca por ameaças envolve o uso da tecnologia mais recente disponível para detectar e mitigar ameaças e vulnerabilidades antes que sejam exploradas.

Isso beneficia manter a equipe de segurança de uma organização atualizada com o cenário de ameaças e envolvê-la ativamente na descoberta de vulnerabilidades desconhecidas que podem ser exploradas.

Essa atividade proativa resulta em equipes de segurança mais bem preparadas e informadas sobre ameaças novas e emergentes, evitando que sejam surpreendidas por invasores.

Reduz o tempo de investigação

A busca regular de ameaças cria um banco de conhecimento que pode ser aproveitado para acelerar o processo de investigação de um ataque caso ele ocorra.

A caça às ameaças envolve estudo e análise aprofundados de sistemas e vulnerabilidades que foram detectadas. Isso, por sua vez, resulta em um acúmulo de conhecimento sobre um sistema e sua segurança.

Portanto, no caso de um ataque, uma investigação pode aproveitar os dados coletados de buscas de ameaças anteriores para tornar o processo de investigação muito mais rápido, permitindo que uma organização responda a um ataque melhor e mais rápido.

As organizações podem se beneficiar tremendamente fazendo buscas regulares de ameaças.

Caça a Ameaças vs. Inteligência de Ameaças

Embora relacionados e frequentemente usados em conjunto para aprimorar a segurança cibernética de uma organização, inteligência de ameaças e caça a ameaças são conceitos distintos.

A inteligência de ameaças envolve a coleta e análise de dados sobre ameaças cibernéticas emergentes e existentes para entender as táticas, técnicas, procedimentos, motivos, alvos e comportamentos dos agentes de ameaças por trás das ameaças e ataques cibernéticos.

Essas informações são compartilhadas com as organizações para ajudá-las a detectar, prevenir e mitigar ataques cibernéticos.

Por outro lado, a caça às ameaças é um processo proativo de busca de possíveis ameaças e vulnerabilidades que possam existir em um sistema para resolvê-las antes que sejam exploradas por agentes de ameaças. Este processo é liderado por especialistas em segurança. As informações de inteligência de ameaças são usadas por especialistas em segurança que conduzem uma busca por ameaças.

Tipos de caça à ameaça

Existem três tipos principais de caça à ameaça. Isso inclui:

#1. caça estruturada

Esta é uma busca de ameaças baseada em um indicador de ataque (IoA). Um indicador de ataque é a prova de que um sistema está sendo acessado por agentes não autorizados. IoA ocorre antes de uma violação de dados.

Portanto, a caça estruturada está alinhada com as táticas, técnicas e procedimentos (TTPs) que são empregados por um invasor com o objetivo de identificar o invasor, o que ele está tentando alcançar e responder antes que cause algum dano.

#2. Caça não estruturada

Este é um tipo de busca de ameaças feita com base em um indicador de comprometimento (IoC). Um indicador de comprometimento é a evidência de que ocorreu uma violação de segurança e um sistema foi acessado por atores não autorizados no passado. Nesse tipo de busca por ameaças, os especialistas em segurança procuram padrões em toda a rede antes e depois que um indicador de comprometimento é identificado.

#3. Orientado por Situação ou Entidade

Essas são caçadas de ameaças com base na avaliação interna de riscos de seus sistemas e das vulnerabilidades encontradas por uma organização. Os especialistas em segurança usam dados de ataque disponíveis externamente e os mais recentes para procurar padrões e comportamentos de ataque semelhantes em um sistema.

Elementos-chave da caça à ameaça

Uma busca de ameaças eficaz envolve coleta e análise aprofundadas de dados para identificar comportamentos e padrões suspeitos que podem indicar possíveis ameaças em um sistema.

Depois que essas atividades são detectadas em um sistema, elas precisam ser totalmente investigadas e compreendidas por meio do uso de ferramentas avançadas de investigação de segurança.

A investigação deve, então, produzir estratégias acionáveis que podem ser implementadas para resolver as vulnerabilidades encontradas e mediar as ameaças antes que elas possam ser exploradas pelos invasores.

Um componente chave final do processo é relatar as descobertas da busca de ameaças e fornecer recomendações que podem ser implementadas para proteger melhor os sistemas de uma organização.

Etapas na caça à ameaça

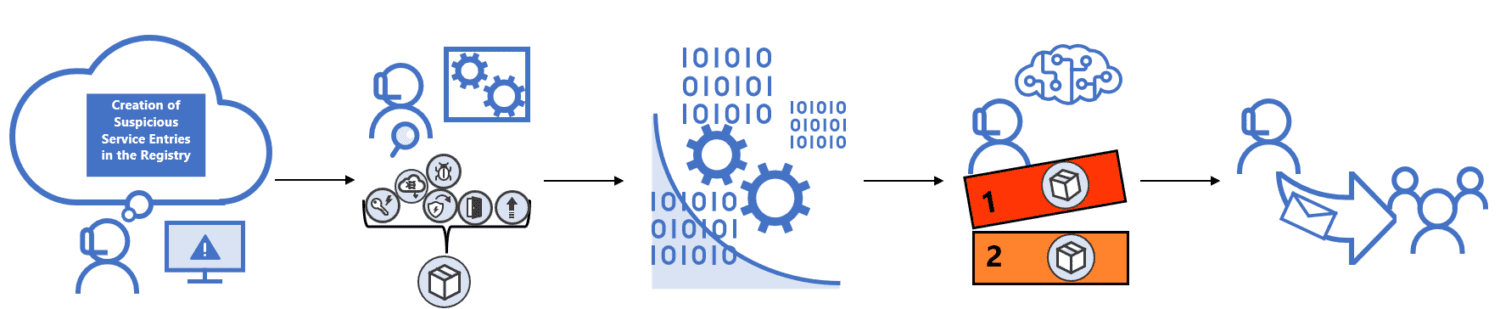

Fonte da imagem: Microsoft

Fonte da imagem: Microsoft

Uma caça à ameaça eficaz envolve as seguintes etapas:

#1. Formulando uma hipótese

A caça às ameaças visa descobrir ameaças ou vulnerabilidades desconhecidas que podem ser exploradas por ataques. Como a caça às ameaças visa encontrar o desconhecido, o primeiro passo é formular uma hipótese com base na situação de segurança e no conhecimento das vulnerabilidades do sistema de uma organização.

Essa hipótese dá à caça de ameaças um suporte e uma base sobre a qual estratégias para todo o exercício podem ser estabelecidas.

#2. Coleta e análise de dados

Uma vez que uma hipótese foi formulada, o próximo passo é coletar dados e inteligência de ameaças de logs de rede, relatórios de inteligência de ameaças para dados históricos de ataques, com o objetivo de provar ou desaprovar a hipótese. Ferramentas especializadas podem ser usadas para coleta e análise de dados.

#3. Identificar gatilhos

Gatilhos são casos suspeitos que requerem uma investigação mais aprofundada. Informações obtidas a partir da coleta e análise de dados podem comprovar a hipótese inicial, como a existência de atores não autorizados em uma rede.

Durante a análise dos dados coletados, comportamentos suspeitos em um sistema podem ser descobertos. Essas atividades suspeitas são gatilhos que precisam ser investigados mais a fundo.

#4. Investigação

Depois que os gatilhos são descobertos em um sistema, eles são investigados para entender a natureza total do risco em questão, como o incidente pode ter acontecido, o motivo dos invasores e o impacto potencial do ataque. O resultado desta etapa de investigação informa as medidas que serão implementadas para resolver os riscos descobertos.

#5. Resolução

Depois que uma ameaça é totalmente investigada e compreendida, são implementadas estratégias para resolver o risco, evitar ataques futuros e melhorar a segurança dos sistemas existentes para lidar com as vulnerabilidades ou técnicas recém-descobertas que podem ser exploradas pelos invasores.

Uma vez concluídas todas as etapas, o exercício é repetido para procurar mais vulnerabilidades e proteger melhor os sistemas.

Desafios na Caça às Ameaças

Alguns dos principais desafios que surgem em uma caça à ameaça incluem:

Falta de pessoal qualificado

A caça a ameaças é uma atividade de segurança conduzida por humanos e, portanto, sua eficácia está fortemente atrelada às habilidades e à experiência dos caçadores de ameaças que conduzem a atividade.

Com mais experiência e habilidades, os caçadores de ameaças podem identificar vulnerabilidades ou ameaças que escapam dos sistemas de segurança tradicionais ou de outro pessoal de segurança. Obter e reter caçadores de ameaças especializados é caro e desafiador para as organizações.

Dificuldade em identificar ameaças desconhecidas

A caça às ameaças é muito difícil de conduzir porque requer a identificação de ameaças que escaparam dos sistemas de segurança tradicionais. Portanto, essas ameaças não têm assinaturas ou padrões conhecidos para facilitar a identificação, tornando tudo muito difícil.

Coletando dados abrangentes

A caça a ameaças depende muito da coleta de grandes quantidades de dados sobre sistemas e ameaças para orientar o teste de hipóteses e a investigação de gatilhos.

Essa coleta de dados pode ser desafiadora, pois pode exigir ferramentas avançadas de terceiros e também há o risco de o exercício não estar em conformidade com os regulamentos de privacidade de dados. Além disso, os especialistas terão que trabalhar com grandes quantidades de dados, o que pode ser um desafio.

Estar atualizado com inteligência de ameaças

Para que uma busca de ameaças seja bem-sucedida e eficaz, os especialistas que conduzem o exercício precisam ter inteligência de ameaças atualizada e conhecimento das táticas, técnicas e procedimentos empregados pelos invasores.

Sem acesso a informações sobre as táticas, técnicas e procedimentos mais recentes usados pelos ataques, todo o processo de busca de ameaças pode ser prejudicado e ineficaz.

Conclusão

A caça às ameaças é um processo proativo que as organizações devem considerar implementar para proteger melhor seus sistemas.

Como os invasores trabalham dia e noite para encontrar maneiras de explorar vulnerabilidades em um sistema, é benéfico para as organizações serem proativas e procurar vulnerabilidades e novas ameaças antes que os invasores as encontrem e as explorem em detrimento das organizações.

Você também pode explorar algumas ferramentas gratuitas de investigação forense para especialistas em segurança de TI.