A Segurança na Nuvem e a Abordagem BYOE

A principal objeção levantada contra a computação em nuvem reside na segurança. No entanto, a abordagem BYOE (Bring Your Own Encryption) surge como uma solução robusta para assegurar a proteção dos dados e serviços hospedados na nuvem. Vamos explorar como essa estratégia funciona.

Na arquitetura de nuvem, o proprietário dos dados não exerce controle direto sobre eles, sendo necessário depositar confiança no provedor de serviços de nuvem (CSP) para mantê-los resguardados contra acessos não autorizados. A medida mais comum para salvaguardar informações armazenadas na nuvem é a criptografia.

A criptografia, embora eficaz, introduz um desafio: além de impedir acessos não permitidos, ela também adiciona complexidade ao uso dos dados por usuários autorizados.

Considere uma empresa que hospeda seus dados criptografados na infraestrutura de um CSP. Nesse cenário, ela necessita de uma forma eficiente de descriptografia que não apenas garanta a segurança, mas também não comprometa a experiência do usuário ao utilizar os dados e aplicações.

Diversos provedores de nuvem oferecem aos seus clientes a opção de manter os dados criptografados, fornecendo ferramentas que tornam a descriptografia transparente e imperceptível para usuários autenticados.

Entretanto, um esquema de criptografia robusto depende de chaves de criptografia. E quando a criptografia de dados é realizada pelo próprio CSP, as chaves também ficam sob sua custódia.

Consequentemente, o cliente de um CSP não possui controle total sobre seus dados, pois não pode garantir que o provedor manterá as chaves de criptografia totalmente seguras. Qualquer vazamento dessas chaves pode expor seus dados a acessos não autorizados.

Por que a Abordagem BYOE é Essencial?

BYOE (Traga Sua Própria Criptografia), também conhecido como BYOK (Traga Suas Próprias Chaves), representa um modelo de segurança que oferece uma nova perspectiva para a proteção de dados na nuvem. Embora esses conceitos sejam recentes, diversas empresas podem atribuir diferentes significados a cada sigla.

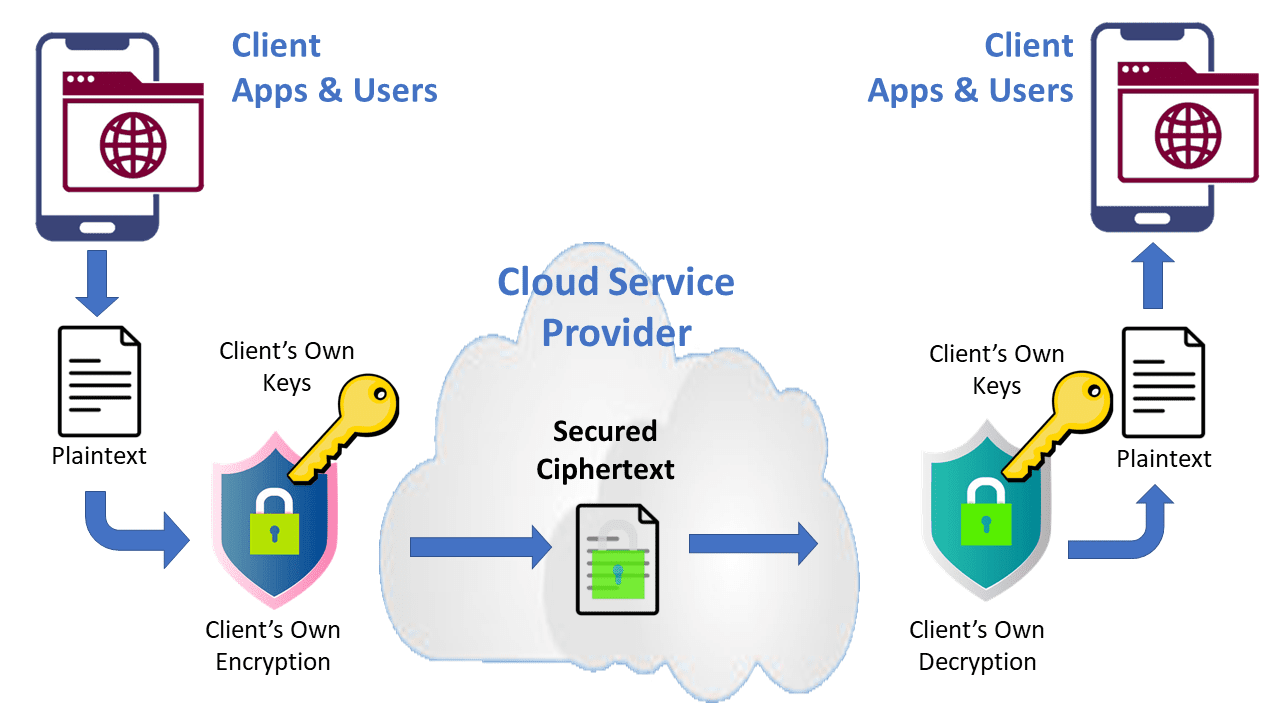

O BYOE é um modelo de segurança projetado especificamente para a computação em nuvem, permitindo que os clientes utilizem suas próprias ferramentas de criptografia e gerenciem as chaves de forma independente.

No modelo BYOE, o cliente do CSP implanta uma instância virtualizada do seu próprio software de criptografia, juntamente com a aplicação que está sendo hospedada na nuvem.

A aplicação é configurada de modo que todas as informações sejam processadas por esse software de criptografia. Ele codifica os dados e os armazena em formato criptografado no repositório físico de dados do provedor de serviços.

Uma das grandes vantagens do BYOE é que ele possibilita que as empresas utilizem os serviços de nuvem para hospedar seus dados e aplicações, atendendo aos requisitos de privacidade de dados estabelecidos por órgãos reguladores em determinados setores, mesmo em ambientes de nuvem compartilhados.

Essa abordagem permite que as empresas utilizem a tecnologia de criptografia que melhor se adapta às suas necessidades, independentemente da infraestrutura de TI do provedor.

Benefícios da Implementação do BYOE

Os principais benefícios que podem ser obtidos ao adotar a abordagem BYOE incluem:

- Aumento da segurança dos dados hospedados em infraestruturas de terceiros.

- Controle total sobre o processo de criptografia, incluindo algoritmo e chaves.

- Monitoramento e controle de acesso como um valor adicional.

- Criptografia e descriptografia transparentes, sem impactar a experiência do usuário.

- Possibilidade de reforçar a segurança com módulos de segurança de hardware (HSMs).

A crença de que apenas criptografar as informações elimina os riscos é equivocada. O nível de segurança dos dados criptografados está diretamente ligado à segurança das chaves utilizadas na descriptografia. Se as chaves forem expostas, os dados também estarão, mesmo que estejam codificados.

O BYOE surge como uma forma de evitar que a segurança das chaves de criptografia seja deixada ao acaso, ou seja, nas mãos de um terceiro (o seu CSP).

BYOE é o último obstáculo em um esquema de proteção de dados que, de outra forma, teria uma vulnerabilidade significativa. Com o BYOE, mesmo que as chaves de criptografia do seu CSP sejam comprometidas, os seus dados permanecerão protegidos.

Como o BYOE Funciona na Prática

O modelo de segurança BYOE requer que o CSP ofereça aos seus clientes a opção de usar seus próprios algoritmos e chaves de criptografia.

Para implementar esse mecanismo sem prejudicar a experiência do usuário, é preciso implantar uma instância virtualizada do software de criptografia do cliente, juntamente com os aplicativos hospedados no CSP.

As aplicações corporativas no modelo BYOE devem ser configuradas de forma que todos os dados que elas manipulem passem pelo aplicativo de criptografia.

Esse aplicativo funciona como um proxy entre o front-end e o back-end das suas aplicações, garantindo que os dados não sejam movidos ou armazenados sem criptografia em nenhum momento.

É crucial que o back-end das aplicações armazene uma versão criptografada dos dados no repositório físico do CSP.

BYOE versus Criptografia Nativa

Arquiteturas que adotam a abordagem BYOE oferecem maior confiança na proteção de dados em comparação com as soluções de criptografia nativas fornecidas pelos CSPs. Isso é possível devido a uma arquitetura que protege tanto bancos de dados estruturados quanto arquivos não estruturados e ambientes de big data.

Com as devidas extensões, as melhores soluções de BYOE permitem que os dados sejam utilizados mesmo durante operações de criptografia e troca de chaves. Além disso, o uso da solução BYOE para monitorar e registrar o acesso aos dados é uma forma de antecipar a detecção e intercepção de ameaças.

Algumas soluções de BYOE também oferecem criptografia AES de alto desempenho, aprimorada por aceleração de hardware e políticas de controle de acesso granular.

Dessa forma, é possível definir quem pode acessar os dados, em que momento e por meio de quais processos, eliminando a necessidade de ferramentas específicas de monitoramento.

Gerenciamento de Chaves: Um Componente Essencial

Além do uso do próprio módulo de criptografia, é necessário um software de gerenciamento de chaves de criptografia (EKM) para administrar as chaves.

Esse software permite que administradores de TI e segurança gerenciem o acesso às chaves, facilitando o armazenamento seguro das chaves pelas empresas e mantendo-as protegidas de terceiros.

Existem diferentes tipos de chaves de criptografia, dependendo do tipo de dados a serem codificados. Para ser efetivo, o software EKM escolhido deve ser capaz de gerenciar qualquer tipo de chave.

O gerenciamento eficiente e flexível de chaves de criptografia é fundamental quando as empresas combinam sistemas em nuvem com sistemas locais e virtuais.

Protegendo o BYOE com um HSM

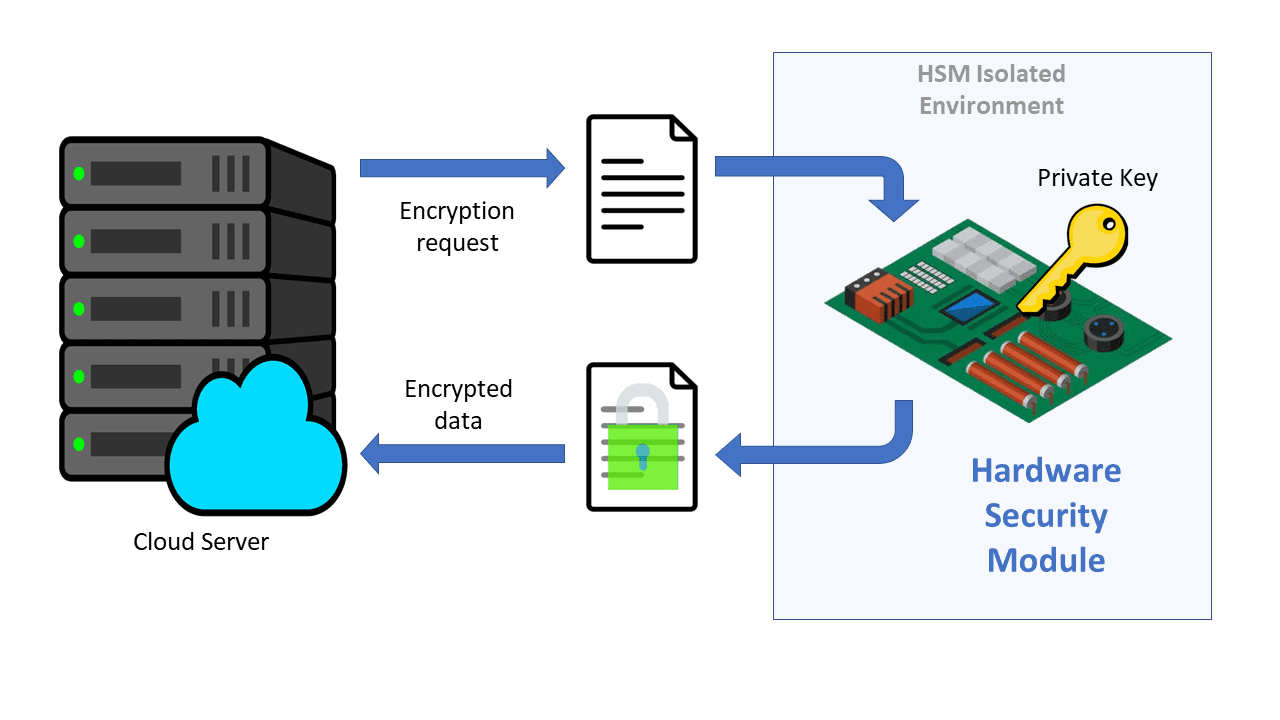

Um módulo de segurança de hardware (HSM) é um dispositivo físico utilizado para realizar operações criptográficas de forma rápida e segura. Essas operações incluem criptografia, gerenciamento de chaves, descriptografia e autenticação.

HSMs são projetados para oferecer robustez e confiabilidade máximas, sendo ideais para a proteção de dados confidenciais. Eles podem ser implementados como placas PCI Express, dispositivos autônomos com interfaces de rede Ethernet ou simplesmente dispositivos USB externos.

Eles possuem sistemas operacionais próprios, projetados para maximizar a segurança, e o acesso à rede é protegido por firewall.

Ao utilizar um HSM em conjunto com o BYOE, o HSM atua como um proxy entre as aplicações corporativas e os sistemas de armazenamento do CSP, executando todo o processamento criptográfico necessário.

Usar o HSM para tarefas de criptografia garante que essas tarefas não gerem atrasos no funcionamento normal das aplicações. Além disso, com um HSM, as chances de usuários não autorizados interferirem no gerenciamento das chaves ou algoritmos de criptografia são minimizadas.

A Busca por Padrões de Segurança

Ao adotar um modelo de segurança BYOE, é crucial analisar o que seu CSP pode oferecer. Como vimos, para que seus dados estejam verdadeiramente protegidos na infraestrutura de um CSP, este deve permitir que você instale seu próprio software de criptografia ou HSM juntamente com suas aplicações, que os dados sejam codificados nos repositórios do CSP e que você, e somente você, tenha acesso às chaves de criptografia.

Também é recomendável explorar algumas das melhores soluções de agente de segurança de acesso à nuvem (CASB) para estender os sistemas de segurança já existentes na organização.