últimas postagens

Principais conclusões

- Os golpes de criptomoeda, como esquemas de pirâmide, golpes de ICO e esquemas de bombeamento e despejo, são predominantes devido às grandes quantias de dinheiro envolvidas na indústria de criptografia.

- Os golpistas costumam usar táticas avançadas, como golpes de falsificação de identidade e sites falsos, para enganar as vítimas e roubar suas criptomoedas.

- É crucial que os indivíduos permaneçam vigilantes e examinem qualquer plataforma de criptografia antes de usá-la para se protegerem de serem vítimas de fraudes de criptografia.

Ame ou odeie a criptomoeda, há uma quantidade enorme de dinheiro envolvida. Onde quer que haja grandes somas de dinheiro, especialmente dinheiro que é fácil de desaparecer, como as criptomoedas, você encontrará golpistas – e muitos deles.

Os defensores da criptografia amam a criptografia por sua privacidade e anonimato, mas é também por isso que criminosos e golpistas também a adoram. Conseqüentemente, temos visto alguns enormes golpes de criptomoeda ao longo dos anos, usando todos os tipos de métodos fraudulentos para separar os usuários de seus acervos de criptografia.

1. Esquemas de pirâmide

Um esquema de pirâmide, ou esquema Ponzi, é um golpe de investimento que envolve organizadores que solicitam pessoas para investir em um programa e prometem melhores retornos pelo recrutamento de outras pessoas para o programa. Os golpes do esquema Ponzi chegaram às criptomoedas e agora são um dos golpes mais prejudiciais.

Por exemplo, é prometido aos membros de uma comunidade criptográfica um retorno irrealista pelo seu investimento, como juros de 10% por semana. Os organizadores elaboram uma razão aparentemente convincente, como atividades de arbitragem criptográfica, para explicar como geram os retornos. Depois que os investidores aderem ao programa, eles são solicitados a recrutar mais afiliados para aumentar seu potencial de ganhos.

Enquanto isso, o valor investido sobe na pirâmide, com cada recrutador recebendo uma parte até chegar aos organizadores, que podem utilizá-lo para despesas pessoais. A certa altura, o esquema de pirâmide torna-se insustentável e entra em colapso. De acordo com CoinMarketCapdois dos maiores golpes de criptografia, Onecoin e Bitconnect, custaram aos investidores uma soma combinada de US$ 9,3 bilhões.

2. Ofertas iniciais de moedas

Uma oferta inicial de moedas (ICO) é um exercício de arrecadação de fundos que usa contratos inteligentes e criptomoedas para automatizar pagamentos entre uma organização e suas partes interessadas. As ICOs são usadas por empresas de criptomoedas para arrecadar dinheiro de futuros usuários. Embora muitas grandes empresas tenham sido construídas usando ICOs, muitos exercícios de arrecadação de fundos revelaram-se fraudes.

Os golpes da ICO passam meses promovendo seus exercícios de arrecadação de fundos, apesar de não terem produtos ou serviços funcionais. Eles empregam diferentes técnicas, incluindo oferecer recompensas para marketing de guerrilha, arrecadar dinheiro e fazer promessas atraentes. Então, depois de terem levantado fundos suficientes, cessam todas as comunicações com os seus investidores.

Muitas ICOs parecem ser operadas por empresários legítimos com bons antecedentes. Em muitos casos, descobre-se mais tarde que os supostos “empresários” são criminosos sem rosto que utilizam identidades de outras pessoas. Alguns projetos chegam ao ponto de obter o apoio público de nomes conceituados do setor.

Muitas vezes é difícil distinguir entre uma ICO legítima e uma falsa. Isto ocorre em parte porque as ICOs são realizadas on-line, sem interação presencial entre a organização e as partes interessadas. Além disso, mesmo projetos legítimos de ICO podem perder dinheiro dos investidores se forem hackeados!

3. Esquemas de bomba e despejo

Os golpes de bomba e despejo não são um fenômeno recente, mas a tecnologia da criptomoeda tornou esse tipo de golpe muito mais fácil de executar. Tudo pode ser feito online. Um golpista começa criando um token criptográfico e configurando a tecnologia subjacente com um white paper e tudo que o faria parecer um projeto criptográfico legítimo.

Eles adicionam influenciadores de mídia social dispostos a fóruns on-line privados e coordenam a compra de ativos criptográficos para criar uma tendência natural de mercado sem picos. Assim que terminarem e estiverem prontos, eles começarão a distribuir os ativos para seus seguidores nas redes sociais. Os investidores comprariam o token, empurrando ainda mais o preço do token.

Em seguida, os organizadores coordenarão um dump (também conhecido como rug pull), que envolve a venda dos tokens, garantindo que qualquer pessoa do círculo interno tenha lucro. Enquanto isso, pessoas comuns ficam com tokens sem valor e, antes que percebam, o preço dos tokens cai para zero e os golpistas abandonam o projeto.

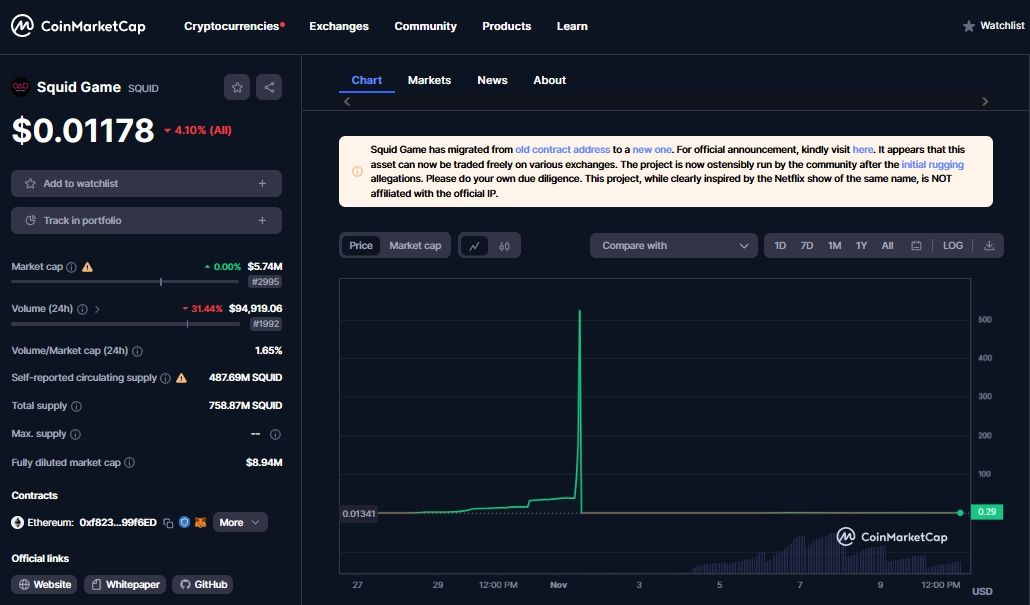

Um bom exemplo de golpe de bomba e despejo é o token Squid Game. Em 2021, os criadores de tokens criptográficos do Squid Game desapareceram com mais de US$ 3 milhões, mas o custo real foi muito maior. De acordo com Chaináliseinvestidores em criptografia perderam US$ 4,6 bilhões comprando tokens suspeitos de pump-and-dump em 2022

4. Golpes de mineração de Bitcoin

Com o passar dos anos, a mineração de Bitcoin tornou-se muito mais difícil de realizar. Agora, obter lucro com as operações de mineração requer hardware mais avançado, que muitas vezes é mais difícil de adquirir e usar pelo cidadão comum. Isso torna as pessoas mais dispostas a terceirizar a mineração de criptomoedas para terceiros.

Consequentemente, os golpistas aproveitaram a disposição das pessoas para empregar serviços de mineração de criptomoedas. Os operadores de fraudes de mineração de criptomoedas tentam convencer suas vítimas a investir em seu pool de mineração para que possam obter retornos significativos. Os golpistas geralmente param de responder às mensagens de suas vítimas após receberem os fundos.

Os criminosos por trás dos esquemas de mineração de Bitcoin também podem tentar convencer suas vítimas a trazer novos investidores. Estes esquemas geralmente envolvem a retirada de dinheiro de novos investidores para pagar investidores anteriores até que o ciclo de pagamentos não possa mais ser sustentado.

5. Golpes de falsificação de identidade

Os golpes de criptografia de representação vêm em todas as formas e tamanhos, mas seguem uma sequência padrão de eventos. O golpista finge ser alguém que não é. Eles interagem com vítimas potenciais, empregando táticas de engenharia social. Eles pedem às vítimas que compartilhem informações pessoais – que podem usar para obter acesso aos bens das vítimas – ou que contribuam com criptomoedas para uma causa falsa.

Por exemplo, golpes de suporte técnico ocorrem quando golpistas fingem ser agentes de atendimento ao cliente de plataformas criptográficas confiáveis, interagem com os clientes para obter dados confidenciais, como chaves privadas, e os usam para fraudá-los.

Os idosos são especialmente vulneráveis a tais fraudes devido à sua falta de familiaridade com o espaço digital. O Unidade IC3 do FBI relatou mais de US$ 1 bilhão em perdas para idosos americanos em 2022.

Enquanto isso, os golpes de criptografia romântica envolvem golpistas, muitas vezes usando pseudo-identidades, que estabelecem relacionamentos românticos com as vítimas durante meses. Depois de ganharem sua confiança, eles usam histórias tristes inventadas para culpar suas vítimas e fazê-las enviar criptomoedas para apoiá-las. Eles continuam a solicitar mais dinheiro até que a vítima perceba e então desaparecem.

6. Golpes de distribuição de criptomoedas

Os golpes de distribuição de criptomoedas usam engenharia social para convencer os investidores a enviar suas criptomoedas para receber um volume maior de tokens. Durante a mania dos tokens não fungíveis (NFT), os golpes de distribuição de NFT eram especialmente populares. Esses golpes podem ser bastante convincentes, especialmente quando os golpistas se fazem passar por celebridades para persuadir suas vítimas.

Todas as plataformas populares de mídia social são usadas para realizar golpes de distribuição de criptomoedas. No YouTube, os golpistas adicionam comentários aos vídeos postados por influenciadores de tecnologia. Os comentários convencem alguns espectadores a participar de brindes falsos de criptomoedas. Muitas pessoas presumem que os brindes são legítimos devido à sua associação com nomes confiáveis da tecnologia.

As contas do Twitter também têm sido usadas para roubar dinheiro de pessoas que esperavam ofertas de criptomoedas. Os criminosos se passam por celebridades e figuras de destaque na indústria de tecnologia para ganhar a confiança dos usuários na plataforma. As postagens de brindes são feitas a partir do perfil falso do golpista, de sua linha do tempo e das postagens de outros usuários do Twitter.

7. Golpes de sites falsos

Os golpes de sites falsos demonstram a capacidade da indústria do crime cibernético de encontrar continuamente novas maneiras de fraudar pessoas inocentes. Nesse caso, os golpistas criam sites completos que representam ou se parecem com plataformas criptográficas legítimas. Eles então enganam os investidores para que conectem suas carteiras criptográficas para realizar transações criptográficas.

Os hackers podem obter acesso aos dados dos usuários da carteira de criptomoedas assim que obtiverem as informações da exchange e da carteira. Os dados também podem ser usados para fazer login nas contas pessoais das vítimas, uma atividade conhecida como black hat hacking.

Os golpes de Airdrop usam sites e DApps falsos para conduzir suas atividades. Além disso, outros golpistas podem usar sites falsos para solicitar aos usuários que baixem software. Um usuário, acreditando que está usando um site legítimo, pode baixar software malicioso que rouba informações de seu dispositivo ou instalar um ransomware.

8. Incentivos à agricultura produtiva

A agricultura produtiva é uma inovação financeira descentralizada que torna possível obter retornos com o staking de criptomoedas. No entanto, nem todos os projetos de produção agrícola são legítimos. Alguns estão aqui para roubar de você.

Os golpistas criptográficos copiam o código de projetos legítimos de produção agrícola e adicionam seu código malicioso para roubar fundos. Outros golpistas chegaram ao ponto de fingir ser legítimos por longos períodos antes de puxar o tapete dos investidores e fugir com todos os fundos.

A natureza anônima do ecossistema da produção agrícola torna muito difícil determinar se um projeto é legítimo. Mesmo quando os projetos são legítimos, há sempre o risco de que o código do projeto possa ter bugs explorados com fins lucrativos.

Mais recentemente, aumentaram as preocupações de que mais golpistas criarão hacks falsos para que possam transferir a culpa pela perda de dinheiro de si mesmos para um criminoso “desconhecido”.

9. Golpes criptográficos baseados em e-mail

Não é nenhum segredo que a privacidade online está lentamente se tornando uma bola difícil de pegar para a maioria de nós. Vazamentos de dados e políticas de acordo de usuário avessas à privacidade tornaram-se predominantes nos últimos anos. Isso torna muito mais fácil para os golpistas obterem seus dados de contato na dark web ou em serviços legítimos que você usa.

Com seus dados de contato, um golpista pode fingir ser um serviço que você usa e enviar um e-mail com um link malicioso no corpo do e-mail. O e-mail pode conter a descrição de um problema que requer atenção imediata. Isso é feito para que a vítima fique mais disposta a clicar em um link malicioso ou acessar um site falso, onde poderá divulgar seus dados sem perceber.

Pode ser muito fácil cair em golpes por e-mail porque a maioria das pessoas confia muito nos serviços que usa e normalmente não esperaria que um e-mail de um serviço familiar fosse malicioso.

Permanecendo seguro no cripto-faroeste

Embora as criptomoedas estejam mudando o mundo, muitas vidas foram destruídas por golpes no setor. É muito importante estar sempre atento aos sinais de alerta (novos e antigos) ao usar plataformas de criptomoeda.

A tecnologia da criptomoeda automatizou muitos processos financeiros e colocou os serviços bancários nas mãos do povo. Isso pode significar que você pode ser o elo mais fraco na cadeia de segurança cibernética e alvo de um golpe de criptografia. Portanto, você deve sempre examinar qualquer plataforma criptográfica antes de usá-la.