Protegendo o Tesouro Digital: A Importância da Prevenção de Perda de Dados (DLP)

Os ativos mais preciosos de uma organização são, muitas vezes, aqueles que apresentam o maior desafio de salvaguarda. Refiro-me aos dados, o elemento vital que sustenta as operações de qualquer empresa. Felizmente, existe um setor especializado em auxiliar companhias a evitar a perda dessas informações cruciais. Este setor é impulsionado por um grupo de fornecedores que oferecem uma tecnologia denominada Prevenção de Perda de Dados, ou DLP, em sua forma abreviada.

As tecnologias DLP desempenham duas funções fundamentais:

- Identificar dados confidenciais que demandam proteção.

- Impedir a perda ou o vazamento desses dados.

Os tipos de dados que essas tecnologias resguardam podem ser classificados em três categorias principais:

- Dados em utilização

- Dados em trânsito

- Dados em repouso

Dados em uso referem-se a informações ativas, geralmente aquelas que residem na memória RAM, caches ou registradores da CPU.

Dados em movimento são aqueles que se deslocam através de uma rede, seja ela interna e segura ou uma rede pública não segura, como a internet ou redes telefônicas.

Dados em repouso, por sua vez, são dados que se encontram em estado inativo, armazenados em bancos de dados, sistemas de arquivos ou infraestruturas de armazenamento.

Quanto à capacidade de cobertura, as soluções DLP podem ser divididas em duas categorias principais:

- DLP Corporativo (EDLP)

- DLP Integrado (IDLP)

As soluções EDLP abrangem todo o espectro de possíveis vazamentos. As soluções IDLP, por outro lado, concentram-se em protocolos específicos ou em apenas um dos três tipos de dados mencionados anteriormente. Exemplos de soluções IDLP incluem segurança web, criptografia de e-mail e controle de dispositivos.

O que Esperar de uma Solução DLP Eficaz?

Não existe uma solução DLP universal. A solução ideal para cada necessidade depende de uma série de fatores, como o porte e o orçamento da organização, os tipos de dados sensíveis que são manipulados, a infraestrutura de rede, as exigências técnicas, entre outros. A determinação da melhor solução para sua empresa exige pesquisa e análise, para escolher entre as abordagens, métodos de detecção e arquiteturas disponíveis.

Após analisar suas necessidades, a solução DLP ideal deve oferecer o equilíbrio perfeito entre os seguintes aspectos:

- Cobertura Abrangente: Os componentes DLP devem monitorar todo o tráfego de saída na rede para evitar vazamentos por meio de e-mails e tráfego web/FTP. Eles também devem cobrir os dados armazenados em todos os recursos da empresa e nos dispositivos dos usuários, para prevenir perdas em dados em uso.

- Console de Gerenciamento Unificado: A gestão de uma solução DLP exige tempo e esforço na configuração do sistema, na criação de políticas, na geração de relatórios, no gerenciamento de incidentes, na identificação precoce de riscos e na correlação de eventos. Um console de gerenciamento centralizado é fundamental para um controle eficaz, evitando riscos desnecessários.

- Gerenciamento de Incidentes para Conformidade: O tratamento adequado de incidentes de perda de dados é crucial. A perda de dados é inevitável, mas a forma como um incidente é tratado pode determinar se a empresa enfrentará multas pesadas ou apenas uma advertência.

- Precisão dos Métodos de Detecção: Este aspecto diferencia as soluções DLP eficazes das menos eficientes. As tecnologias DLP utilizam métodos de detecção para identificar dados confidenciais. A correspondência de padrões, baseada em expressões regulares, é o método mais usado, mas frequentemente gera muitos falsos positivos. Boas soluções DLP devem complementar esse método com outras técnicas para aumentar a precisão.

Abordagens Principais para DLP

Inicialmente, as soluções DLP eram oferecidas com conjuntos de componentes projetados para cobrir toda a infraestrutura de uma empresa. Atualmente, o cenário mudou e as abordagens se dividem em duas categorias principais:

- DLP Tradicional

- DLP com Agentes (Agent DLP ou ADLP)

O DLP tradicional, oferecido por empresas como Forcepoint, McAfee e Symantec, proporciona cobertura na rede, na infraestrutura de armazenamento, nos endpoints e na nuvem. Essa abordagem definiu o mercado atual de DLP, sendo a primeira a conquistar uma parcela significativa do mercado.

O ADLP, por sua vez, usa agentes de endpoint em nível de kernel para monitorar as atividades dos usuários e do sistema. Por isso, as soluções que adotam essa abordagem também são conhecidas como soluções Endpoint DLP.

Determinar qual abordagem é a melhor para uma organização é uma decisão complexa, que depende dos dados a serem protegidos, do setor de atuação e dos motivos da proteção. Empresas nos setores financeiro e de saúde, por exemplo, são obrigadas a utilizar DLP para cumprir regulamentações. Nestes casos, as soluções devem ser capazes de detectar informações pessoais e de saúde em diferentes canais. Empresas que buscam proteger sua propriedade intelectual, no entanto, precisarão de métodos de detecção mais especializados. Nem todas as soluções tradicionais oferecem as ferramentas adequadas para essa finalidade.

Arquitetura DLP: Lidando com a Complexidade

As tecnologias DLP são complexas e exigem entradas de diversas áreas, como web, e-mail, bancos de dados, redes, segurança, infraestrutura e armazenamento. Além disso, o impacto de uma solução DLP pode se estender a áreas não relacionadas à TI, como jurídico, RH e gerenciamento de riscos. A implantação, configuração e gerenciamento de soluções DLP são, geralmente, tarefas desafiadoras.

As soluções DLP tradicionais adicionam ainda mais complexidade, exigindo vários dispositivos e softwares para operacionalizar a solução completa. Isso pode incluir dispositivos (virtuais ou físicos) e servidores.

A arquitetura de rede da organização precisa integrar esses dispositivos, incluindo a inspeção do tráfego de rede de saída e o bloqueio de e-mails. Além disso, a gestão da solução é variável, dependendo de cada fornecedor.

As soluções Agent DLP, por sua vez, tendem a ser menos complexas, pois exigem pouca ou nenhuma integração de rede. No entanto, essas soluções interagem com o sistema operacional no nível do kernel, exigindo um ajuste cuidadoso para evitar conflitos.

Análise Detalhada de Fornecedores de DLP:

Acronis DeviceLock

Acronis DeviceLock oferece uma solução abrangente de prevenção de perda de dados para endpoints, protegendo informações confidenciais e monitorando operações. Ela evita vazamentos de dados, bloqueando tentativas não autorizadas de transferência ou acesso a arquivos.

A ferramenta possibilita a coleta de informações sobre proteção de dados, fluxos de dados e comportamentos de usuários, reduzindo a complexidade da proteção de dados e dos tempos de geração de relatórios. Além disso, permite o cumprimento de regulamentações e padrões de segurança, através da aplicação de políticas de uso de dados.

O Acronis DeviceLock oferece atualizações contínuas e integração nativa com políticas de grupo, além de consoles de gerenciamento centralizado. Ele possibilita o monitoramento da atividade dos usuários, a coleta de logs, a utilização de ferramentas de relatório, a visualização de registros de log e uma arquitetura modular para controlar o Custo Total de Propriedade (TCO).

A solução viabiliza as operações necessárias para os processos de negócios e minimiza as ameaças internas. Ela oferece soluções como Microsft RDS, Citrix XenApp, Citrix XenDesktop, VMware Workstation Player, Windows Virtual PC, Oracle VM VirtualBox, VMware Workstation e VMware Horizon view. Ela também permite o controle de sombreamento de dados, alertas, registro, reconhecimento de contexto e reconhecimento de conteúdo.

É possível solicitar uma avaliação gratuita por 30 dias.

ManageEngine

Device Control Plus da ManageEngine protege seus dados contra ameaças, permitindo a atribuição de controles de acesso baseados em função para os dispositivos, protegendo-os contra ataques de malware e realizando a análise de dispositivos.

Dispositivos removíveis, como USBs, podem causar perda de dados, entre outros problemas. O Device Control Plus impede que isso aconteça bloqueando o acesso não autorizado aos dispositivos. É possível seguir políticas simples, como definir acesso somente leitura e impedir a cópia de arquivos de dispositivos removíveis.

O Device Control Plus permite a definição de restrições para o tipo e tamanho de arquivos, com base nos dados que sua empresa lida. Além disso, garante a proteção de dados em tempo real, permitindo a transferência limitada de dados e ajudando a identificar e remover dispositivos maliciosos, através da criação de listas de dispositivos confiáveis.

A ferramenta permite rastrear quem está usando um dispositivo em qual endpoint, através de relatórios e auditorias, monitorando tentativas de invasão e emitindo alertas instantâneos em caso de acesso não autorizado. É possível baixar o software e fazer um teste gratuito de 30 dias.

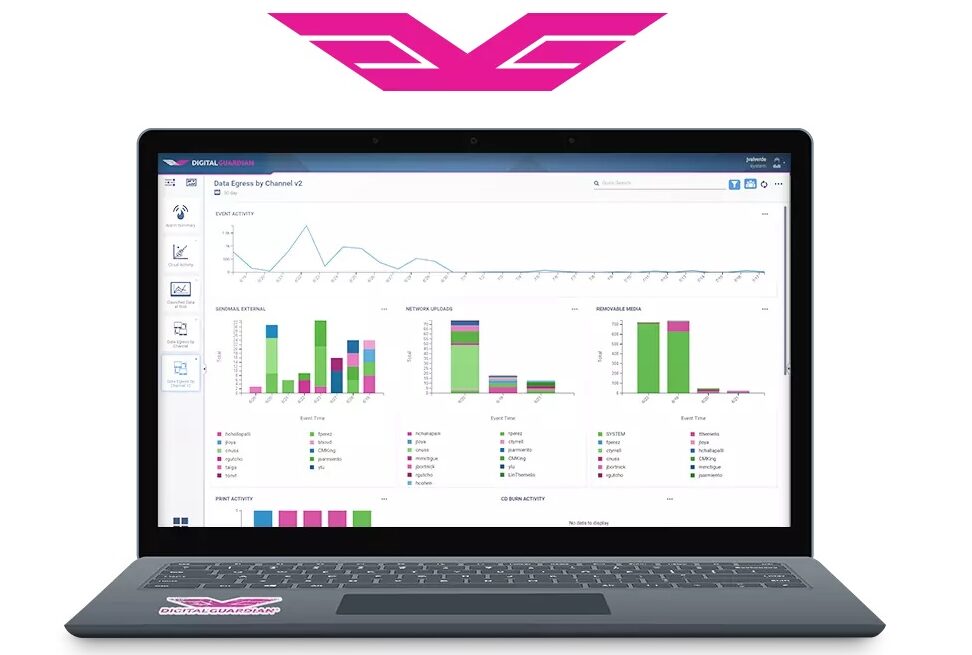

Digital Guardian

Digital Guardian surgiu em 2003, sob o nome Verdasys, com o objetivo de oferecer tecnologia para prevenir o roubo de propriedade intelectual. Seu primeiro produto foi um agente de endpoint capaz de monitorar todas as atividades do usuário e do sistema.

Além de monitorar atividades ilegais, a solução também registra atividades aparentemente benignas para detectar ações suspeitas. Os relatórios de logs podem ser analisados para identificar eventos que outras soluções não conseguem capturar.

A Digital Guardian adquiriu a Code Green Networks para complementar sua solução ADLP com ferramentas DLP tradicionais, mas há pouca integração entre as soluções ADLP e TDLP da Digital Guardian, que são vendidas separadamente.

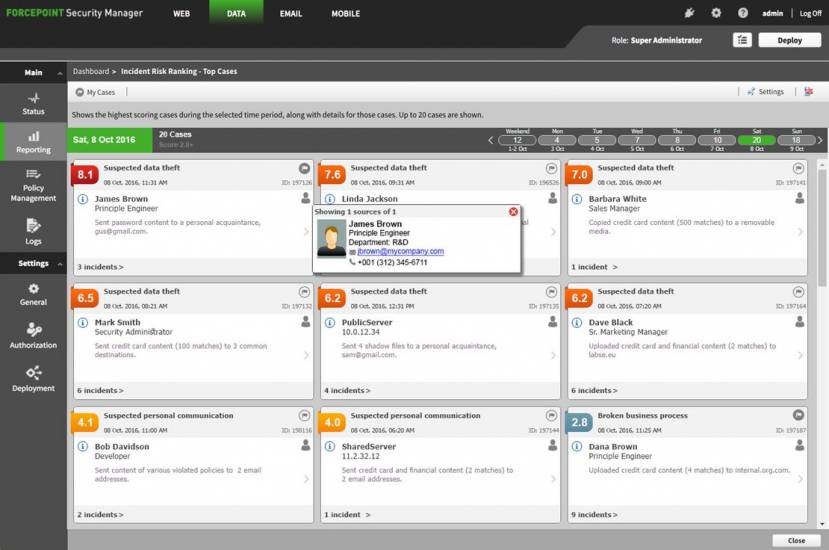

Forcepoint

Forcepoint ocupa uma posição de destaque no “quadrante mágico” do Gartner de fornecedores de TDLP. Sua plataforma de segurança inclui um conjunto de produtos para filtragem de URL, e-mail e segurança web, complementados por soluções de terceiros, como SureView Insider Threat Technology, Stonesoft NGFW da McAfee e Skyfence CASB da Imperva.

A arquitetura da solução da Forcepoint é simples, incluindo servidores para gerenciamento, monitoramento de dados e tráfego de rede e bloqueio de e-mail/monitoramento de tráfego da web. A solução é fácil de usar e inclui diversas políticas, categorizadas por país, setor, etc.

A solução Forcepoint DLP se destaca por recursos como a capacidade de OCR para detectar dados confidenciais em arquivos de imagem e a classificação de risco de incidentes, para auxiliar os administradores a priorizar a análise de incidentes.

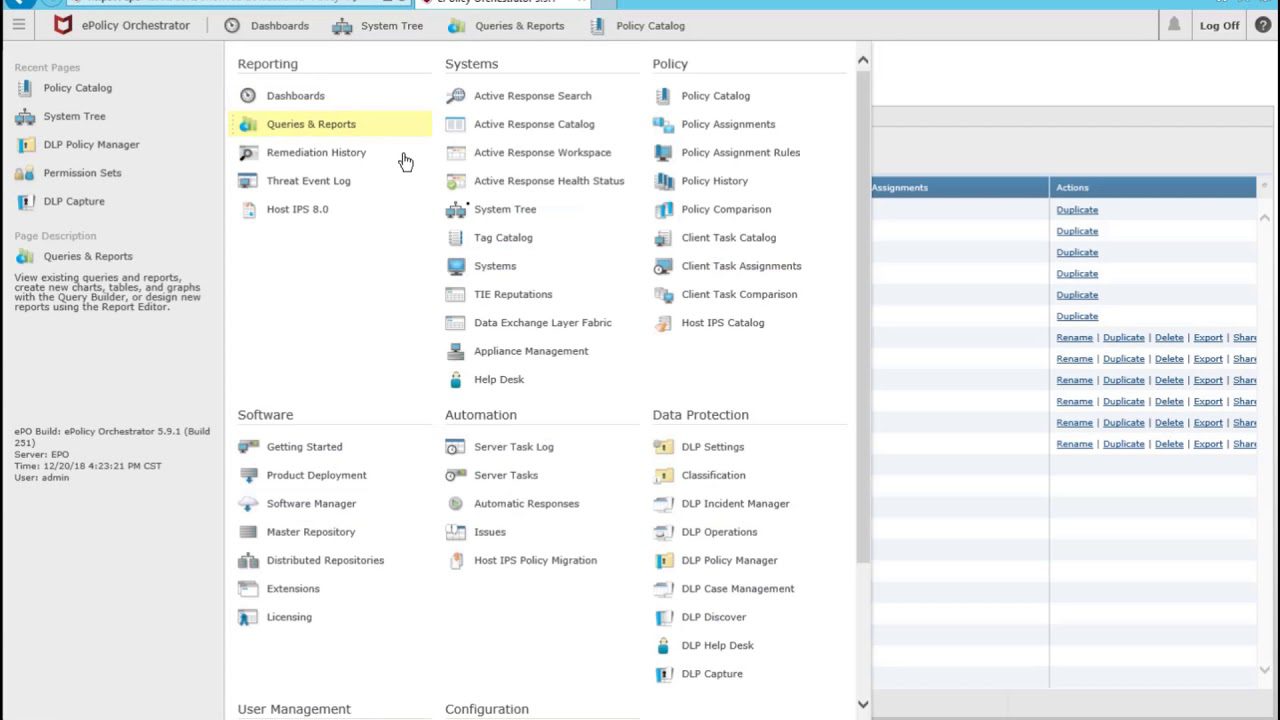

McAfee

Desde sua aquisição pela Intel, a McAfee não investiu significativamente em sua oferta de DLP, o que resultou em poucas atualizações e perda de espaço para concorrentes. Após se tornar uma empresa autônoma novamente, a McAfee atualizou sua linha de produtos DLP.

A solução McAfee DLP é composta de três partes principais:

- Rede

- Descoberta

- Endpoint

Um componente notável da McAfee é o DLP Monitor, que permite a captura de dados de incidentes disparados por violações de políticas, juntamente com todo o tráfego de rede. Isso possibilita a revisão de dados e a identificação de incidentes que poderiam passar despercebidos.

O ePolicy Orchestrator da McAfee é responsável pela maior parte da gestão da solução DLP, mas algumas tarefas de gestão ainda precisam ser realizadas fora do orquestrador. A empresa ainda precisa integrar totalmente sua oferta de DLP.

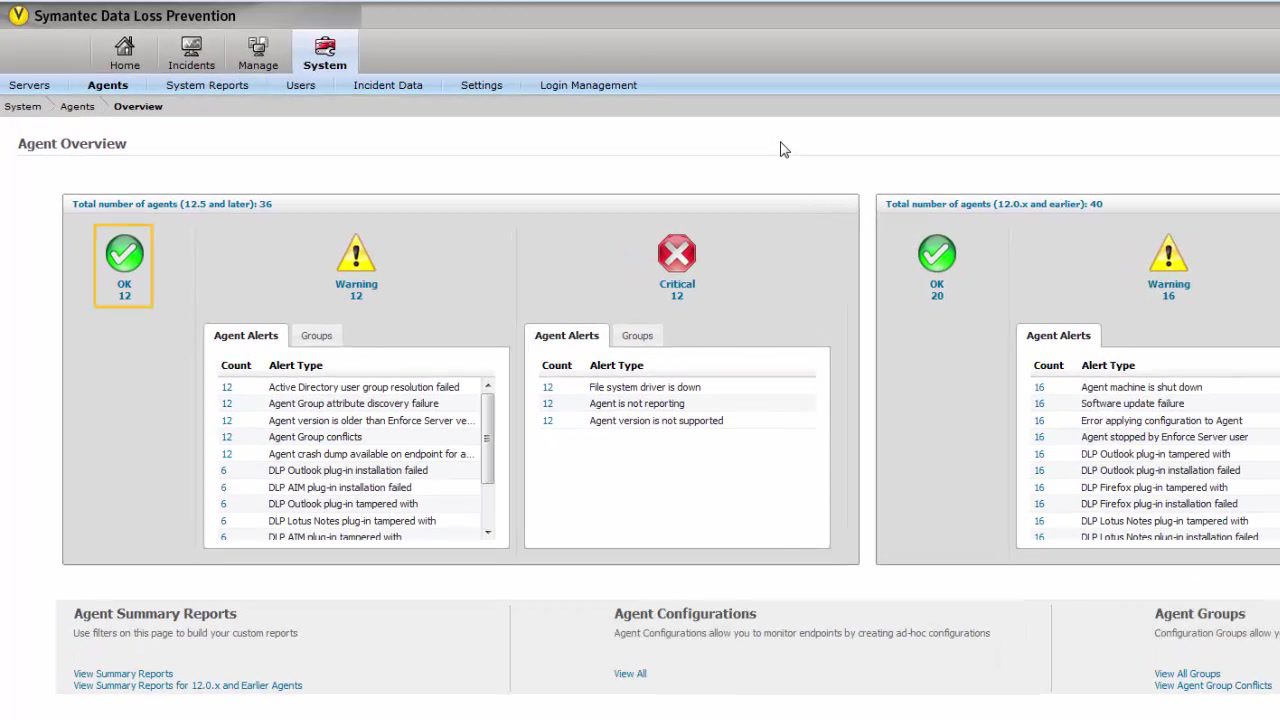

Symantec

Symantec é líder no campo de soluções DLP, graças às inovações contínuas em seu portfólio de produtos. A empresa possui a maior base instalada de todos os fornecedores de DLP. A solução adota uma abordagem modular, com componentes de software distintos para cada função, incluindo Network Prevent for Web, Network Prevent for Email, Network Monitor, Endpoint Prevent, Data Insight, Endpoint Discover, etc.

O componente Data Insight fornece visibilidade sobre o uso de dados não estruturados, propriedade e permissões de acesso, permitindo que a Symantec concorra com produtos fora da área de DLP. A solução DLP da Symantec pode ser customizada de várias formas, oferecendo um alto nível de ajuste de políticas, mas essa flexibilidade vem acompanhada de maior complexidade. A solução é considerada uma das mais complexas do mercado e pode demandar muito tempo para implantação e suporte.

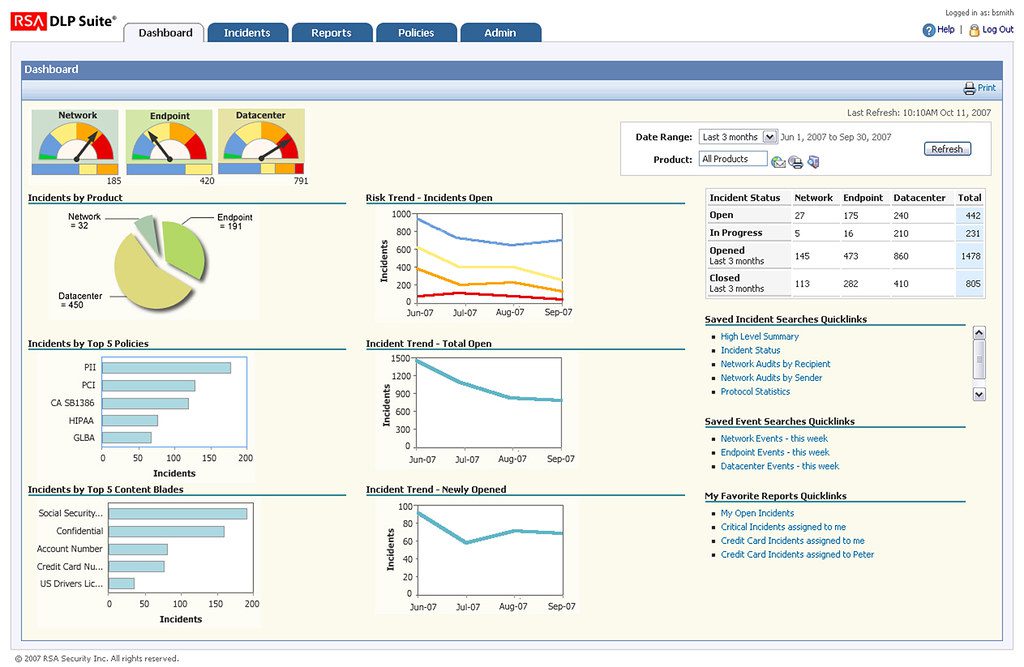

RSA

A solução DLP da EMC, RSA Data Loss Prevention, permite descobrir e monitorar o fluxo de dados confidenciais, como propriedade intelectual e informações de cartões de crédito. A solução auxilia a educar usuários finais e aplicar controles em e-mail, web e telefones, reduzindo riscos de comprometimento de dados críticos.

A RSA Data Loss Prevention se diferencia por oferecer cobertura abrangente, integração de plataforma e automação de fluxo de trabalho. Ela utiliza uma combinação de classificação de conteúdo, impressão digital, análise de metadados e políticas especializadas para identificar informações confidenciais com precisão.

A abrangente cobertura da EMC inclui diversos vetores de risco, como e-mail, web, FTP, mídias sociais, dispositivos USB e SharePoint, entre outros. Sua abordagem focada na educação busca gerar consciência de risco entre os usuários finais, orientando seu comportamento ao lidar com dados sensíveis.

CA Data Protection

CA Data Protection (a solução DLP da Broadcom) adiciona uma quarta categoria de dados a ser protegida, além dos dados em uso, em movimento e em repouso: dados no acesso. Seu foco está no local onde os dados estão, em como são tratados e em seu nível de sensibilidade. A solução busca reduzir a perda e o uso indevido de dados, controlando não apenas as informações, mas o acesso a elas.

A solução promete aos administradores de rede a redução de riscos para os ativos críticos, o controle de informações em locais corporativos, a atenuação de modos de comunicação de alto risco e a facilitação do cumprimento de políticas corporativas e regulatórias, preparando também o terreno para a transição para serviços em nuvem.

Economizar Milhões ou Custar Milhões?

A melhor solução DLP pode, de fato, economizar milhões, mas também pode custar milhões se não for escolhida corretamente ou implementada da forma adequada. A escolha da solução DLP ideal não se resume a analisar um gráfico comparativo de recursos.

Portanto, prepare-se para despender esforço não apenas na implementação da solução DLP, mas também na análise de todas as ofertas, para escolher aquela que melhor se adapta à sua organização.