A inspeção profunda de pacotes é um método de análise de tráfego de rede que vai além das simples informações de cabeçalho e analisa os dados reais que estão sendo enviados e recebidos.

O monitoramento de rede é uma tarefa desafiadora. É impossível ver o tráfego de rede que ocorre dentro de cabos de cobre ou fibras ópticas.

Isso torna difícil para os administradores de rede obter uma visão clara da atividade e do status de suas redes, e é por isso que as ferramentas de monitoramento de rede são necessárias para ajudá-los a gerenciar e monitorar a rede com eficiência.

A inspeção profunda de pacotes é um aspecto do monitoramento de rede que fornece informações detalhadas sobre o tráfego de rede.

Vamos começar!

últimas postagens

O que é Inspeção Profunda de Pacotes?

Deep Packet Inspection (DPI) é uma tecnologia usada em segurança de rede para inspecionar e analisar pacotes de dados individuais em tempo real enquanto eles trafegam por uma rede.

O objetivo do DPI é fornecer aos administradores de rede visibilidade do tráfego de rede e identificar e prevenir atividades maliciosas ou não autorizadas.

O DPI opera no nível do pacote e analisa o tráfego de rede examinando cada pacote de dados e seu conteúdo além das informações do cabeçalho.

Ele fornece informações sobre o tipo de dados, conteúdo e destino dos pacotes de dados. É normalmente usado para:

- Redes seguras: a inspeção de pacotes pode ajudar a identificar e bloquear malware, tentativas de hacking e outras ameaças à segurança.

- Melhore o desempenho da rede: ao inspecionar o tráfego de rede, o DPI pode ajudar os administradores a identificar e resolver o congestionamento da rede, gargalos e outros problemas de desempenho.

E também pode ser usado para garantir que o tráfego de rede esteja em conformidade com os requisitos regulamentares, como leis de privacidade de dados.

Como funciona o DPI?

O DPI é normalmente implementado como um dispositivo que fica no caminho da rede e inspeciona cada pacote de dados em tempo real. O processo geralmente consiste nas seguintes etapas.

#1. Captura de dados

O dispositivo DPI ou componente de software captura cada pacote de dados na rede enquanto transmite da origem ao destino.

#2. Decodificação de dados

O pacote de dados é decodificado e seu conteúdo é analisado, incluindo o cabeçalho e os dados de carga útil.

#3. classificação de tráfego

O sistema DPI categoriza o pacote de dados em uma ou mais categorias de tráfego predefinidas, como e-mail, tráfego da Web ou tráfego ponto a ponto.

#4. Análise de conteúdo

O conteúdo do pacote de dados, incluindo os dados de carga útil, é analisado para identificar padrões, palavras-chave ou outros indicadores que possam sugerir a presença de atividades maliciosas.

#5. Detecção de ameaças

O sistema DPI usa essas informações para identificar e detectar possíveis ameaças à segurança, como malware, tentativas de hacking ou acesso não autorizado.

#6.Aplicação da política

Com base nas regras e políticas definidas pelo administrador da rede, o sistema DPI encaminha ou bloqueia o pacote de dados. Ele também pode executar outras ações, como registrar o evento, gerar um alerta ou redirecionar o tráfego para uma rede de quarentena para análise posterior.

A velocidade e a precisão da inspeção de pacotes dependem dos recursos do dispositivo DPI e do volume de tráfego da rede. Em redes de alta velocidade, dispositivos DPI baseados em hardware especializados são normalmente usados para garantir que os pacotes de dados possam ser analisados em tempo real.

Técnicas de DPI

Algumas das técnicas de DPI comumente usadas incluem:

#1. Análise baseada em assinatura

Este método compara pacotes de dados com um banco de dados de ameaças de segurança conhecidas, como assinaturas de malware ou padrões de ataque. Esse tipo de análise é útil na detecção de ameaças conhecidas ou previamente identificadas.

#2. análise comportamental

A análise baseada em comportamento é uma técnica usada em DPI que envolve a análise do tráfego de rede para identificar atividades incomuns ou suspeitas. Isso pode incluir a análise da origem e destino dos pacotes de dados, a frequência e o volume das transferências de dados e outros parâmetros para identificar anomalias e possíveis ameaças à segurança.

#3. Análise de protocolo

Essa técnica analisa a estrutura e o formato dos pacotes de dados para identificar o tipo de protocolo de rede que está sendo usado e para determinar se o pacote de dados está seguindo as regras do protocolo.

#4. Análise de carga útil

Este método examina os dados de carga em pacotes de dados para localizar informações confidenciais, como números de cartão de crédito, números de previdência social ou outros detalhes privados.

#5. Análise de palavras-chave

Esse método envolve procurar palavras ou frases específicas em pacotes de dados para encontrar informações confidenciais ou prejudiciais.

#6. Filtragem de conteúdo

Essa técnica envolve bloquear ou filtrar o tráfego de rede com base no tipo ou conteúdo dos pacotes de dados. Por exemplo, a filtragem de conteúdo pode bloquear anexos de e-mail ou acesso a sites com conteúdo malicioso ou inapropriado.

Essas técnicas são frequentemente usadas em combinação para fornecer uma análise abrangente e precisa do tráfego de rede e para identificar e prevenir atividades maliciosas ou não autorizadas.

Desafios do DPI

A inspeção profunda de pacotes é uma ferramenta poderosa para segurança de rede e gerenciamento de tráfego, mas também apresenta alguns desafios e limitações. Alguns deles são:

Desempenho

O DPI pode consumir uma quantidade significativa de poder de processamento e largura de banda, o que pode afetar o desempenho da rede e diminuir a velocidade das transferências de dados.

Privacidade

Também pode levantar questões de privacidade, pois envolve a análise e o armazenamento potencial do conteúdo de pacotes de dados, incluindo informações confidenciais ou pessoais.

Falso-positivo

Os sistemas DPI podem gerar falsos positivos onde a atividade normal da rede é identificada incorretamente como uma ameaça à segurança.

falsos negativos

Eles também podem perder ameaças de segurança reais porque o sistema DPI não está configurado corretamente ou porque a ameaça não está incluída no banco de dados de ameaças de segurança conhecidas.

Complexidade

Os sistemas DPI podem ser complexos e difíceis de configurar, exigindo conhecimentos e habilidades especializadas para configurar e gerenciar com eficiência.

Evasão

Ameaças avançadas, como malware e hackers, podem tentar escapar desses sistemas usando pacotes de dados criptografados ou fragmentados ou usando outros métodos para ocultar suas atividades da detecção.

Custo

Os sistemas DPI podem ser caros para adquirir e manter, especialmente para redes grandes ou de alta velocidade.

Casos de uso

O DPI tem uma variedade de casos de uso, alguns dos quais são:

- Segurança de rede

- Gestão de tráfego

- Qualidade de serviço (QOS) para priorizar o tráfego de rede

- Controle de aplicativos

- Otimização da rede para direcionar o tráfego para caminhos mais eficientes.

Esses casos de uso demonstram a versatilidade e a importância do DPI em redes modernas e seu papel em garantir a segurança da rede, o gerenciamento de tráfego e a conformidade com os padrões do setor.

Existem várias ferramentas de DPI disponíveis no mercado, cada uma com seus recursos e capacidades exclusivos. Aqui, compilamos uma lista das principais ferramentas de inspeção profunda de pacotes para ajudá-lo a analisar a rede com eficácia.

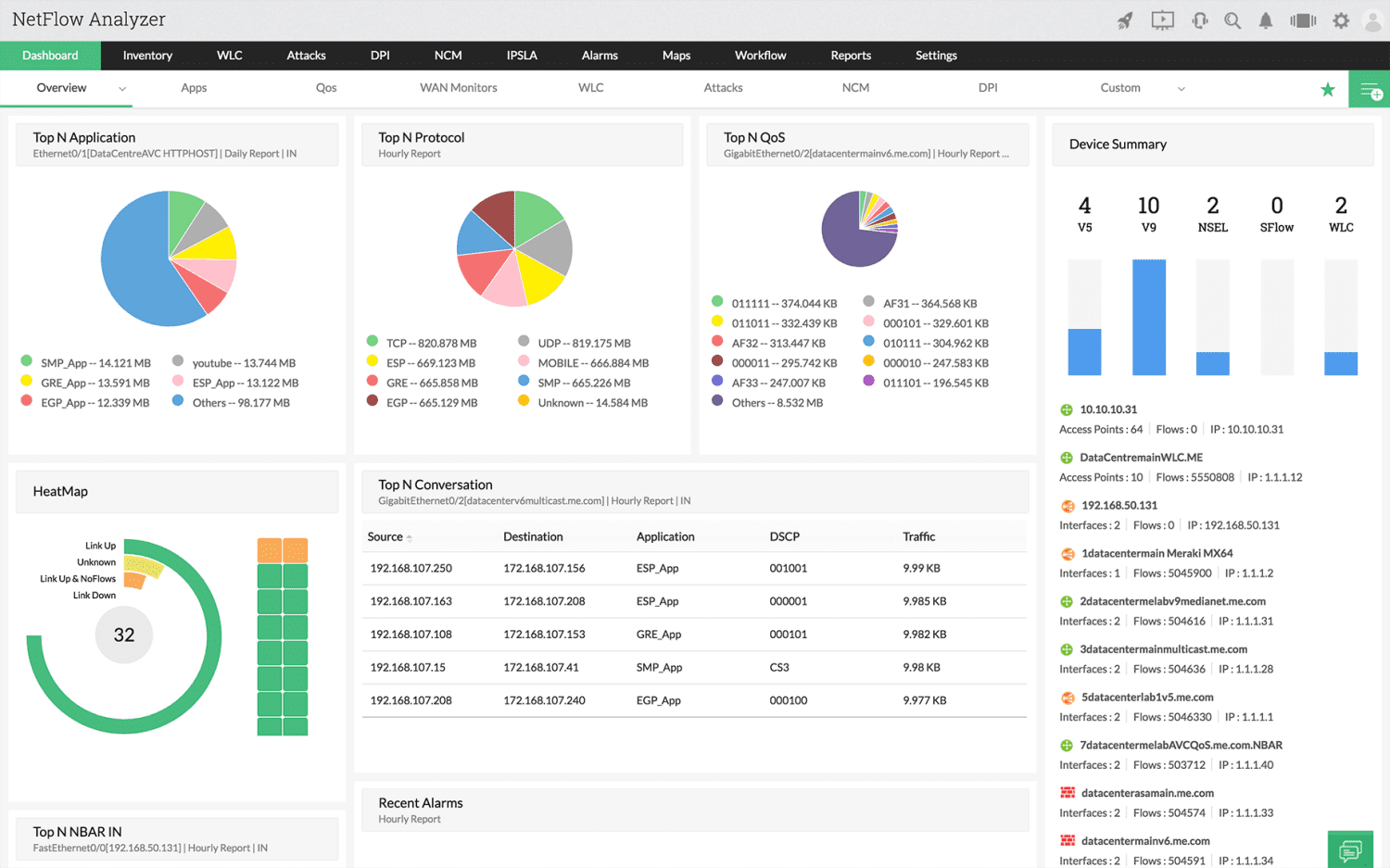

ManageEngine

O ManageEngine NetFlow Analyzer é uma ferramenta de análise de tráfego de rede que fornece às organizações recursos de inspeção de pacotes. A ferramenta usa os protocolos NetFlow, sFlow, J-Flow e IPFIX para coletar e analisar dados de tráfego de rede.

Essa ferramenta oferece às organizações visibilidade em tempo real do tráfego de rede e permite que elas monitorem, analisem e gerenciem a atividade da rede.

Os produtos da ManageEngine são projetados para ajudar as organizações a simplificar e agilizar seus processos de gerenciamento de TI. Eles fornecem uma visão unificada da infraestrutura de TI que permite que as organizações identifiquem e resolvam problemas rapidamente, otimizem o desempenho e garantam a segurança de seus sistemas de TI.

paessler

O Paessler PRTG é uma ferramenta abrangente de monitoramento de rede que fornece visibilidade em tempo real da integridade e do desempenho das infraestruturas de TI.

Ele inclui vários recursos, como monitoramento de vários dispositivos de rede, uso de largura de banda, serviços em nuvem, ambientes virtuais, aplicativos e muito mais.

O PRTG usa o sniffing de pacotes para realizar análises e relatórios profundos de pacotes. Ele também suporta várias opções de notificação, relatórios e funções de alerta para manter os administradores informados sobre o status da rede e possíveis problemas.

Wireshark

O Wireshark é uma ferramenta de software analisador de protocolo de rede de código aberto usada para monitorar, solucionar problemas e analisar o tráfego de rede. Ele fornece uma visão detalhada dos pacotes de rede, incluindo seus cabeçalhos e cargas úteis, o que permite aos usuários ver o que está acontecendo em sua rede.

O Wireshark usa uma interface gráfica do usuário que permite fácil navegação e filtragem de pacotes capturados, tornando-o acessível para usuários com vários níveis de habilidade técnica. E também suporta uma ampla gama de protocolos e tem a capacidade de decodificar e inspecionar vários tipos de dados.

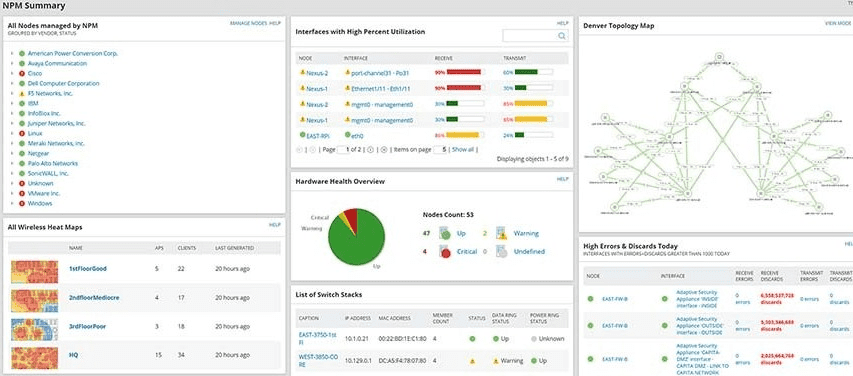

SolarWinds

O SolarWinds Network Performance Monitor (NPM) fornece recursos de análise e inspeção profunda de pacotes para monitorar e solucionar problemas de desempenho da rede.

O NPM usa algoritmos e protocolos avançados para capturar, decodificar e analisar pacotes de rede em tempo real, fornecendo informações sobre padrões de tráfego de rede, utilização de largura de banda e desempenho de aplicativos.

O NPM é uma solução abrangente para administradores de rede e profissionais de TI que desejam obter uma compreensão mais profunda do comportamento e desempenho de sua rede.

nDPI

O NTop fornece aos administradores de rede ferramentas para monitorar o tráfego e o desempenho da rede, incluindo captura de pacotes, registro de tráfego, sondas de rede, análise de tráfego e inspeção de pacotes. Os recursos de DPI do NTop são alimentados por nDPI, uma biblioteca extensível e de código aberto.

O nDPI suporta a detecção de mais de 500 protocolos e serviços diferentes, e sua arquitetura é projetada para ser facilmente extensível, permitindo que os usuários adicionem suporte para novos protocolos e serviços.

No entanto, o nDPI é apenas uma biblioteca e deve ser usado em conjunto com outros aplicativos, como nTopng e nProbe Cento, para criar regras e agir sobre o tráfego de rede.

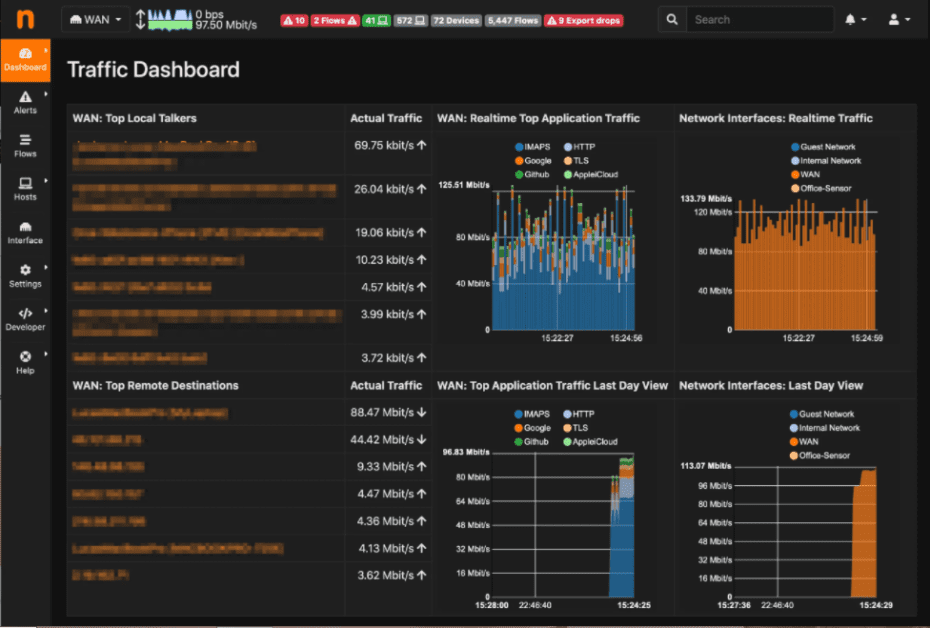

Netify

Netify DPI é uma tecnologia de inspeção de pacotes projetada para segurança e otimização de rede. A ferramenta é de código aberto e pode ser implantada em vários dispositivos, desde pequenos sistemas embarcados até grandes infraestruturas de rede de back-end.

Ele inspeciona os pacotes de rede na camada do aplicativo para fornecer visibilidade do tráfego de rede e dos padrões de uso. Isso ajuda as organizações a identificar ameaças de segurança, monitorar o desempenho da rede e aplicar políticas de rede.

Nota do autor

Ao selecionar uma ferramenta DPI, as organizações devem considerar fatores como suas necessidades específicas, o tamanho e a complexidade de sua rede e seu orçamento para garantir que escolham a ferramenta certa para suas necessidades.

Você também pode estar interessado em aprender sobre as melhores ferramentas de análise de NetFlow para sua rede.