Um ataque man-in-the-middle (MITM) ocorre quando um agente mal-intencionado interrompe uma conversa de rede estabelecida ou transferência de dados. O invasor fica no meio do caminho de transferência e finge ou age como um participante legítimo da conversa.

Na prática, os invasores se posicionam entre as solicitações recebidas e as respostas enviadas. Como usuário, você continuará acreditando que está falando diretamente com o servidor ou aplicativo da web de destino legítimo, como Facebook, Twitter, banco online e outros. No entanto, na realidade, você enviará solicitações ao intermediário, que falará com seu banco ou aplicativo em seu nome.

Imagem por Imperva

Como tal, o intermediário verá tudo, incluindo todas as suas solicitações e respostas que você obtiver do destino ou servidor de destino. Além de visualizar toda a conversa, o intermediário pode modificar suas solicitações e respostas, roubar suas credenciais, direcioná-lo para um servidor que ele controla ou realizar outros crimes cibernéticos.

Geralmente, o invasor pode interceptar o fluxo de comunicação ou os dados de qualquer uma das partes na conversa. O invasor pode então modificar as informações ou enviar links maliciosos ou respostas para ambos os participantes legítimos. Na maioria dos casos, isso pode passar despercebido por algum tempo, até mais tarde, após muitos danos.

últimas postagens

Técnicas comuns de ataque man-in-the-middle

Packet sniffing: – O invasor usa várias ferramentas para inspecionar os pacotes de rede em um nível baixo. O sniffing permite que os invasores vejam pacotes de dados que não estão autorizados a acessar.

Injeção de pacotes: – onde os invasores injetam pacotes maliciosos nos canais de comunicação de dados. Antes da injeção, os criminosos usarão o sniffing para identificar como e quando enviar os pacotes maliciosos. Após a injeção, os pacotes ruins se misturam com os válidos no fluxo de comunicação.

Seqüestro de sessão: Na maioria dos aplicativos da Web, o processo de login cria um token de sessão temporário para que o usuário não precise digitar a senha para cada página ou qualquer solicitação futura. Infelizmente, um invasor usando várias ferramentas de detecção pode identificar e usar o token de sessão, que agora pode ser usado para fazer solicitações fingindo ser o usuário legítimo.

Remoção de SSL: os invasores podem usar a técnica de disparo de SSL para interceptar os pacotes legítimos, modificar as solicitações baseadas em HTTPS e direcioná-las para o destino inseguro equivalente ao HTTP. Consequentemente, o host começará a fazer uma solicitação não criptografada ao servidor, expondo dados confidenciais como texto simples que é fácil de roubar.

Consequências dos ataques MITM

Os ataques MITM são perigosos para qualquer organização e podem resultar em perdas financeiras e de reputação.

Normalmente, os criminosos podem obter e usar indevidamente as informações confidenciais e privadas da organização. Por exemplo, eles podem roubar credenciais como nomes de usuário e senhas, detalhes de cartão de crédito e usá-los para transferir fundos ou fazer compras não autorizadas. Eles também podem usar credenciais roubadas para instalar malware ou roubar outras informações confidenciais – que podem usar para chantagear a empresa.

Por esse motivo, é fundamental proteger os usuários e os sistemas digitais para minimizar os riscos de ataques MITM.

Ferramentas de ataque MITM para equipes de segurança

Além de usar soluções e práticas de segurança confiáveis, você precisa usar as ferramentas necessárias para verificar seus sistemas e identificar vulnerabilidades que os invasores podem explorar. Para ajudá-lo a fazer a escolha certa, aqui estão algumas das ferramentas de ataque HTTP MITM para pesquisadores de segurança.

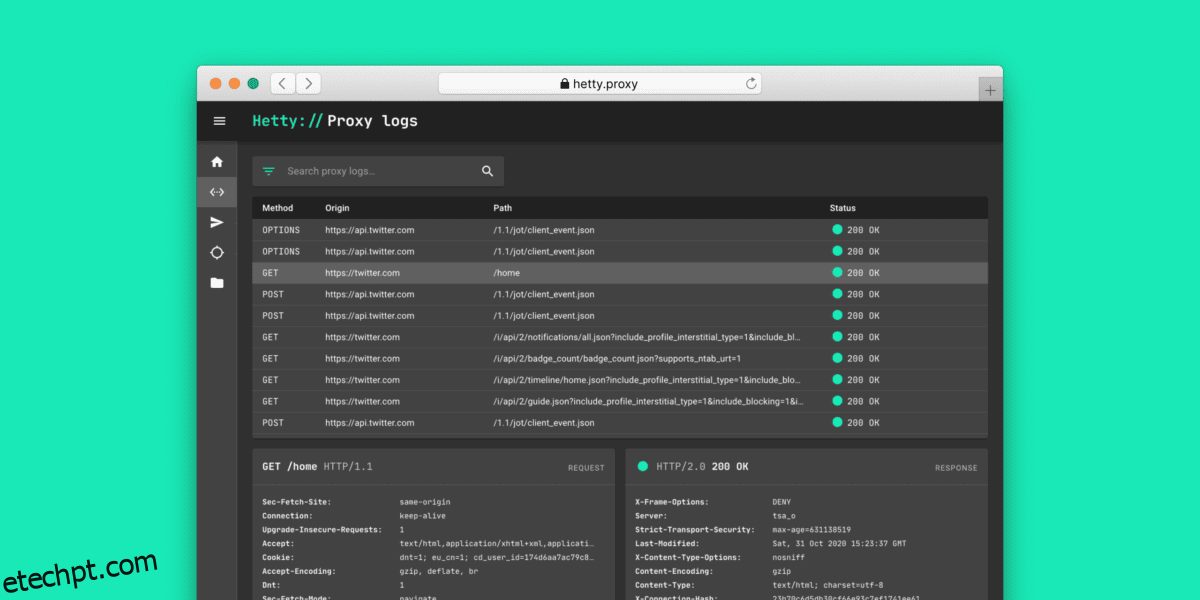

Hetty

Hetty é um kit de ferramentas HTTP de código aberto rápido com recursos poderosos para oferecer suporte a pesquisadores de segurança, equipes e comunidade de recompensas de bugs. A ferramenta leve com uma interface da Web Next.js incorporada compreende um homem HTTP no proxy intermediário.

Características principais

- Permite realizar uma pesquisa de texto completo

- Ele possui um módulo remetente que permite enviar solicitações HTTP manualmente com base nas solicitações inativas do log do proxy ou criando-as do zero.

- Um módulo invasor que permite enviar solicitações HTTP automaticamente

- Instalação simples e interface fácil de usar

- Envie manualmente as solicitações HTTP começando do zero, elaborando a solicitação ou simplesmente copiando do log do Proxy.

Bettercap

Bettercap é uma ferramenta de ataque e reconhecimento de rede abrangente e escalável.

A solução fácil de usar fornece aos engenheiros reversos, especialistas em segurança e equipes vermelhas todos os recursos para testar ou atacar redes Wi-Fi, IP4, IP6, dispositivos Bluetooth Low Energy (BLE) e dispositivos HID sem fio. Além disso, a ferramenta possui recursos de monitoramento de rede e outros recursos, como criação de ponto de acesso falso, farejador de senha, falsificação de DNS, captura de handshake, etc.

Características principais

- Um poderoso farejador de rede embutido para identificar dados de autenticação e coletar credenciais

- poderoso, extensível

- Sonde e teste ativa e passivamente os hosts de rede IP em busca de possíveis vulnerabilidades MITM.

- Interface de usuário fácil de usar e interativa baseada na Web que permite conduzir uma ampla gama de ataques MITM, cheirar credenciais, controlar o tráfego HTTP e HTTP, etc.

- Extraia todos os dados coletados, como credenciais POP, IMAP, SMTP e FTP, URLs visitados e hosts HTTPS, cookies HTTP, dados postados HTTP e muito mais. Em seguida, apresenta-o em um arquivo externo.

- Manipule ou modifique o tráfego TCP, HTTP e HTTPS em tempo real.

Proxy.py

Proxy.py é um servidor proxy WebSockets, HTTP, HTTPS e HTTP2 leve e de código aberto. Disponível em um único arquivo python, a ferramenta rápida permite que os pesquisadores inspecionem o tráfego da Web, incluindo aplicativos criptografados por TLS, consumindo recursos mínimos.

Características principais

- É uma ferramenta rápida e escalável que pode lidar com dezenas de milhares de conexões por segundo.

- Recursos programáveis, como servidor da Web integrado, proxy e personalização de roteamento HTTP, etc.

- Tem um design leve que usa 5-20 MB de RAM. Além disso, ele conta com as bibliotecas padrão do Python e não requer nenhuma dependência externa.

- Um painel personalizável em tempo real que você pode estender usando plugins. Ele também oferece a opção de inspecionar, monitorar, configurar e controlar o proxy.py em tempo de execução.

- A ferramenta segura usa TLS para fornecer criptografia de ponta a ponta entre o proxy.py e o cliente.

Mitmproxy

o mitmproxy é uma solução de proxy HTTPS de código aberto e fácil de usar.

Geralmente, a ferramenta fácil de instalar funciona como um proxy HTTP man-in-the-middle SSL e possui uma interface de console que permite inspecionar e modificar o fluxo de tráfego em tempo real. Você pode usar a ferramenta baseada em linha de comando como um proxy HTTP ou HTTPS para registrar todo o tráfego de rede, ver o que os usuários estão solicitando e reproduzi-los. Normalmente, mitmproxy refere-se a um conjunto de três ferramentas poderosas; o mitmproxy (interface do console), mitmweb (interface baseada na web) e mitmdump (versão de linha de comando).

Características principais

- Ferramenta de modificação e análise de tráfego HTTP interativa e confiável

- Uma ferramenta flexível, estável, confiável, fácil de instalar e usar

- Permite interceptar e modificar as solicitações e respostas HTTP e HTTPS em tempo real

- Grave e salve as conversas HTTP do lado do cliente e do servidor, reproduza-as e analise-as no futuro

- Gere os certificados SSL/TLS para interceptar em tempo real

- Os recursos de proxy reverso permitem que você encaminhe o tráfego de rede para um servidor diferente.

Arrotar

Arrotar é uma ferramenta de varredura de vulnerabilidade automatizada e escalável. A ferramenta é uma boa escolha para muitos profissionais de segurança. Geralmente, permite que os pesquisadores testem aplicativos da web e identifiquem vulnerabilidades que os criminosos podem explorar e lançar ataques MITM.

Ele usa um fluxo de trabalho orientado ao usuário para fornecer uma visão direta do aplicativo de destino e como ele funciona. Operando como um servidor proxy da Web, o Burp atua como intermediário entre o navegador da Web e os servidores de destino. Consequentemente, isso permite interceptar, analisar e modificar o tráfego de solicitação e resposta.

Características principais

- Intercepte e inspecione o tráfego de rede bruto em ambas as direções entre o navegador da Web e o servidor

- Interrompe a conexão TLS no tráfego HTTPS entre o navegador e o servidor de destino, permitindo que o invasor visualize e modifique os dados criptografados

- Opção de usar o navegador embutido Burps ou o navegador padrão externo

- Solução de verificação de vulnerabilidades automatizada, rápida e escalável, permite que você verifique e teste aplicativos da Web com mais rapidez e eficiência, identificando assim uma ampla gama de vulnerabilidades

- Exibir solicitações e respostas HTTP individuais interceptadas

- Revise manualmente o tráfego interceptado para entender os detalhes de um ataque.

Ettercap

Ettercap é um analisador e interceptador de tráfego de rede de código aberto.

A abrangente ferramenta de ataques MITM permite que os pesquisadores dissequem e analisem uma ampla gama de protocolos de rede e hosts. Ele também pode registrar os pacotes de rede em uma LAN e outros ambientes. Além disso, o analisador de tráfego de rede multifuncional pode detectar e interromper ataques man-in-the-middle.

Características principais

- Intercepte o tráfego de rede e capture credenciais, como senhas. Além disso, ele pode descriptografar dados criptografados e extrair credenciais, como nomes de usuário e senhas.

- Adequado para detecção profunda de pacotes, teste, monitoramento de tráfego de rede e filtragem de conteúdo em tempo real.

- Suporta espionagem ativa e passiva, dissecação e análise de protocolos de rede, incluindo aqueles com criptografia

- Analisar uma topologia de rede e estabelecer os sistemas operacionais instalados.

- Interface gráfica de usuário amigável com opções de operação GUI interativas e não interativas

- utiliza técnicas de análise como interceptação ARP, filtragem IP e MAC e outras para interceptar e analisar o tráfego

Prevenção de ataques MITM

Identificar ataques MITM não é muito fácil, pois acontece longe dos usuários, e é difícil de detectar, pois os invasores fazem tudo parecer normal. No entanto, existem várias práticas de segurança que as organizações podem usar para evitar ataques man-in-the-middle. Esses incluem;

- Proteja as conexões de internet no trabalho ou em redes domésticas, usando soluções e ferramentas de segurança eficazes em seus servidores e computadores, soluções de autenticação confiáveis

- Aplicação de criptografia WEP/WAP forte para os pontos de acesso

- Garantir que todos os sites que você visita sejam seguros e tenham HTTPS no URL.

- Evite clicar em mensagens de e-mail e links suspeitos

- Aplique HTTPS e desabilite os protocolos TLS/SSL inseguros.

- Use redes privadas virtuais sempre que possível.

- Usando as ferramentas acima e outras soluções HTTP para identificar e resolver todas as vulnerabilidades man-in-the-middle que os invasores podem explorar.