O cenário do comércio eletrônico foi drasticamente impulsionado nos últimos tempos pelos avanços nas tecnologias da Internet, permitindo que muito mais pessoas se conectem à Internet e façam mais transações.

Hoje, muito mais empresas confiam em seus sites como uma importante fonte de geração de receita. Portanto, a segurança dessas plataformas da Web precisa ser priorizada. Neste artigo, veremos uma lista de algumas das melhores ferramentas VAPT (Avaliação de Vulnerabilidade e Teste de Penetração) baseadas em nuvem disponíveis hoje e como elas podem ser aproveitadas por uma startup, pequenas e médias empresas.

Em primeiro lugar, um proprietário de uma empresa baseada na web ou e-commerce precisa entender as diferenças e semelhanças entre a Avaliação de Vulnerabilidade (VA) e o Teste de Invasão (PT) para informar sua decisão ao fazer escolhas sobre o que é melhor para o seu negócio. Embora tanto a VA quanto a PT forneçam serviços complementares, existem diferenças sutis no que eles pretendem alcançar.

últimas postagens

Diferença entre VA e VT

Ao realizar uma Avaliação de Vulnerabilidade (VA), o testador visa garantir que todas as vulnerabilidades abertas no aplicativo, site ou rede sejam definidas, identificadas, classificadas e priorizadas. Uma Avaliação de Vulnerabilidade é considerada um exercício orientado a listas. Isso pode ser feito com o uso de ferramentas de varredura, que veremos mais adiante neste artigo. É essencial realizar esse exercício porque dá às empresas uma visão crítica sobre onde estão as brechas e o que elas precisam corrigir. Este exercício também é o que fornece as informações necessárias para as empresas ao configurar firewalls, como WAFs (Web Application Firewalls).

Por outro lado, um exercício de Teste de Penetração (PT) é mais direto e é dito ser orientado a objetivos. O objetivo aqui é não apenas sondar as defesas do aplicativo, mas também explorar as vulnerabilidades que foram descobertas. O objetivo disso é simular ataques cibernéticos da vida real no aplicativo ou site. Parte disso pode ser feito usando ferramentas automatizadas; alguns serão enumerados no artigo e também poderão ser feitos manualmente. Isso é especialmente importante para que as empresas possam entender o nível de risco que uma vulnerabilidade representa e proteger melhor essa vulnerabilidade de uma possível exploração maliciosa.

Portanto, poderíamos justificar isso; uma Avaliação de Vulnerabilidade fornece informações para a realização de Testes de Invasão. Por isso, a necessidade de ter ferramentas completas que podem ajudá-lo a alcançar ambos.

Vamos explorar as opções…

Astra

Astra é uma ferramenta VAPT baseada em nuvem com um foco especial para e-commerce; ele suporta WordPress, Joomla, OpenCart, Drupal, Magento, PrestaShop e outros. Ele vem com um conjunto de aplicativos, malware e testes de rede para avaliar a segurança do seu aplicativo da web.

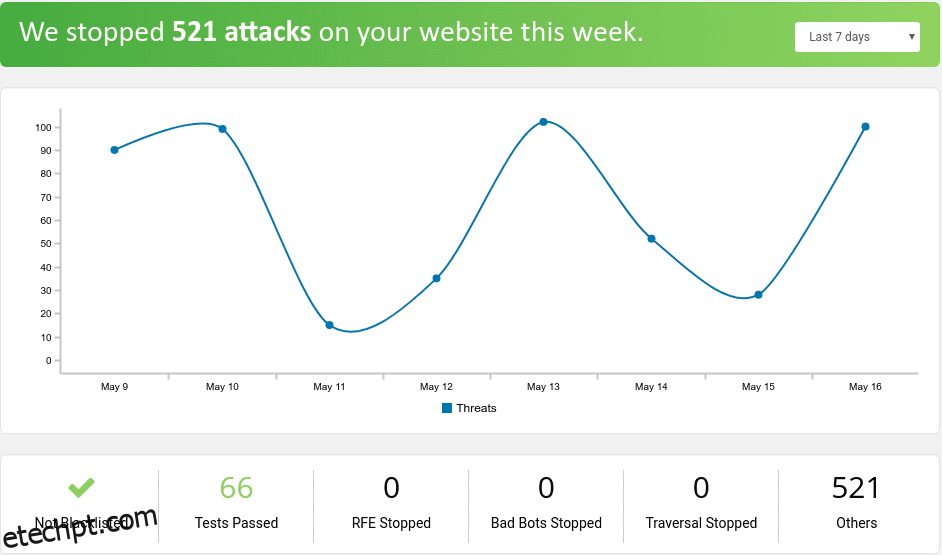

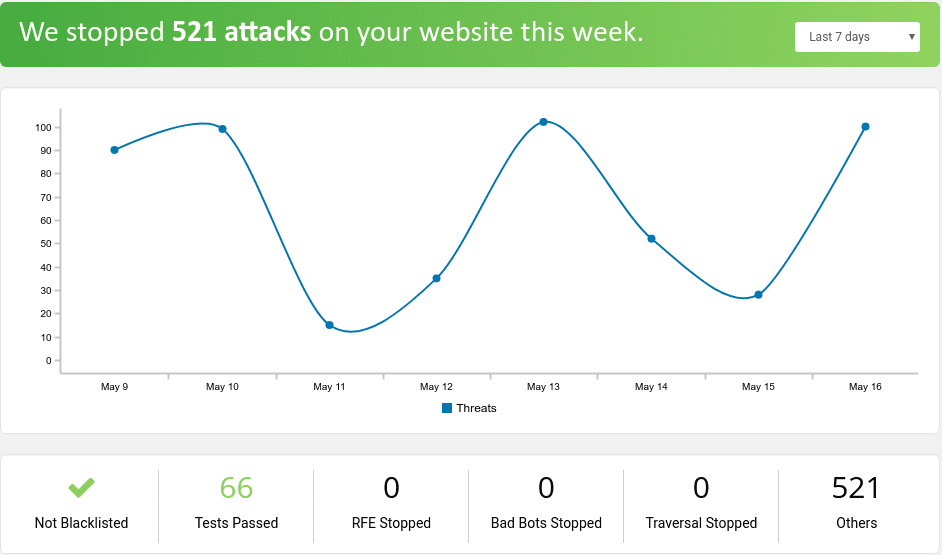

Ele vem com um painel intuitivo que mostra uma análise gráfica das ameaças bloqueadas em seu site, de acordo com uma linha do tempo específica.

Alguns recursos incluem.

- Análise de código estático e dinâmico do aplicativo

Com código estático e análise dinâmica, que verifica o código de um aplicativo antes e durante o tempo de execução para garantir que as ameaças sejam detectadas em tempo real, o que pode ser corrigido imediatamente.

Ele também faz uma verificação automatizada de aplicativos em busca de malware conhecido e os remove. Da mesma forma, verificações de diferenças de arquivos para autenticar a integridade de seus arquivos, que podem ter sido modificados maliciosamente por um programa interno ou invasor externo. Na seção de verificação de malware, você pode obter informações úteis sobre possíveis malwares em seu site.

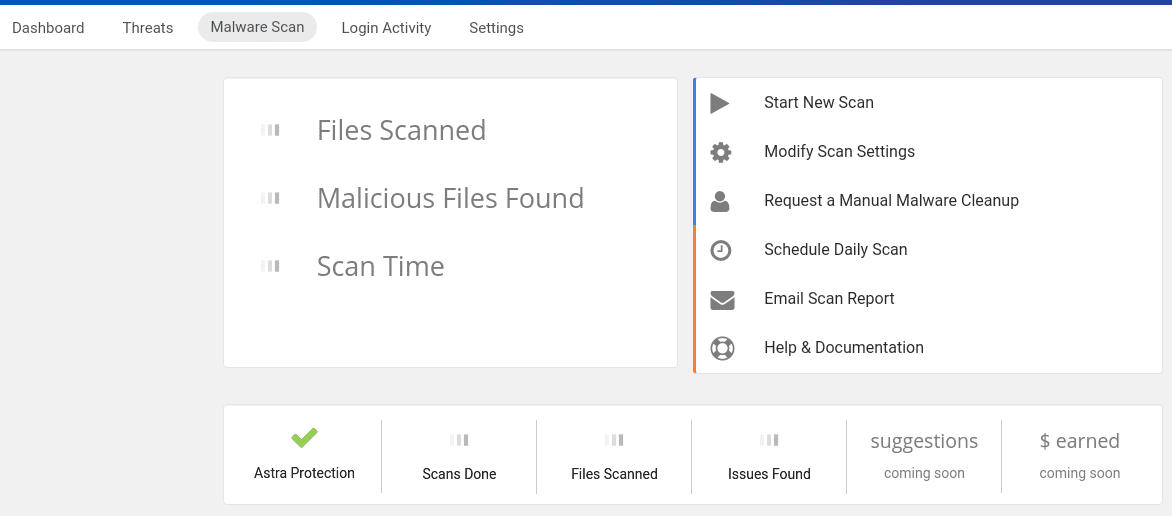

O Astra também faz detecção e registro automáticos de ameaças, que fornecem uma visão sobre quais partes do aplicativo são mais vulneráveis a ataques, quais partes são mais exploradas com base em tentativas anteriores de ataque.

- Gateway de pagamento e testes de infraestrutura

Ele executa pen-testing de gateway de pagamento para aplicativos com integrações de pagamento—da mesma forma, testes de infraestrutura para garantir a segurança da infraestrutura de retenção do aplicativo.

O Astra vem com um teste de penetração de rede de roteadores, switches, impressoras e outros nós de rede que podem expor sua empresa a riscos internos de segurança.

Nos padrões, os testes do Astra são baseados nos principais padrões de segurança, incluindo OWASP, PCI, SANS, CERT, ISO27001.

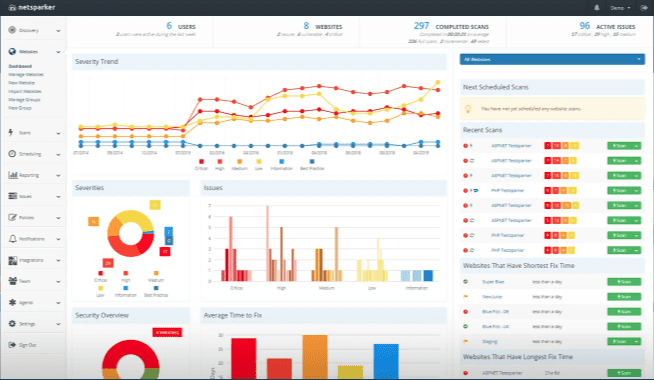

Invicti

Invicti é uma solução de negócios de médio a grande porte pronta para empresas que possui vários recursos. Possui um recurso de digitalização robusto que é registrado como tecnologia Proof-Based-Scanning™ com total automação e integração.

A Invicti possui um grande número de integrações com ferramentas existentes. É facilmente integrado a ferramentas de rastreamento de problemas como Jira, Clubhouse, Bugzilla, AzureDevops, etc. Também possui integrações com sistemas de gerenciamento de projetos como Trello. Da mesma forma, com sistemas de CI (Integração Contínua) como Jenkins, Gitlab CI/CD, Circle CI, Azure, etc. Isso dá à Invicti a capacidade de ser integrada ao seu SDLC (Software Development Life Cycle); portanto, seus pipelines de compilação agora podem incluir uma verificação de vulnerabilidades antes de lançar recursos em seu aplicativo de negócios.

Um painel de inteligência fornece informações sobre quais bugs de segurança existem em seu aplicativo, seus níveis de gravidade e quais foram corrigidos. Ele também fornece informações sobre vulnerabilidades dos resultados da verificação e possíveis brechas de segurança.

Sustentável

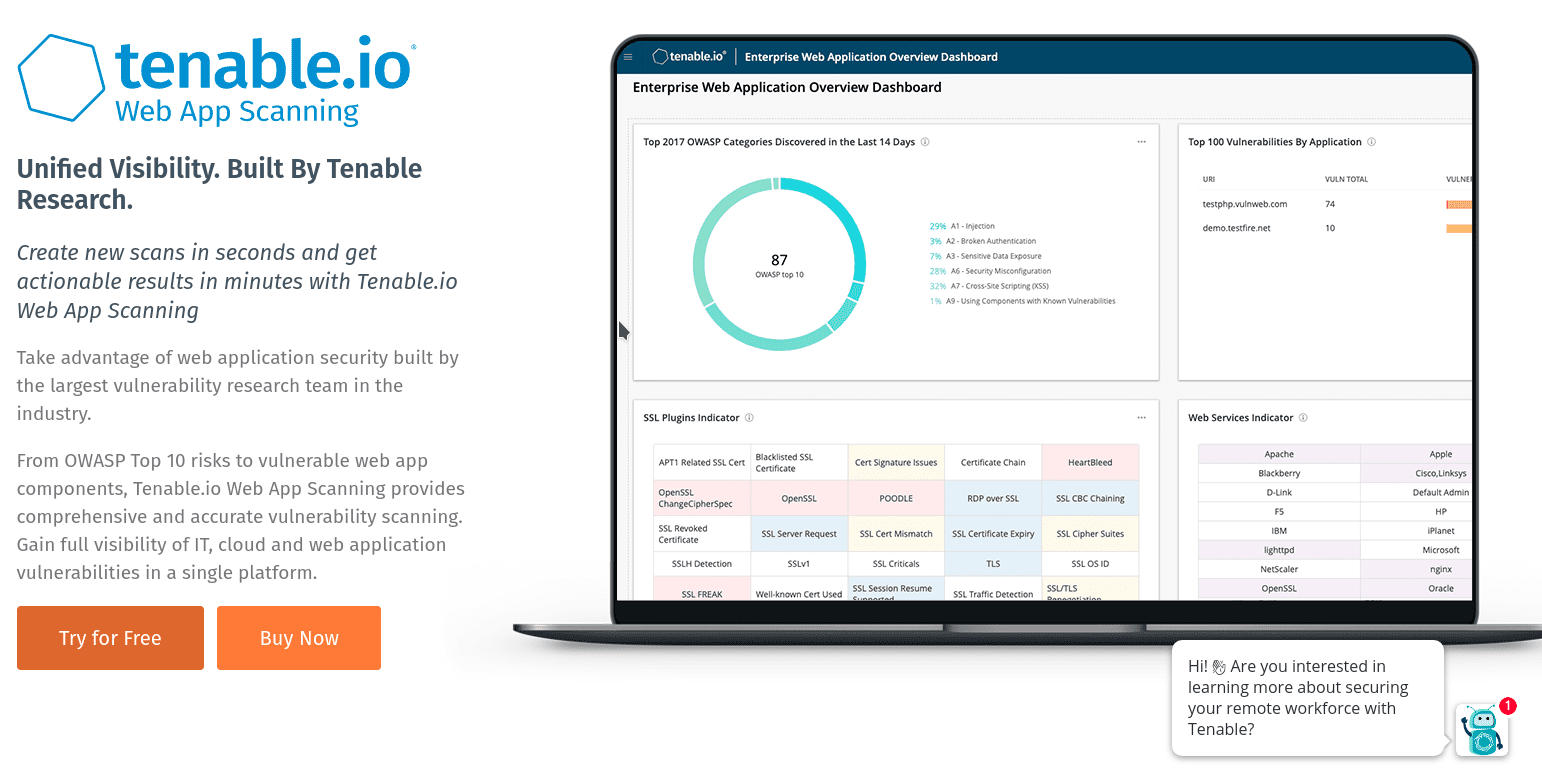

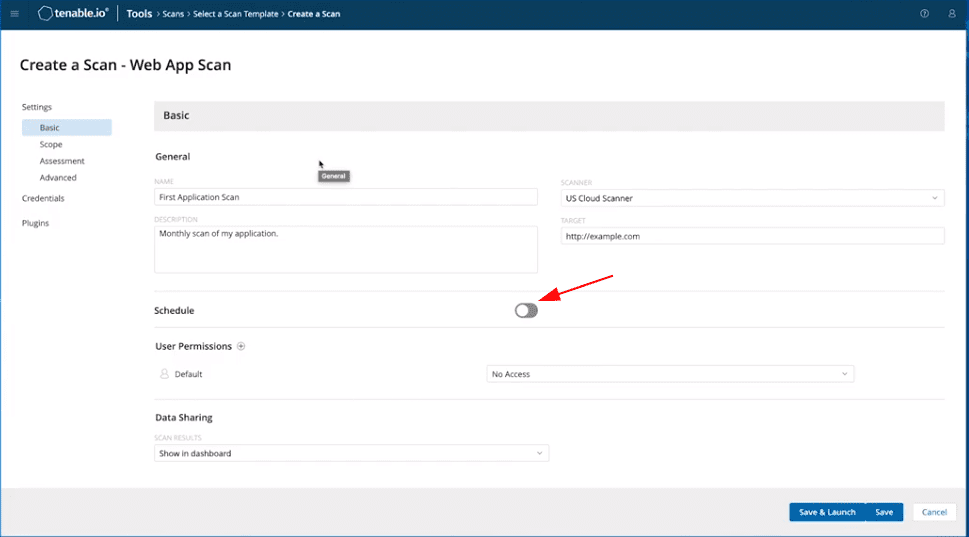

Tenable.io é uma ferramenta de verificação de aplicativos da Web pronta para empresas que fornece informações importantes sobre as perspectivas de segurança de todos os seus aplicativos da Web.

É fácil de configurar e começar a correr. Essa ferramenta não se concentra em apenas um único aplicativo que você está executando, mas em todos os aplicativos da Web que você implantou.

Ele também baseia sua verificação de vulnerabilidades nas dez vulnerabilidades mais populares do OWASP. Isso facilita para qualquer generalista de segurança iniciar uma verificação de aplicativo da Web e entender os resultados. Você pode agendar uma verificação automatizada para evitar uma tarefa repetitiva de reexaminar manualmente os aplicativos.

Pentest-ferramentas scanner fornece informações completas de verificação sobre vulnerabilidades para verificar em um site.

Abrange impressão digital na Web, injeção de SQL, script entre sites, execução de comandos remotos, inclusão de arquivos locais/remotos, etc. Verificação gratuita também está disponível, mas com recursos limitados.

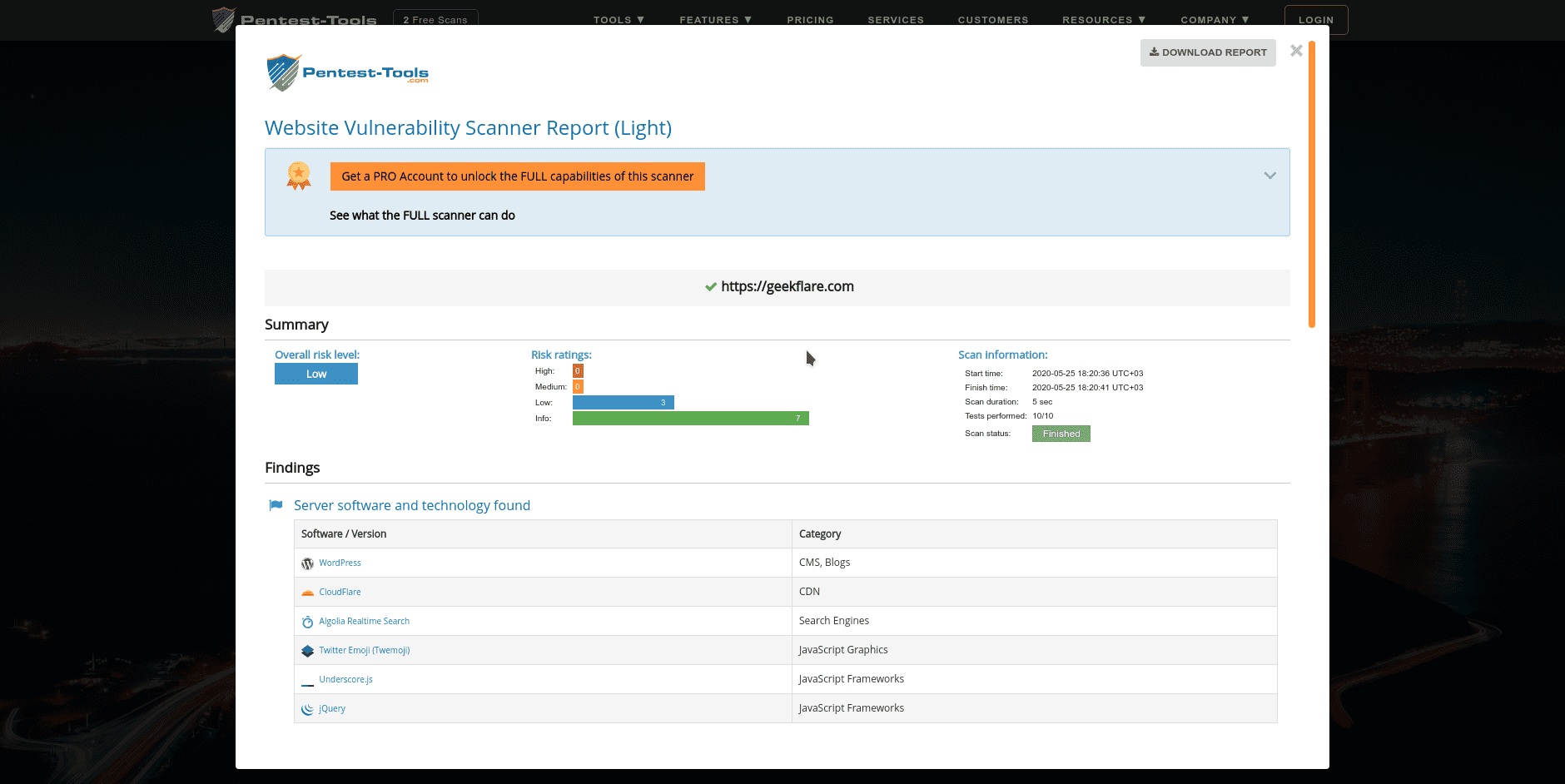

Os relatórios mostram detalhes do seu site e as diferentes vulnerabilidades (se houver) e seus níveis de gravidade. Aqui está uma captura de tela do relatório de varredura ‘Light’ gratuito.

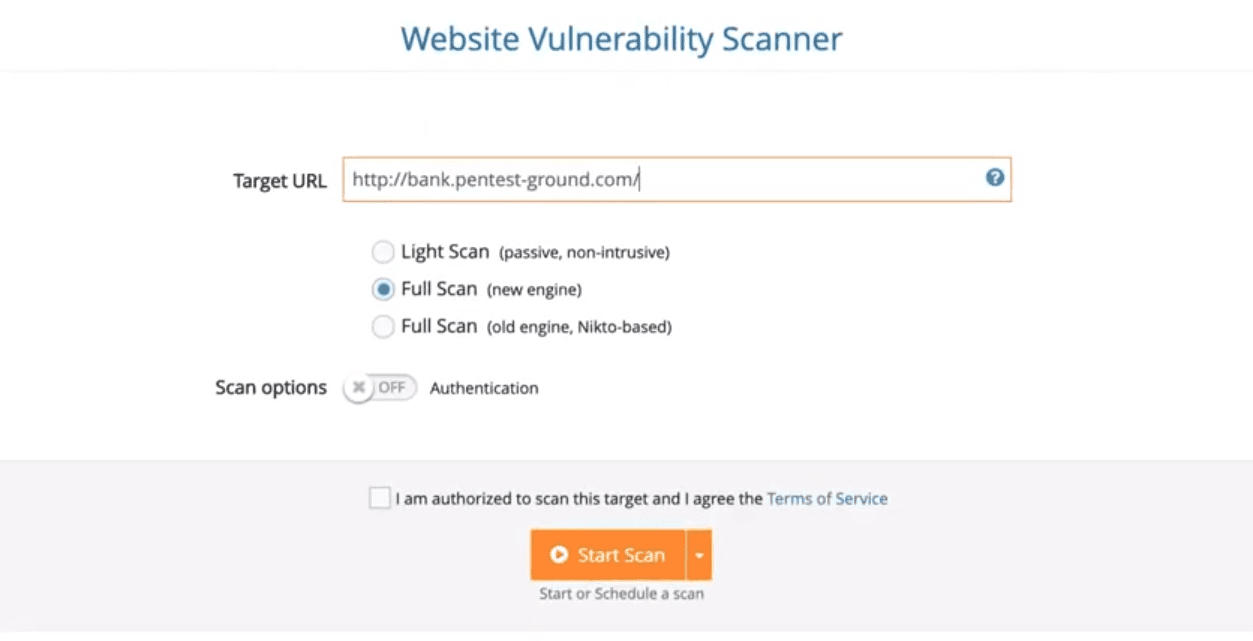

Na conta PRO, você pode selecionar o modo de verificação que deseja realizar.

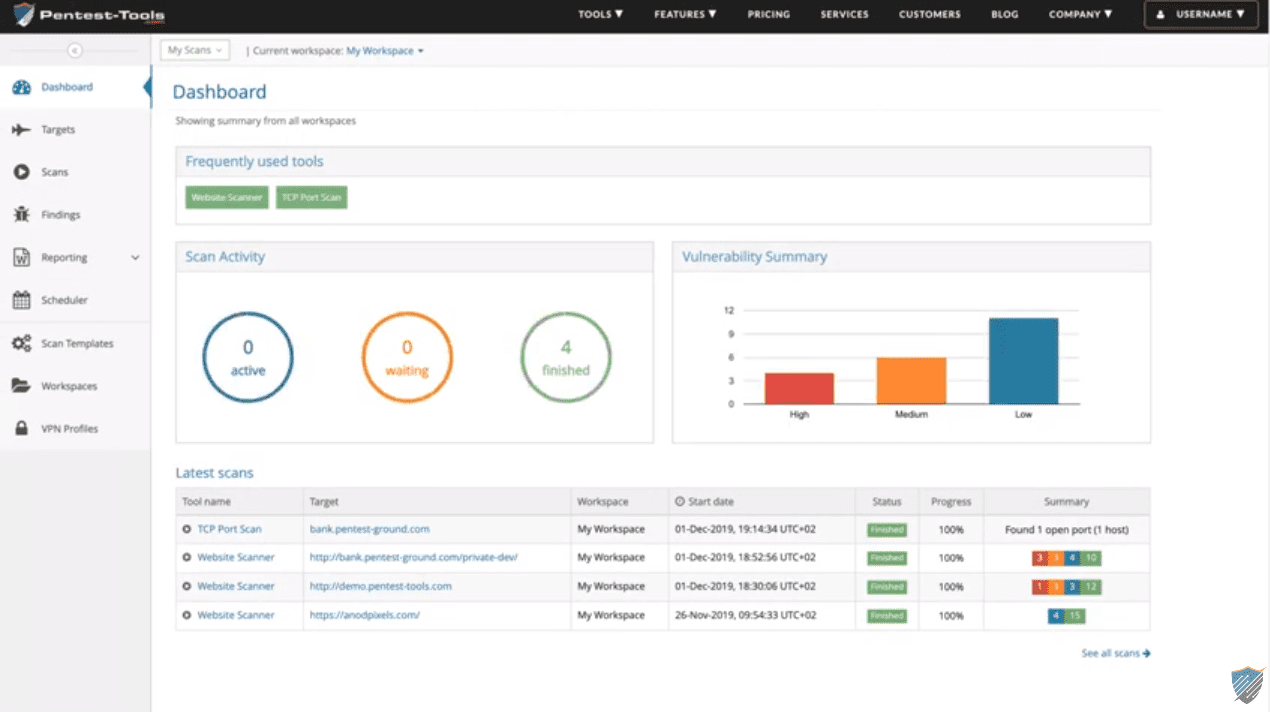

O painel é bastante intuitivo e fornece uma visão completa de todas as verificações realizadas e dos vários níveis de gravidade.

A verificação de ameaças também pode ser agendada. Da mesma forma, a ferramenta possui um recurso de relatório que permite que um testador gere relatórios de vulnerabilidade a partir das verificações realizadas.

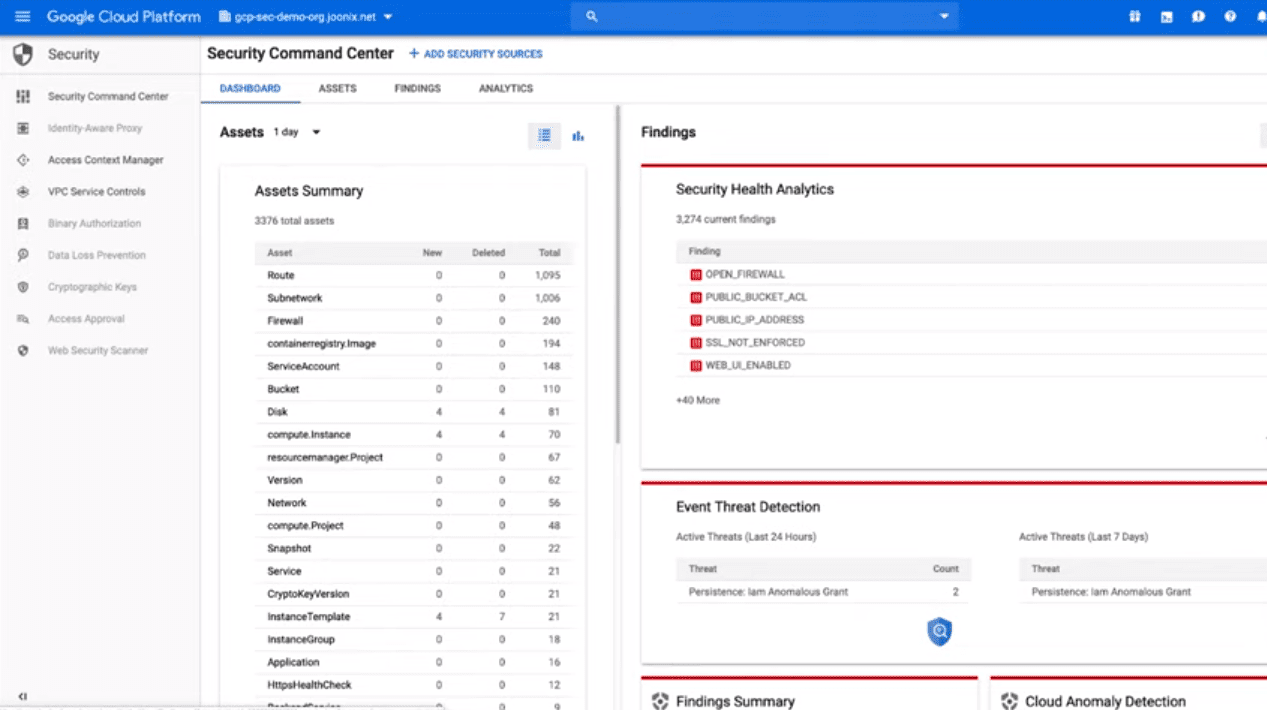

Google SCC

Centro de Comando de Segurança (SCC) é um recurso de monitoramento de segurança para o Google Cloud.

Isso oferece aos usuários do Google Cloud a capacidade de configurar o monitoramento de segurança para seus projetos existentes sem ferramentas extras.

O SCC contém uma variedade de fontes de segurança nativas. Incluindo

- Detecção de anomalias na nuvem – Útil para detectar pacotes de dados malformados gerados por ataques DDoS.

- Cloud Security Scanner – Útil para detectar vulnerabilidades como Cross-site Scripting (XSS), uso de senhas de texto simples e bibliotecas desatualizadas em seu aplicativo.

- Descoberta de dados do Cloud DLP – mostra uma lista de buckets de armazenamento que contêm dados confidenciais e/ou regulamentados

- Forseti Cloud SCC Connector – Isso permite que você desenvolva seus próprios scanners e detectores personalizados

Também inclui soluções de parceiros como CloudGuard, Chef Automate, Qualys Cloud Security, Reblaze. Tudo isso pode ser integrado ao Cloud SCC.

Conclusão

A segurança do site é um desafio, mas graças às ferramentas que facilitam descobrir o que é vulnerável e mitigar os riscos online. Se ainda não, experimente a solução acima hoje para proteger seu negócio online.