Os ataques de escalonamento de privilégios ocorrem quando os agentes mal-intencionados exploram configurações incorretas, bugs, senhas fracas e outras vulnerabilidades que permitem que eles acessem ativos protegidos.

Uma exploração típica pode começar com o invasor obtendo primeiro acesso a uma conta com privilégios de baixo nível. Uma vez logado, os invasores estudarão o sistema para identificar outras vulnerabilidades que possam explorar ainda mais. Eles então usam os privilégios para representar os usuários reais, obter acesso aos recursos de destino e executar várias tarefas sem serem detectados.

Os ataques de escalonamento de privilégios são verticais ou horizontais.

Em um tipo vertical, o invasor obtém acesso a uma conta e executa tarefas como esse usuário. Para o tipo horizontal, o invasor primeiro obterá acesso a uma ou mais contas com privilégios limitados e, em seguida, comprometerá o sistema para obter mais permissões para desempenhar funções administrativas.

Essas permissões permitem que os invasores executem tarefas administrativas, implantem malware ou realizem outras atividades indesejáveis. Por exemplo, eles podem interromper operações, modificar configurações de segurança, roubar dados ou comprometer os sistemas de forma que deixem backdoors abertos para serem explorados no futuro.

Geralmente, assim como os ataques cibernéticos, o escalonamento de privilégios explora as vulnerabilidades do sistema e do processo nas redes, serviços e aplicativos. Dessa forma, é possível preveni-los implantando uma combinação de boas práticas e ferramentas de segurança. Idealmente, uma organização deve implantar soluções que possam verificar, detectar e evitar uma ampla gama de vulnerabilidades e ameaças de segurança potenciais e existentes.

últimas postagens

Práticas recomendadas para evitar ataques de escalonamento de privilégios

As organizações devem proteger todos os seus sistemas e dados críticos, bem como outras áreas que possam parecer pouco atraentes para os invasores. Tudo o que um invasor precisa é penetrar em um sistema. Uma vez dentro, eles podem procurar vulnerabilidades que exploram ainda mais para obter permissões adicionais. Além de proteger os ativos contra ameaças externas, é igualmente importante colocar medidas suficientes para evitar ataques internos.

Embora as medidas reais possam diferir de acordo com os sistemas, redes, ambiente e outros fatores, a seguir estão algumas técnicas que as organizações podem usar para proteger sua infraestrutura.

Proteja e verifique sua rede, sistemas e aplicativos

Além de implantar uma solução de segurança em tempo real, é essencial verificar regularmente todos os componentes da infraestrutura de TI em busca de vulnerabilidades que possam permitir a penetração de novas ameaças. Para isso, você pode usar um scanner de vulnerabilidades eficaz para encontrar sistemas operacionais e aplicativos não corrigidos e inseguros, configurações incorretas, senhas fracas e outras falhas que os invasores podem explorar.

Embora você possa usar vários scanners de vulnerabilidade para identificar pontos fracos em software desatualizado, geralmente é difícil ou não prático atualizar ou corrigir todos os sistemas. Em particular, isso é um desafio ao lidar com componentes legados ou sistemas de produção em larga escala.

Para esses casos, você pode implantar camadas de segurança adicionais, como firewalls de aplicativos da Web (WAF) que detectam e interrompem o tráfego mal-intencionado no nível da rede. Normalmente, o WAF protegerá o sistema subjacente mesmo quando não estiver corrigido ou desatualizado.

Gerenciamento adequado de contas de privilégios

É importante gerenciar as contas privilegiadas e garantir que todas sejam seguras, usadas de acordo com as melhores práticas e não expostas. As equipes de segurança precisam ter um inventário de todas as contas, onde elas existem e para que são usadas.

Outras medidas incluem

- Minimizando o número e o escopo das contas privilegiadas, monitorando e mantendo um registro de suas atividades.

- Analisar cada usuário ou conta privilegiada para identificar e abordar quaisquer riscos, ameaças potenciais, fontes e intenções do invasor

- Principais modos de ataque e medidas de prevenção

- Siga o princípio do privilégio mínimo

- Impedir que os administradores compartilhem contas e credenciais.

Monitore o comportamento do usuário

A análise do comportamento do usuário pode descobrir se há identidades comprometidas. Normalmente, os invasores terão como alvo as identidades dos usuários que fornecem acesso aos sistemas da organização. Se conseguirem obter as credenciais, farão login na rede e poderão passar despercebidos por algum tempo.

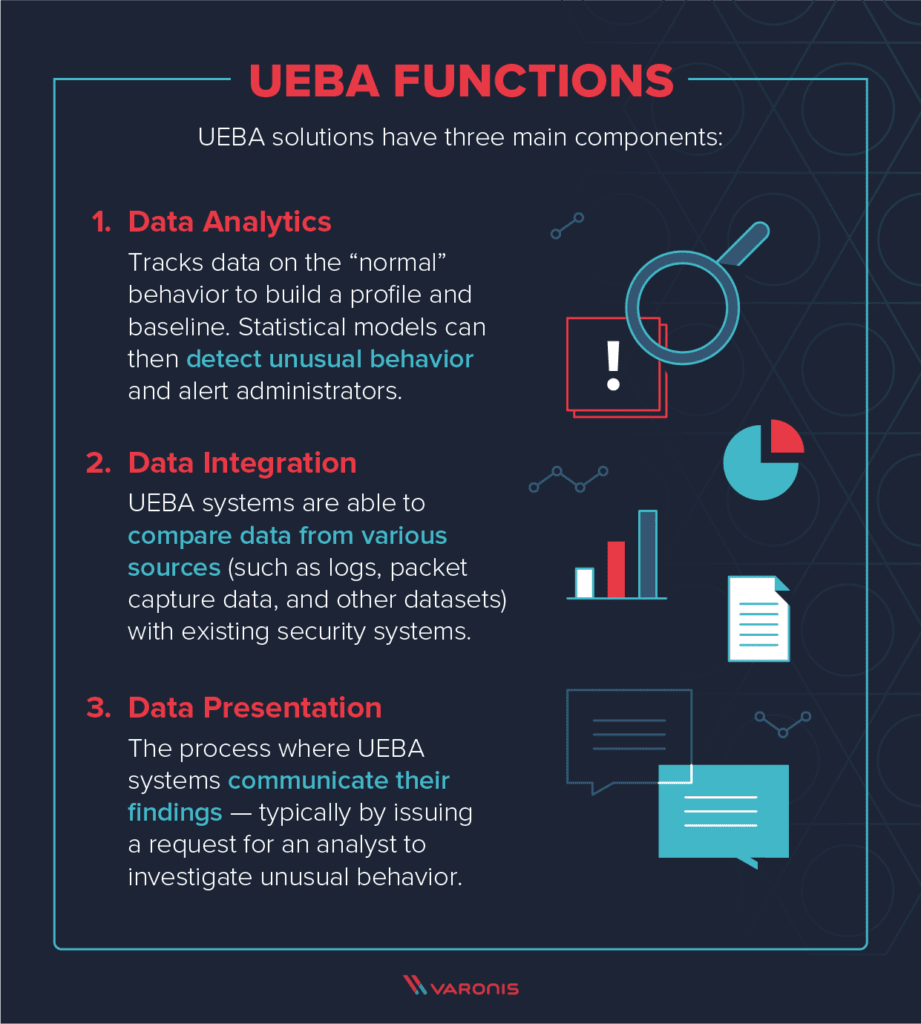

Como é difícil monitorar manualmente o comportamento de cada usuário, a melhor abordagem é implantar uma solução de User and Entity Behavior Analytics (UEBA). Essa ferramenta monitora continuamente a atividade do usuário ao longo do tempo. Em seguida, ele cria uma linha de base de comportamento legítimo que usa para descobrir atividades incomuns que são indicativas de um comprometimento.

O perfil resultante contém informações como localização, recursos, arquivos de dados e serviços que o usuário acessa e frequência, as redes internas e externas específicas, número de hosts e processos executados. Com essas informações, a ferramenta pode identificar ações suspeitas ou parâmetros que se desviam da linha de base.

Políticas e aplicação de senhas fortes

Estabeleça e aplique políticas fortes para garantir que os usuários tenham senhas exclusivas e difíceis de adivinhar. Além disso, o uso de uma autenticação multifator adiciona uma camada extra de segurança enquanto supera as vulnerabilidades que podem surgir quando é difícil aplicar manualmente políticas de senha forte.

As equipes de segurança também devem implantar as ferramentas necessárias, como auditores de senhas, aplicadores de políticas e outros que possam verificar sistemas, identificar e sinalizar senhas fracas ou solicitar ação. As ferramentas de imposição garantem que os usuários tenham senhas fortes em termos de comprimento, complexidade e políticas da empresa.

As organizações também podem usar ferramentas de gerenciamento de senhas corporativas para ajudar os usuários a gerar e usar senhas complexas e seguras que estejam em conformidade com as políticas de serviços que exigem autenticação.

Medidas adicionais, como autenticação multifator para desbloquear o gerenciador de senhas, aumentam ainda mais sua segurança, tornando quase impossível para invasores acessar as credenciais salvas. Os gerenciadores de senhas corporativos típicos incluem Guardador, Dashlane, 1Senha.

Higienize as entradas do usuário e proteja os bancos de dados

Os invasores podem usar campos de entrada de usuários vulneráveis, bem como bancos de dados, para injetar código malicioso, obter acesso e comprometer os sistemas. Por esse motivo, as equipes de segurança devem usar as melhores práticas, como autenticação forte e ferramentas eficazes para proteger os bancos de dados e todos os tipos de campos de entrada de dados.

Uma boa prática é criptografar todos os dados em trânsito e em repouso, além de corrigir os bancos de dados e limpar todas as entradas do usuário. Medidas adicionais incluem deixar arquivos com somente leitura e dar acesso de gravação aos grupos e usuários que precisam deles.

Treinar usuários

Os usuários são o elo mais fraco na cadeia de segurança de uma organização. Portanto, é importante capacitá-los e treiná-los sobre como realizar suas tarefas com segurança. Caso contrário, um único clique de um usuário pode levar ao comprometimento de toda uma rede ou sistema. Alguns dos riscos incluem abrir links ou anexos maliciosos, visitar sites comprometidos, usar senhas fracas e muito mais.

Idealmente, a organização deve ter programas regulares de conscientização de segurança. Além disso, eles devem ter uma metodologia para verificar se o treinamento é eficaz.

Ferramentas de prevenção de ataques de escalonamento de privilégios

Prevenir os ataques de escalonamento de privilégios requer uma combinação de ferramentas. Estes incluem, mas não se limitam às soluções abaixo.

Solução de User and Entity Behavior Analytics (UEBA)

Exabeam

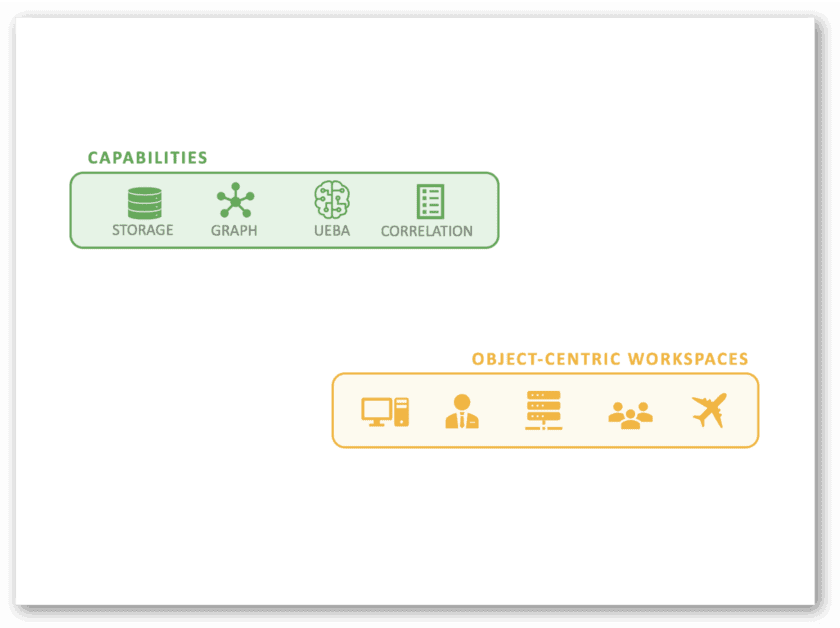

o Plataforma de gerenciamento de segurança Exabeam é uma solução de análise comportamental baseada em IA, rápida e fácil de implantar, que ajuda a rastrear atividades de usuários e contas em diferentes serviços. Você também pode usar o Exabeam para ingerir os logs de outros sistemas de TI e ferramentas de segurança, analisá-los e identificar e sinalizar atividades de risco, ameaças e outros problemas.

Características incluem

- Registro e fornecimento de informações úteis para investigações de incidentes. Isso inclui todas as sessões em que uma conta ou usuário específico acessou um serviço, servidor ou aplicativo ou recurso pela primeira vez, a conta faz login de uma nova conexão VPN, de um país incomum, etc.

- A solução escalável é aplicável para uma única instância, nuvem e implantações no local

- Cria uma linha do tempo abrangente que mostra claramente o caminho completo de um invasor com base na conta normal e anormal ou no comportamento do usuário.

Cynet 360

o Plataforma Cynet 360 é uma solução abrangente que fornece análise comportamental, rede e segurança de endpoint. Ele permite que você crie perfis de usuário, incluindo suas geolocalizações, funções, horas de trabalho, padrões de acesso a recursos locais e baseados em nuvem, etc.

A plataforma ajuda a identificar atividades incomuns, como;

- Primeiros logins no sistema ou recursos

- Local de login incomum ou usando uma nova conexão VPN

- Várias conexões simultâneas para vários recursos em um tempo muito curto

- Contas que acessam recursos fora do horário comercial

Ferramentas de segurança de senha

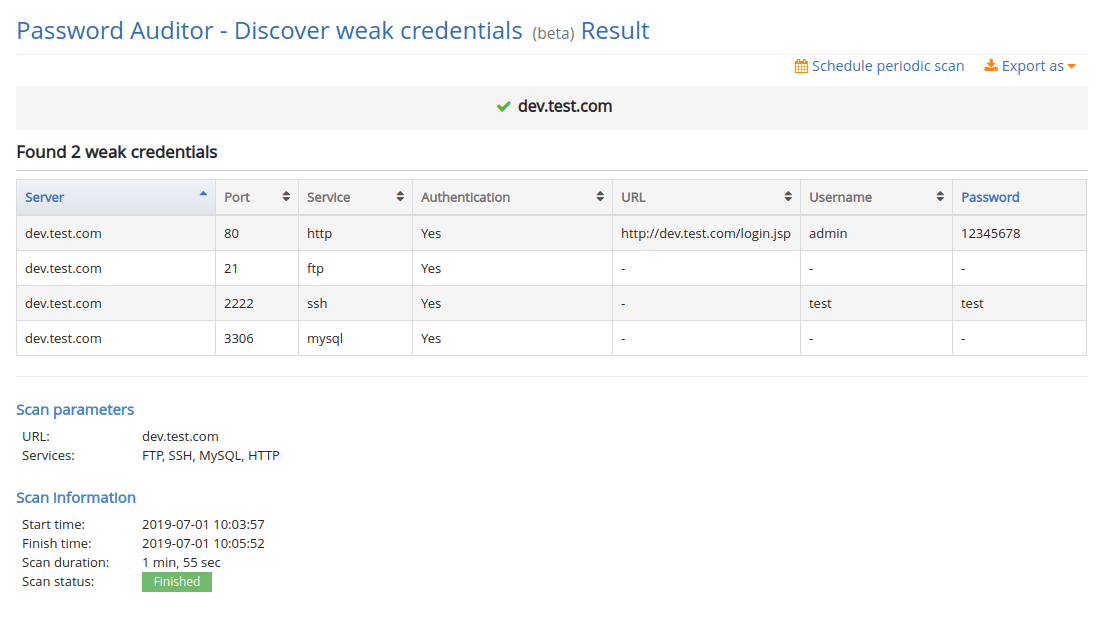

Auditor de senha

o auditor de senha ferramentas verificam os nomes de host e endereços IP para identificar automaticamente credenciais fracas para serviços de rede e aplicativos da Web, como formulários da Web HTTP, MYSQL, FTP, SSH, RDP, roteadores de rede e outros que exigem autenticação. Em seguida, ele tenta fazer login usando as combinações fracas e comuns de nome de usuário e senha para identificar e alertar sobre contas com credenciais fracas.

Gerenciador de Senhas Profissional

o Gerenciador de senhas ManageEngine pro fornece uma solução abrangente de gerenciamento, controle, monitoramento e auditoria da conta privilegiada durante todo o seu ciclo de vida. Ele pode gerenciar a conta privilegiada, certificado SSL, acesso remoto, bem como a sessão privilegiada.

Características incluem

- Automatiza e impõe redefinições de senha frequentes para sistemas críticos, como servidores, componentes de rede, bancos de dados e outros recursos

- Armazena e organiza todas as identidades e senhas de contas privilegiadas e confidenciais em um cofre centralizado e seguro.

- Permite que as organizações atendam às auditorias de segurança críticas, bem como à conformidade com os padrões regulatórios, como HIPAA, PCI, SOX e muito mais

- Permite que os membros da equipe compartilhem senhas administrativas com segurança.

Scanners de vulnerabilidade

Invicti

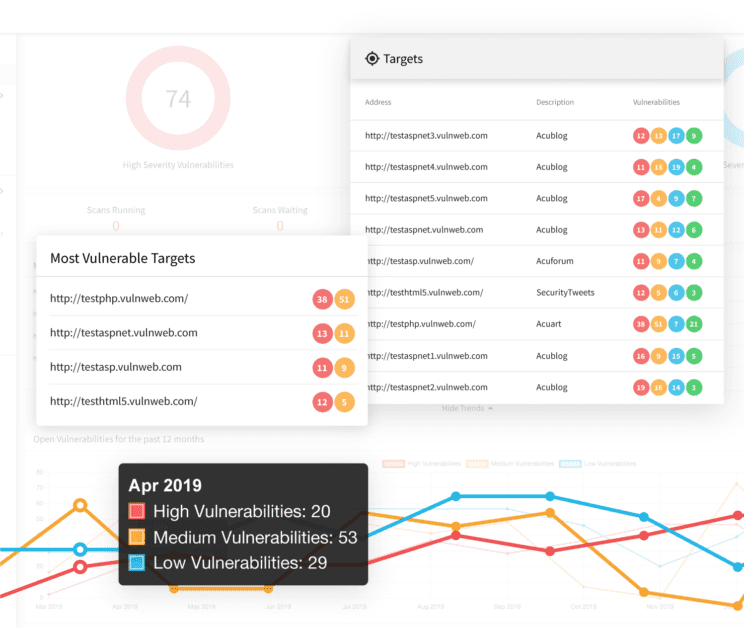

Invicti é um scanner de vulnerabilidades escalável e automatizado e uma solução de gerenciamento que pode ser dimensionada para atender aos requisitos de qualquer organização. A ferramenta pode escanear redes e ambientes complexos enquanto se integra perfeitamente a outros sistemas, incluindo soluções CI/CD, SDLC e outros. Possui recursos avançados e é otimizado para verificar e identificar vulnerabilidades em ambientes e aplicativos complexos.

Além disso, você pode usar o Invicti para testar os servidores da Web quanto a configurações incorretas de segurança que os invasores podem explorar. Geralmente, a ferramenta identifica SQL Injections, inclusão de arquivos remotos, Cross-site Scripting (XSS) e outras vulnerabilidades OWASP Top-10 em aplicativos da Web, serviços da Web, páginas da Web, APIs e muito mais.

Acunetix

Acunetix é uma solução abrangente com varredura de vulnerabilidades integrada, gerenciamento e fácil integração com outras ferramentas de segurança. Ele ajuda a automatizar tarefas de gerenciamento de vulnerabilidades, como verificação e correção, permitindo que você economize recursos.

Características incluem;

- Integra-se a outras ferramentas, como Jenkins, rastreadores de problemas de terceiros, como GitHub, Jira, Mantis e muito mais.

- Opções de implantação no local e na nuvem

- Personalizável para se adequar ao ambiente e aos requisitos do cliente, bem como suporte multiplataforma.

- Identifique e responda rapidamente a uma ampla gama de problemas de segurança, incluindo ataques comuns na Web, Cross-site Scripting (XSS), injeções de SQL, malware, configurações incorretas, ativos expostos, etc.

Soluções de software de gerenciamento de acesso privilegiado (PAM)

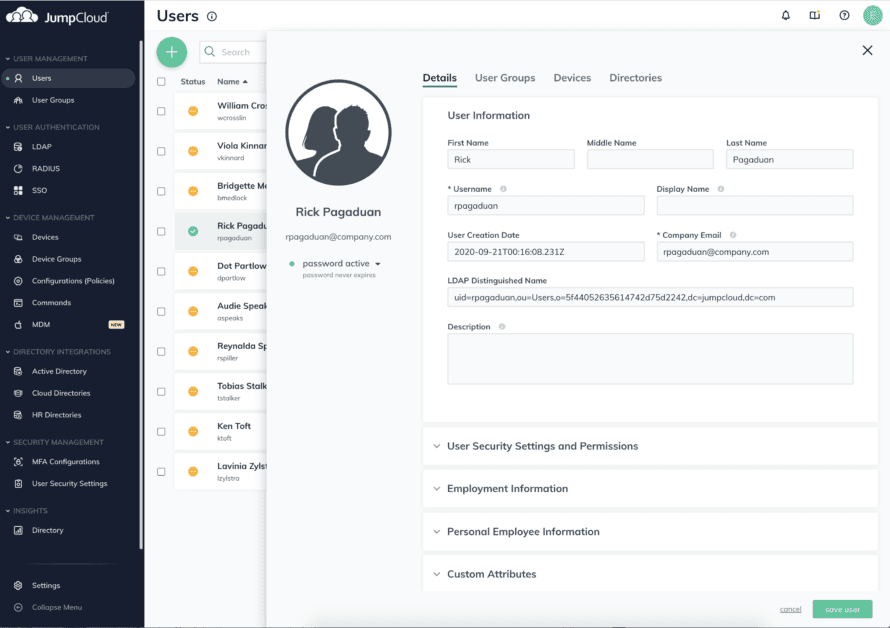

JumpCloud

Jumpcloud é uma solução Directory as a Service (DaaS) que autentica e conecta usuários com segurança a redes, sistemas, serviços, aplicativos e arquivos. Geralmente, o diretório escalável baseado em nuvem é um serviço que gerencia, autentica e autoriza usuários, aplicativos e dispositivos.

Características incluem;

- Ele cria um diretório autoritário seguro e centralizado

- Suporta gerenciamento de acesso de usuário multiplataforma

- Fornece funções de logon único que suportam o controle de acesso do usuário a aplicativos por meio de LDAP, SCIM e SAML 2.0

- Fornece acesso seguro a servidores locais e em nuvem

- Suporta autenticação multifator

- Tem administração automatizada de segurança e funções relacionadas, como log de eventos, scripts, gerenciamento de API, PowerShell e muito mais

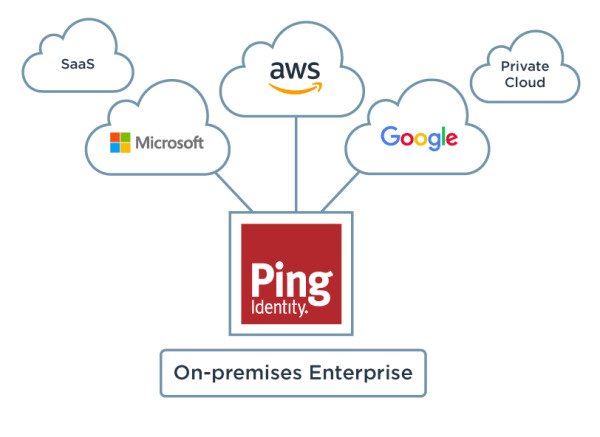

Identidade de ping

Identidade de ping é uma plataforma inteligente que fornece autenticação multifator, logon único, serviços de diretório e muito mais. Ele permite que as organizações aprimorem a segurança e a experiência da identidade do usuário.

Características

- Logon único que fornece autenticação e acesso a serviços seguros e confiáveis

- Autenticação multifator que adiciona camadas extras de segurança

- Governança de dados aprimorada e capacidade de cumprir os regulamentos de privacidade

- Um serviço de diretório que fornece gerenciamento seguro de identidades e dados de usuários em escala

- Opções flexíveis de implantação na nuvem, como Identity-as-a-Service (IDaaS), software em contêiner etc.

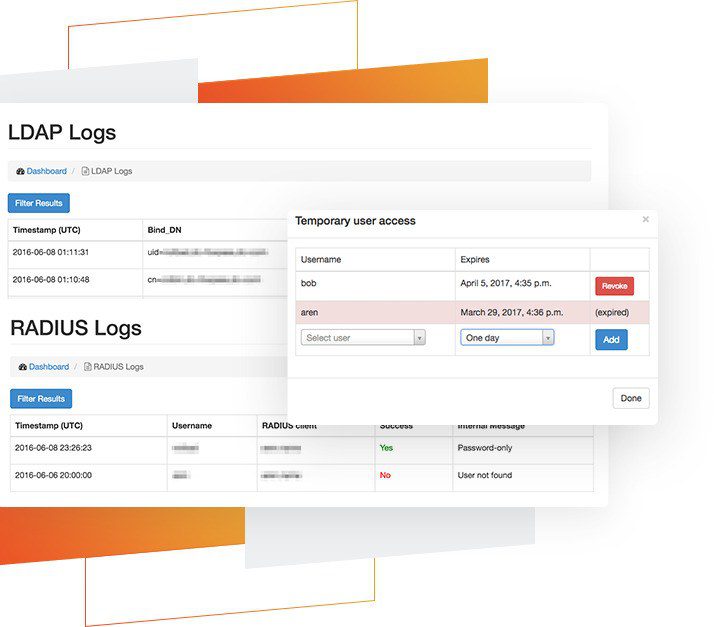

Foxpass

Foxpass é uma solução de controle de acesso e identidade de nível empresarial escalável para implantações no local e na nuvem. Ele fornece recursos de gerenciamento de chaves RADIUS, LDAP e SSH que garantem que cada usuário acesse apenas redes, servidores, VPNs e outros serviços específicos no momento permitido.

A ferramenta pode se integrar perfeitamente a outros serviços, como Office 365, Google Apps e muito mais.

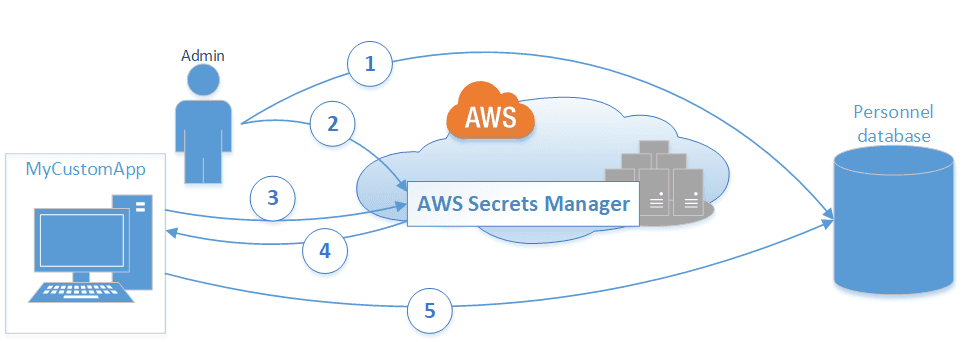

Gerenciador de segredos da AWS

Gerenciador de segredos da AWS fornece a você um meio confiável e eficaz para proteger os segredos necessários para acessar o serviço, aplicativos e outros recursos. Ele permite que você gerencie, gire e recupere facilmente as chaves de API, credenciais de banco de dados e outros segredos.

Existem mais soluções de gerenciamento de segredos que você pode explorar.

Conclusão

Assim como os ataques cibernéticos, a escalação de privilégios explora o sistema e processa vulnerabilidades nas redes, serviços e aplicativos. Como tal, é possível evitá-los implantando as ferramentas e práticas de segurança corretas.

Medidas eficazes incluem a aplicação de privilégios mínimos, senhas fortes e políticas de autenticação, proteção de dados confidenciais, redução da superfície de ataque, proteção das credenciais das contas e muito mais. Outras medidas incluem manter todos os sistemas, software e firmware atualizados e corrigidos, monitorar o comportamento do usuário e treinar os usuários em práticas seguras de computação.