Embora os sistemas baseados em Linux sejam frequentemente considerados impenetráveis, ainda existem riscos que precisam ser levados a sério.

Rootkits, vírus, ransomware e muitos outros programas prejudiciais podem atacar e causar problemas aos servidores Linux.

Não importa o sistema operacional, tomar medidas de segurança é uma obrigação para os servidores. Grandes marcas e organizações tomaram as medidas de segurança em suas mãos e desenvolveram ferramentas que não apenas detectam falhas e malwares, mas também os corrigem e tomam ações preventivas.

Felizmente, existem ferramentas disponíveis por um preço baixo ou gratuitas que podem ajudar nesse processo. Eles podem detectar falhas em diferentes seções de um servidor baseado em Linux.

últimas postagens

Lynis

Lynis é uma renomada ferramenta de segurança e uma opção preferida para especialistas em Linux. Também funciona em sistemas baseados em Unix e macOS. É um aplicativo de software de código aberto que é usado desde 2007 sob uma licença GPL.

Lynis é capaz de detectar falhas de segurança e falhas de configuração. Mas vai além: em vez de apenas expor as vulnerabilidades, sugere ações corretivas. Por isso, para obter relatórios de auditoria detalhados, é necessário executá-lo no sistema host.

A instalação não é necessária para usar o Lynis. Você pode extraí-lo de um pacote baixado ou de um tarball e executá-lo. Você também pode obtê-lo de um clone do Git para ter acesso à documentação completa e ao código-fonte.

Lynis foi criado pelo autor original de Rkhunter, Michael Boelen. Tem dois tipos de serviços baseados em indivíduos e empresas. Em ambos os casos, tem um desempenho excelente.

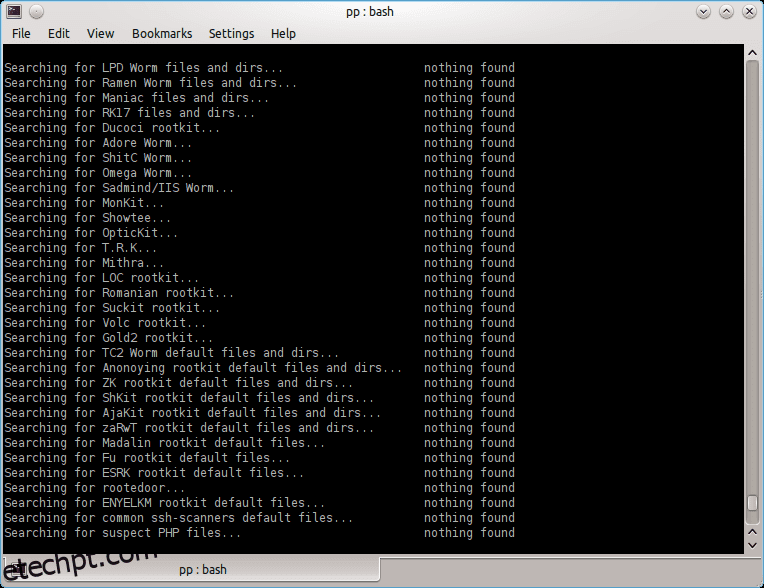

Chkrootkit

Como você já deve ter adivinhado, o chkrootkit é uma ferramenta para verificar a existência de rootkits. Os rootkits são um tipo de software malicioso que pode dar acesso ao servidor a um usuário não autorizado. Se você estiver executando um servidor baseado em Linux, os rootkits podem ser um problema.

chkrootkit é um dos programas baseados em Unix mais usados que podem detectar rootkits. Ele usa ‘strings’ e ‘grep’ (comandos da ferramenta Linux) para detectar problemas.

Ele pode ser usado a partir de um diretório alternativo ou de um disco de recuperação, caso você queira verificar um sistema já comprometido. Os diferentes componentes do Chkrootkit cuidam de procurar entradas excluídas nos arquivos “wtmp” e “lastlog”, encontrar registros sniffer ou arquivos de configuração de rootkit e verificar entradas ocultas em “/proc” ou chamadas para o programa “readdir”.

Para usar o chkrootkit, você deve obter a versão mais recente de um servidor, extrair os arquivos de origem, compilá-los e pronto.

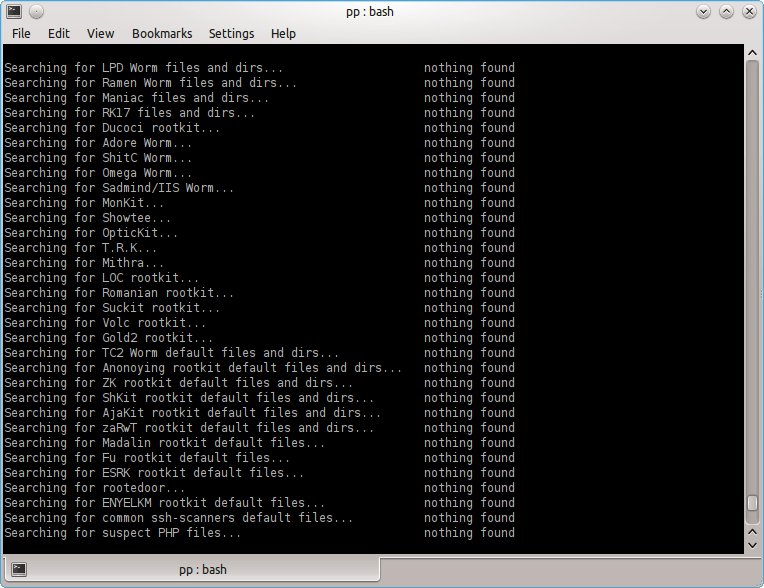

Rkhunter

O desenvolvedor Micheal Boelen foi a pessoa por trás da criação Rkhunter (Rootkit Hunter) em 2003. É uma ferramenta adequada para sistemas POSIX e pode ajudar na detecção de rootkits e outras vulnerabilidades. O Rkhunter analisa completamente os arquivos (ocultos ou visíveis), diretórios padrão, módulos do kernel e permissões mal configuradas.

Após uma verificação de rotina, ele os compara com os registros seguros e adequados de bancos de dados e procura programas suspeitos. Como o programa é escrito em Bash, ele não só pode ser executado em máquinas Linux, mas também em praticamente qualquer versão do Unix.

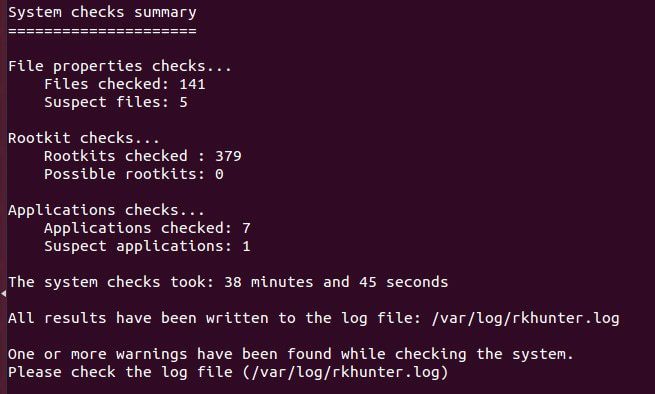

ClamAV

Escrito em C++, ClamAV é um antivírus de código aberto que pode ajudar na detecção de vírus, trojans e muitos outros tipos de malware. É uma ferramenta totalmente gratuita, por isso muitas pessoas a usam para verificar suas informações pessoais, incluindo e-mails, em busca de qualquer tipo de arquivo malicioso. Ele também serve significativamente como um scanner do lado do servidor.

A ferramenta foi inicialmente desenvolvida, especialmente para Unix. Ainda assim, possui versões de terceiros que podem ser usadas no Linux, BSD, AIX, macOS, OSF, OpenVMS e Solaris. Clam AV faz uma atualização automática e regular de seu banco de dados, para poder detectar até as ameaças mais recentes. Ele permite varredura de linha de comando e possui um demônio escalável multi-thread para melhorar sua velocidade de varredura.

Ele pode passar por diferentes tipos de arquivos para detectar vulnerabilidades. Ele suporta todos os tipos de arquivos compactados, incluindo RAR, Zip, Gzip, Tar, Cabinet, OLE2, CHM, formato SIS, BinHex e quase qualquer tipo de sistema de e-mail.

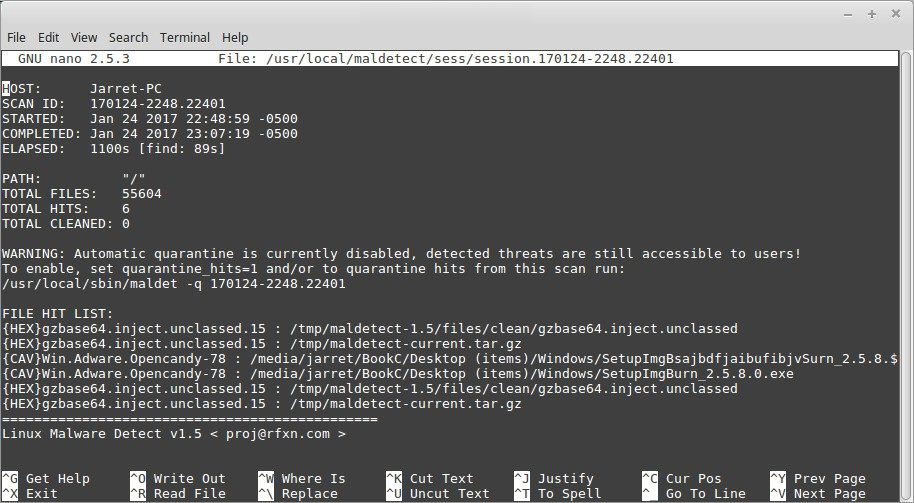

LMD

Detecção de malware Linux –ou LMD, para abreviar– é outro antivírus renomado para sistemas Linux, projetado especificamente para as ameaças geralmente encontradas em ambientes hospedados. Como muitas outras ferramentas que podem detectar malware e rootkits, o LMD usa um banco de dados de assinatura para encontrar qualquer código malicioso em execução e encerrá-lo rapidamente.

O LMD não se limita ao seu próprio banco de dados de assinaturas. Ele pode aproveitar os bancos de dados do ClamAV e do Team Cymru para encontrar ainda mais vírus. Para preencher seu banco de dados, o LMD captura dados de ameaças dos sistemas de detecção de intrusão na borda da rede. Ao fazer isso, é capaz de gerar novas assinaturas para malware que está sendo usado ativamente em ataques.

O LMD pode ser usado através da linha de comando “maldet”. A ferramenta é feita especialmente para plataformas Linux e pode pesquisar facilmente em servidores Linux.

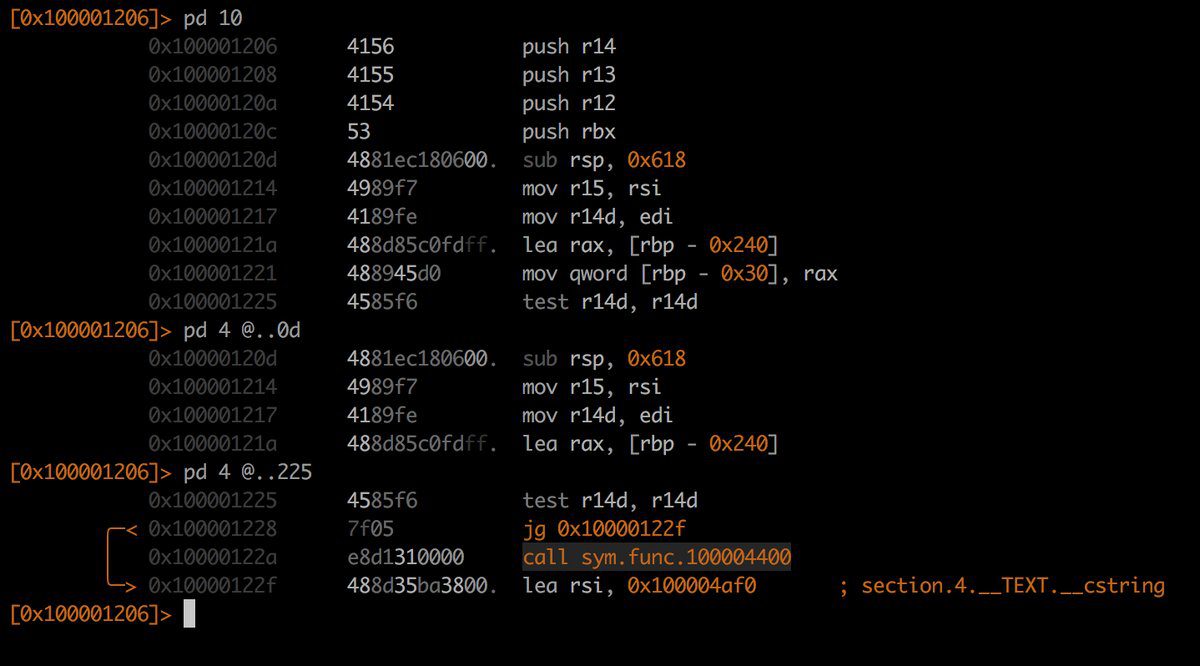

Radare2

Radare2 (R2) é uma estrutura para analisar binários e fazer engenharia reversa com excelentes habilidades de detecção. Ele pode detectar binários malformados, dando ao usuário as ferramentas para gerenciá-los, neutralizando ameaças potenciais. Ele utiliza sdb, que é um banco de dados NoSQL. Pesquisadores de segurança de software e desenvolvedores de software preferem essa ferramenta por sua excelente capacidade de apresentação de dados.

Uma das características marcantes do Radare2 é que o usuário não é forçado a usar a linha de comando para realizar tarefas como análise estática/dinâmica e exploração de software. É recomendado para qualquer tipo de pesquisa sobre dados binários.

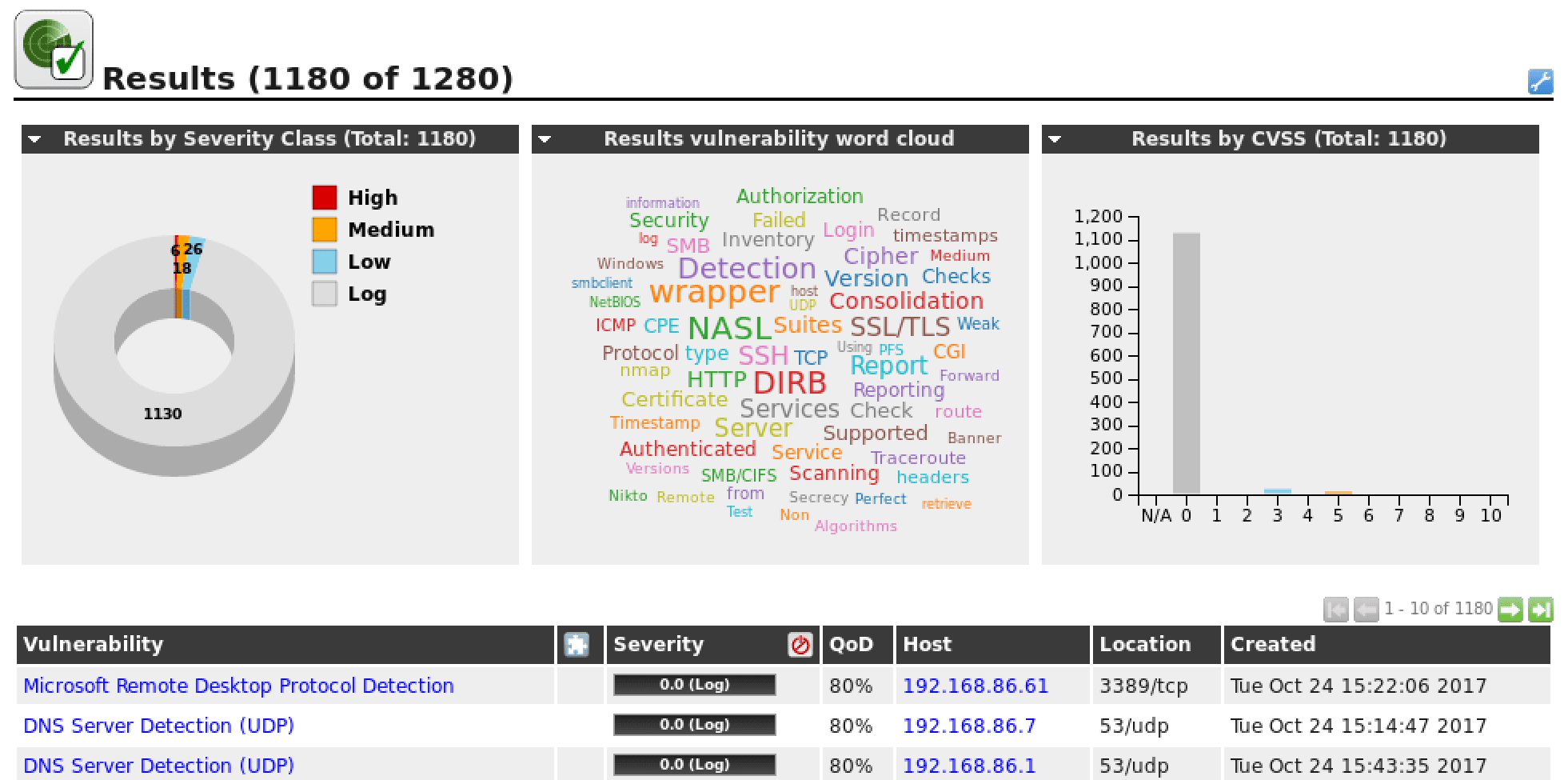

OpenVAS

Sistema de Avaliação de Vulnerabilidade Aberto, ou OpenVAS, é um sistema hospedado para verificar vulnerabilidades e gerenciá-las. Ele foi desenvolvido para empresas de todos os tamanhos, ajudando-as a detectar problemas de segurança ocultos em suas infraestruturas. Inicialmente, o produto era conhecido como GNessUs, até que seu atual proprietário, Greenbone Networks, mudou seu nome para OpenVAS.

Desde a versão 4.0, o OpenVAS permite a atualização contínua – geralmente em períodos inferiores a 24 horas – de sua base de Network Vulnerability Testing (NVT). Em junho de 2016, tinha mais de 47.000 NVTs.

Especialistas em segurança usam o OpenVAS devido à sua capacidade de escanear rapidamente. Ele também apresenta excelente configurabilidade. Os programas OpenVAS podem ser usados a partir de uma máquina virtual independente para fazer pesquisas seguras de malware. Seu código fonte está disponível sob uma licença GNU GPL. Muitas outras ferramentas de detecção de vulnerabilidades dependem do OpenVAS – por isso é considerado um programa essencial em plataformas baseadas em Linux.

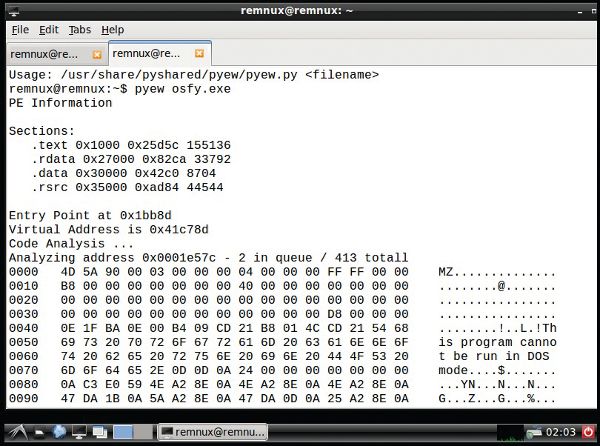

REMnux

REMnux usa métodos de engenharia reversa para analisar malware. Ele pode detectar muitos problemas baseados em navegador, ocultos em trechos de código ofuscados de JavaScript e applets Flash. Também é capaz de escanear arquivos PDF e realizar análises forenses de memória. A ferramenta ajuda na detecção de programas maliciosos dentro de pastas e arquivos que não podem ser verificados facilmente com outros programas de detecção de vírus.

É eficaz devido às suas capacidades de decodificação e engenharia reversa. Ele pode determinar as propriedades de programas suspeitos e, por ser leve, é praticamente indetectável por programas maliciosos inteligentes. Ele pode ser usado no Linux e no Windows, e sua funcionalidade pode ser aprimorada com a ajuda de outras ferramentas de verificação.

Tigre

Em 1992, a Texas A&M University começou a trabalhar em Tigre para aumentar a segurança dos computadores do campus. Agora, é um programa popular para plataformas do tipo Unix. Uma coisa única sobre a ferramenta é que ela não é apenas uma ferramenta de auditoria de segurança, mas também um sistema de detecção de intrusão.

A ferramenta é gratuita para uso sob uma licença GPL. É dependente das ferramentas POSIX e, juntas, elas podem criar uma estrutura perfeita que pode aumentar significativamente a segurança do seu servidor. Tiger é inteiramente escrito em linguagem shell – essa é uma das razões de sua eficácia. É adequado para verificar o status e a configuração do sistema, e seu uso multiuso o torna muito popular entre as pessoas que usam ferramentas POSIX.

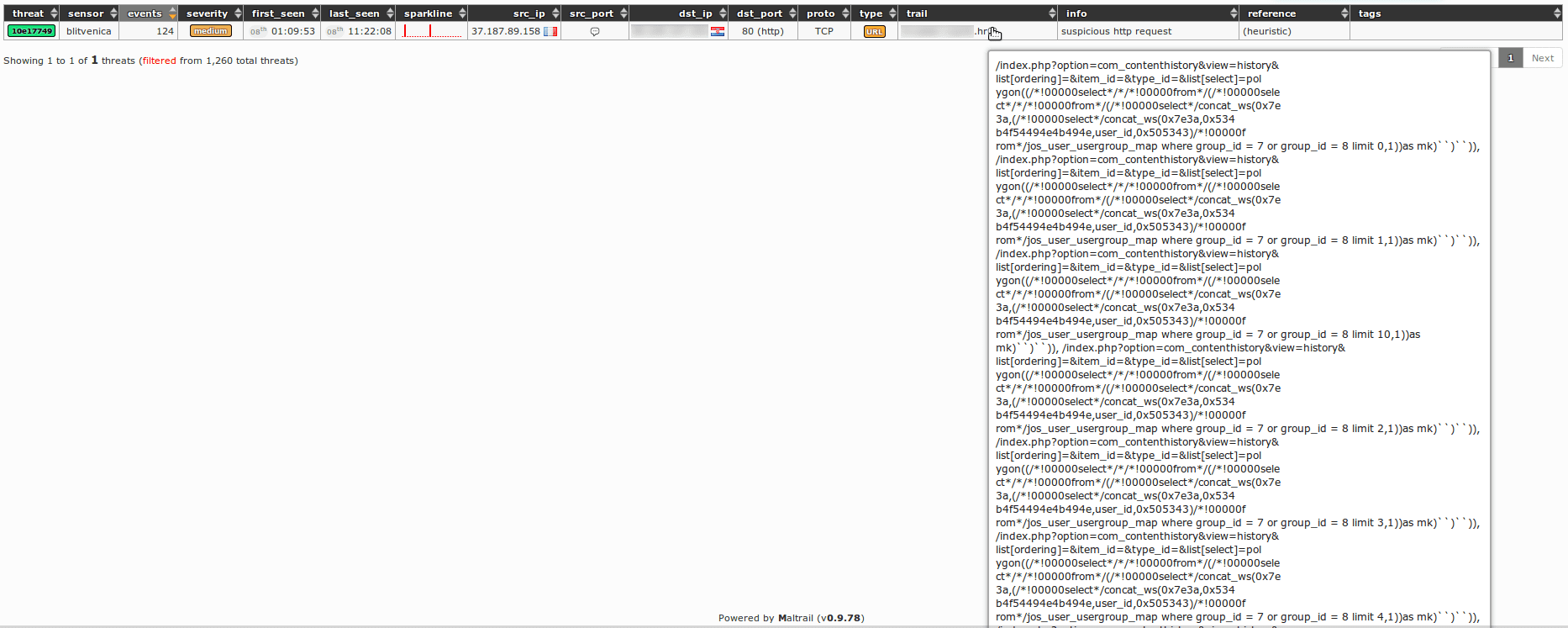

Maltrail

Maltrail é um sistema de detecção de tráfego capaz de manter o tráfego do seu servidor limpo e ajudá-lo a evitar qualquer tipo de ameaça maliciosa. Ele executa essa tarefa comparando as fontes de tráfego com os sites da lista negra publicados online.

Além de verificar sites na lista negra, ele também usa mecanismos heurísticos avançados para detectar diferentes tipos de ameaças. Mesmo sendo um recurso opcional, ele é útil quando você acha que seu servidor já foi atacado.

Possui um sensor capaz de detectar o tráfego que um servidor recebe e enviar as informações para o servidor Maltrail. O sistema de detecção verifica se o tráfego é bom o suficiente para trocar dados entre um servidor e a origem.

YARA

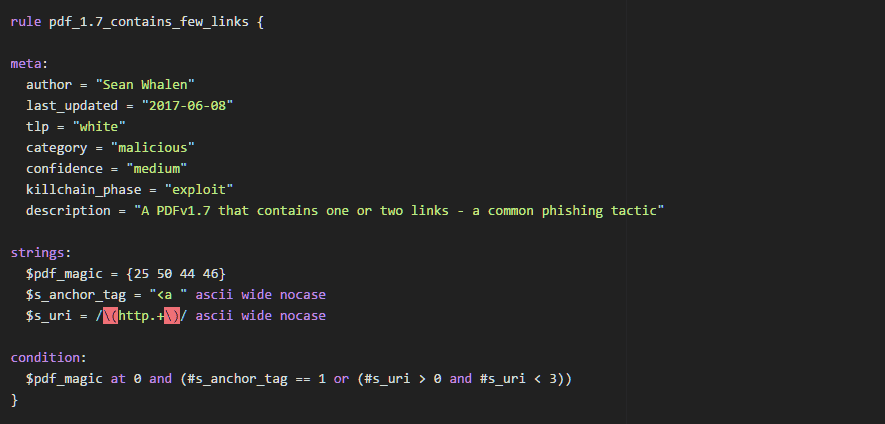

Feito para Linux, Windows e macOS, YARA (Yet Another Ridiculous Acronym) é uma das ferramentas mais essenciais usadas para a pesquisa e detecção de programas maliciosos. Ele usa padrões textuais ou binários para simplificar e acelerar o processo de detecção, resultando em uma tarefa rápida e fácil.

O YARA tem alguns recursos extras, mas você precisa da biblioteca OpenSSL para usá-los. Mesmo que você não tenha essa biblioteca, você pode usar o YARA para pesquisa básica de malware por meio de um mecanismo baseado em regras. Ele também pode ser usado no Cuckoo Sandbox, um sandbox baseado em Python ideal para fazer pesquisas seguras de software malicioso.

Como escolher a melhor ferramenta?

Todas as ferramentas que mencionamos acima funcionam muito bem, e quando uma ferramenta é popular em ambientes Linux, você pode ter certeza de que milhares de usuários experientes a estão usando. Uma coisa que os administradores de sistema devem lembrar é que cada aplicativo geralmente depende de outros programas. Por exemplo, esse é o caso do ClamAV e do OpenVAS.

Você precisa entender o que seu sistema precisa e em quais áreas ele pode estar apresentando vulnerabilidades. Em primeiro lugar, use uma ferramenta leve para pesquisar qual seção precisa de atenção. Em seguida, use a ferramenta adequada para resolver o problema.