Qualquer negócio online ou site de comércio eletrônico tem muitos ativos que podem ser facilmente explorados se não estiverem devidamente protegidos ou passarem despercebidos.

Se você possui um site de comércio eletrônico, provavelmente não sabe que pode ter portas abertas, repositórios git privados ou subdomínios expostos – para citar alguns – que os invasores podem explorar para obter acesso a informações confidenciais que residem em seus sistemas.

O que você precisa para reduzir os riscos de um ataque e seu dano potencial é uma solução de monitoramento e inventário de ativos. Usar o monitoramento de ativos é como contratar um hacker para penetrar em suas redes e dizer onde você tem vulnerabilidades: ele imita a ação dos invasores para delinear e dimensionar a superfície de ataque de um alvo e seus pontos fracos.

Além do monitoramento, o inventário de seus ativos é uma etapa fundamental para saber o que está em seu ambiente global de TI híbrida e o que precisa ser protegido. Um inventário ajuda você a descobrir ativos ocultos ou desconhecidos conectados ao seu ambiente de TI.

Idealmente, uma ferramenta de inventário deve ajudá-lo a normalizar e categorizar por famílias de produtos, eliminando variações nos nomes de fornecedores e produtos. Esse inventário deve fornecer informações detalhadas sobre cada ativo, incluindo software instalado, serviços em execução e outros itens importantes.

Vamos ver a área de monitoramento e inventário de ativos baseada em SaaS mais relevante.

últimas postagens

Detectar monitoramento de ativos

Detectar oferece um poderoso scanner de vulnerabilidade da Web que automatiza módulos de segurança em escala, verifica vulnerabilidades de ponto de entrada e cobre uma ampla superfície de ataque. Os testes realizados pelo Detectify revelarão vulnerabilidades XSS, SSRF, RCE, exposições de arquivos confidenciais, chaves de API ou senhas expostas em respostas de página, exposição de dados por meio de ferramentas de monitoramento interno e vulnerabilidades de passagem de caminho.

O Detectify hospeda sua própria comunidade privada de hackers éticos para pesquisa de vulnerabilidades de crowdsourcing, fornecendo alertas da perspectiva de um invasor real. A equipe de segurança do Detectify analisa as descobertas de hackers de chapéu branco e as automatiza para o scanner.

Outros recursos do Detectify Asset Monitoring incluem o rastreamento de alterações em sua pilha de software e a detecção de possíveis aquisições de subdomínios. Ao usar tecnologias de impressão digital, o Asset Monitoring informa sobre o software que descobre, ajudando você a ficar por dentro de quaisquer instalações ou alterações não autorizadas em sua pilha de tecnologia.

Você pode ter subdomínios que não usa mais, apontando inadvertidamente para serviços de terceiros. Esses subdomínios podem ser registrados nesses terceiros por hackers mal-intencionados que podem sequestrá-los. Detectify pode impedir que seus subdomínios sejam invadidos, usando uma lista de subdomínios que você fornece ou por descoberta.

Detectify oferece vários planos de assinatura mensal que se ajustam às necessidades de cada negócio online ou e-commerce. Você pode testar o serviço com uma avaliação gratuita de 2 semanas que lhe dará 14 dias para corrigir o máximo de vulnerabilidades comuns que puder detectar.

Leia o guia detalhado sobre como você pode melhorar a segurança de aplicativos da Web com o Detectify.

Inventário de Ativos Qualys

Qualys oferece seu aplicativo Global IT Asset Inventory, ajudando todas as empresas a tornar tudo visível e eliminar o inventário manual. Usando uma rede de sensores e uma IA, a solução da Qualys pode descobrir dispositivos e aplicativos no local, juntamente com contêineres, endpoints, dispositivos móveis, nuvem e ativos de IoT.

O que você obtém é uma visibilidade 100% em tempo real do seu ambiente de TI híbrida, na forma de painéis com dados limpos e organizados.

Com o Qualys Asset Inventory, você pode obter respostas imediatas para perguntas como:

Quantos computadores não têm a versão mais recente do Windows 10 instalada?

Quais dispositivos cliente estão executando software não autorizado?

A solução fornece informações detalhadas sobre cada ativo, incluindo serviços em execução, especificações de hardware e tráfego de rede. Ele também obtém metadados como licenças de software, ciclos de vida de hardware e software e muito mais.

A IA da Qualys cuida da categorização e normalização dos dados de inventário, convertendo-os em uma única fonte de informações para suas equipes de segurança, TI e conformidade. Uma série de painéis dinâmicos e personalizáveis permitem que você visualize seu inventário de TI da maneira que desejar.

A solução da Qualys é 100% baseada em nuvem, com procedimentos fáceis de implantação e gerenciamento, e sua capacidade de inventário pode ser dimensionada de um punhado a um milhão de ativos.

Você pode começar GRATUITAMENTE com recursos limitados. A Qualys oferece muitos outros serviços gratuitos, incluindo API Security Assessment, SSL Labs, BrowserCheck e 60-Day Remote Endpoint Protection.

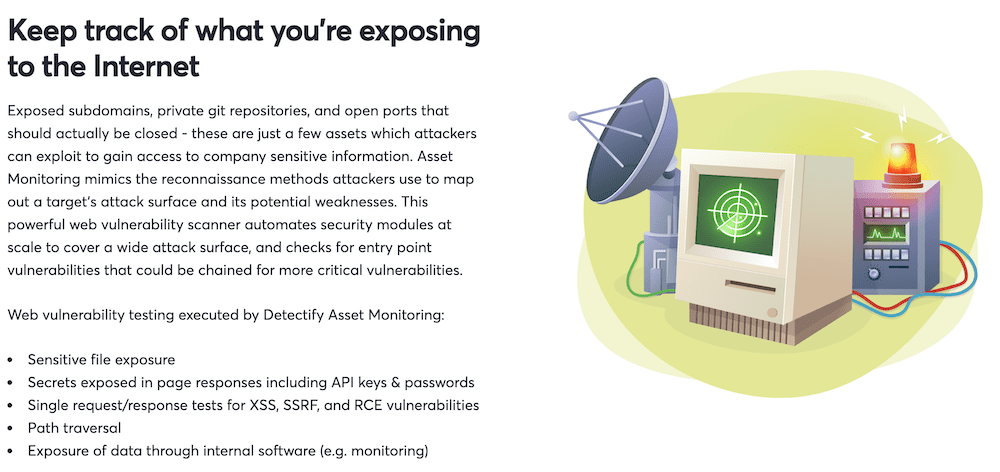

Neurônios Ivanti

Neurônios Ivanti A proposta consiste em uma plataforma de Hyper-Automation projetada para fornecer autoatendimento aos usuários finais de forma contínua, proativa e previsível. O objetivo desta plataforma é gerenciar todos os tipos de dispositivos, da nuvem à borda, dando a eles a capacidade de autocura e autoproteção.

A normalidade pós-2020 significa que as empresas têm funcionários trabalhando a qualquer hora e de qualquer lugar e esperando experiências rápidas e semelhantes ao consumidor. Essa situação gera um crescimento explosivo de serviços de borda e endpoints, multiplicando as ameaças de segurança cibernética. Com Ivanti Neurons for Edge Intelligence, sua equipe de TI ganha a capacidade de detectar rapidamente essas ameaças, consultando todos os dispositivos de borda usando processamento de linguagem natural (NLP) e obtendo inteligência em tempo real em toda a empresa.

Quando a Ivanti Neurons for Healing entra em ação, um exército de bots de automação é implantado em toda a sua rede para diagnosticar todos os ativos, corrigir problemas de desempenho, segurança e configuração e manter a conformidade de seus endpoints. Todas as tarefas de rotina são automatizadas, criando um ambiente de autorrecuperação que reduz custos e melhora a produtividade.

Com a plataforma Ivanti, o tempo necessário para reunir e normalizar as informações dos ativos pode ser reduzido de semanas para minutos. Seu banco de dados de gerenciamento de ativos será preenchido com insights acionáveis de dados de inventário de hardware e software e informações de uso de software.

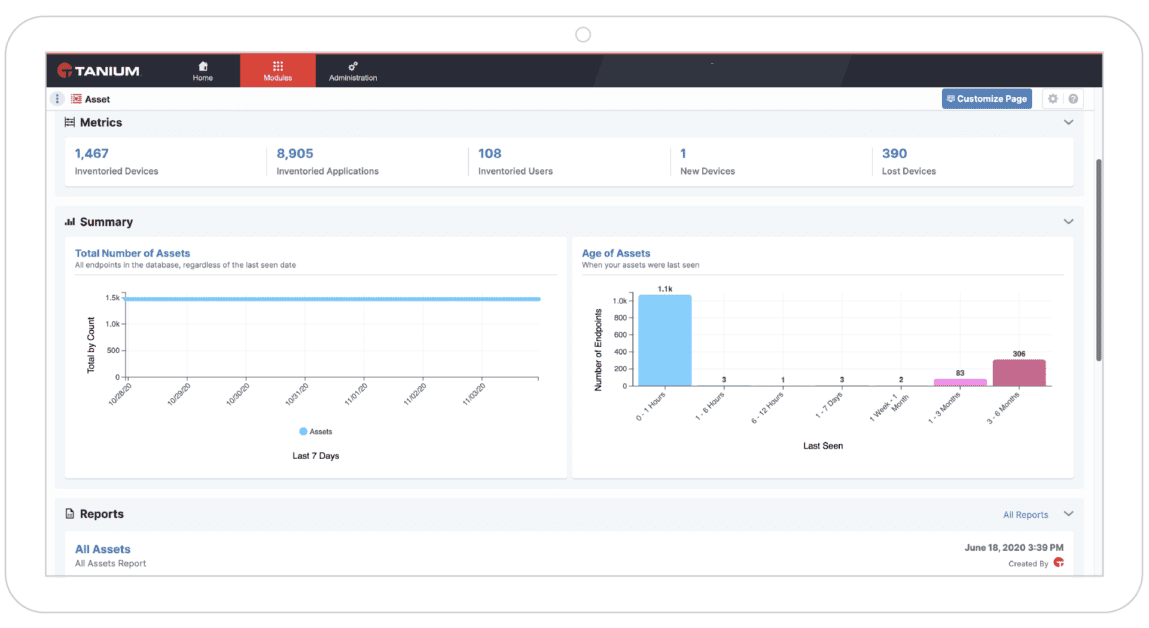

Ativo de Tânio

As decisões estratégicas exigem dados atualizados e realistas. Em termos de operações de TI, uma compreensão completa de seus ativos e do que está sendo executado neles é essencial para tomar as decisões corretas e transformar seu investimento em TI em um impulsionador de seus negócios, em vez de um fardo.

Ativo de Tânio fornece dados em tempo real sobre seus ativos, não importa onde estejam ou se estão online ou offline.

O Tanium Asset faz seu trabalho sem exigir infraestrutura extra e sem instalar agentes nos endpoints. Uma abordagem de plataforma unificada fornece controle e visibilidade de endpoint, fornecendo informações de inventário em tempo real sobre seus ativos, liberando sua equipe de TI de relatórios complicados ou feitos à mão. Com a ajuda de painéis personalizáveis, você pode se concentrar nos ativos por departamento, grupo de usuários, local e outros parâmetros.

Informações precisas podem ajudá-lo a aumentar o rendimento recuperando ativos subutilizados. O Tanium Asset alimenta seu Configuration Management Database (CMDB) com dados em tempo real, garantindo que você sempre tenha as informações mais recentes para conhecer a taxa de utilização de cada ativo e seu último estado conhecido.

O conjunto de soluções da Tanium gerencia seus sistemas de nuvem, usuário final e datacenter a partir de uma plataforma unificada em grande escala. Essa plataforma foi desenvolvida para fornecer todos os seus serviços – correção, inventário, conformidade e resposta a incidentes – a partir de um único agente. Ao mesmo tempo, o cliente Tanium oferece visibilidade total dos terminais, juntamente com a capacidade de agir sobre eles.

Sustentável

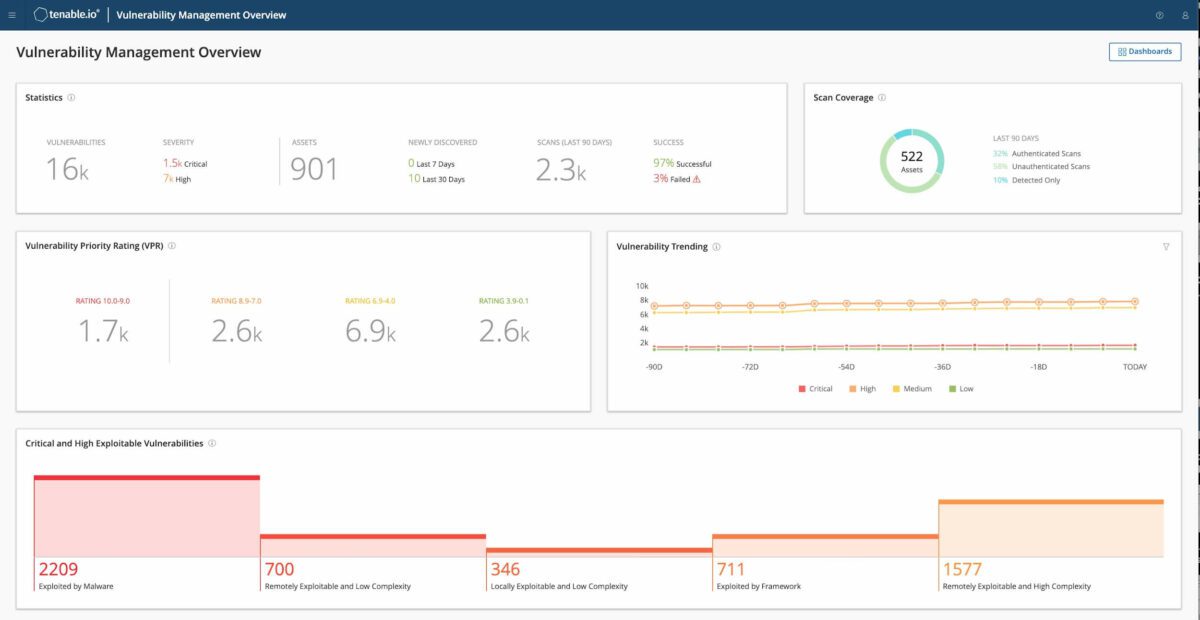

Depois de ter uma visão completa de toda a superfície de ataque, você pode se perguntar: por onde começo? Tenable.io ajuda você nessa área, permitindo que você investigue, identifique e priorize vulnerabilidades rapidamente, para que você saiba onde colocar seus esforços.

A Tenable obtém seu poder de Nessus tecnologia, uma ferramenta de varredura de segurança remota popular. Ele fornece varredura ativa, conectores de nuvem, monitoramento passivo, agentes e integrações de CMDB para fornecer visibilidade contínua de ativos conhecidos e anteriormente desconhecidos.

A Tenable combina sua cobertura para mais de 60 mil vulnerabilidades com técnicas de ciência de dados e inteligência de ameaças, compondo pontuações de risco compreensíveis que permitem que você decida quais vulnerabilidades devem ser corrigidas primeiro.

Você não precisará mais de scanners ou agentes de rede para detectar seus ativos na nuvem. Com ferramentas nativas da nuvem e tecnologia Frictionless Assessment, o Tenable.io oferece visibilidade contínua e quase em tempo real de sua AWS ou outras infraestruturas de nuvem.

O preço depende do número de ativos que você precisa monitorar e proteger. Você pode ter a solução instalada em segundos e começar a obter resultados acionáveis em questão de minutos.

Uma solução para surpresas desagradáveis

Surpresas são boas para festas de aniversário e presentes de Natal. Mas quando se trata de gerenciamento de ativos de TI, é melhor evitar surpresas. Se você tiver aplicativos e dispositivos vulneráveis em sua nuvem, em seu data center ou em sua borda, quanto mais cedo você souber, mais chances terá de remediar e evitar ser alvo de ataques cibernéticos.