Principais Pontos de Segurança

- Ative a criptografia para o tráfego SMB, prevenindo acessos não autorizados e ataques cibernéticos. Utilize o protocolo TLS (Transport Layer Security) para proteger as comunicações do seu servidor Samba no Linux.

- Implemente controles de acesso rigorosos e permissões bem definidas para os recursos compartilhados, utilizando o arquivo de configuração `/etc/samba/smb.conf`. Estabeleça regras de acesso, permissões e restrições para garantir que apenas usuários autorizados consigam acessar os recursos.

- Utilize senhas fortes e únicas para as contas de usuário SMB, aumentando a segurança. Mantenha o Linux e o Samba sempre atualizados para evitar vulnerabilidades e ataques cibernéticos, e evite o uso do protocolo SMBv1, que é considerado inseguro.

- Configure regras de firewall para restringir o acesso às portas SMB e considere a segmentação da rede para isolar o tráfego SMB de redes não confiáveis. Monitore os logs do SMB em busca de atividades suspeitas e incidentes de segurança, e limite o acesso de convidados e conexões anônimas.

- Implemente restrições baseadas em host para controlar o acesso de hosts específicos e negar o acesso a outros. Adote medidas de segurança complementares para proteger sua rede e reforçar seus servidores Linux.

O protocolo SMB (Server Message Block) é essencial para o compartilhamento de arquivos e impressoras em ambientes de rede. No entanto, a configuração padrão do Samba pode apresentar vulnerabilidades de segurança, deixando sua rede exposta a acessos não autorizados e ataques cibernéticos.

Ao hospedar um servidor Samba, é fundamental ter atenção redobrada com as configurações definidas. Apresentamos 10 passos críticos para garantir que seu servidor SMB permaneça seguro e protegido.

1. Habilite a Criptografia para o Tráfego SMB

Por padrão, o tráfego SMB não é criptografado. Isso pode ser confirmado ao capturar pacotes de rede com ferramentas como `tcpdump` ou `Wireshark`. É crucial criptografar todo o tráfego para impedir que invasores interceptem e analisem os dados.

Recomenda-se configurar o protocolo Transport Layer Security (TLS) para criptografar e proteger todo o tráfego do servidor Samba no Linux.

2. Implemente Controles de Acesso e Permissões Rigorosas para Recursos Compartilhados

É crucial implementar controles de acesso e permissões rigorosas para garantir que usuários conectados não acessem recursos não autorizados. O Samba utiliza um arquivo de configuração central, `/etc/samba/smb.conf`, para definir regras de acesso e permissões.

Através de uma sintaxe específica, é possível definir os recursos a serem compartilhados, os usuários ou grupos com permissão para acessá-los, e se esses recursos podem ser visualizados, gravados ou lidos. Veja um exemplo de como declarar um recurso e implementar controles de acesso:

[compartilhamento_samba] comment= Exemplo Samba path = /home/seu_usuario/compartilhamento_samba browseable = yes writable = yes valid users = @nome_do_grupo

Neste exemplo, adicionamos um novo local de compartilhamento com um caminho e definimos os usuários válidos, restringindo o acesso a apenas um grupo específico. Existem outras formas de definir controles de acesso a um compartilhamento, que podem ser exploradas em guias detalhados sobre configuração de pastas compartilhadas em rede no Linux com Samba.

3. Utilize Senhas Fortes e Únicas para as Contas de Usuário SMB

Implementar políticas de senha robustas para as contas de usuário SMB é uma prática de segurança fundamental. Como administrador do sistema, você deve criar senhas fortes e únicas para todas as contas, ou orientar os usuários a fazê-lo.

É possível acelerar este processo utilizando ferramentas que geram senhas fortes automaticamente. Além disso, é recomendado alterar as senhas periodicamente para reduzir o risco de vazamento de dados e acessos não autorizados.

4. Mantenha o Linux e o Samba Atualizados Regularmente

A forma mais simples de defesa passiva contra ataques cibernéticos é garantir que você esteja utilizando versões atualizadas de softwares essenciais. O SMB é propenso a vulnerabilidades e é um alvo constante para atacantes.

No passado, diversas vulnerabilidades críticas do SMB levaram à aquisição completa do sistema ou à perda de dados confidenciais. Portanto, é imprescindível manter o sistema operacional e os serviços críticos sempre atualizados.

5. Evite o Uso do Protocolo SMBv1

O SMBv1 é um protocolo considerado inseguro. Ao utilizar o SMB, seja no Windows ou Linux, evite o SMBv1, preferindo o SMBv2 ou versões superiores. Para desativar o protocolo SMBv1, inclua esta linha no arquivo de configuração:

min protocol = SMB2

Essa configuração garante que o nível mínimo do protocolo em uso seja o SMBv2.

6. Implemente Regras de Firewall para Restringir o Acesso às Portas SMB

Configure o firewall da sua rede para permitir o acesso às portas SMB, geralmente a porta 139 e a 445, apenas a partir de fontes confiáveis. Isso auxilia na prevenção de acesso não autorizado e reduz o risco de ataques baseados em SMB.

Considere também a instalação de uma solução IDS (Sistema de Detecção de Intrusão) juntamente com um firewall para melhorar o controle e o registro do tráfego. Caso necessite, existe uma lista de firewalls Linux gratuitos que pode ser consultada para encontrar a melhor opção.

7. Implemente a Segmentação de Rede para Isolar o Tráfego SMB de Redes Não Confiáveis

A segmentação de rede consiste em dividir uma rede monolítica em diversas sub-redes, chamadas segmentos de rede. Esta técnica visa aprimorar a segurança, o desempenho e a capacidade de gerenciamento da rede.

Para isolar o tráfego SMB de redes não confiáveis, você pode criar um segmento de rede separado e configurar regras de firewall para permitir apenas o tráfego SMB dentro deste segmento. Isso possibilita um gerenciamento e monitoramento mais direcionado do tráfego SMB.

No Linux, é possível utilizar o `iptables` ou ferramentas similares para configurar regras de firewall que controlem o fluxo de tráfego entre segmentos de rede. Crie regras para permitir o tráfego SMB de e para o segmento de rede SMB e bloqueie qualquer outro tráfego, isolando efetivamente o tráfego SMB de redes não confiáveis.

8. Monitore os Logs do SMB em Busca de Atividades Suspeitas e Incidentes de Segurança

O monitoramento dos logs SMB é fundamental para manter a segurança da sua rede. Os logs SMB registram informações sobre o tráfego, incluindo acessos a arquivos, autenticações e outros eventos. Ao monitorar regularmente esses logs, é possível identificar e mitigar possíveis ameaças à segurança.

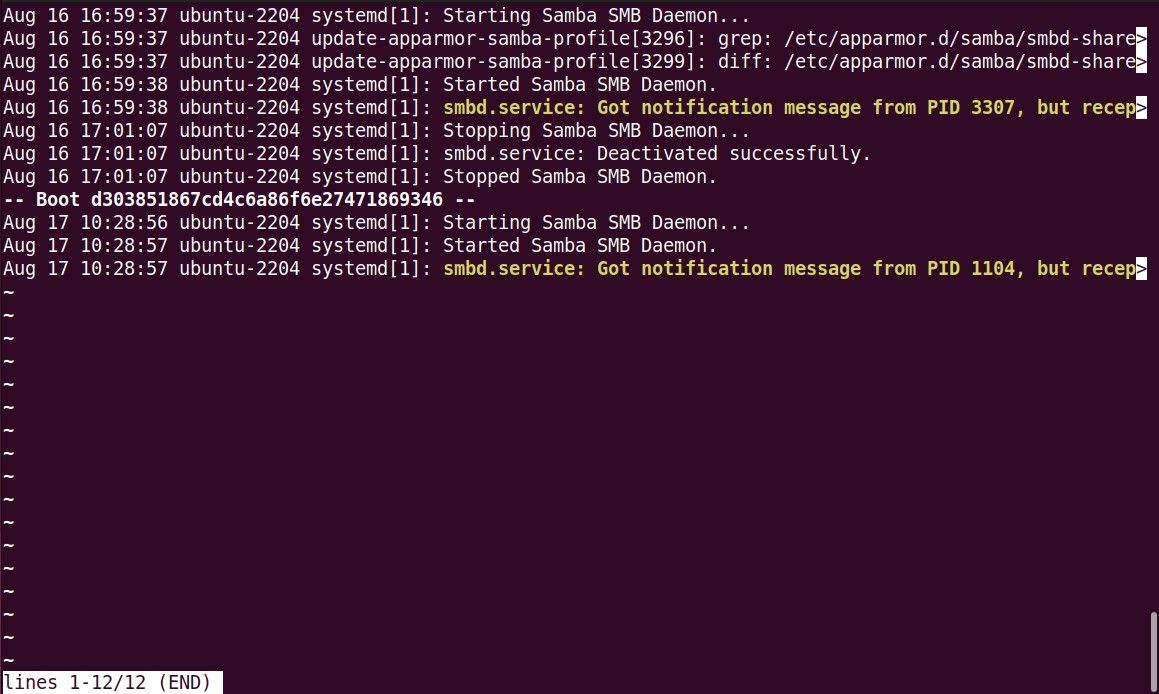

No Linux, é possível utilizar o comando `journalctl` e direcionar sua saída para o comando `grep` para visualizar e analisar os logs SMB.

journalctl -u smbd.service

Este comando exibirá os logs da unidade `smbd.service`, responsável pelo gerenciamento do tráfego SMB. A opção `-f` permite acompanhar os logs em tempo real, enquanto a opção `-r` exibe as entradas mais recentes primeiro.

Para procurar eventos ou padrões específicos nos logs, direcione a saída do comando `journalctl` para o `grep`. Por exemplo, para buscar tentativas de autenticação com falha, execute:

journalctl -u smbd.service | grep -i "authentication failure"

Este comando exibirá todas as entradas de log que contenham o texto “falha de autenticação”, permitindo identificar rapidamente atividades suspeitas ou tentativas de força bruta.

9. Limite o Uso de Acesso de Convidado e Conexões Anônimas

Habilitar o acesso de convidado permite que usuários se conectem ao servidor Samba sem a necessidade de um nome de usuário ou senha. As conexões anônimas permitem que os usuários se conectem sem nenhuma informação de autenticação.

Ambas as opções podem representar riscos de segurança se não forem gerenciadas corretamente. É recomendado desabilitar ambas. Para isso, modifique ou adicione as seguintes linhas na seção global do arquivo de configuração do Samba, `smb.conf`:

map to guest = never restrict anonymous = 2

10. Implemente Restrições Baseadas em Host

Por padrão, um servidor Samba exposto pode ser acessado por qualquer host (endereço IP) sem restrições. Por “acesso”, entende-se o estabelecimento de uma conexão, não necessariamente o acesso aos recursos em si.

Para permitir acesso a hosts específicos e negar a outros, utilize as opções `hosts allow` e `hosts deny`. Veja a sintaxe para adicionar ao arquivo de configuração:

hosts allow = 127.0.0.1 192.168.1.0/24 hosts deny = 0.0.0.0/0

Este exemplo comanda o Samba a negar todas as conexões, exceto as do host local e da rede 192.168.1.0/24. Esta é uma das formas fundamentais de proteger seu servidor SSH também.

Agora Você Sabe Como Proteger Seu Servidor Samba Linux

O Linux é excelente para hospedar servidores. No entanto, ao trabalhar com servidores, é fundamental ter cuidado redobrado, pois eles são alvos valiosos para agentes maliciosos.

É crucial um esforço genuíno para fortalecer sua rede e seus servidores Linux. Além de configurar o Samba corretamente, existem outras medidas a serem tomadas para garantir que seu servidor Linux esteja protegido contra adversários.