Junte-se a mim para explorar o Cloud Cryptography, seus tipos e a implantação do Google Cloud.

Um subconjunto de IaaS, a computação em nuvem está bem à frente da fase de chavões. É uma força dominante com indivíduos, empresas e governos usando serviços em nuvem para reduzir os aborrecimentos de uma pilha de tecnologia local.

A nuvem é o epítome da conveniência, economia e escalabilidade.

Simplificando, a computação em nuvem é quando você empresta recursos de computação como armazenamento, RAM, CPU etc., pela Internet sem hospedar fisicamente nada.

Um exemplo da vida diária é o Google Drive ou o Yahoo Mail. Confiamos a essas empresas dados – às vezes informações pessoais ou relacionadas a negócios confidenciais.

Geralmente, um usuário médio não se preocupa com a privacidade ou segurança da computação em nuvem. Mas qualquer pessoa decentemente informada sobre o histórico de vigilância ou ataques cibernéticos sofisticados atuais deve levantar a guarda ou pelo menos ser informada sobre a situação em questão.

últimas postagens

O que é criptografia em nuvem?

A criptografia na nuvem aborda essa sensação de insegurança criptografando os dados armazenados na nuvem para impedir o acesso não autorizado.

A criptografia é uma técnica de usar uma cifra (algoritmo) para converter informações padrão em uma versão codificada. Nesse caso, o invasor não entenderá os detalhes, mesmo que sejam expostos.

Existem vários tipos de criptografias com base no caso de uso. Portanto, é importante usar uma cifra de qualidade para criptografia de dados na nuvem.

Por exemplo, você pode entender o seguinte texto:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Não!

Pode ser um quebra-cabeça para um cérebro humano, mas use qualquer decodificador Caesar e eles o quebrarão em segundos:

Mesmo alguém bem versado em cifra de César pode ver que todas as letras no texto cifrado estão dois alfabetos à frente de suas contrapartes de texto simples.

Então o ponto é usar uma cifra forte, como a do AES-256.

Como funciona a criptografia em nuvem?

As últimas linhas da seção anterior podem ter dado a impressão de que você escolherá uma cifra para criptografar os dados.

Tecnicamente, pode funcionar assim. Mas normalmente, o provedor de serviços em nuvem habilita a criptografia nativa ou você aproveita a criptografia como serviço de um terceiro.

Então vamos dividir isso em duas categorias e ver a implementação.

#1. Criptografia na plataforma Cloud

Este é o método mais simplista em que o provedor de serviços de nuvem de renome cuida da criptografia.

Idealmente, isso se aplica a:

Dados em repouso

É quando os dados são armazenados na forma criptografada antes de serem transferidos para os contêineres de armazenamento ou posteriormente.

Como a criptografia em nuvem é uma abordagem nova, não há uma maneira predefinida de fazer as coisas. Existem muitas publicações de pesquisa testando vários métodos, mas o que é crucial é a aplicação na vida real.

Então, como uma empresa de infraestrutura em nuvem de alto nível como o Google Cloud protege os dados em repouso?

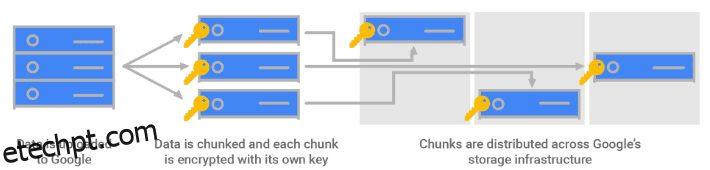

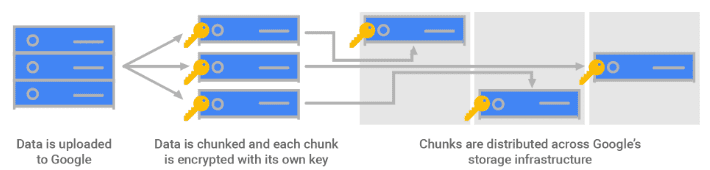

Conforme registros do Google, eles dividem os dados em pequenos grupos de alguns gigabytes espalhados por seus contêineres de armazenamento em máquinas diferentes. Qualquer contêiner específico pode conter dados de usuários iguais ou diferentes.

Além disso, cada pacote é criptografado individualmente, mesmo que estejam no mesmo contêiner e pertençam a um único usuário. Isso significa que, se a chave de criptografia relacionada a um pacote for comprometida, outros arquivos permanecerão seguros.

Fonte: Google Cloud

Fonte: Google Cloud

Além disso, a chave de criptografia é alterada a cada atualização de dados.

Os dados nesse nível de armazenamento são criptografados com AES-256, exceto alguns discos permanentes criados antes de 2015 usando criptografia AES-128 bits.

Portanto, esta é a primeira camada de criptografia – no nível de pacote individual.

Em seguida, as unidades de disco rígido (HDD) ou unidades de estado sólido (SSD) que hospedam esses blocos de dados são criptografadas com outra camada de criptografia AES-256 bits, com alguns HHDs legados ainda usando AES-128. Observe que as chaves de criptografia no nível do dispositivo são diferentes da criptografia no nível do armazenamento.

Agora, todas essas chaves de criptografia de dados (DEKs) são ainda criptografadas com chaves de criptografia de chaves (KEKs), que são gerenciadas centralmente pelo Key Management Service (KMS) do Google. Notavelmente, todas as KEKs usam criptografia AES-256/AES-128 bits e pelo menos uma KEK está associada a cada serviço de nuvem do Google.

Essas KEKs são alternadas pelo menos uma vez a cada intervalo de 90 dias usando a biblioteca criptográfica comum do Google.

Cada KEK tem backup, é rastreado toda vez que alguém o usa e só pode ser acessado por pessoal autorizado.

A seguir, todas as KEKs são criptografadas novamente com criptografia AES de 256 bits, gerando a chave mestra KMS armazenada em outro recurso de gerenciamento de chaves, chamado Root KMS, que armazena algumas dessas chaves.

Esse KMS raiz é gerenciado em máquinas dedicadas em cada data center do Google Cloud.

Agora, esse KMS raiz é criptografado com AES-256, criando uma única chave mestra KMS raiz armazenada na infraestrutura ponto a ponto.

Uma instância KMS raiz é executada em cada distribuidor de chave mestra KMS raiz que contém a chave na memória de acesso aleatório.

Cada nova instância do distribuidor de chave mestra do KMS raiz é aprovada por instâncias já em execução para evitar jogo sujo.

Além disso, para lidar com a condição em que todas as instâncias do distribuidor precisam ser iniciadas simultaneamente, também é feito backup da chave mestra do KMS raiz em apenas dois locais físicos.

E, finalmente, menos de 20 funcionários do Google têm acesso a esses locais altamente classificados.

Portanto, é assim que o Google pratica a criptografia em nuvem para dados em repouso.

Mas se você quiser resolver o problema com suas próprias mãos, também poderá gerenciar as chaves por conta própria. Alternativamente, pode-se adicionar outra camada de criptografia sobre isso e autogerenciar as chaves. No entanto, deve-se lembrar que perder essas chaves também significa ser bloqueado do seu próprio projeto da web.

Ainda assim, não devemos esperar esse nível de detalhe de todos os outros provedores de nuvem. Como o Google cobra um valor mais alto por seus serviços, você pode se beneficiar de um provedor diferente que custe menos e se ajuste ao seu modelo de ameaça específico.

Dados em trânsito

É aqui que os dados viajam dentro do data center do provedor de nuvem ou fora de seus limites, como quando você os carrega de sua própria máquina.

Novamente, não há uma maneira rígida de proteger os dados em trânsito, então veremos a implementação da nuvem do Google.

O whitepaper a este respeito, criptografia em trânsitoindica três medidas para proteger dados não estacionários: autenticação, criptografia e verificação de integridade.

Em seu data center, o Google protege os dados em trânsito por meio de autenticação de endpoint e confirmação de integridade com criptografia opcional.

Embora um usuário possa optar por medidas adicionais, o Google confirma a segurança de alto nível em suas instalações com acesso extremamente monitorado concedido a alguns de seus funcionários.

Fora de seus limites físicos, o Google adota uma política diferenciada para seus próprios serviços em nuvem (como o Google Drive) e qualquer aplicativo do cliente hospedado em sua nuvem (como qualquer site executado em seu mecanismo de computação).

No primeiro caso, todo o tráfego vai primeiro para o ponto de verificação conhecido como Google Front End (GFE) usando Transport Layer Security (TLS). Posteriormente, o tráfego obtém mitigação de DDoS, balanceamento de carga nos servidores e, finalmente, é direcionado para o Google Cloud Service pretendido.

Para o segundo caso, a responsabilidade de garantir a segurança dos dados em trânsito recai principalmente sobre o proprietário da infraestrutura, a menos que ele não esteja usando outro serviço do Google (como o Cloud VPN) para transferência de dados.

Geralmente, o TLS é adotado para garantir que os dados não tenham sido adulterados no caminho. Este é o mesmo protocolo usado por padrão quando você se conecta a qualquer site usando HTTPS, simbolizado por um ícone de cadeado na barra de URL.

Embora seja comumente usado em todos os navegadores da Web, você também pode aplicá-lo a outros aplicativos, como e-mail, chamadas de áudio/vídeo, mensagens instantâneas, etc.

No entanto, para os padrões de criptografia definitivos, existem redes privadas virtuais que novamente fornecem várias camadas de segurança com cifras de criptografia avançadas, como AES-256.

Mas implementar a criptografia em nuvem por conta própria é difícil, o que nos leva a…

#2. Criptografia como serviço

É aqui que os protocolos de segurança padrão em sua plataforma de nuvem são fracos ou ausentes para casos de uso específicos.

Uma das melhores soluções obviamente é supervisionar tudo sozinho e garantir a segurança de dados de nível empresarial. Mas isso é mais fácil falar do que fazer e elimina a abordagem sem complicações pela qual alguém opta pela computação em nuvem.

Então, isso nos deixa usar a criptografia como serviço (EAAS), como CloudHesive. Semelhante ao uso de computação em nuvem, desta vez, você ‘empresta’ criptografia e não CPU, RAM, armazenamento etc.

Com base no provedor EAAS, você pode aproveitar a criptografia para dados em repouso e em trânsito.

Vantagens e desvantagens da criptografia em nuvem

A vantagem mais pronunciada é a segurança. Praticar a criptografia em nuvem garante que os dados de seus usuários fiquem longe dos cibercriminosos.

Embora a criptografia em nuvem não possa impedir todos os hacks, trata-se de fazer sua parte e ter uma justificativa adequada se as coisas derem errado.

Chegando às desvantagens, a primeira é o custo e o tempo necessários para atualizar a estrutura de segurança existente. Além disso, há pouco que possa ajudar se você perder o acesso às chaves de criptografia durante o autogerenciamento.

E como esta é uma tecnologia nascente, encontrar um EAAS testado pelo tempo também não é fácil.

Conclusivamente, a melhor aposta é usar um provedor de serviços de nuvem de renome e banco em mecanismos criptográficos nativos.

Empacotando

Esperamos que isso possa lhe dar um vislumbre da criptografia em nuvem. Para resumir, trata-se de segurança de dados relacionada à nuvem, inclusive quando viaja para fora.

A maioria das empresas de infraestrutura em nuvem mais bem avaliadas, como Google Cloud, Amazon Web Services, etc., tem segurança adequada para os casos de uso máximos. Ainda assim, não há mal nenhum em passar pelo jargão técnico antes de hospedar seus aplicativos de missão crítica com alguém.

PS: Confira algumas soluções de otimização de custos em nuvem para AWS, Google Cloud, Azure, etc.