A análise de portas, uma técnica essencial no mundo das redes de computadores, tem como objetivo principal identificar as portas que estão acessíveis em um dispositivo específico.

Imagine que você está verificando as portas de uma casa para descobrir quais estão destrancadas e quais estão trancadas. Essa analogia ilustra bem o conceito da análise de portas.

As portas, nesse contexto, são como pontos de comunicação virtuais que permitem a diferentes serviços e aplicativos de rede interagirem dentro de uma rede.

Essa técnica permite que profissionais de segurança, por exemplo, avaliem quais “entradas” de uma rede estão disponíveis para comunicação.

Assim como uma casa com várias entradas, cada computador possui diversas portas, cada uma destinada a um tipo de comunicação distinto.

Algumas dessas portas estão abertas, prontas para interação com outras partes da rede, enquanto outras permanecem fechadas, sem responder a tentativas de conexão.

Ao realizar uma análise de portas, o analisador envia mensagens de teste para cada porta, buscando uma resposta.

Uma resposta bem-sucedida indica que a porta está aberta e, portanto, pode servir como um canal de comunicação com o computador ou a rede.

Essa análise tem aplicações tanto legítimas, como a avaliação da segurança da rede, quanto potenciais usos maliciosos, como a busca por vulnerabilidades para invasão.

Relevância da Análise de Portas

A análise de portas é fundamental no gerenciamento de redes de computadores, servindo a diversos propósitos. Abaixo, destacamos alguns deles:

Descoberta de Redes

Administradores de rede se valem da análise de portas para identificar os dispositivos presentes em sua rede e os serviços que eles oferecem.

Isso possibilita a manutenção de um inventário preciso dos dispositivos e suas configurações, um aspecto vital para o gerenciamento eficaz da rede.

Solução de Problemas de Rede

A análise de portas pode auxiliar na localização de falhas em problemas de rede, como dificuldades de conexão. Ao verificar o estado de portas específicas, os administradores podem identificar serviços mal configurados ou firewalls que estejam bloqueando o tráfego.

Avaliação de Segurança

Um dos principais usos da análise de portas está na avaliação da segurança de redes. Ela ajuda a detectar vulnerabilidades em dispositivos de rede.

Por exemplo, uma porta aberta que executa um serviço desatualizado pode se tornar um ponto de acesso para invasores.

Configuração de Firewall

A análise de portas também é utilizada para testar e validar as configurações de firewalls. Os administradores de rede podem garantir que os firewalls estão filtrando o tráfego corretamente e protegendo a rede, realizando verificações tanto de perspectivas internas quanto externas.

Detecção de Intrusos

Sistemas de Detecção de Intrusos (IDS) e Sistemas de Prevenção de Intrusos (IPS) frequentemente empregam técnicas de análise de portas para identificar atividades suspeitas na rede. Se um IDS detectar tentativas de conexão incomuns em certas portas, um alerta é acionado.

Mapeamento de Redes

Essa técnica auxilia na criação de mapas de rede, que são essenciais para compreender a topologia da rede.

Monitoramento de Serviços

A análise de portas é usada para monitorar serviços, garantindo seu funcionamento adequado. Verificações automatizadas podem analisar regularmente o estado de portas críticas, emitindo alertas se algum problema for detectado.

Teste de Penetração

Profissionais de segurança cibernética utilizam a análise de portas durante testes de penetração, buscando vulnerabilidades exploráveis na rede. Isso os ajuda a encontrar possíveis pontos fracos que podem ser explorados por atacantes.

Funcionamento da Análise de Portas

A seguir, apresentamos uma descrição detalhada do funcionamento da análise de portas:

#1. Seleção do Alvo

Inicialmente, escolhe-se o dispositivo ou endereço IP que será analisado. O alvo pode ser um único dispositivo ou uma rede inteira.

#2. Escolha da Ferramenta de Análise

A análise de portas é conduzida por meio de ferramentas especializadas, conhecidas como scanners de portas. O usuário pode configurar diversos parâmetros de análise, conforme necessário.

#3. Envio de Pacotes de Teste

O scanner de portas envia pacotes de teste para o alvo, direcionando cada pacote a uma porta específica. Esses pacotes simulam tráfego de rede real para verificar o estado das portas.

#4. Análise das Respostas

O dispositivo alvo processa os pacotes de teste e responde de acordo com o estado da porta. Existem quatro respostas comuns:

Aberto: O dispositivo responde positivamente ao pacote de teste, indicando que a porta está aberta e um serviço está ativo. Isso significa que a porta está acessível.

Fechado: A resposta “porta fechada” indica que nenhum serviço está ativo na porta analisada.

Filtrado: A falta de resposta ao pacote de teste indica que a porta está sendo bloqueada por um firewall ou outra medida de segurança.

Não filtrado: Em alguns casos, a falta de resposta não esclarece se a porta está aberta ou fechada.

#5. Registro dos Resultados

O scanner de portas registra as respostas recebidas do dispositivo para cada porta analisada, documentando quais portas estão abertas, fechadas ou filtradas.

#6. Geração de Relatório

Após analisar todas as portas designadas, a ferramenta gera um relatório completo, detalhando as portas abertas e seus serviços associados. Essas informações são utilizadas para análises adicionais.

#7. Interpretação dos Resultados

A última etapa é analisar os resultados da análise de portas, a fim de avaliar a segurança do dispositivo alvo. Isso pode revelar vulnerabilidades e configurações inadequadas que requerem atenção.

Tipos de Análise de Portas

A seguir, apresentamos alguns tipos comuns de técnicas de análise de portas:

#1. Análise de Conexão TCP

Este é o método mais básico de análise de portas. Ele tenta estabelecer uma conexão TCP completa com cada porta para verificar se está aberta ou fechada.

A porta é considerada aberta se a conexão for estabelecida com sucesso. Essa análise é relativamente ruidosa e fácil de detectar.

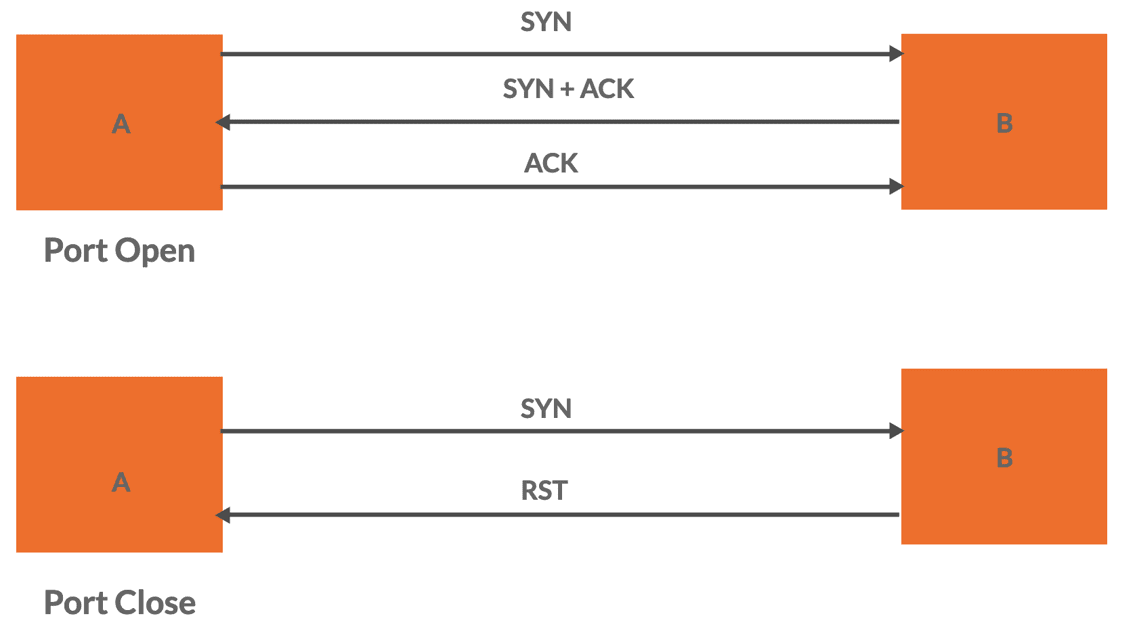

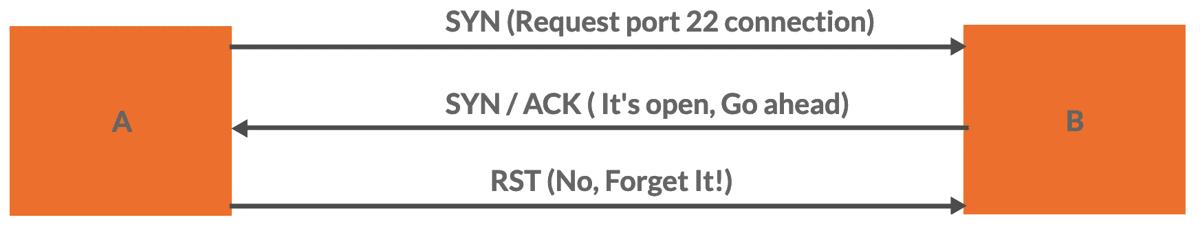

#2. Análise TCP SYN (Análise Semiaberta)

Neste método, o scanner envia um pacote TCP SYN para a porta alvo. Se a porta estiver aberta, ela responderá com uma mensagem SYN-ACK.

Em vez de completar o handshake triplo, o scanner envia uma mensagem RST (reset) para interromper a conexão.

Essa abordagem é mais furtiva do que uma análise de conexão completa.

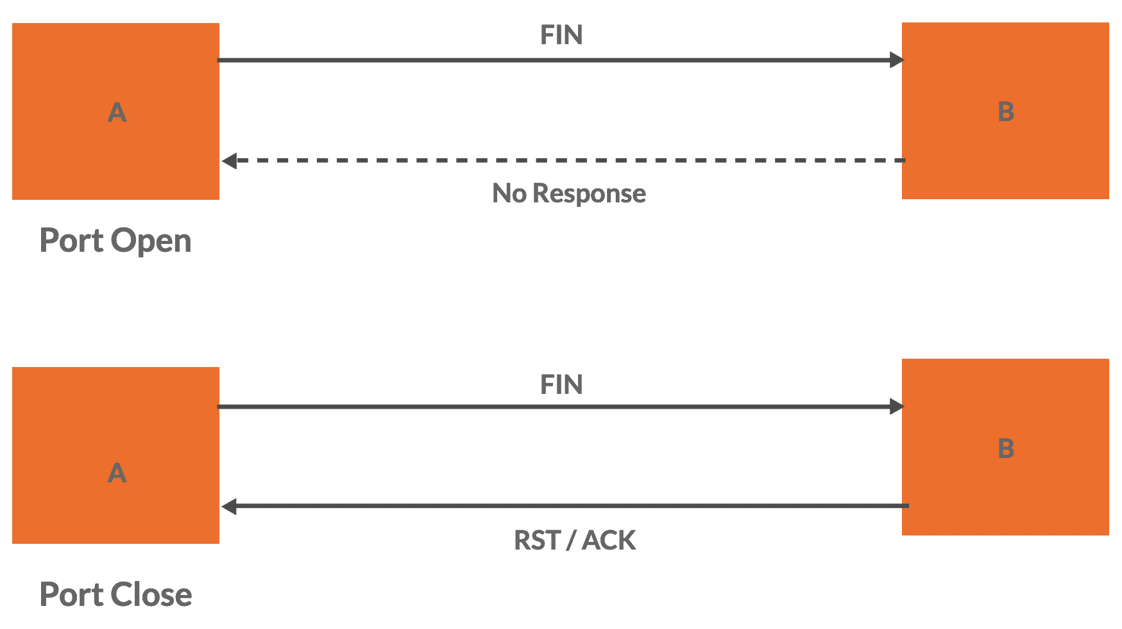

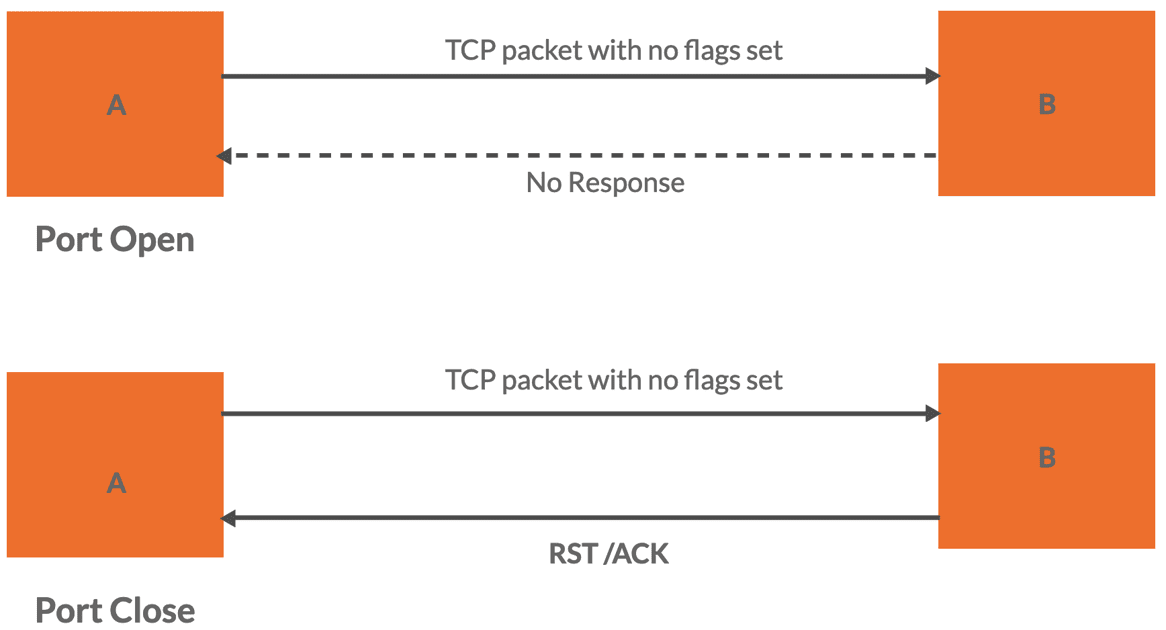

#3. Análise TCP FIN

O scanner envia um pacote TCP FIN para a porta alvo.

Se a porta estiver fechada, o dispositivo responde com um pacote RST. Normalmente, o pacote FIN é ignorado se a porta estiver aberta. Essa análise pode ser eficaz em alguns casos, mas não funciona em todos os sistemas.

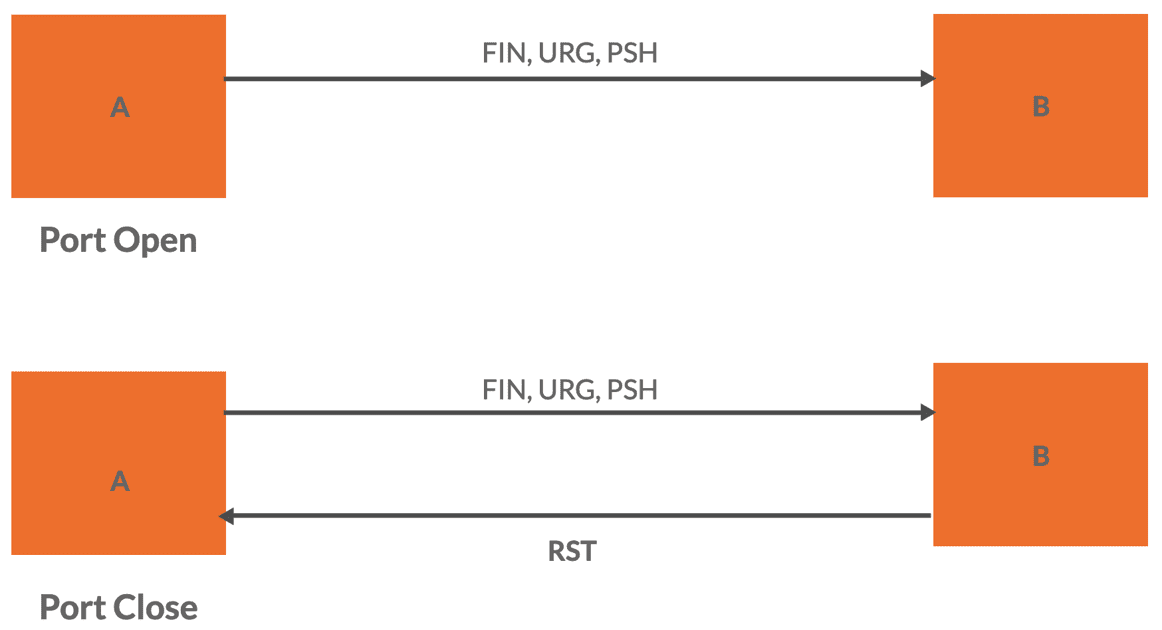

#4. Análise da Árvore de Natal TCP

Semelhante à análise FIN, esta técnica envia um pacote TCP com os sinalizadores FIN, URG e PSH definidos.

Se a porta estiver fechada, o dispositivo responderá com um pacote RST. Se a porta estiver aberta, o pacote será ignorado.

#5. Análise Nula TCP

Durante uma análise nula, o scanner envia um pacote TCP sem nenhum sinalizador específico.

Portas abertas ignoram os dados enviados, enquanto portas fechadas respondem frequentemente com um pacote RST.

Assim como a análise da Árvore de Natal, esta é uma abordagem furtiva, mas nem sempre bem-sucedida.

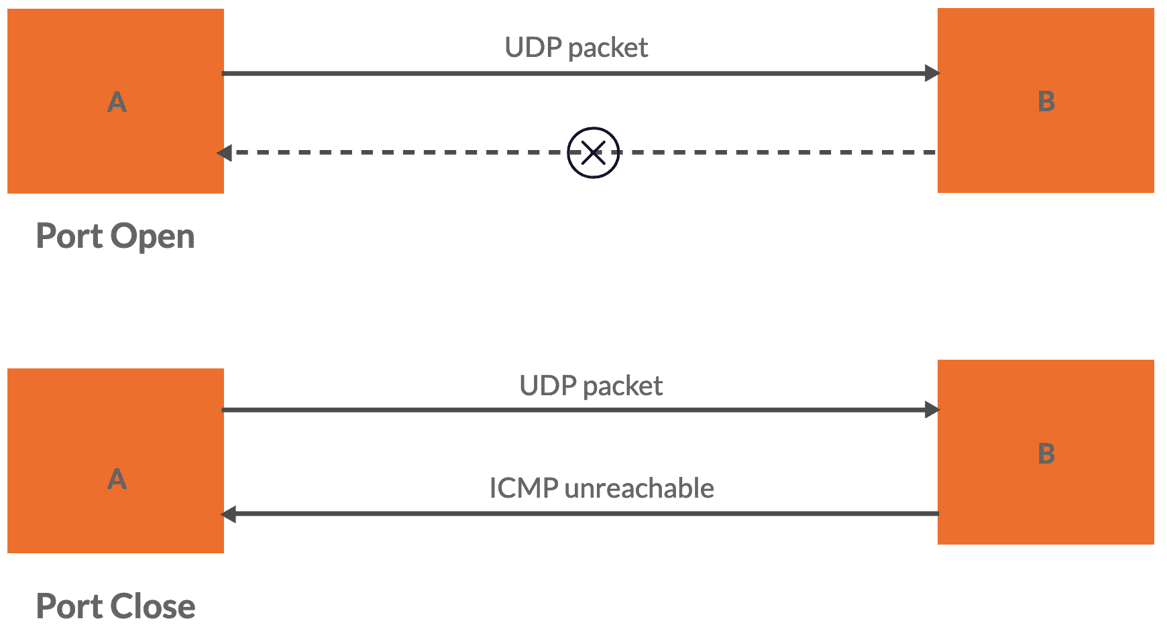

#6. Análise UDP

A análise de portas UDP é mais desafiadora porque o UDP não possui conexão.

O scanner envia um pacote UDP para a porta alvo e aguarda uma resposta.

Se a porta estiver fechada, o dispositivo pode responder com uma mensagem ICMP de porta inacessível. Uma resposta no nível do aplicativo é possível se a porta estiver aberta.

As análises UDP podem ser mais lentas devido à falta de um protocolo orientado à conexão.

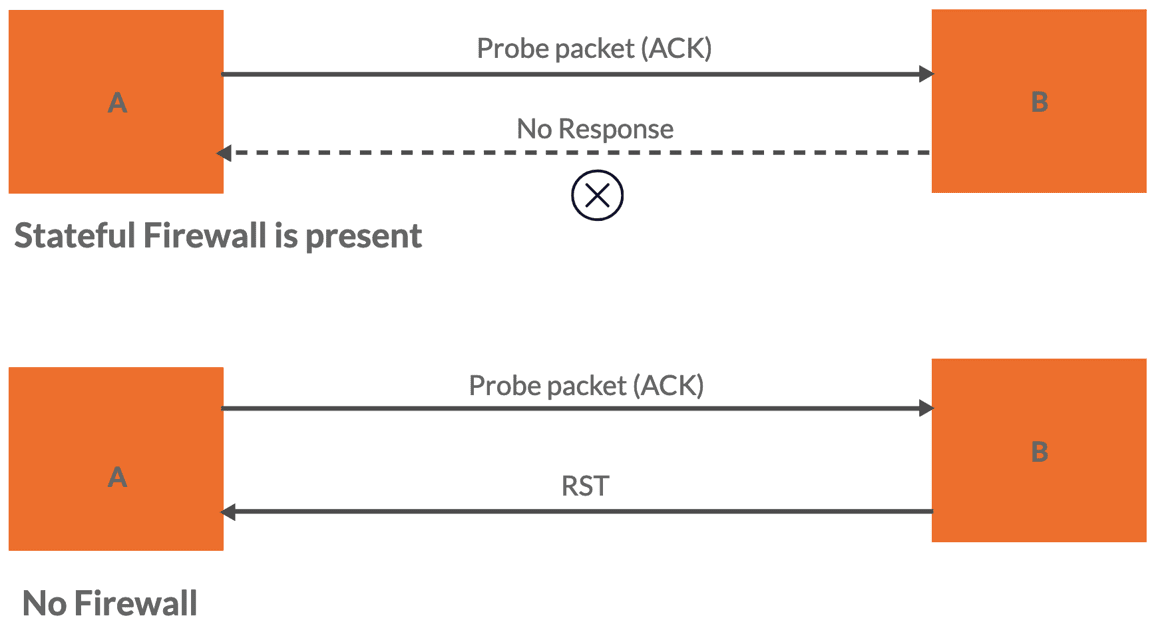

#7. Análise ACK

Durante esta análise, um pacote ACK (reconhecimento) é enviado para a porta alvo. A resposta dependerá se a porta está filtrada ou não.

Se filtrada, a porta pode responder com um pacote RST ou não responder. Se não estiver filtrada, ela pode ignorar o pacote. Essa análise é útil para identificar firewalls com estado.

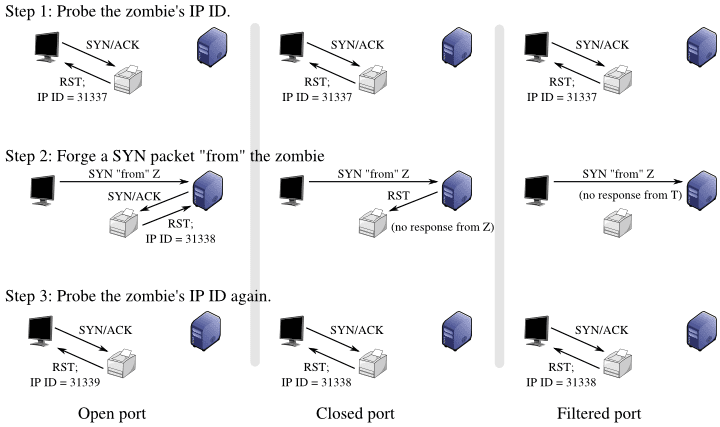

#8. Análise Ociosa (Análise Zumbi)

Este método avançado usa um host “zumbi” como intermediário desconhecido para conduzir a análise.

O scanner descobre o estado da porta alvo analisando cuidadosamente os números de sequência IPID (campo de identificação) nas respostas do host zumbi.

A análise ociosa é altamente furtiva, mas complexa de executar.

Fonte da imagem – bamsoftware

Fonte da imagem – bamsoftware

Observação importante: A análise não autorizada de portas pode ser considerada uma intrusão. Sempre assegure-se de ter as permissões e a autorização legal necessárias antes de realizar análises de portas.

Melhores Scanners de Portas

As ferramentas de scanner de portas automatizam e simplificam muitas tarefas manuais relacionadas ao reconhecimento de rede.

#1. Nmap (Mapeador de Rede)

Uma das ferramentas de análise de rede de código aberto mais poderosas disponíveis atualmente é o Nmap.

Ele inclui um mecanismo de script que permite aos usuários escrever e executar scripts personalizados para realizar várias tarefas durante o processo de análise.

Esses scripts podem ser usados com bancos de dados externos para detecção de vulnerabilidades, coleta de informações e outras funcionalidades.

O Nmap também pode fornecer dados sobre o tipo de regras de firewall/filtragem de pacotes em uso em uma rede, analisando como os pacotes são filtrados ou descartados.

Aqui está um artigo detalhado sobre como usar o Nmap para verificações de vulnerabilidades. Sinta-se à vontade para visitar esta página.

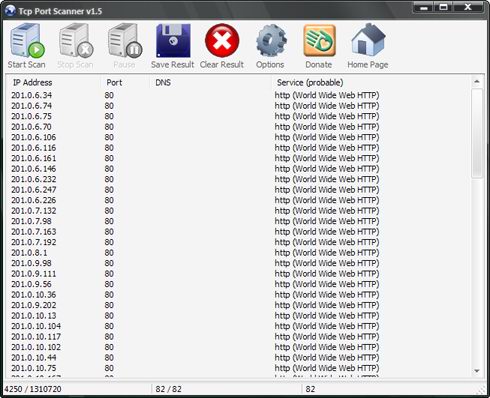

#2. Scanner de Porta TCP

O Scanner de Porta TCP é uma ferramenta de rede gratuita e fácil de usar, projetada para analisar o estado das portas TCP/IP em um dispositivo alvo.

Um dos recursos notáveis de um Scanner de Porta TCP é sua velocidade. Ele é capaz de analisar redes a uma taxa de até 10.000 portas por segundo.

Ele utiliza principalmente o método de análise SYN, que envia um pacote TCP SYN para a porta alvo e analisa a resposta.

Os usuários podem salvar os resultados de suas análises em um arquivo de texto.

#3. Netcat

O Netcat é uma ferramenta de rede poderosa utilizada para leitura e gravação de dados em conexões de rede através do protocolo TCP/IP. É comumente usada para depuração de rede.

Ele pode estabelecer conexões de rede de entrada e saída usando os protocolos TCP ou UDP.

O Netcat oferece suporte a tunelamento, o que permite criar conexões especializadas, como a conversão de UDP para TCP, e oferece flexibilidade na configuração de parâmetros de rede, como interfaces e portas de escuta.

O Netcat disponibiliza opções de uso avançadas, como o modo de envio em buffer, que envia dados em intervalos específicos, e o hexdump, que pode exibir os dados transmitidos e recebidos em formato hexadecimal.

Ele também inclui um analisador e respondedor de códigos telnet RFC854 opcional, o que pode ser útil para simular sessões de telnet.

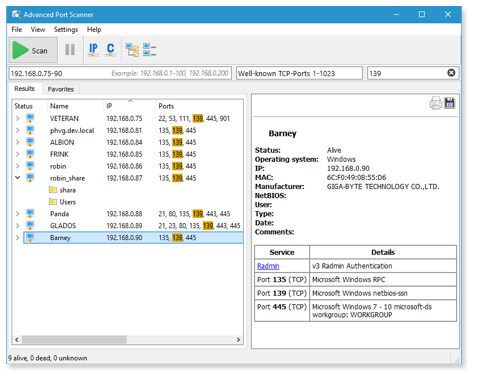

#4. Scanner de Porta Avançado

O Scanner de Porta Avançado é outra ferramenta de rede eficaz que pode verificar rapidamente quais dispositivos estão conectados a uma rede e quais deles possuem portas abertas.

Ele pode identificar facilmente quais tipos de programas ou softwares estão em execução nessas portas abertas e também auxilia no acesso aos recursos por trás delas, caso encontre alguma porta aberta.

Por exemplo, pode ajudar a abrir sites (HTTP/HTTPS), baixar arquivos (FTP) ou acessar pastas compartilhadas em outros computadores.

Ele também permite controlar outros computadores remotamente (controle remoto).

Pense nisso como ter a capacidade de operar um computador em outro local, quase como se você estivesse sentado na frente dele. Isso pode ser útil para tarefas como solução de problemas ou gerenciamento de vários computadores.

Como os Cibercriminosos Usam a Análise de Portas?

Os cibercriminosos utilizam a análise de portas como uma técnica de reconhecimento para coletar informações sobre alvos e vulnerabilidades potenciais. Veja como eles a empregam:

Identificação de Serviços Vulneráveis

Os invasores exploram uma variedade de endereços IP ou alvos específicos para encontrar portas e serviços abertos.

Eles podem visar portas conhecidas associadas a serviços comuns (por exemplo, porta 80 para HTTP) para identificar vulnerabilidades em servidores web ou outros serviços.

Mapeamento da Rede

A análise de portas ajuda os invasores a mapear o layout da rede, identificando os dispositivos e suas funções. Essas informações auxiliam no planejamento de ataques.

Impressão Digital

Os invasores analisam as respostas recebidas de portas abertas para identificar o software específico e a versão em execução no alvo. Isso os ajuda a projetar vetores de ataque para as vulnerabilidades desse software.

Evasão de Firewall

Os invasores podem realizar análises de portas para encontrar portas abertas que contornem as regras do firewall, o que potencialmente permite obter acesso não autorizado a uma rede/dispositivo.

Defesas Contra Análise de Portas

Considere as seguintes medidas para se defender contra a análise de portas e proteger sua rede:

Firewalls

Implemente regras robustas de firewall para restringir o tráfego de entrada e saída. Abra apenas as portas necessárias para serviços essenciais e revise e atualize regularmente as configurações do firewall.

Sistemas IDS e IPS

Implante soluções de detecção e prevenção de invasões para monitorar o tráfego de rede em busca de atividades suspeitas, incluindo tentativas de análise de portas, e tome medidas manuais para bloquear ou alertar sobre tais atividades.

Segurança de Portas

Verifique regularmente sua própria rede em busca de portas e serviços abertos. Feche todas as portas não utilizadas para reduzir a área de ataque.

Monitoramento de Rede

Monitore continuamente o tráfego de rede em busca de tentativas de conexão incomuns ou repetitivas que possam indicar um ataque de análise de portas.

Limitação de Taxa

Implemente regras de limitação de taxa em firewalls/roteadores para restringir o número de tentativas de conexão de um único endereço IP, o que torna mais difícil para os invasores realizarem análises extensas.

Honeypots

Implante honeypots ou sistemas chamariz para desviar a atenção do invasor e coletar informações sobre suas táticas sem arriscar sua rede real.

Atualizações Regulares

Mantenha todos os softwares atualizados com patches de segurança para minimizar a probabilidade de vulnerabilidades que os invasores possam explorar.

Análise de Portas vs. Análise de Rede

A seguir, apresentamos uma comparação clara entre análise de portas e análise de rede:

Análise de Portas

Foco: Identificar portas e serviços abertos em um dispositivo ou endereço IP específico.

Objetivo: Encontrar pontos de entrada para comunicação ou vulnerabilidades potenciais em um único alvo.

Método: Enviar pacotes de dados para portas individuais para determinar seu estado (aberto, fechado, filtrado).

Escopo: Limitado a um único dispositivo ou endereço IP.

Casos de uso: Segurança de rede, solução de problemas, descoberta de serviços e testes de penetração.

Análise de Rede

Foco: Mapeamento e descoberta de dispositivos, sub-redes e topologia de rede em toda uma rede.

Objetivo: Criar um inventário dos ativos da rede, incluindo dispositivos e suas características.

Método: Analisar vários endereços IP e dispositivos para identificar sua presença/atributos.

Escopo: Abrange uma rede inteira, incluindo vários dispositivos, sub-redes e segmentos de rede.

Casos de uso: Gerenciamento de rede, avaliação de segurança, gerenciamento de inventário e avaliação de vulnerabilidades.

A análise de portas foca na identificação de portas e serviços abertos em um dispositivo específico, enquanto a análise de rede envolve a descoberta e o mapeamento de layouts de rede em uma infraestrutura mais ampla. Ambas as técnicas servem a propósitos diferentes na administração de redes.

Conclusão✍️

A análise de portas é uma ferramenta valiosa para manter a integridade e segurança de redes de computadores.

Esperamos que este artigo tenha sido útil para você aprender sobre análise de portas e sua relevância.

Você também pode se interessar em aprender sobre o melhor software de controle de acesso à rede para realizar avaliações de segurança.