Está à procura de uma solução de segurança de rede mais robusta? Vamos explorar as distinções entre VPN, SDP e ZTNA.

As Redes Privadas Virtuais (VPNs) têm sido a ferramenta de eleição para empresas que buscam conexões seguras entre filiais, colaboradores remotos e parceiros externos há mais de duas décadas e meia. Contudo, as necessidades de rede e comunicação estão em constante transformação, e as ameaças de segurança cibernética tornam-se cada vez mais sofisticadas e comuns.

Adicionalmente, estudos indicam que cerca de 55% das empresas já adotam o trabalho remoto com frequência, 50% dos dados corporativos são armazenados na nuvem, e os riscos podem surgir tanto interna como externamente. Consequentemente, as VPNs começam a demonstrar a sua idade, não conseguindo endereçar adequadamente os problemas de segurança no panorama atual.

O seu provedor de VPN atual poderá não estar equipado para modernizar a sua tecnologia e acompanhar as ameaças de segurança contemporâneas. É neste contexto que surgem os Perímetros Definidos por Software (SDP) e o Acesso à Rede de Confiança Zero (ZTNA). Estas são abordagens análogas às VPNs, mas representam soluções de segurança de rede mais avançadas, rigorosas e abrangentes.

O que são VPN, SDP e ZTNA?

Vamos analisar cada uma delas:

Redes Privadas Virtuais (VPNs)

Uma VPN estabelece uma conexão de rede baseada em túneis virtuais seguros entre pontos, protegendo os utilizadores em redes públicas. As VPNs autenticam utilizadores externos antes de os encapsular na rede. Apenas os utilizadores conectados à VPN podem visualizar e aceder a ativos e ter visibilidade da atividade da rede.

Se usar uma VPN para navegar na internet, o seu Provedor de Serviços de Internet (ISP) e terceiros não poderão monitorizar os sites que visita ou os dados que transmite e recebe, uma vez que o servidor VPN se torna a fonte dos seus dados. Esta tecnologia encripta o seu tráfego de internet e esconde a sua identidade online em tempo real, impedindo que cibercriminosos interceptem o seu tráfego para roubar informações pessoais.

Apesar das suas vantagens, as VPNs apresentam várias desvantagens. Por exemplo, as tecnologias de computação em nuvem e Software como Serviço (SaaS) não existiam quando as VPNs foram originalmente concebidas. Nesse período, a maioria das empresas armazenava os seus dados em redes internas, e o trabalho remoto era uma raridade.

Desvantagens das VPNs

A seguir, algumas das desvantagens das VPNs que as tornam inseguras e inconvenientes para as organizações atuais:

Portas Abertas: os concentradores VPN (equipamento de rede que fornece as conexões VPN) utilizam portas abertas para estabelecer conexões. O problema é que os cibercriminosos frequentemente têm como alvo estas portas, utilizando-as para aceder às redes.

Acesso ao Nível da Rede: após a autenticação de um utilizador, as VPNs concedem acesso irrestrito à rede, expondo-a a ameaças. Esta falha de design torna os dados, aplicações e propriedade intelectual de uma empresa vulneráveis a ataques.

Autorização Insuficiente: diferentemente do SDP e do ZTNA, as VPNs não requerem identificação para utilizadores e dispositivos que tentam aceder a uma rede. Considerando as más práticas de senhas dos utilizadores e as milhões de credenciais roubadas disponíveis na dark web, os hackers conseguem capturar e contornar códigos de autenticação de dois fatores.

Vulnerabilidades de Software: muitos sistemas VPN populares revelaram problemas de software que foram explorados por fraudadores. Cibercriminosos procuram software VPN desatualizado, pois este deixa as empresas vulneráveis. O mesmo se aplica a utilizadores de VPN que não atualizam o software, mesmo quando os fornecedores disponibilizam correções.

Desempenho Ineficaz: os concentradores VPN podem causar gargalos, resultando em baixo desempenho, latência excessiva e uma experiência de utilizador insatisfatória.

Inconveniência: a configuração de VPNs é um processo caro e demorado, exigindo um grande esforço da equipa de segurança e dos utilizadores. Adicionalmente, as VPNs não oferecem uma solução de segurança de rede robusta devido às vulnerabilidades tecnológicas típicas que ampliam a superfície de ataque.

Perímetro Definido por Software (SDP)

O SDP, também conhecido como “Nuvem Negra”, é uma abordagem de segurança informática que oculta a infraestrutura conectada à internet, como servidores, routers e outros ativos da empresa, de terceiros e invasores, quer estejam no local ou na nuvem.

O SDP controla o acesso aos recursos da rede com base numa abordagem de autenticação de identidade. Os SDPs verificam a identidade de dispositivos e utilizadores, avaliando primeiro o estado do dispositivo e, em seguida, a identidade do utilizador. Um utilizador autenticado recebe uma conexão de rede encriptada, à qual nenhum outro utilizador ou servidor pode aceder. Esta rede inclui apenas os serviços aos quais o utilizador tem acesso.

Isto significa que apenas utilizadores autorizados podem visualizar e aceder aos ativos da empresa externamente. Isto distingue o SDP das VPNs, que impõem restrições aos privilégios do utilizador, mas concedem acesso irrestrito à rede.

Acesso à Rede de Confiança Zero (ZTNA)

A solução de segurança ZTNA permite acesso remoto seguro a aplicações e serviços, com base em regras de controlo de acesso.

O ZTNA parte do princípio que nenhum utilizador ou dispositivo é confiável, restringindo o acesso aos recursos da rede, mesmo que o utilizador tenha acedido aos mesmos anteriormente.

O ZTNA garante que todas as pessoas e dispositivos que tentam aceder a recursos numa rede de confiança zero passem por um processo rigoroso de verificação e autenticação de identidade, quer estejam dentro ou fora do perímetro da rede.

Após estabelecer o acesso e validar o utilizador, o sistema concede acesso à aplicação através de um canal seguro e encriptado. Esta camada adicional de segurança oculta os endereços IP, que de outra forma estariam expostos ao público.

Um dos líderes em soluções ZTNA é a Perimeter 81.

SDP vs VPN

Os SDPs são mais seguros porque, ao contrário das VPNs que permitem que todos os utilizadores conectados acedam a toda a rede, os SDPs proporcionam a cada utilizador uma conexão de rede privada. Os utilizadores apenas acedem aos ativos da empresa que lhes foram atribuídos.

Os SDPs também podem ser mais fáceis de gerir do que as VPNs, especialmente quando os utilizadores internos necessitam de diferentes níveis de acesso. O uso de VPNs para gerir múltiplos níveis de acesso exige a implementação de vários clientes VPN. Com o SDP, cada utilizador tem a sua própria conexão de rede, quase como se todos tivessem a sua própria VPN.

Além disso, os SDPs validam os dispositivos e os utilizadores antes de conceder acesso à rede, dificultando a intrusão de invasores utilizando apenas credenciais roubadas.

SDPs e VPNs diferem em algumas características essenciais:

- Os SDPs não são limitados por geografia ou infraestrutura, podendo ser utilizados para proteger infraestruturas locais e na nuvem, por serem baseados em software.

- As implementações multi-cloud e cloud híbridas também são facilmente integradas com SDPs.

- Os SDPs podem conectar utilizadores em qualquer lugar, não necessitando que estejam dentro dos limites da rede física da empresa, tornando-os mais úteis na gestão de equipas remotas.

VPN vs ZTNA

Ao contrário das VPNs, que confiam em todos os utilizadores e dispositivos dentro da rede, dando acesso total à LAN, um design de Confiança Zero opera com base no princípio de que nenhum utilizador, computador ou rede, dentro ou fora do perímetro, é confiável por padrão.

A segurança de Confiança Zero assegura que todas as tentativas de acesso aos recursos da rede sejam verificadas e que o utilizador apenas aceda aos serviços que foram explicitamente autorizados. O ZTNA analisa a postura do dispositivo, o estado de autenticação e a localização do utilizador para garantir a confiança antes da autenticação.

Isto resolve um problema típico das VPNs, em que os utilizadores remotos com dispositivos pessoais recebem o mesmo nível de acesso que os utilizadores no escritório, apesar de terem menos restrições de segurança.

Outra diferença é que, enquanto uma segurança de rede VPN clássica impede o acesso externo, ela confia nos utilizadores dentro da rede por padrão, concedendo-lhes acesso a todos os ativos. O problema com esta estratégia é que, uma vez que um invasor obtém acesso à rede, ele controla tudo dentro dela.

Uma rede de confiança zero permite que as equipas de segurança definam políticas de controlo de acesso específicas por localização ou dispositivo, para impedir que dispositivos vulneráveis se liguem aos serviços de rede da empresa.

Em resumo, o ZTNA oferece várias vantagens em relação às VPNs:

- Mais seguro: O ZTNA cria uma camada de invisibilidade em torno de utilizadores e aplicações.

- Apenas os recursos alocados baseados em nuvem ou no servidor interno da empresa estão acessíveis aos colaboradores remotos e utilizadores no local.

- Mais fácil de manusear: O ZTNA foi desenvolvido para o cenário atual de segurança de rede, com desempenho excelente e fácil integração.

- Melhor desempenho: As soluções ZTNA baseadas na nuvem asseguram a autenticação adequada de utilizadores e dispositivos, eliminando os problemas de segurança criados pelas VPNs.

- Escalabilidade facilitada: O ZTNA é uma plataforma baseada na nuvem, fácil de dimensionar e que não exige equipamento físico.

SDP vs ZTNA

Tanto o SDP (Perímetros Definidos por Software) como o ZTNA (Acesso à Rede de Confiança Zero) utilizam o conceito de nuvem negra para impedir que utilizadores e dispositivos não autorizados visualizem aplicações e serviços aos quais não têm acesso.

O ZTNA e o SDP permitem que os utilizadores apenas acedam aos recursos específicos de que necessitam, reduzindo significativamente o risco de movimento lateral que seria possível com VPNs, especialmente se um endpoint ou credenciais comprometidos permitissem a exploração de outros serviços.

Os SDPs empregam uma arquitetura de confiança zero por padrão, o que significa que o acesso é negado a menos que um utilizador possa autenticar a sua identidade de forma satisfatória.

Integrando a sua VPN atual com SDP e ZTNA

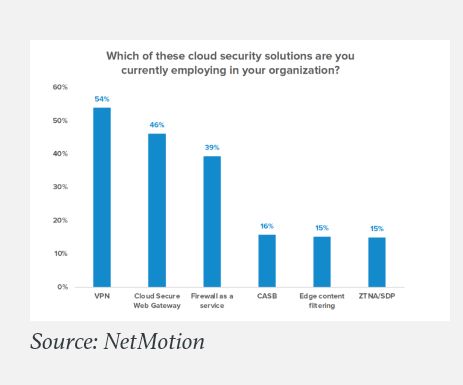

As VPNs ainda são a tecnologia de segurança de acesso à nuvem mais popular, de acordo com um estudo recente da NetMotion, envolvendo 750 executivos de TI. Mais de 54% das empresas utilizaram VPNs para fornecer acesso remoto seguro em 2020, em comparação com 15% que utilizaram soluções ZTNA e SDP.

Outra pesquisa indica que 45% das empresas planeiam usar VPNs por pelo menos mais três anos.

Para criar uma conexão de rede mais abrangente e segura, pode integrar SDP e ZTNA à sua VPN atual. Estas ferramentas de segurança podem facilitar a personalização e automatização do acesso, com base nas funções e necessidades de cada colaborador dentro da organização.

Desta forma, o acesso a dados e aplicações confidenciais pode ser protegido, mantendo-se contínuo e discreto, independentemente de os colaboradores estarem no local ou na nuvem.

Considerações Finais 👨🏫

À medida que as equipas de rede, TI e segurança colaboram para minimizar a superfície de ataque e prevenir ameaças, muitos podem concluir que investir numa solução SDP ou ZTNA e integrá-la na sua VPN atual é a abordagem mais sensata.

Estas mudanças de segurança não necessitam de ser rápidas, disruptivas ou dispendiosas, mas podem e devem ser bastante eficazes.