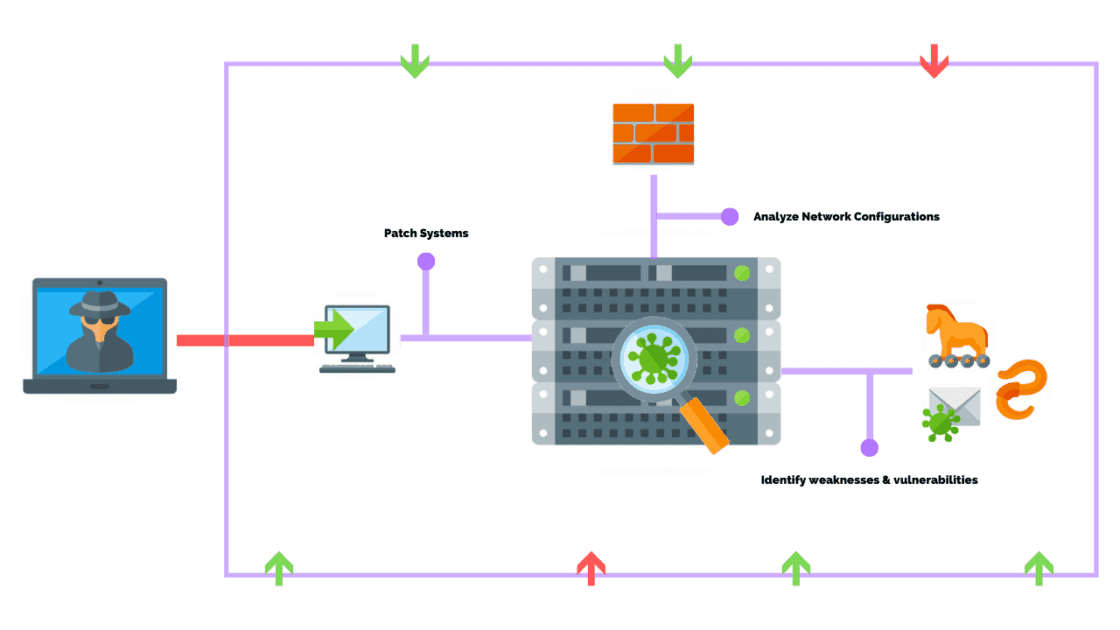

Um teste de penetração de rede, também conhecido como “pentest”, é um esforço autorizado para simular um ataque cibernético a uma rede ou infraestrutura de computadores. O objetivo principal é identificar brechas de segurança e potenciais riscos.

Especialistas em segurança cibernética conduzem esses testes para localizar e explorar de forma controlada as vulnerabilidades da rede, incluindo portas desprotegidas, dados acessíveis, algoritmos de criptografia fracos e senhas pouco seguras. Além disso, os testes de penetração podem revelar configurações inadequadas, controles de acesso mal definidos, sistemas operacionais desatualizados e outras fragilidades do sistema.

É fundamental realizar avaliações de segurança regularmente, com o intuito de obter uma visão completa da rede, sistemas operacionais, aplicações, dispositivos e outros ativos.

Para alcançar essa avaliação abrangente, é possível executar testes de penetração de rede interna e externa. Isso significa simular ataques tanto de dentro da rede da organização (intranet) quanto de fontes externas, como a Internet, outras redes, conexões Wi-Fi e outras origens.

Crédito da imagem: Sinopse

A Importância da Avaliação de Segurança da Rede

As avaliações de segurança são essenciais para identificar falhas que podem ser exploradas por cibercriminosos, comprometendo a rede, infraestrutura, dados e outros recursos críticos. Elas avaliam uma ampla gama de ativos e serviços, abrangendo a conformidade da segurança perimetral com diversos regulamentos e padrões da indústria, além de validar soluções e práticas de segurança existentes.

Outros benefícios notáveis incluem:

- Identificar e corrigir vulnerabilidades de segurança em componentes, serviços, configurações, aplicativos e outros elementos da rede que poderiam ser explorados.

- Descobrir ativos com maior número de vulnerabilidades, permitindo que a organização priorize seus esforços de proteção.

- Determinar as falhas de segurança e o impacto potencial caso sejam exploradas por invasores.

- Auxiliar a organização na avaliação da sua rede e infraestrutura, tomando as medidas necessárias para atender a requisitos de auditoria, conformidade legal e regulamentar do setor.

- Construir e manter a confiança de usuários e clientes.

Teste de penetração de rede – Imagem: Roxosec

Teste de penetração de rede – Imagem: Roxosec

Teste de penetração de rede – Imagem: Roxosec

Soluções de Teste de Penetração de Rede em Destaque

A escolha de uma solução de teste de penetração de rede é única para cada organização, variando de acordo com as necessidades, tipo de infraestrutura, objetivos, habilidades internas e outros fatores.

Diante de uma variedade de produtos no mercado, apresentamos uma lista das principais ferramentas de teste de penetração de rede para auxiliar na identificação da solução mais adequada às suas necessidades específicas.

Intruder Vanguard

Intruder Vanguard é um serviço de teste de penetração que possibilita às equipes identificar e corrigir diversas vulnerabilidades de segurança. O scanner de vulnerabilidade híbrido oferece ampla cobertura, com o apoio de especialistas de segurança qualificados sob demanda.

Além disso, este serviço baseado na web realiza verificações contínuas e análises inteligentes, garantindo avaliações precisas e a identificação de todas as vulnerabilidades.

Benefícios:

- Permite que as organizações conduzam uma avaliação completa das vulnerabilidades da infraestrutura. Também oferece verificações automáticas agendadas.

- Monitoramento contínuo da infraestrutura, permitindo a detecção e resposta rápidas a ameaças, incluindo vulnerabilidades zero-day. O serviço é suportado por profissionais experientes da Intruder, prontos para agir em caso de riscos detectados.

- Profissionais de segurança altamente qualificados disponíveis sob demanda para agir quando as equipes internas não conseguem responder a uma ameaça de forma adequada.

- Integra verificações manuais para identificar e remover ameaças relatadas que não podem ser exploradas ou que são falsos positivos.

- Fácil integração com ferramentas de produtividade como Microsoft Teams, Slack e outras.

Pontos a melhorar incluem a filtragem de vulnerabilidades detectadas e a falta de capacidade de escolher e resolver vulnerabilidades individuais. Seria vantajoso poder resolver uma vulnerabilidade e validar a correção sem executar o teste completo novamente.

A verificação pode levar tempo e tornar algumas máquinas mais lentas durante o teste. Não há opção para pausar e retomar as verificações, o que seria útil quando os servidores estão sobrecarregados.

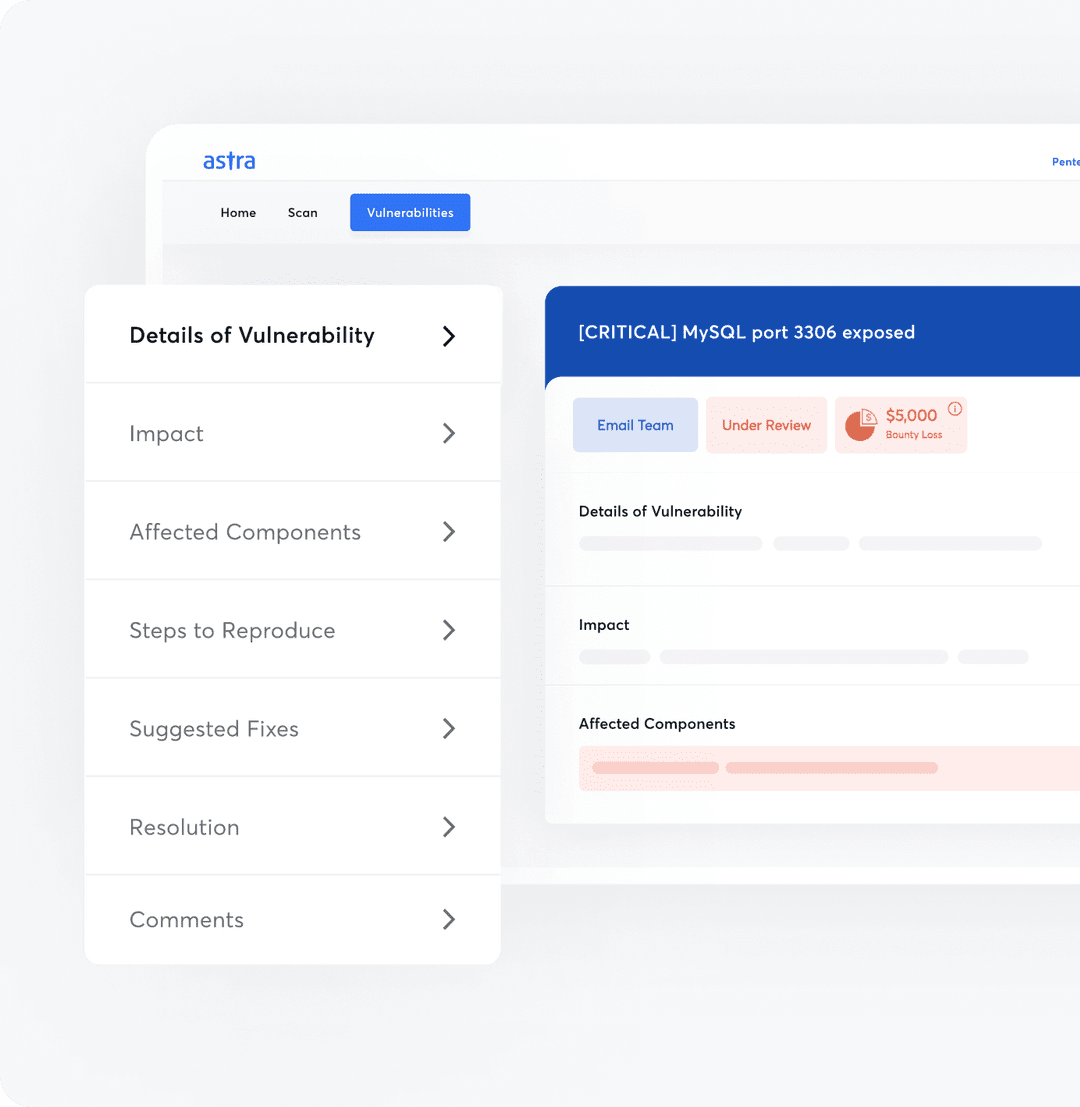

Astra Pentest

Astra Pentest é um scanner de vulnerabilidade inteligente com apoio de especialistas em segurança altamente qualificados. É uma excelente ferramenta para descobrir e resolver vulnerabilidades, oferecendo cobertura abrangente e um guia passo a passo para tratar as fraquezas de segurança identificadas.

Possui um painel de gerenciamento fácil de usar, que permite que equipes de segurança, executivos, especialistas da Astra e outras partes interessadas colaborem de maneira eficiente.

Detalhes da vulnerabilidade do Astra Pentest Imagem: Astra

Detalhes da vulnerabilidade do Astra Pentest Imagem: Astra

Detalhes da vulnerabilidade do Astra Pentest Imagem: Astra

Benefícios:

- Instruções claras e práticas sobre como lidar com ameaças identificadas na infraestrutura de TI.

- Painel amigável para executivos, permitindo acompanhar o progresso da verificação, priorizar e resolver vulnerabilidades críticas.

- O scanner inteligente utiliza dados históricos de testes de penetração para criar um perfil adequado ao seu ambiente e ameaças de TI exclusivas.

- Suporte em tempo real de especialistas em segurança qualificados.

- Oferece verificações de vulnerabilidades automatizadas e manuais, com a capacidade de verificar o perímetro da rede e executar novos testes para garantir a resolução de vulnerabilidades.

- Verificação contínua e inteligente, com mecanismo de segurança em constante evolução baseado em novos CVEs e hacks.

- Certificado confiável e reconhecido pelo setor, facilitando o atendimento a requisitos de conformidade como GDPR, HIPAA ISO 27001, SOC2 e outros.

Verificações abrangentes podem ser demoradas, o que pode atrasar alguns serviços cruciais. Às vezes, podem surgir falsos positivos, necessitando de mais tempo para verificação manual.

Não há suporte para exportação de relatórios para vulnerabilidades individuais. Seria útil integrar o Astra com ferramentas de mensagens instantâneas como Telegram, Teams e Slack, em vez de apenas e-mail.

Target Defense

Target Defense é uma ferramenta avançada de teste de penetração de rede e infraestrutura que combina varreduras automatizadas com insights humanos.

Benefícios:

- Verificação abrangente das vulnerabilidades de segurança para fortalecer a postura de segurança. Os testadores de penetração da Target Defense simulam ataques autorizados usando tecnologias e ferramentas semelhantes às utilizadas por atacantes reais.

- Testes de penetração internos e externos para fornecer visibilidade completa de todas as vulnerabilidades para as equipes de segurança.

- Planos de pagamento flexíveis e preços competitivos, adequados para organizações de todos os tamanhos.

- Painel moderno e fácil de usar que permite às equipes priorizar a verificação e correção de vulnerabilidades.

- Verificação contínua e automatizada para detectar e resolver rapidamente as vulnerabilidades.

A plataforma abrangente de testes de penetração permite que as equipes de segurança detectem e corrijam uma variedade de falhas de segurança antes que invasores reais as explorem.

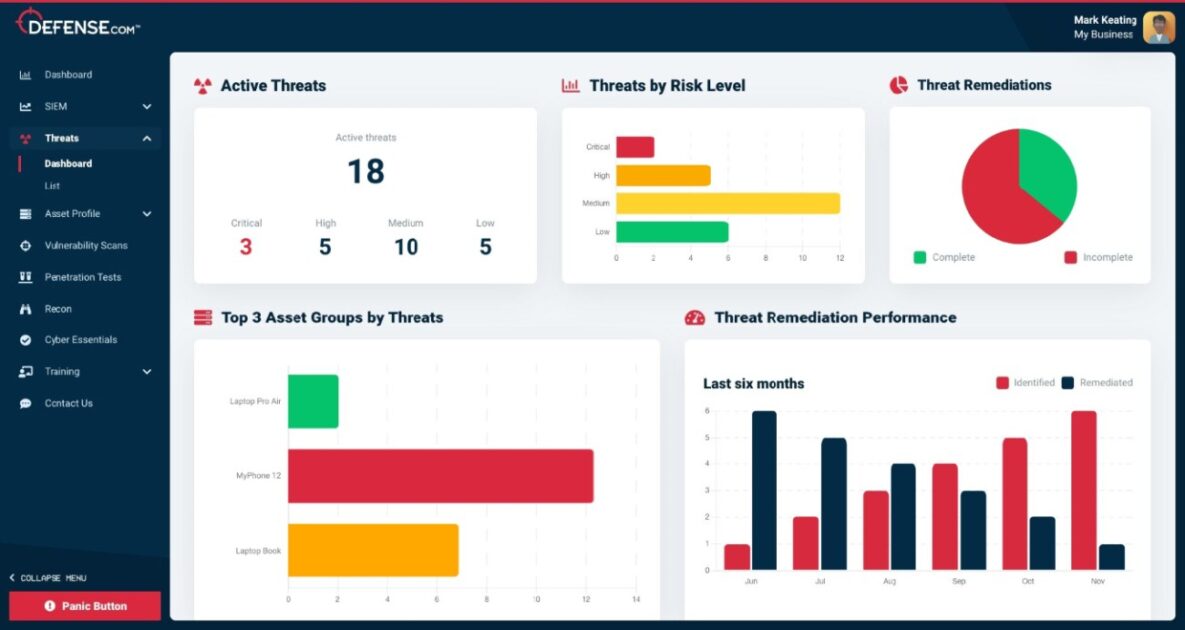

Defense.com

Imagem do painel de ameaças do pentest da Defense.com: Defense.com

Imagem do painel de ameaças do pentest da Defense.com: Defense.com

Defense.com é uma plataforma de teste de penetração de rede que permite realizar verificações de vulnerabilidades em infraestrutura, redes, nuvem, aplicativos e outros ativos. A solução combina diversos pacotes de testes, personalizáveis para atender às suas necessidades.

Benefícios:

- Execução de ataques de phishing simulados e identificação de necessidades de treinamento em conscientização de segurança para funcionários.

- Assistência na remediação de vulnerabilidades de segurança.

- Relatório de avaliação detalhado, com lista de ameaças aos recursos de software e hardware.

- Relatórios acionáveis e detalhes para cada vulnerabilidade identificada.

- Priorização de ameaças, monitoramento de logs e dados em tempo real para otimizar o gerenciamento de vulnerabilidades.

- Suporte de especialistas em segurança qualificados da Defense.com.

Você pode selecionar testes específicos para infraestrutura, aplicações, autenticação, Office 365 ou outros serviços. Também pode optar por testes de penetração direcionados, com ataques simulados à rede e infraestrutura da organização.

vPenTest

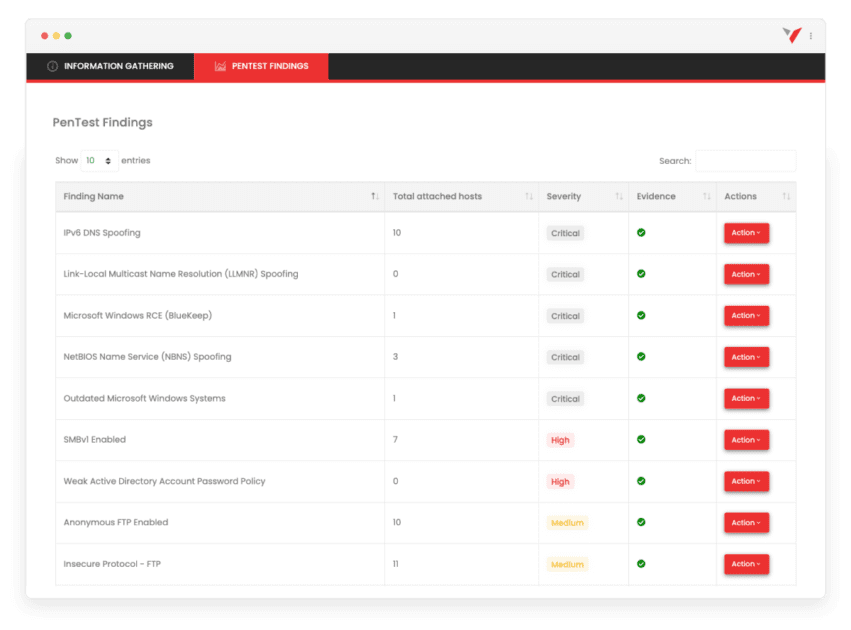

vPenTest é uma solução de teste de penetração automatizada, eficiente, rica em recursos e acessível, que simula diversas atividades de hacking na rede de uma organização.

Para simular as ações de um invasor real, o vPenTest explora as vulnerabilidades detectadas. Os testadores podem usar a ferramenta para conduzir ataques man-in-the-middle, encontrar dados confidenciais desprotegidos, quebrar senhas, personificar usuários e explorar outras falhas de segurança.

Relatório de teste de penetração de rede vPenTest – Imagem: Vonahi

Relatório de teste de penetração de rede vPenTest – Imagem: Vonahi

Relatório de teste de penetração de rede vPenTest – Imagem: Vonahi

Benefícios do vPenTest:

- Ferramenta de teste de penetração eficiente, rápida e consistente, com uma estrutura proprietária em constante evolução.

- Teste de penetração abrangente e acessível com relatórios detalhados e práticos.

- Agendamento flexível mensal ou sob demanda para testes de penetração de rede interna ou externa.

- Monitoramento do progresso da verificação de vulnerabilidades e alertas em tempo real.

- Simulações pré e pós-violação dentro ou fora da rede.

- Relatórios de avaliação claros e detalhados com instruções passo a passo para resolver vulnerabilidades detectadas.

- Testes de penetração segmentados para avaliar a segurança e eficácia de redes sensíveis e isoladas.

A plataforma atende a quase todas as necessidades de testes de penetração, mas alguns usuários avançados podem precisar de ajustes.

Os alertas são enviados principalmente por e-mail. Seria mais conveniente se a plataforma se integrasse com outras ferramentas de negócios como Slack e Teams.

O painel é simples e fácil de usar, mas carece de algumas opções de personalização que administradores qualificados gostariam de usar para ajustar as verificações.

BreachLock

BreachLock é um serviço abrangente de verificação de vulnerabilidades que combina inteligência artificial e análise humana. O serviço de teste de penetração é oferecido como Pen Testing-as-a-Service (PTaaS).

A ferramenta combina automação, hackers humanos e inteligência artificial para oferecer um serviço de teste de penetração preciso e completo.

O teste de penetração Breachlock, oferecido como serviço, permite que as organizações realizem verificações de vulnerabilidade de forma rápida e econômica e validem seus requisitos de segurança e conformidade.

Benefícios:

- Escalável com assinaturas sob demanda ou anuais econômicas.

- Permite que os testadores acompanhem o progresso da verificação online e obtenham resultados em tempo real.

- Opção para testes de penetração contínuos ou únicos.

- Plataforma fácil de usar e eficaz para melhorar a segurança de TI da organização.

- Equipe de suporte amigável e qualificada para auxiliar na configuração e resolução de vulnerabilidades.

- O BreachLock auxilia na obtenção de informações valiosas sobre segurança e vulnerabilidades, auxiliando na resolução de problemas, prevenção de ameaças e conformidade com HIPAA, PCI DSS, GDPR, SOC 2 e outros regulamentos.

A automatização de testes em alguns ativos pode levar a problemas, mas os especialistas da Breachlock podem resolvê-los. Seria útil oferecer opções adicionais para baixar relatórios de vulnerabilidade.

Os testes incluem uma verificação de vulnerabilidade gratuita, mas só pode ser executada uma vez por mês. O custo pode ser elevado para múltiplas licenças.

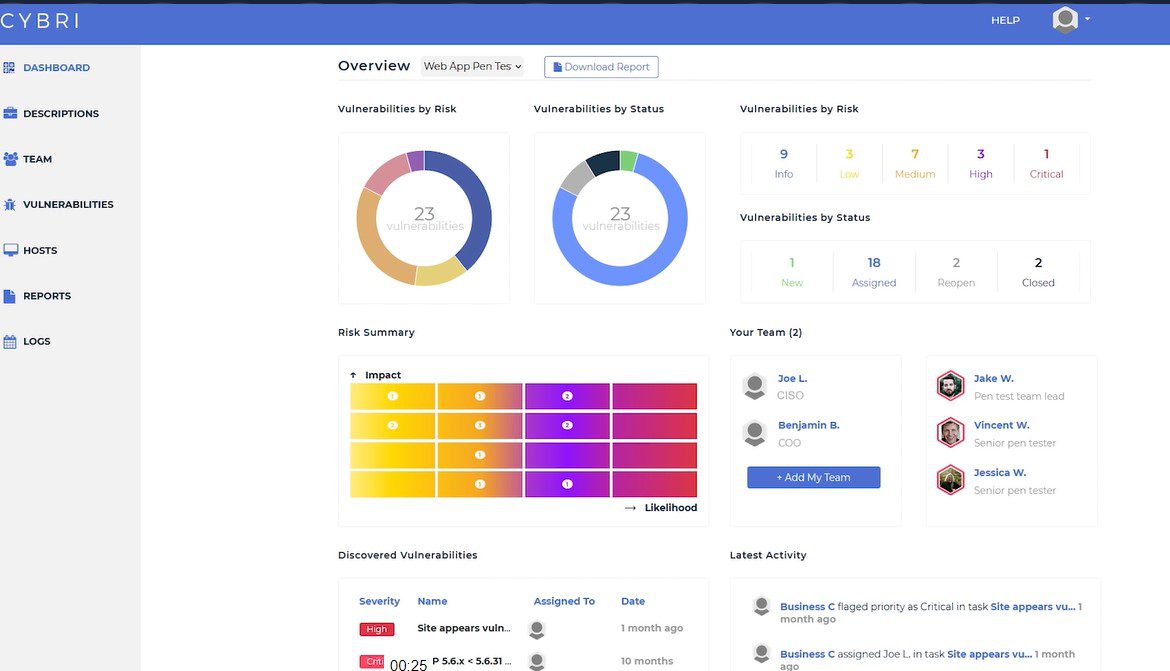

CYBRI

CYBRI oferece uma plataforma de teste de penetração de rede eficaz para avaliação de uma variedade de ativos de rede e infraestrutura.

Teste de penetração da rede CYBRI – Imagem: CYBRI

Teste de penetração da rede CYBRI – Imagem: CYBRI

Teste de penetração da rede CYBRI – Imagem: CYBRI

Benefícios:

- Solução de teste de penetração de rede e infraestrutura sob demanda, conduzida pela equipe de Red Team do CYBRI. Além de planos sob demanda, as organizações podem assinar planos anuais ou aumentar a frequência dos testes para avaliar ameaças emergentes.

- Descoberta de ativos para garantir a cobertura de todos os ativos e recursos, com o apoio da equipe mais adequada.

- A equipe de Red Team do CYBRI colabora com as equipes da sua organização para resolver problemas rapidamente.

- Relatório claro, fácil de entender e compartilhável para cada teste.

- Reverificação da rede e infraestrutura após a correção dos problemas.

A plataforma PTaaS (Penetration Testing as a Service) avalia ativos como configurações de segurança, atualizações de sistemas operacionais, servidores web, aplicativos e outros componentes, além de protocolos de rede e segurança.

Packetlabs

Packetlabs é uma ferramenta de teste de penetração de rede e infraestrutura que detecta com precisão vulnerabilidades de segurança. Oferece uma solução abrangente, com testes de penetração de infraestrutura e testes baseados em objetivos (OBPT). Os relatórios detalhados permitem resolver as falhas e proteger o ambiente.

Benefícios:

- Testes de penetração de infraestrutura para avaliar sistemas de TI e rede e identificar vulnerabilidades.

- Verificação de vulnerabilidades de autenticação, como senhas fracas e políticas inadequadas.

- Avaliação da segurança de dados e recursos confidenciais, com análise do impacto de acessos não autorizados.

- Verificação de vulnerabilidades em sistemas de rede, incluindo portas e protocolos que podem ser explorados para obter acesso não autorizado.

- Análise de configurações inseguras em infraestrutura de rede, nuvem, aplicativos e outros recursos.

Seria interessante poder agendar algumas verificações que consomem muitos recursos para serem executadas fora do horário de trabalho. É necessário manter o cliente atualizado sobre as atividades de digitalização e escopo dos ativos de rede.

Principais Características de uma Ferramenta de Teste de Penetração

As ferramentas de teste de penetração de rede disponíveis diferem em recursos, custo, suporte e outros aspectos. As organizações precisam de recursos específicos para atender às suas necessidades e objetivos.

Recursos básicos importantes em uma ferramenta de teste de penetração incluem acessibilidade, escalabilidade, facilidade de uso e suporte. Outros fatores incluem:

- Capacidade de realizar testes de penetração internos e externos.

- Serviço de verificação de vulnerabilidades sob demanda.

- Relatórios de verificação de vulnerabilidades, com resultados práticos e instruções passo a passo para resolver problemas.

- Suporte profissional sob demanda para resolver problemas que as equipes internas não conseguem solucionar.

- Monitoramento, relatórios e análises de atividades de verificação em tempo real.

- Produto com testes de penetração automatizados e manuais e cobertura abrangente.

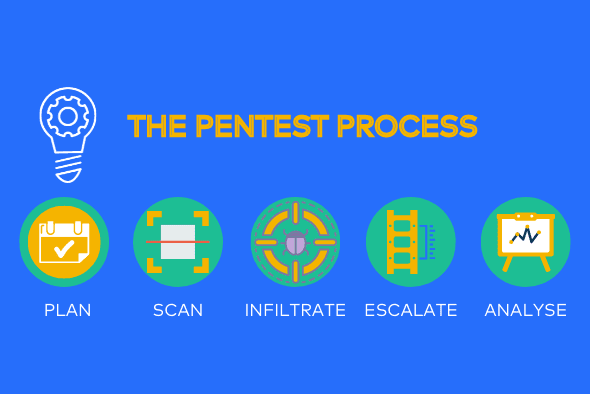

Como Funciona um Teste de Penetração?

Durante os testes de penetração, especialistas ou hackers éticos verificam a infraestrutura de TI em busca de falhas de segurança que um invasor real poderia explorar para obter acesso não autorizado. Os hackers éticos simulam ataques para descobrir o impacto de uma violação real. Em seguida, um relatório é gerado.

O teste de penetração pode ser conduzido por equipes internas ou externas. Frequentemente, ambas colaboram, e especialistas externos podem fornecer procedimentos de remediação.

A organização pode terceirizar todo o serviço, especialmente quando a equipe de segurança interna não tem experiência na detecção e resolução de ameaças modernas.

Etapas em um Teste de Penetração de Rede

As etapas podem variar, mas as atividades comuns de testes de penetração de rede incluem:

Crédito da imagem: getastra.com

- Planejamento: Definição do escopo e objetivo do teste, plataforma a ser usada, ativos a serem testados, métricas de sucesso, e designação de uma equipe de hackers éticos.

- Identificação de ativos, sistemas operacionais, aplicativos e recursos com vulnerabilidades conhecidas.

- Fase de testes, onde hackers éticos internos ou externos simulam ataques usando diferentes métodos.

- A equipe de segurança tenta conter ameaças como se fosse um ataque real, o que também testa a resposta a incidentes.

- Documentação com os pontos fracos e medidas para resolvê-los e prevenir futuros ataques. O relatório inclui o impacto de uma possível exploração por invasores.

- Resolução de todas as vulnerabilidades identificadas. Especialistas podem fornecer instruções sobre como melhorar a segurança.

- Realização de um novo teste para verificar a eliminação das falhas.

É importante ter cautela durante os testes, pois um planejamento e execução inadequados podem causar danos reais aos ativos alvo e resultar em tempo de inatividade desnecessário.

Conclusão

Os testes de penetração de rede permitem que as equipes de TI identifiquem e corrijam vulnerabilidades de segurança antes que os invasores as explorem. Eles simulam ataques para avaliar a segurança da infraestrutura da organização.

Verificações regulares de vulnerabilidades melhoram a postura de segurança e protegem contra ameaças atuais e emergentes.

A seguir, confira o software premium de teste de penetração para aplicativos da web.