Os ataques cibernéticos estão se tornando mais populares com o avanço da tecnologia e da conectividade.

Conseqüentemente, cada indivíduo e organização deve compreender as técnicas de engenharia social. Este artigo explicará o ataque dos gêmeos malignos e sua detecção e prevenção.

últimas postagens

O que são ataques de gêmeos malignos?

Fonte: Avast.com

Fonte: Avast.com

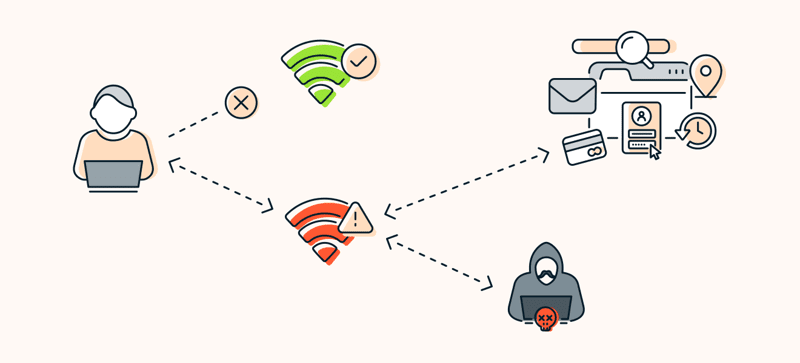

O Evil Twin Attack é uma versão LAN sem fio de um ataque de phishing. Um ataque gêmeo maligno é um ponto de acesso WiFi desonesto que parece genuíno, mas que escuta a comunicação sem fio. Este ponto de acesso WiFi malicioso engana o usuário para que ele se conecte a ele.

Este ataque geralmente acontece em locais públicos como hotéis, aeroportos, estações ferroviárias, bibliotecas ou cafés. O ataque gêmeo maligno leva ao roubo de dados, acesso não autorizado e outros crimes cibernéticos.

Como funciona o ataque dos gêmeos malignos?

Passo I

O ciberataque encontra um local público para realizar o ataque, como um hotel, café, aeroporto, biblioteca ou qualquer área que ofereça WiFi gratuito. O hacker garante que esses locais tenham vários pontos de acesso onde o WiFi tenha nomes semelhantes.

Etapa II

O hacker verifica a rede disponível e então configura uma conta. Eles definem a conta com um Service Set Identifier (SSID) e um Basic Service Set Identifier (BSSID) semelhantes às redes próximas. Eles também podem usar abacaxi WiFi para um alcance mais amplo e enganar o usuário desavisado para que se conecte a ele.

Etapa III

Os pontos de acesso falsos são placas wireless. Eles são difíceis de rastrear e podem ser desligados instantaneamente. Os invasores às vezes usam a ajuda do abacaxi WiFi para criar uma rede mais robusta. Eles se aproximam do usuário potencial, incentivando-o a escolher uma rede mais forte em vez de uma mais fraca.

Etapa IV

Os invasores então pedem aos usuários involuntários do WiFi que façam login em seu servidor falso, solicitando que eles insiram seu ID de usuário e senha. Os hackers têm acesso não autorizado aos dispositivos assim que o usuário desavisado faz login em sua rede gêmea maligna.

Os ataques dos gêmeos malignos podem ser perigosos, pois o hacker acessa os dados bancários e as contas de mídia social do usuário. Mais roubo de dados acontece se o usuário usar as mesmas credenciais de login para outros sites.

Efeitos dos ataques dos gêmeos malignos

O gêmeo maligno ataca significativamente não apenas indivíduos, mas também organizações. Explora a confiança dos utilizadores em redes WiFi públicas. A seguir estão os efeitos dos ataques dos gêmeos do Mal:

#1. Roubo de identidade

O ataque do gêmeo maligno pode afetar a identidade de qualquer indivíduo, pois os hackers roubam nomes de usuário, senhas, credenciais criptografadas como PayPal, e-mails e outros dados confidenciais de seus sistemas.

#2. Acesso não autorizado a dados

O acesso não autorizado aos dados pode levar a atividades fraudulentas, como violações. O invasor pode roubar e alterar as informações e enviar mensagens ou e-mails em nome da vítima. Ele pode transferir dinheiro, usar serviços ou vender as credenciais da conta.

#3. Perda financeira

Se os hackers acederem às informações financeiras do sistema, poderão realizar algumas transações não autorizadas, levando a perdas económicas significativas.

#4. Ataque de malware

Os invasores cibernéticos também podem distribuir malware ao sistema e roubar dados. As vítimas podem baixar o vírus malicioso sem saber enquanto se conectam à rede. Esses vírus podem prejudicar a saúde geral do sistema ou dispositivo.

#5. Perda de produtividade

O ataque do gêmeo maligno pode interromper as operações à medida que os dispositivos ficam off-line para a investigação do ataque.

#6. Custo de recuperação

Devido ao ataque dos gêmeos malignos, a organização sofre perdas financeiras, compensações legais e investigações.

Como detectar ataque gêmeo maligno ou WiFi falso

Verifique se há redes duplicadas. Se as redes tiverem nomes idênticos, é provável que um gêmeo maligno esteja imitando uma rede legítima.

Se você encontrar uma rede Evil Twin, sempre verifique a intensidade do sinal. A rede Evil Twin sempre terá um sinal mais forte que a rede legítima. O invasor sempre aumenta a intensidade do sinal do ponto de acesso não autorizado para que o dispositivo se conecte automaticamente a um sinal mais forte.

Use software de segurança de rede e aplicativos de digitalização em rede. Este software e aplicativos detectam e notificam o usuário se encontrar alguma suspeita de ameaça WiFi. Eles também avisam se alguma atividade ou rede maliciosa for detectada.

Como proteger seu gadget contra ataques de gêmeos malignos

- Conecte-se a redes familiares: sempre conecte-se a redes WiFi conhecidas e seguras. Verifique a rede antes de conectar seu dispositivo. Verifique novamente o nome da rede (SSID). Os invasores geralmente usam nomes semelhantes aos de redes legítimas. Portanto, verifique o nome da rede com a equipe estabelecida em locais públicos. Você sempre pode evitar conectar-se a redes WiFi públicas, pontos de acesso WiFi e redes privadas.

- Use uma VPN: uma rede privada virtual (VPN) protege seus dados, atividades e tráfego contra hackers, mesmo se você se conectar a uma rede instável e insegura. Ele cria túneis criptografados e torna seus dados indecifráveis das atividades do Evil Twin.

- Use autenticação de dois fatores: A autenticação de dois fatores fornece às suas contas online uma camada dupla de proteção. Se o invasor tentar acessar sua conta com suas credenciais, ele não conseguirá acessá-la sem o segundo fator de autenticação com êxito.

- Atualize o software do seu dispositivo: mantenha sempre o sistema operacional e os aplicativos do seu dispositivo atualizados. As atualizações de software possuem patches de segurança que protegem seu dispositivo contra ameaças e ataques.

- Instale software de segurança: instale software de segurança que notifica sobre possíveis ameaças e redes WiFi suspeitas.

- Use dados de celular: Usar dados de celular é o método mais seguro para evitar ataques de gêmeos malignos quando você não tem certeza da segurança de uma rede WiFi.

- Desativar conexão WiFi automática: mantenha a conexão automática desligada em seu telefone para evitar que ele se conecte a redes WiFi abertas. A conexão automática tende a se conectar a um sinal mais forte, arriscando seu dispositivo a se relacionar com uma rede Evil Twin.

- Sites HTTPS: Use sites https, que são seguros para navegar. Esses sites protegem e criptografam suas atividades diárias, evitando que hackers realizem hacks maliciosos.

A seguir, discutiremos o que fazer se você for vítima de um ataque de gêmeos malignos.

O que fazer se você for vítima de um ataque de gêmeos malignos

Se um Evil Twin Attack violar seus dados, você deverá seguir os seguintes passos:

- A primeira etapa é alterar o nome de usuário e a senha dos dados violados das contas.

- Monitore suas atividades financeiras. Verifique seus extratos bancários e de cartão de crédito.

- Verifique se há vírus no seu dispositivo executando uma boa verificação antivírus.

- Redefina todas as configurações de rede. Desative todas as opções de conexão automática no seu dispositivo.

- Se você sofreu perdas financeiras, reclame junto ao Centro de Reclamações do Consumidor da FCC. Reclamar às autoridades bancárias ou às empresas de cartão de crédito sobre violação de dados bancários. Você também pode reclamar junto ao atendimento dos sites que sofreram violação de dados.

Outros riscos de segurança WiFi

Alguns outros riscos de segurança WiFi podem ser perigosos se os enfrentarmos. Vamos tentar conhecê-los.

- Ponto de acesso não autorizado: também possui acesso não autorizado a uma rede, mas é configurado sem o conhecimento e aprovação da administração da rede. O objetivo do ponto de acesso não autorizado é interceptar o tráfego de dados, lançar um ataque de negação de serviço ou obter acesso não autorizado. A diferença significativa entre o ataque Evil Twin e o ponto de acesso não autorizado é a intenção e a execução. Os funcionários podem criar o ponto de acesso não intencional involuntariamente, mas a intenção de um ataque do Evil Twin é o roubo de dados.

- Ataques Man-in-the-Middle: Neste ataque, o invasor retransmite e altera a comunicação entre as duas partes. Aqui, os ignorantes acreditam ter contato direto. Este ataque pode levar ao roubo de dados, modificação ou injeção de conteúdo malicioso.

- Senhas fracas: Senhas fracas podem levar a ataques de força bruta, o principal motivo de ataques cibernéticos e roubos de dados.

- Tráfego não criptografado: se a rede não estiver criptografada, os dados ficarão visíveis quando o tráfego for transferido para a outra rede. Isso pode levar ao roubo de dados e principalmente a perdas financeiras.

- Sniffing de dados: Este ataque permite que os invasores capturem dados durante a transferência através de uma rede.

Exemplos de um ataque de gêmeos malignos

Vejamos um exemplo de um Ataque Gêmeo Maligno. Consideremos uma pessoa num local público, digamos, num hotel, estudando numa biblioteca, esperando um voo no aeroporto ou num café. Ele verifica as redes disponíveis e encontra duas redes WiFi com nomes semelhantes. Uma das duas redes é uma rede Evil Twin que tenta enganar o usuário.

O usuário desavisado se conecta à rede Evil Twin devido ao seu forte sinal de rede. O hacker obtém acesso não autorizado ao seu dispositivo quando o usuário desavisado se conecta à rede não autorizada.

O invasor agora pode acessar todas as atividades da vítima, nome de usuário e senha, dados bancários, credenciais não criptografadas e dados confidenciais.

Melhores práticas para segurança WiFi

Aqui estão algumas práticas recomendadas para manter sua rede WiFi segura. Algumas dessas práticas são semelhantes aos métodos de prevenção de ataques gêmeos do Mal.

✅ Use um firewall: os firewalls bloqueiam o tráfego não autorizado e protegem seu dispositivo contra ataques cibernéticos.

✅ Use filtragem MAC: a filtragem MAC permite que dispositivos com endereços MAC se conectem à sua rede. Essa filtragem evita acessos não autorizados e práticas maliciosas.

✅ Use senhas fortes: senhas fortes com letras maiúsculas e minúsculas, dígitos e caracteres especiais também são uma das melhores práticas para segurança WiFi.

✅ Desativar transmissão SSID: Quando desligamos a transmissão SSID, evita que outros dispositivos detectem seu SSID ou rede WiFi quando tentam visualizar dispositivos sem fio próximos.

✅ Desativar WPS: Quando desabilitamos o WPS, evitamos acesso não autorizado ao nosso dispositivo e aumentamos a segurança da rede.

✅ Desabilitar o gerenciamento remoto: Desligar o gerenciamento remoto do roteador evita que invasores acessem as configurações do roteador.

Palavras Finais

Estando atento e tomando precauções razoáveis, o usuário pode reduzir a probabilidade de ser vítima do ataque Evil Twin e prevenir-se de outros ataques cibernéticos.

A seguir, confira como prevenir vetores de ataque na sua rede.