O SSH representa um protocolo de rede seguro, fundamental para o acesso a computadores remotos dentro de uma rede.

A comunicação entre computadores ocorre através de redes, e para isso, especialistas em redes estabeleceram um conjunto de regras que permitem essa interação. Isso levou ao desenvolvimento de protocolos como o Telnet, que possibilitava que um usuário controlasse outro computador.

No entanto, esses protocolos não eram seguros, pois qualquer pessoa com acesso à rede poderia interceptar e visualizar os dados transmitidos. Em meados dos anos 90, surgiu o SSH como uma alternativa mais segura ao Telnet.

Se você é um desenvolvedor de software ou administrador de sistemas, provavelmente já utilizou o SSH. Caso ainda não o conheça, é o momento ideal para aprender sobre ele, pois é uma habilidade essencial no mundo da tecnologia.

O que é o SSH?

O SSH, abreviação de Secure Shell, é um protocolo de rede que permite o acesso e a comunicação segura com máquinas remotas, geralmente servidores.

Ele utiliza criptografia avançada e é amplamente empregado por administradores de rede e desenvolvedores para gerenciar sistemas e aplicativos remotos, executar comandos e compartilhar arquivos.

Por que o SSH é necessário?

O SSH foi criado em 1995 para solucionar os problemas de segurança presentes em protocolos de acesso remoto não seguros, como o rlogin, rsh e Telnet.

O Telnet, desenvolvido em 1969, permite acessar um servidor remoto de qualquer local do mundo, enviando comandos para serem executados como se você estivesse fisicamente em frente a ele. A comunicação via Telnet ocorre em texto simples, sem criptografia.

Os comandos executados podem incluir a execução de programas, criação ou exclusão de diretórios, transferência de arquivos e início ou parada de serviços.

O problema é que os dados transmitidos entre computadores em uma rede passam por diversos pontos, alguns dos quais podem ser vulneráveis. Nesses pontos, os dados podem ser interceptados ou modificados antes de chegar ao destino.

Antigamente, quando a segurança não era uma grande preocupação, as comunicações ocorriam em texto simples, tornando a interceptação de informações um processo trivial. Isso se tornou um sério problema quando informações confidenciais começaram a ser transmitidas via internet.

Portanto, protocolos de texto simples são extremamente inseguros para o envio de dados sensíveis como senhas e informações confidenciais. O SSH surge como uma alternativa segura aos protocolos de acesso remoto mais antigos.

Como o SSH funciona?

O SSH emprega uma arquitetura cliente-servidor para garantir a comunicação segura na rede, conectando um cliente SSH a um servidor SSH. Por padrão, o servidor SSH utiliza a porta TCP 22, embora essa configuração possa ser alterada para reforçar a segurança.

A autenticação entre cliente e servidor ocorre por meio de criptografia de chave pública. Além disso, o protocolo utiliza criptografia simétrica forte e algoritmos de hash para proteger a privacidade e a integridade dos dados transmitidos.

O Linux é um sistema operacional amplamente usado em servidores remotos por sua segurança e estabilidade. Muitos servidores que utilizam Linux operam continuamente durante anos sem a necessidade de reinicializações.

As sessões SSH (o período em que acessamos o servidor remoto) geralmente envolvem duas operações principais:

- Autenticação

- Execução de Comandos

Servidores SSH podem autenticar clientes por meio de diversos métodos.

Os métodos mais comuns são:

A autenticação baseada em senha é o método padrão utilizado em clientes OpenSSH. Embora seja o método mais simples, não é o mais seguro.

Mesmo que as senhas sejam enviadas de forma segura para o servidor, ataques de força bruta podem ser utilizados para quebrar a autenticação.

A autenticação baseada em chave oferece uma camada extra de segurança, gerando pares de chaves SSH, o que representa uma alternativa mais confiável e segura.

Após a autenticação bem-sucedida, uma conexão segura é estabelecida entre o cliente e o servidor.

Acessando um servidor remoto via SSH

Se você utiliza macOS ou Linux, pode usar o terminal para executar comandos SSH, já que o OpenSSH já está instalado por padrão.

Se você for usuário do Windows, será necessário instalar um emulador de terminal, como o PuTTY, que é o cliente SSH mais popular para esse sistema operacional.

Para se conectar a um servidor remoto via SSH, é preciso conhecer pelo menos duas informações.

A sintaxe básica do comando SSH é:

$ ssh <nome-de-usuario> @ <host> -p <numero-da-porta>

O nome de usuário refere-se ao usuário da máquina remota, e o host pode ser um endereço IP ou um nome de domínio.

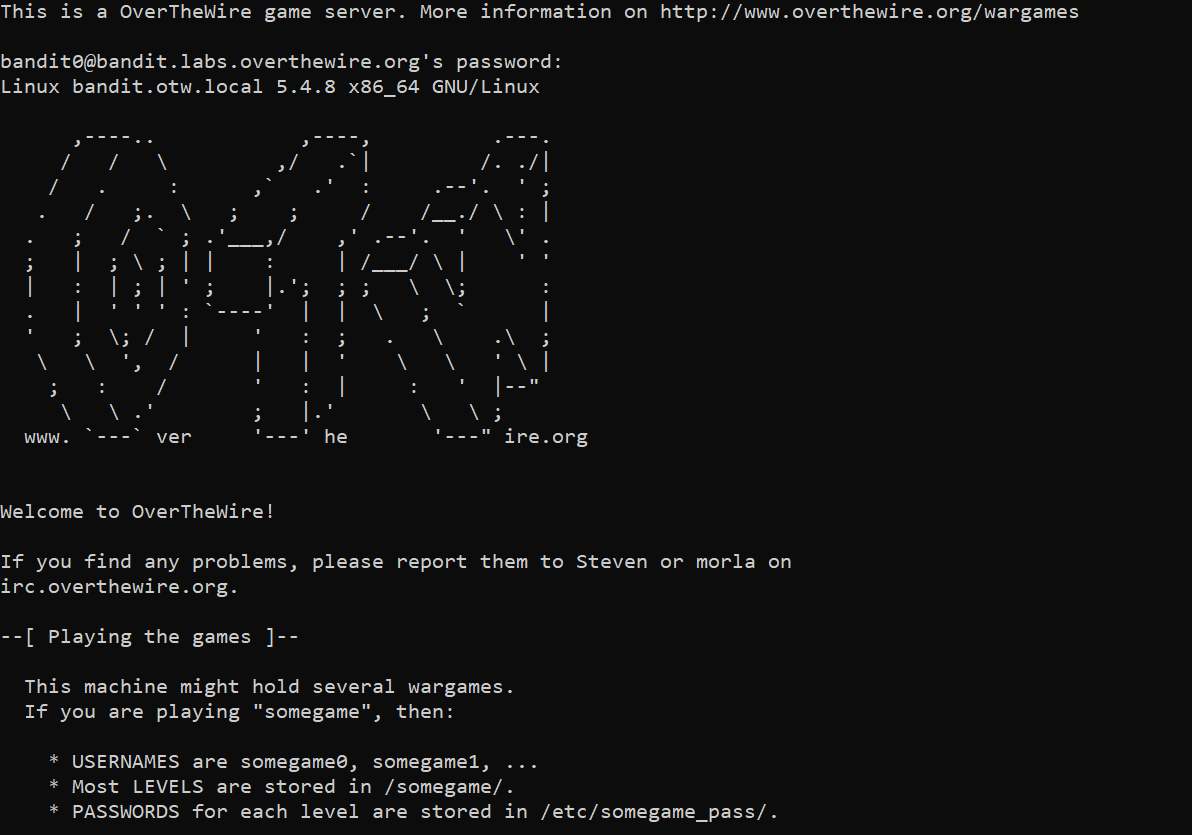

Vejamos um exemplo de conexão a um servidor remoto usando o site OverTheWire, que oferece desafios de segurança online.

Vamos nos conectar ao desafio bandit, um dos desafios do site que ensina como fazer login via SSH.

As credenciais para este desafio são:

Nome de usuário: bandit0

Host e porta: bandit.labs.overthewire.org, 2220

Ao inserir o seguinte comando e pressionar enter:

$ ssh [email protected] -p 2220

O sistema solicitará a senha para autenticação. Insira a senha e pressione enter:

Se a senha estiver correta, você terá acesso ao servidor remoto, e seu terminal será semelhante à imagem acima.

Agora, você pode usar o terminal da máquina remota para digitar e executar comandos e realizar as operações necessárias.

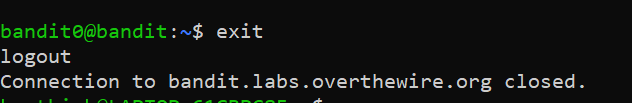

Para encerrar a sessão SSH, digite o comando exit:

$ exit

Você receberá a mensagem “Connection closed” quando se desconectar com sucesso da sessão SSH.

Conclusão

A popularidade do SSH se deve principalmente ao fato de que todas as comunicações entre o servidor e o cliente são criptografadas, o que garante a segurança da informação transmitida.

Muitos acreditam que o uso do SSH é complexo, mas na realidade é mais simples do que se imagina. Agora você possui um entendimento básico sobre o SSH, como ele funciona, seus mecanismos de segurança e seu papel fundamental na comunicação.

Em seguida, explore outras funcionalidades para se tornar um administrador de sistemas qualificado.