Os dados são o alicerce de qualquer empreendimento digital, influenciando tanto a vida profissional quanto a pessoal. A deterioração dos dados pode comprometer essa fundação caso não haja uma preparação prévia adequada.

O uso contínuo, combinado com falhas em softwares, pode levar à corrupção de dados. Esses dados podem variar desde fotografias de família e vídeos de viagens recentes até cópias digitais de documentos educacionais. A perda desses arquivos pode causar tanto um pesar emocional quanto dificuldades em processos de candidatura online.

No entanto, as repercussões para empresas são ainda mais sérias, envolvendo perdas financeiras e danos à imagem. A corrupção de dados pode resultar na perda de materiais de marketing essenciais, impactando diretamente a comunicação com o cliente. Dados comprometidos podem gerar uma série de problemas para qualquer organização.

O Que Significa Corrupção de Dados?

Corrupção de dados ocorre quando se identifica uma alteração indesejada em arquivos durante processos como transmissão, armazenamento ou manipulação. Frequentemente, dados corrompidos tornam-se inacessíveis para softwares, aplicações web ou aplicativos móveis.

Além disso, essa corrupção pode se manifestar como informações imprecisas em grandes bancos de dados, baixa qualidade de imagem ou vídeo e até mesmo a perda de partes dos dados. Em resumo, dados corrompidos perdem sua utilidade, seja para uso pessoal, profissional ou comercial.

A forma como computadores interpretam dados é diferente da percepção humana. Para as máquinas, documentos, arquivos e imagens são representados por sequências de 0s e 1s. Problemas em componentes de hardware, descargas elétricas, erros em softwares ou falhas humanas podem levar a misturas desses bits em múltiplos arquivos.

Ao tentar abrir um arquivo com o software apropriado, um erro pode surgir, sinalizando sua corrupção. Outros indícios de corrupção de dados incluem:

- Aumento na latência do computador devido a problemas no sistema operacional.

- Travamentos inesperados de software ao tentar acessar certos arquivos.

- Incapacidade de abrir pastas ou arquivos específicos.

- Alteração de nomes de arquivos para caracteres sem sentido.

- Modificações drásticas nos detalhes e atributos dos arquivos, como a mudança do formato JPEG para PNG ou a perda da data de criação.

- Uso elevado do disco de armazenamento, mesmo com todos os aplicativos fechados.

Agora que entendemos o conceito de corrupção de dados, vamos explorar estudos recentes sobre vulnerabilidades associadas a essa questão.

Análises Recentes Sobre Vulnerabilidades na Corrupção de Dados

Para avaliar a melhoria dos dispositivos modernos de armazenamento em comparação com os mais antigos, diversas pesquisas têm sido realizadas em organizações que dependem fortemente desses dispositivos. Estudos têm indicado que tecnologias de armazenamento mais recentes, como SSDs e SSDs NVMe, tendem a apresentar menor incidência de corrupção de dados.

Contudo, mesmo uma pequena corrupção em um arquivo pode causar grandes prejuízos, especialmente quando se considera a capacidade de armazenamento de terabytes dos dispositivos modernos. Em comparação, dispositivos mais antigos, como os HDDs, podem ser considerados mais seguros, devido à menor quantidade de dados que armazenam.

Abaixo estão algumas tendências sobre a ocorrência e severidade da corrupção de dados em empresas globais:

- A NetApp, especialista em gestão de dados em nuvem, conduziu um teste com 1,5 milhão de HDDs ao longo de 41 meses, identificando cerca de 400.000 casos de corrupção de dados. Surpreendentemente, o controlador RAID falhou em detectar 30.000 desses incidentes.

- O CERN, Organização Europeia para Pesquisa Nuclear, analisou 97 petabytes de dados durante um período de seis meses e encontrou 128 MB corrompidos a longo prazo.

- A Greenplum, fornecedora de tecnologia de big data da VMware, reportou que seus data centers enfrentam problemas relacionados à corrupção de dados a cada 15 minutos.

Estes estudos ilustram a seriedade do problema da corrupção de dados para empresas e outras organizações.

Corrupção de Dados Detectada vs. Não Detectada

A corrupção de dados se divide em duas categorias principais: detectada e não detectada. Para uma melhor compreensão, consulte a tabela abaixo:

| Corrupção de Dados Detectada | Corrupção de Dados Não Detectada | |

| Definição | Corrupção no sistema de arquivos que já foi identificada pelo sistema operacional, software de gestão de HDD ou equipe de TI. | Corrupção silenciosa de dados causada por uso ou problemas de software, não percebida até que cause grandes falhas. |

| Escopo da Corrupção | Conhecido | Desconhecido |

| Fonte da Corrupção | Conhecida | Desconhecida |

| Gravidade | Baixa, pois já é esperada ou identificada durante inspeções de rotina. | Alta, pois a surpresa pode levar a grandes prejuízos nas operações empresariais. |

| Prevenção | Manutenção regular das unidades de armazenamento, backups, etc. | Difícil, devido às muitas variáveis que podem desencadear eventos silenciosos de corrupção de dados. |

Causas da Corrupção de Dados

Várias são as razões por trás da corrupção de dados, tanto no nível pessoal quanto empresarial. Algumas das causas mais comuns e relevantes são:

#1. Falha de Energia

Computadores, servidores e data centers necessitam de energia constante e com voltagem específica. Interrupções inesperadas na alimentação podem danificar blocos de dados magnéticos e baseados em chips.

#2. Hard Restart

Reinicializações forçadas também prejudicam os dados. Desligar a CPU repentinamente pressionando o botão de desligar por um tempo pode causar danos durante o processo de leitura/gravação dos HDDs.

Componentes como placas gráficas, placas-mãe, RAMs e placas LAN com defeito também podem causar desligamentos inesperados ou telas azuis, comprometendo dados.

#3. Dispositivos de Rede

Dispositivos de rede de baixa qualidade ou com defeitos, como switches, roteadores e hubs, podem gerar setores defeituosos em HDDs e SSDs.

#4. Hot Swapping

A funcionalidade plug-and-play para dispositivos de armazenamento é uma conveniência, mas a conexão e desconexão frequente de SSDs, HDDs e NVMes sem os devidos procedimentos pode causar danos significativos.

#5. Programas com Falhas

Códigos de programação inadequados podem impedir que os dispositivos de armazenamento criem e salvem corretamente os blocos de memória, levando à perda de arquivos após o encerramento do programa.

#6. Malware e Ransomware

Ransomware e malware são grandes problemas para empresas digitais. Ataques de hackers podem criptografar dados em data centers, e sem a chave de descriptografia, os dados podem ser perdidos permanentemente.

#7. Desgaste

Todos os dispositivos eletrônicos sofrem desgaste natural, o que significa que dispositivos de armazenamento podem falhar com o tempo.

Como Detectar Corrupção de Dados

#1. Monitorar Mensagens de Erro do Sistema Operacional

Sistemas operacionais como Windows, Mac e Linux possuem ferramentas de monitoramento da saúde dos dispositivos de armazenamento. Esses relatórios podem indicar problemas, mas são limitados em casos de corrupção já ocorrida.

#2. Executar Checksum

A equipe de TI pode utilizar o Checksum durante a movimentação de dados entre unidades. Essa ferramenta permite verificar o estado atual do armazenamento via linha de comando.

#3. RAID e ZFS

Sistemas operacionais como Linux, Ubuntu e Debian podem utilizar RAID e ZFS para agendar verificações de dados regulares, como semanal ou mensalmente.

Práticas Recomendadas para Prevenir a Corrupção de Dados

Realizar backups regulares dos dados é essencial tanto para uso pessoal quanto para negócios. Empresas podem criar equipes dedicadas para auditar dados e realizar backups em locais separados.

Outras recomendações incluem:

- Utilizar apenas 75% da capacidade total de armazenamento, reservando o restante para manutenção.

- Usar ferramentas SMART para monitorar a saúde de HDDs e SSDs e priorizar backups de dados em dispositivos prestes a falhar.

- Utilizar sistemas UPS para garantir energia constante a estações de trabalho, servidores e data centers.

- Verificar dispositivos externos com um antivírus antes de acessar seu conteúdo.

- Realizar a ejeção segura de dispositivos removíveis antes de desconectá-los.

- Evitar clicar em links de phishing, emails e mensagens suspeitas.

- Não instalar softwares de origem desconhecida.

- Utilizar sempre um software antivírus robusto.

Como Recuperar Dados Corrompidos

Abaixo estão algumas ferramentas do Windows para recuperação de dados:

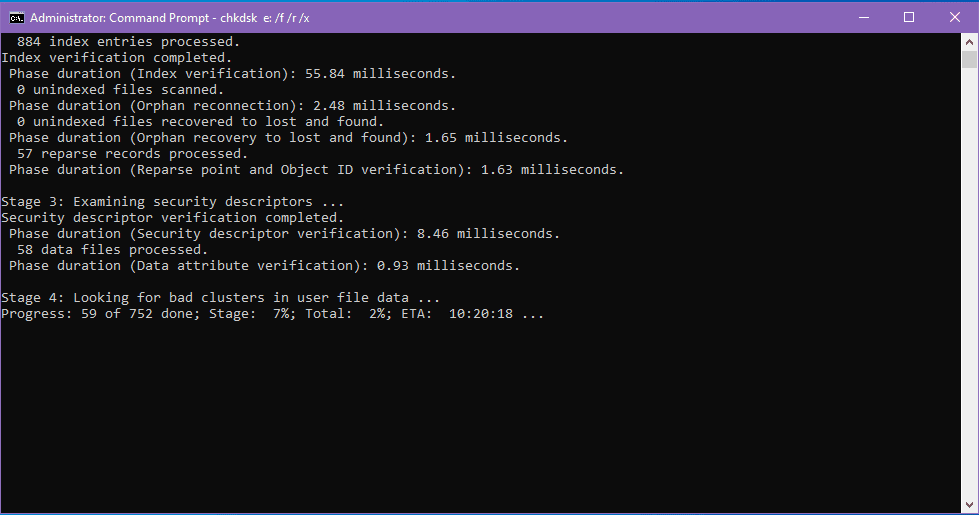

Comando CHKDSK

Esse comando verifica setores defeituosos em partições, tenta ler dados e reparar formatos de arquivos conhecidos.

Para executá-lo, utilize o prompt de comando do Windows, substituindo “e” pela letra da unidade desejada:

chkdsk e: /f /r /x

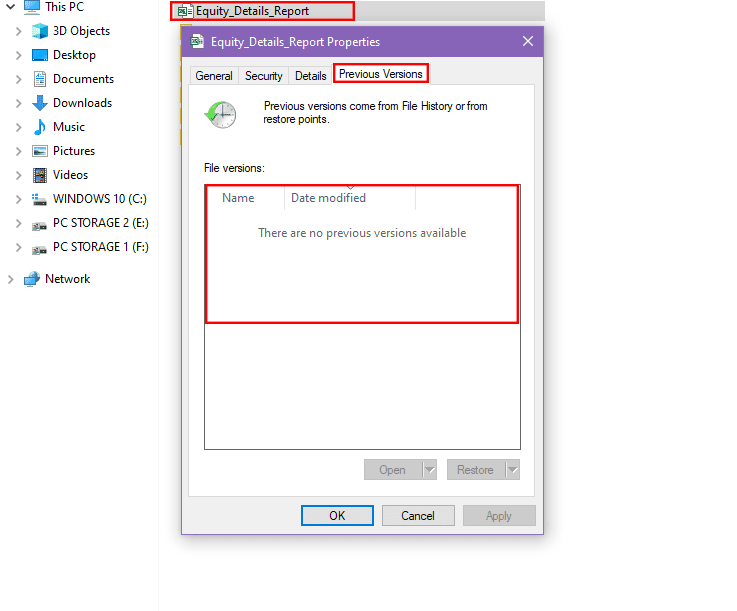

Restaurar Versões Anteriores

Se estiver com problemas com um arquivo específico, como um documento Word, Excel, JPEG ou MP4, tente restaurar versões anteriores que o Windows possa ter salvo.

Clique com o botão direito no arquivo e escolha “Restaurar versões anteriores”.

Gerenciamento e Manutenção de Imagens de Implantação (DSIM)

A ferramenta DSIM é utilizada por administradores de TI para reparar arquivos e imagens do sistema operacional, como o Ambiente de Recuperação do Windows.

Para reparar uma imagem corrompida do sistema operacional Windows 10 ou 11, execute o seguinte comando no CMD com privilégios de administrador:

DISM/Online/Cleanup-Image/RestoreHealth

Utilizar Ferramentas de Recuperação de Dados

Uma maneira eficiente de recuperar dados corrompidos é utilizar softwares especializados de recuperação de dados.

Abaixo estão algumas opções populares:

Dada a inevitabilidade da corrupção de dados em ambientes empresariais, é crucial ter acesso a ferramentas de recuperação de dados eficientes:

StellarInfo

Stellar oferece diversos serviços de recuperação de dados em um único software, incluindo a recuperação de dados do Windows, iPhone, vídeos, imagens e Mac. Para empresas, há serviços avançados para recuperação de dados corrompidos de fitas magnéticas, máquinas virtuais e outros dispositivos.

Tenorshare

Tenorshare 4DDiG Data Recovery ajuda empresas a recuperar mais de 1.000 tipos de arquivos de discos, partições, SSDs, NVMes e drives USB corrompidos, sendo compatível com sistemas operacionais e hardware recentes, como Windows 11 e Mac T2. Também oferece utilidades adicionais, como reparo de fotos e vídeos.

Recoverit

Wondershare Recoverit é uma solução completa para recuperação de dados, com ferramentas dedicadas para Windows e Mac. Eficaz na recuperação de arquivos de foto, vídeo e áudio, o desenvolvedor afirma uma taxa de recuperação de 95% em mais de 500 cenários de corrupção de dados.

Recursos

Abaixo estão algumas opções de livros e cursos online para aprofundar seus conhecimentos em corrupção e recuperação de dados:

Corrupção de Dados – Segunda Edição

Este guia sobre corrupção de dados estimula a reflexão e o desenvolvimento de estratégias para prevenir a corrupção e encontrar soluções de recuperação de dados. Ele acompanha recursos digitais para auxiliar no aprendizado.

Recuperação de Dados, Discos Rígidos, Unidades USB: Udemy

O curso de Recuperação de Dados é um recurso abrangente para quem deseja se especializar na área, com 21 vídeo aulas que abordam desde o reparo de inicialização do Windows até a recuperação de arquivos apagados do HDD. Ideal para estudantes de informática, empresas com suporte técnico e profissionais de recuperação de dados.

Segurança de Dados, Recuperação e Hacking de Armazenamento para Iniciantes: Udemy

Este curso sobre segurança de dados aborda conceitos essenciais, como fundamentos de recuperação de dados, técnicas de recuperação e segurança de dados com projetos práticos. O curso consiste em 1 hora de vídeo aula sob demanda.

Nota do Autor

A corrupção de dados é um problema comum tanto para empresas quanto para indivíduos, e o mercado de recuperação de dados está em expansão. Segundo um estudo recente da GlobeNewswire, a receita do mercado global de recuperação de dados deverá crescer 9,6% entre 2022 e 2030, atingindo 23,1 bilhões de dólares. Portanto, desenvolver soluções para esse problema pode ser uma grande oportunidade.

É essencial adquirir conhecimento sobre corrupção de dados para desenvolver soluções inovadoras e aplicar esse conhecimento em sua empresa para prevenir incidentes. Estar preparado para esses eventos pode abrir portas para o desenvolvimento de novos recursos que beneficiem o mercado.

Você também pode se interessar pelas melhores plataformas de proteção de dados em nuvem.