Nove em cada dez vezes, livrar-se de malware criptográfico é tão difícil quanto identificá-los.

Você suspeitaria de uma queda repentina no desempenho do seu computador?

Muitos não vão! Da mesma forma, apenas alguns se preocupam o suficiente com atrasos ocasionais e geralmente marcam isso como problemas ‘padrão’ de seu sistema operacional.

No entanto, se eles investigarem mais profundamente, ele também pode surgir como um aplicativo nocivo, consumindo a largura de banda e prejudicando o desempenho do sistema.

últimas postagens

O que é Crypto-Malware?

Você pode presumir que o criptomalware é uma sanguessuga digital injetada por um terceiro beneficiário que drena seus recursos de computação sem o seu conhecimento.

No entanto, o processo é mais comumente conhecido como crypto-jacking.

Como já foi dito, o que dificulta a detecção é o seu modus operandi. Você não pode dizer a diferença, a menos que esteja super ciente do som operacional padrão do ventilador do seu computador, velocidade, etc., e o desempenho geral do sistema.

Isso executará aplicativos de mineração de criptografia em segundo plano durante a vida útil de sua máquina, a menos que você desinstale.

Em poucas palavras, mineradores de criptomoedas são aplicativos que contribuem para o mundo das criptomoedas, verificando suas transações e minerando novas moedas. Isso gera renda passiva para seus operadores.

Mas esses são conhecidos como cripto-malware se instalados em um sistema sem a devida autorização do administrador, tornando-se um cibercrime.

Para uma analogia mais simples, considere alguém usando seu gramado para plantar uma árvore frutífera, tirando água e os recursos necessários de sua casa sem o seu consentimento e negando-lhe as frutas ou o dinheiro.

Isso será semelhante ao roubo de criptomoedas deste mundo mortal.

Como funciona o Crypto-Malware?

Como a maioria dos malwares!

Você não procura downloads infectados por vírus e os instala para se divertir.

Mas eles acontecem com você das maneiras mais mundanas:

- Clicando em um link no e-mail

- Visitando sites HTTP

- Baixando de fontes inseguras

- Clicar em um anúncio suspeito e outros enfeites

Além disso, os malfeitores podem implantar engenharia social para forçar os usuários a baixar esse malware.

Uma vez instalado, o malware criptográfico pega carona nos recursos do sistema até que você os detecte e desinstale.

Alguns sinais de infecção por malware criptográfico são aumento da velocidade do ventilador (ruído), mais aquecimento e desempenho lento.

Cripto-Malware Vs. Cripto-Ransomware

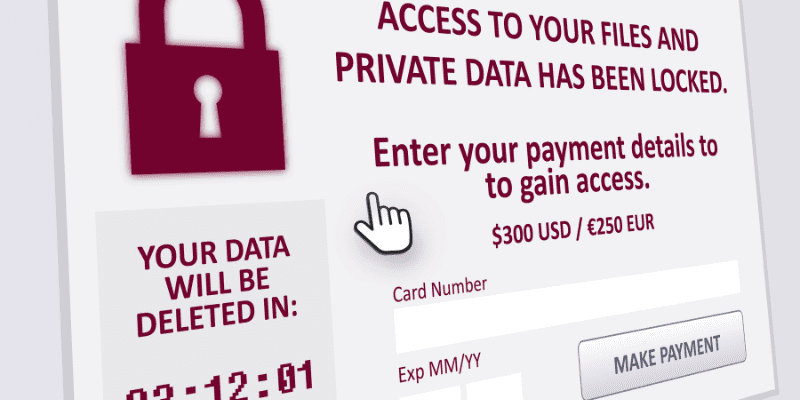

O cripto-ransomware não é tão sutil. Uma vez instalado, ele pode bloqueá-lo do sistema apenas para permitir o acesso depois que você pagar o valor do resgate.

Ele normalmente exibe um número ou e-mail para entrar em contato ou detalhes da conta para cooperar com a ameaça de resgate.

Dependendo das apostas, as pessoas às vezes concordam com o fraudador para recuperá-lo. No entanto, há casos em que concordar com tais ‘pedidos’ não deu nenhum alívio ou também os tornou um alvo futuro.

O criptomalware, por outro lado, não representa nenhuma ameaça visível. Ele funciona silenciosamente em segundo plano, consumindo seus recursos para se tornar uma fonte de renda passiva perene para o cibercriminoso.

Ataques populares de malware criptográfico

Estes são alguns dos eventos documentados que abalaram o mundo digital com sua sofisticação.

#1. Graboid

O Graboid foi detectado por pesquisadores das redes de Palo Alto e publicado em um relatório de 2019. O invasor levou quase 2.000 hosts Docker inseguros para um passeio gratuito que não precisava de autorização.

Ele enviou comandos remotos para baixar e implantar imagens docker infectadas nos hosts comprometidos. O ‘download’ também continha uma ferramenta para se comunicar e comprometer outras máquinas vulneráveis.

Em seguida, os contêineres ‘modificados’ baixaram quatro scripts e os executaram em ordem.

Esses scripts operavam mineradores Monero aleatoriamente para sessões repetidas de 250 segundos e espalhavam o malware pela rede.

#2. PowerGhost

Exposto pelos laboratórios da Kaspersky em 2018, o PowerGhost é um malware criptográfico sem arquivo destinado principalmente a redes corporativas.

É sem arquivo, o que significa que se liga às máquinas sem atrair atenção ou detecção indesejada. Posteriormente, ele se conecta aos dispositivos por meio do Windows Management Instrumentation (WMI) ou do exploit EthernalBlue usado no infame ataque de ransomware WannaCry.

Uma vez logado, ele tentou desabilitar outros mineradores (se houver) para colher o rendimento máximo dos maus atores responsáveis.

Além de ser um devorador de recursos, uma variante do PowerGhost era conhecida por hospedar ataques DDoS direcionados a outros servidores.

#3. BadShellName

O BadShell foi descoberto pela divisão Comodo Cybersecurity em 2018. É outro worm de criptografia sem arquivo que não deixa rastros no armazenamento do sistema; em vez disso, ele opera por meio da CPU e da RAM.

Isso se anexou ao Windows PowerShell para executar comandos maliciosos. Ele armazenou código binário no Registro do Windows e executou scripts de mineração criptográfica com o Agendador de Tarefas do Windows.

#4. Prometei Botnet

Detectado pela primeira vez em 2020, o Prometei Botnet visava vulnerabilidades publicadas do Microsoft Exchange para instalar cripto-malware para mineração Monero.

Esse ataque cibernético usou muitas ferramentas, como exploits EternalBlue, BlueKeep, SMB e RDP, etc., para se espalhar pela rede e atingir sistemas inseguros.

Ele tinha muitas versões (como a maioria dos malwares), e os pesquisadores da Cybereason marcam suas origens em 2016. Além disso, ele tem uma presença multiplataforma infectando os ecossistemas Windows e Linux.

Como detectar e prevenir o Crypto-Malware?

A melhor maneira de verificar o malware criptográfico é mantendo o controle em seu sistema. Uma voz de fã aumentada ou uma queda repentina no desempenho podem dar esses worms digitais.

No entanto, os sistemas operacionais são entidades complexas e essas coisas continuam acontecendo em segundo plano e geralmente não percebemos essas mudanças sutis.

Nesse caso, aqui estão algumas dicas que podem ajudá-lo a se manter seguro:

- Mantenha seus sistemas atualizados. Software desatualizado geralmente tem vulnerabilidades exploradas por cibercriminosos.

- Use um antivírus premium. Não consigo enfatizar o suficiente como todo dispositivo precisa de um bom antivírus. Além disso, esses ataques acontecem independentemente do sistema operacional (o Mac também é atacado!) e do tipo de dispositivo (smartphones, tablets incluídos).

- Não clique em tudo. Ser curioso é da natureza humana, que muitas vezes é aproveitada injustamente. Se for inevitável, copie e cole o link suspeito em qualquer mecanismo de pesquisa e veja se ele precisa de mais atenção.

- Respeite os avisos do navegador. Os navegadores da Web estão muito mais avançados do que há uma década. Tente não ignorar nenhum aviso sem a devida diligência. Além disso, fique longe de sites HTTP.

- Mantenha-se informado. Essas ferramentas recebem atualizações regulares dos bandidos. Além disso, seus métodos de vitimização também evoluem. Consequentemente, continue lendo sobre hacks recentes e compartilhe-os com seus colegas.

Cripto-malware está em ascensão!

Isso ocorre devido à crescente adoção de criptografia e sua detecção difícil.

E, uma vez instalados, eles continuam gerando dinheiro grátis para os criptocriminosos com pouco ou nenhum esforço necessário de sua parte.

No entanto, as práticas recomendadas da Internet listadas acima ajudarão a mantê-lo seguro.

E como já discutido, seria melhor instalar um software de segurança cibernética em todos os seus dispositivos.

A seguir, confira a introdução aos princípios básicos de segurança cibernética para iniciantes.