Ameaças de Extorsão Cibernética: Como se Proteger

Esteja atento enquanto exploramos algumas das tentativas de extorsão cibernética mais notórias e as estratégias para as evitar proativamente.

Um assalto a um banco físico apresenta muitos riscos para criminosos sofisticados. Envolve perigo físico e implica severas punições se o criminoso for detido.

Por outro lado, conduzir um ataque de ransomware moderno é uma operação onde os perpetradores permanecem, virtualmente, intocados.

Em resumo, as extorsões cibernéticas são, frequentemente, menos arriscadas e mais lucrativas do que roubos tradicionais. As penalidades mais brandas favorecem ainda mais os cibercriminosos.

Considerando o uso de criptomoedas não rastreáveis, é essencial que reforcemos nossas defesas.

O que é Extorsão Cibernética?

A extorsão cibernética é um tipo de ataque online com o objetivo de extrair grandes quantias através de resgate. Isso, geralmente, envolve ameaças de ataques DDoS ou encriptação de dados, impedindo o acesso aos mesmos.

A extorsão cibernética manifesta-se, principalmente, sob as seguintes formas:

Sequestro de Dados

Um criminoso impede o acesso à sua rede e exige um resgate para o restaurar. Isso, geralmente, acontece quando um link malicioso é acidentalmente clicado, o que resulta no download de malware, na encriptação de arquivos e no bloqueio do seu acesso.

Em alternativa, o sistema é sequestrado, dados confidenciais são copiados e a vítima é ameaçada a pagar sob pena da informação ser divulgada ao público. Em alguns casos, recorre-se à engenharia social, com técnicas psicológicas que levam a vítima a acreditar num ataque que, de facto, não ocorreu.

Ataques DDoS

Utilizado, por vezes, para mascarar o roubo de dados, um ataque de Negação de Serviço Distribuída (DDoS) ocorre quando uma rede é sobrecarregada com pedidos de serviço falsos, o que impede o acesso de utilizadores legítimos.

Este tipo de ataque é orquestrado através de uma rede de servidores comprometidos (botnets) ou utilizando memcaching, resultando em lentidão ou falha do servidor. Dependendo da dimensão do negócio online, as perdas podem ser muito significativas.

Um ataque DDoS pode ser financiado por apenas $4 por hora, causando perdas de centenas de milhares de dólares para a vítima. Para além das perdas imediatas, o tempo de inatividade leva os clientes para a concorrência, causando danos adicionais a longo prazo.

Principais Ataques de Extorsão Cibernética

Vamos analisar alguns dos incidentes de maior destaque deste tipo que aconteceram no passado.

#1. WannaCry

A partir de 12 de maio de 2017, o WannaCry foi um ataque global de ransomware a computadores que utilizavam o sistema operativo Microsoft Windows. A sua escala exata permanece desconhecida, já que ainda persiste de alguma forma.

Logo no primeiro dia, o WannaCry infetou 230 mil computadores em mais de 150 países, atingindo grandes corporações e governos por todo o mundo. Foi capaz de se replicar, instalar, executar e propagar dentro da rede, sem qualquer interação humana.

No ataque com o WannaCry, os hackers exploraram uma vulnerabilidade do Windows através do exploit EternalBlue. Curiosamente, o EternalBlue foi desenvolvido pela Agência de Segurança Nacional (NSA) dos Estados Unidos para explorar uma vulnerabilidade do Windows. O código de exploração foi, de alguma forma, roubado e publicado por um grupo de hackers, conhecido como The Shadow Brokers.

A Microsoft, ciente do problema, emitiu uma atualização para o corrigir, mas a maior parte dos utilizadores com sistemas desatualizados tornou-se o principal alvo.

O salvador, desta vez, foi Marcus Hutchins, que, acidentalmente, conseguiu conter o malware ao registar um domínio mencionado no código de exploração. Este ato funcionou como um “interruptor de morte”, mantendo o WannaCry à distância. No entanto, houve muito mais por trás deste acontecimento, incluindo um ataque DDoS ao “interruptor de morte”. Hutchins recorreu à Cloudflare para gerir esta situação. Pode ler mais sobre isso no TechCrunch.

As perdas globais foram estimadas em cerca de 4 mil milhões de dólares.

#2. CNA Financial

Em 21 de março de 2021, a CNA Financial, com sede em Chicago, descobriu que dados pessoais confidenciais dos seus funcionários, colaboradores e dependentes tinham sido copiados. Isto veio a público mais de duas semanas depois, pois o ataque, que começou a 5 de março de 2021, tinha passado despercebido.

Este foi um ataque híbrido que envolveu roubo de dados, para além de manter o sistema da CNA como refém. Os hackers, um grupo sediado na Rússia conhecido como Evil Corp, usaram malware para encriptar os servidores da CNA. Após negociações sobre o valor inicial do resgate de 60 milhões de dólares, os hackers chegaram a um acordo de 40 milhões de dólares, conforme noticiado pela Bloomberg.

#3. Oleoduto Colonial

O ataque ao Oleoduto Colonial causou disrupções no fornecimento de combustível de um dos maiores oleodutos dos Estados Unidos. A investigação revelou que o ataque foi o resultado de uma única fuga de palavra-passe na dark web.

Não foi possível apurar como os criminosos obtiveram o nome de utilizador correto correspondente à palavra-passe comprometida. Os hackers acederam aos sistemas da Colonial através de uma rede privada virtual destinada a funcionários remotos. Como não existia autenticação multifator, um nome de utilizador e palavra-passe eram suficientes.

Após uma semana de atividade, em 7 de maio de 2021, um dos funcionários atuais encontrou uma nota de resgate, exigindo 4,4 milhões de dólares em criptomoedas. Em poucas horas, os funcionários encerraram todo o oleoduto, contratando empresas de cibersegurança para inspecionar e mitigar os danos. Foi também detetado um roubo de dados de 100 GB, com os hackers a ameaçarem divulgá-los caso o resgate não fosse pago.

O ransomware afetou a secção de faturação e contabilidade dos sistemas de TI da Colonial. O valor do resgate foi pago pouco depois do ataque ao DarkSide, um grupo de hackers sediado na Europa de Leste. O DarkSide disponibilizou uma ferramenta de desencriptação que se revelou tão lenta que demorou uma semana a normalizar as operações do oleoduto.

Curiosamente, o Departamento de Justiça dos EUA publicou uma declaração pública a 7 de junho de 2021, indicando a recuperação de 63,7 bitcoins do pagamento original. O FBI conseguiu, de alguma forma, obter as chaves privadas relacionadas com as contas dos hackers e recuperar 2,3 milhões de dólares. Aparentemente, o valor recuperado foi inferior ao valor pago devido a uma queda repentina nos preços do bitcoin nesse período.

#4. Dyn

Além de muitas outras funções na Internet, a Dyn atua, principalmente, como fornecedor de serviços DNS para algumas das grandes empresas, incluindo Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal, etc. Foi vítima de um ataque DDoS em grande escala a 21 de outubro de 2016.

O invasor utilizou a botnet Mirai, que implementou um grande número de dispositivos IoT comprometidos para enviar pedidos de DNS falsos. Este tráfego sobrecarregou os servidores DNS, causando lentidão extrema e resultando num montante desconhecido de perdas em todo o mundo.

A escala do ataque tornou difícil calcular o montante exato dos danos sofridos pelos sites, mas a Dyn teve perdas significativas.

Cerca de 14.500 domínios (aproximadamente 8%) mudaram para um fornecedor de DNS diferente imediatamente após o ataque.

Enquanto muitas outras empresas foram alvo de ataques semelhantes, como a Amazon Web Services e o GitHub, vamos evitar divagar e concentrar-nos numa estratégia sólida para impedir estes incidentes de extorsão cibernética.

Como Prevenir a Extorsão Cibernética?

Algumas das medidas preventivas básicas que podem ajudar a proteger contra ataques na Internet são as seguintes:

#1. Evitar Clicar em Links Maliciosos

Os atacantes, frequentemente, exploram uma característica da psicologia humana: a curiosidade.

Os e-mails de phishing foram a porta de entrada para cerca de 54% dos ataques de ransomware. Para além de relembrar a si e aos seus funcionários sobre os e-mails de spam, organize workshops.

Estes podem incluir campanhas semanais de e-mails de phishing fictícios para fornecer formação em direto. Funcionará como uma vacina, onde uma pequena quantidade de cargas de vírus inativas protege contra ameaças reais.

Para além disso, poderá formar os funcionários em tecnologias semelhantes a sandboxing para abrir links e aplicações suspeitos.

#2. Atualizações de Software e Soluções de Segurança

Independentemente do seu sistema operativo, o software desatualizado é suscetível a ataques de extorsão cibernética. As pessoas poderiam ter evitado o ataque WannaCry se tivessem atualizado os seus computadores com o Windows atempadamente.

Outro equívoco comum é a ideia de que está seguro se estiver a utilizar um Mac. Isto é completamente falso. O Relatório de estado de malware do Malwarebytes desfaz qualquer sensação de segurança falsa entre os utilizadores de Mac.

O sistema operativo Windows sofreu grandes ataques simplesmente porque o Mac não era tão popular. O sistema operativo da Microsoft ainda tem uma quota de mercado de cerca de 74% e, por isso, segmentar os utilizadores de Mac não compensa.

Mas, como isto está a mudar lentamente, a Malwarebytes testemunhou um aumento de 400% nas ameaças direcionadas ao Mac OS de 2018 para 2019. Além disso, observaram 11 ameaças por Mac em comparação com 5,8 ameaças para um dispositivo Windows.

Concluindo, investir numa solução de segurança abrangente na Internet, como a Avast One, pode, definitivamente, provar o seu valor.

Para além disso, poderá implementar sistemas de deteção de intrusões como o Snort ou o Suricata para uma melhor segurança de rede.

#3. Utilizar Palavras-Passe Fortes

O ataque ao Oleoduto Colonial foi causado porque um funcionário utilizou uma palavra-passe fraca por duas vezes.

De acordo com um estudo da Avast, cerca de 83% dos americanos utilizam palavras-passe fracas e até 53% utilizam as mesmas palavras-passe em várias contas.

É um facto que forçar os utilizadores a empregar palavras-passe fortes já se revelou uma tarefa difícil. Pedir-lhes para fazerem isso no trabalho parece quase impossível.

Então, qual é a solução? Plataformas de autenticação de utilizadores.

Poderá usar estas plataformas para impor requisitos de palavras-passe fortes na sua organização. São especialistas terceirizados com planos flexíveis de acordo com o tamanho da empresa. Poderá também começar com níveis sempre gratuitos com Ory, Supabase, Frontegg, etc.

A nível pessoal, utilize gestores de palavras-passe.

Para além disso, não se preocupe em atualizar as palavras-passe de tempos a tempos. Isto irá garantir a sua segurança, mesmo que as suas credenciais sejam roubadas de alguma forma. E isto torna-se muito mais fácil com gestores de palavras-passe premium como o Lastpass, que consegue atualizar automaticamente as suas palavras-passe com apenas um clique.

Mas não se limite a uma palavra-passe complicada; tente também ser criativo com o nome de utilizador.

#4. Cópias de Segurança Offline

O nível de sofisticação destes ataques pode, por vezes, enganar até os grandes especialistas em segurança cibernética, quanto mais um pequeno empresário.

Assim, mantenha cópias de segurança atualizadas. Isto irá ajudar a colocar o seu sistema a funcionar num dia fatídico.

E as cópias de segurança offline são uma vantagem adicional. São o seu armazenamento a frio seguro, inacessível por extorsionários cibernéticos.

Para além disso, tenha em atenção os recursos de restauro disponíveis, uma vez que tempos de inatividade prolongados podem levar, por vezes, o resgate solicitado a parecer lucrativo. E é exatamente por isso que alguns empresários negociam com os agentes da ameaça e acabam a pagar somas elevadas.

Em alternativa, soluções de cópia de segurança e recuperação de dados de terceiros como a Acronis podem ser úteis. Estas fornecem proteção contra ransomware e mecanismos de recuperação de dados descomplicados.

#5. Rede de Entrega de Conteúdo (CDN)

Muitas empresas detetaram e evitaram grandes ataques DDoS graças a redes de entrega de conteúdo competentes.

Como foi discutido acima, foi, afinal, uma excelente CDN, a Cloudflare, que manteve o “interruptor de morte” do WannaCry online, ininterruptamente, durante dois anos. Também a ajudou a resistir a vários ataques DDoS nesse período.

Uma CDN mantém uma cópia em cache do seu site em todo o mundo, em vários servidores. Estes transferem cargas em excesso para a sua rede, impedindo sobrecargas e tempos de inatividade do servidor.

Esta estratégia não só protege contra ameaças DDoS, mas também resulta em sites muito rápidos para clientes em todo o mundo.

Por último, não existe uma lista exaustiva para proteger contra a extorsão cibernética. As coisas evoluem e é preferível ter sempre um especialista em cibersegurança a bordo.

Mas e se acontecer mesmo assim? Qual deverá ser o seu plano de ação se for atingido por uma tentativa de extorsão online?

Resposta à Extorsão Cibernética

A primeira coisa que vem à mente após um ataque de ransomware, para além da ansiedade habitual, é pagar e acabar com isto.

Mas isto nem sempre funciona.

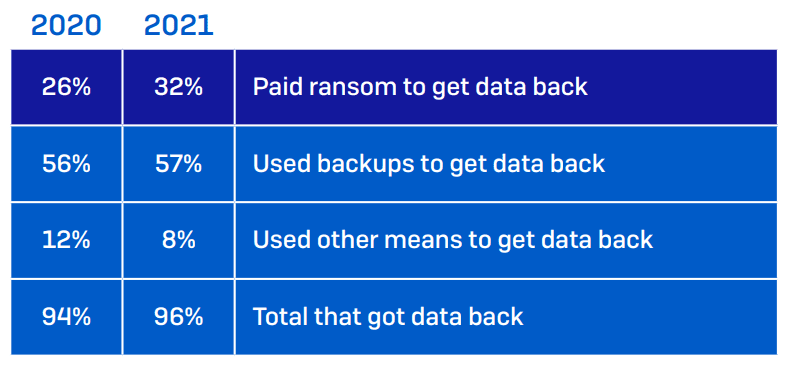

Um estudo realizado pela SOPHOS, uma empresa de segurança de TI com sede no Reino Unido, mostra que pagar o resgate não é a melhor solução. O relatório de estudo sobre ataques menciona que apenas 8% das empresas recuperaram os dados completos depois de pagarem o resgate. E 29% conseguiram restaurar apenas 50% ou menos dos dados roubados/encriptados.

Por isso, o seu ato de cumprimento das exigências do resgate poderá sair furado. Isto torna-o dependente do criminoso e das suas ferramentas para desencriptar os seus dados, atrasando outros esforços de resgate.

Para além disso, não existe qualquer garantia de que a ferramenta disponibilizada pelo hacker irá funcionar. Poderá falhar ou infetar ainda mais o seu sistema. Para além disso, pagar aos criminosos destaca a sua organização como um cliente pagador. Assim, existe uma probabilidade muito elevada de um ataque semelhante no futuro.

Em conclusão, o pagamento deverá ser o seu último recurso. A utilização de outros métodos, como o restauro de cópias de segurança, é mais seguro do que pagar a um criminoso desconhecido através de criptomoedas.

Além disso, algumas empresas contactaram especialistas de renome em cibersegurança e informaram as autoridades policiais. E foi isto que as salvou, como no caso da recuperação do valor extorquido do Oleoduto Colonial pelo FBI.

Extorsão Cibernética: Conclusão

É importante notar que este tipo de ataque não é tão incomum como se possa pensar. E, obviamente, a melhor abordagem é reforçar as suas defesas e manter cópias de segurança.

Se isto acontecer, mantenha a calma, inicie as operações de resgate locais e entre em contacto com especialistas.

Mas procure não ceder às exigências de resgate, uma vez que isso poderá não resultar, mesmo que pague a sua fortuna.

PS: Consultar a nossa lista de verificação de segurança cibernética para a sua empresa poderá ser benéfico.