[*]

[*]A enumeração é uma das fases essenciais no teste de penetração (pentesting) de uma rede. Vamos ver como fazer isso usando o GoScan.

[*]Muitos scanners de rede como Nmap, zmap exigem esforço e muito tempo para digitalizar, dependendo do tamanho da rede e, embora haja uma curva de aprendizado, eles são convenientes.

[*]No entanto, o GoScan, um scanner de rede interativo, automatiza as tarefas e enumera rapidamente as redes e serviços.

últimas postagens

O que é GoScan?

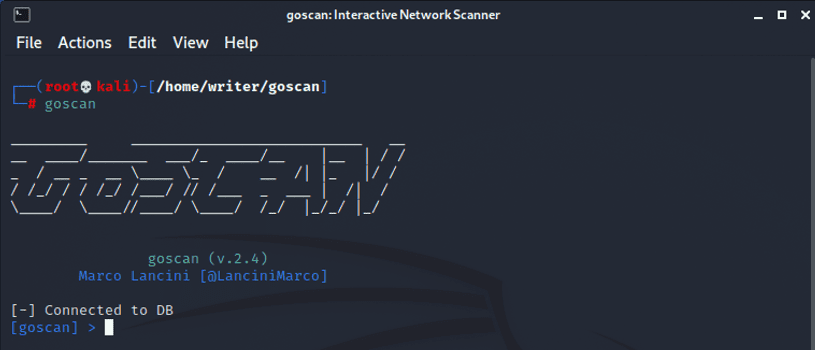

[*]GoScan é um scanner de rede com uma interface interativa que automatiza algumas funções de enumeração do Nmap. Ele possui preenchimento automático inteligente de guias e um banco de dados SQLite no back-end para manter as conexões e os dados estáveis mesmo em circunstâncias não confiáveis.

[*]

[*]Não é o mesmo que diferentes scanners comunitários. É muito maior de uma estrutura construída sobre o topo de diferentes equipamentos para a abstração e automação de várias tarefas. O GoScan usa principalmente os recursos de varredura de porta e enumeração de serviço do Nmap, empregando outros scanners de porta, como o scanner Nikto.

[*]O GoScan pode executar todas as etapas principais da digitalização em rede:

- Descoberta de host (ARP + varredura de ping)

- enumeração de DNS

- Enumeração de serviço

- Escaneamento de portas

- Enumeração de domínio

Instalação de ferramentas

Construir a partir da fonte

[*]Clone o repositório:

$ git clone https://github.com/marco-lancini/goscan.git

[*]Navegue até o diretório GoScan e crie:

$ cd goscan/goscan $ make setup $ make build

[*]Execute o seguinte comando para criar um binário multiplataforma:

$ make cross

Instalar via Docker

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

Instalação binária

[*]Este é o método de instalação recomendado. Obter binário:

# Linux (64bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip $ unzip goscan_2.4_linux_amd64.zip # Linux (32bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip $ unzip goscan_2.4_linux_386.zip # Next step is to place the executable in the PATH $ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

Trabalhando com GoScan

varredura de ping

[*]O GoScan é simples de usar porque possui sugestões automáticas de comandos e preenchimento de guias. Comece inserindo um comando e uma sugestão com uma descrição aparecerá.

[*]

[*]Começaremos carregando um alvo. Podemos carregar vários endereços IP ou, no nosso caso, o único endereço IP da nossa máquina de destino:

[goscan] > load target SINGLE 10.0.1.24 [*] Imported target: 10.0.1.24

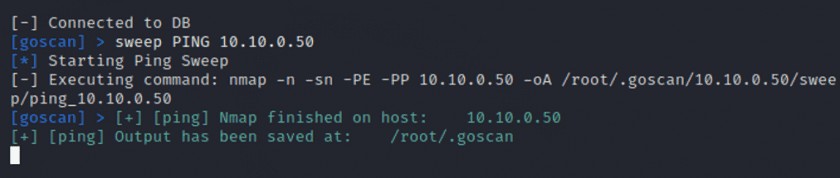

[*]Em seguida, vamos executar uma varredura de ping:

[*]

[*]O GoScan primeiro estabelece um diretório no qual os resultados serão armazenados. O diretório pode ser configurado para um local diferente, embora o padrão esteja correto. Em seguida, podemos ver o comando Nmap que ele usa e executa e o tempo que leva para completá-lo. Podemos ver a saída em alguns formatos diferentes se navegarmos até o diretório recém-formado onde os resultados são armazenados.

Varredura de porta

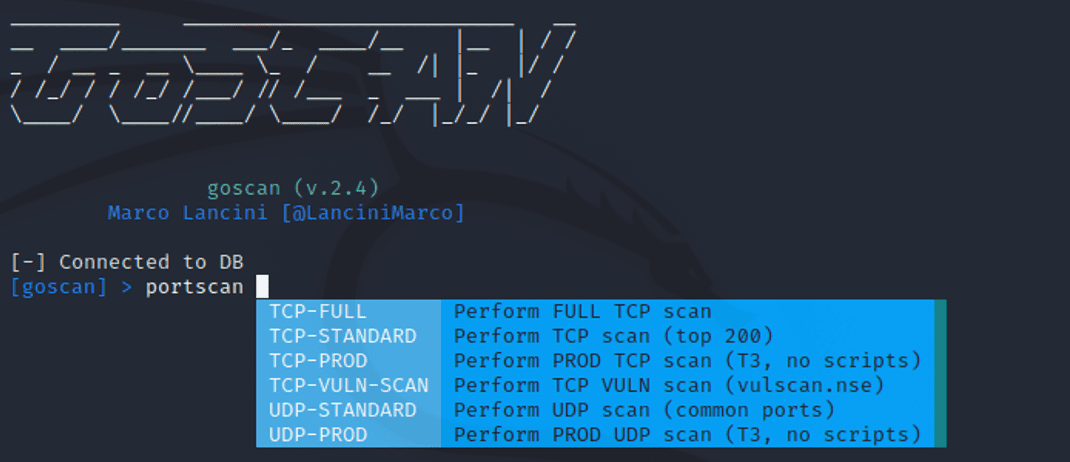

[*]Os recursos de varredura de portas do GoScan são provavelmente seu recurso mais poderoso. Quando digitamos portscan, podemos ver os vários tipos de scans que ele pode realizar:

[*]

[*]Qualquer informação atualmente armazenada pela ferramenta GoScan pode ser exibida usando o comando show. Podemos visualizar alvos:

[goscan] > show targets +------------+---------+ | ADDRESS | STEP | +------------+---------+ | 10.0.1.24 | SWEEPED | +------------+---------+

Enumerar serviços

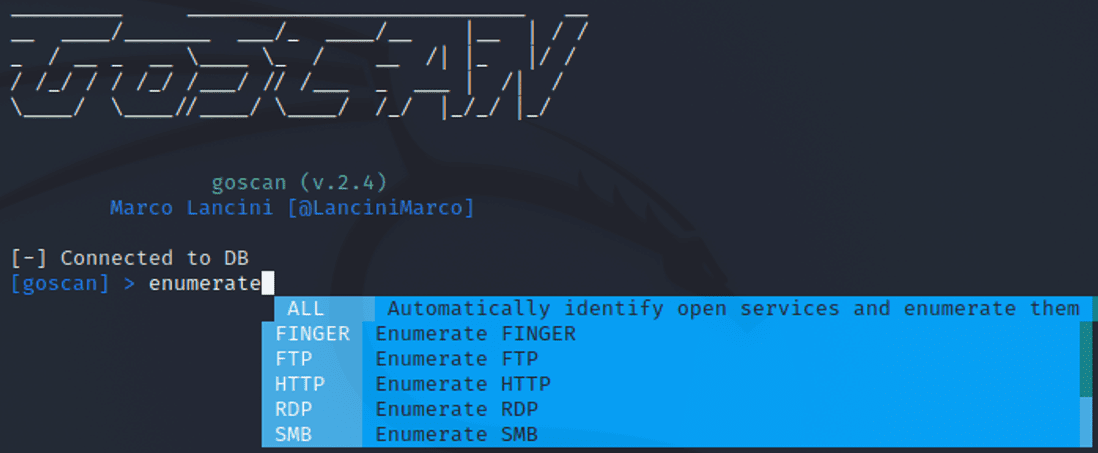

[*]O GoScan também nos permite enumerar serviços em execução no destino, além da varredura de portas. Podemos ver os módulos disponíveis digitando enumerate, incluindo FINGER, FTP, HTTP, RDP e SMB.

[*]

[*]Cada serviço também inclui algumas alternativas, como o DRY, que realiza uma operação a seco; POLITE, que corre, mas evita força bruta; e BRUTEFORCE, que executa, mas evita força bruta.

Varreduras especiais

[*]Existem algumas varreduras específicas no GoScan que podem ser úteis para reconhecimento. Para ver as opções disponíveis, digite especial no prompt:

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumeration

[*]A função EyeWitness, que faz capturas de tela de páginas da Web e servidores VNC, está incluída na verificação de testemunha ocular. A única restrição é que o EyeWitness deve ser instalado no sistema PATH para que funcione. A varredura de domínio também pode ser usada para enumerar informações de domínio, como usuários, hosts e servidores.

Nota Final ✍

[*]Embora a ferramenta GoScan seja bastante útil para descobrir rapidamente redes e serviços, ela pode ser aprimorada em algumas áreas. Primeiro, dentro da estrutura, poderia haver mais módulos de enumeração de serviço, como SNMP e SMTP. Mas, no geral, o GoScan é uma ferramenta fantástica que simplifica algumas tarefas de enumeração do Nmap.