À medida que os dados fluem incessantemente pelas redes e sistemas corporativos, também aumenta o risco de ameaças cibernéticas. Embora existam muitas formas de ataques cibernéticos, DoS e DDoS são dois tipos de ataques que funcionam de maneira diferente em termos de escala, execução e impacto, mas compartilham objetivos semelhantes.

Iremos esclarecer as distinções entre esses dois tipos de ataques cibernéticos para ajudá-lo a proteger seus sistemas.

últimas postagens

O que é um ataque DoS?

Um ataque DoS de negação de serviço é um ataque realizado em um serviço com o objetivo de causar uma interrupção na função normal ou negar a outros usuários o acesso a esse serviço. Isso pode ocorrer ao enviar mais solicitações a um serviço do que ele pode atender, tornando-o lento ou interrompido.

A essência do DoS é inundar um sistema de destino com mais tráfego do que ele pode suportar, com o único objetivo de torná-lo inacessível aos usuários pretendidos. Um ataque DoS geralmente é realizado em uma única máquina.

O que é um Ataque DDoS?

Um DDoS distribuído de negação de serviço também é semelhante a um ataque DoS. A diferença, no entanto, é que o DDoS usa uma coleção de vários dispositivos online conectados, também conhecidos como botnets, para inundar um sistema de destino com tráfego excessivo de Internet para interromper sua função normal.

O DDoS funciona como um engarrafamento inesperado que obstrui a rodovia, impedindo que outros veículos cheguem a tempo ao seu destino. Um sistema corporativo impede que o tráfego legítimo chegue ao seu destino travando o sistema ou sobrecarregando-o.

Principais tipos de ataques DDoS

Várias formas de ataques DoS/DDoS aparecem junto com o avanço da tecnologia, mas nesta seção veremos as principais formas de ataques existentes. Em geral, esses ataques ocorrem na forma de ataque ao volume, protocolo ou camada de aplicativo de uma rede.

#1. Ataques baseados em volume

Cada rede/serviço tem uma quantidade de tráfego que pode manipular em um determinado período. Os ataques baseados em volume visam sobrecarregar uma rede com uma quantidade falsa de tráfego, tornando a rede incapaz de processar mais tráfego ou tornando-a lenta para outros usuários. Exemplos desse tipo de ataque são ICMP e UDP.

#2. Ataques baseados em protocolo

Os ataques baseados em protocolo visam dominar os recursos do servidor enviando pacotes grandes para redes de destino e ferramentas de gerenciamento de infraestrutura, como firewalls. Esses ataques visam a fraqueza nas camadas 3 e 4 do modelo OSI. SYN flood é um tipo de ataque baseado em protocolo.

#3. Ataques na camada de aplicativo

A camada de aplicação do modelo OSI gera a resposta à solicitação HTTP de um cliente. Um invasor visa a camada 7 do modelo OSI responsável por entregar essas páginas a um usuário enviando várias solicitações para uma única página, tornando o servidor ocupado com a mesma solicitação e impossibilitando a entrega das páginas.

Esses ataques são difíceis de detectar porque uma solicitação legítima não pode ser facilmente diferenciada da solicitação de um invasor. O tipo desse ataque inclui o ataque slowloris e uma inundação de HTTP.

Diferentes tipos de ataques DDoS

#1. ataques UDP

User Datagram Protocol (UDP) é um tipo de comunicação sem conexão com um mecanismo de protocolo mínimo usado principalmente em aplicativos de tempo real onde um atraso no recebimento de dados não pode ser tolerado, por exemplo, videoconferência ou jogos. Esses ataques acontecem quando um invasor envia um grande número de pacotes UDP para um alvo, tornando o servidor incapaz de responder a solicitações legítimas.

#2. ataques de inundação ICMP

Os ataques de inundação do Internet Control Message Protocol (ICMP) são um tipo de ataque DoS que envia um número excessivo de pacotes de solicitação de eco ICMP para uma rede, levando ao congestionamento da rede e ao desperdício da largura de banda da rede, levando a um atraso no tempo de resposta para outros usuários. Também pode levar a uma falha completa da rede/serviço que está sendo atacado.

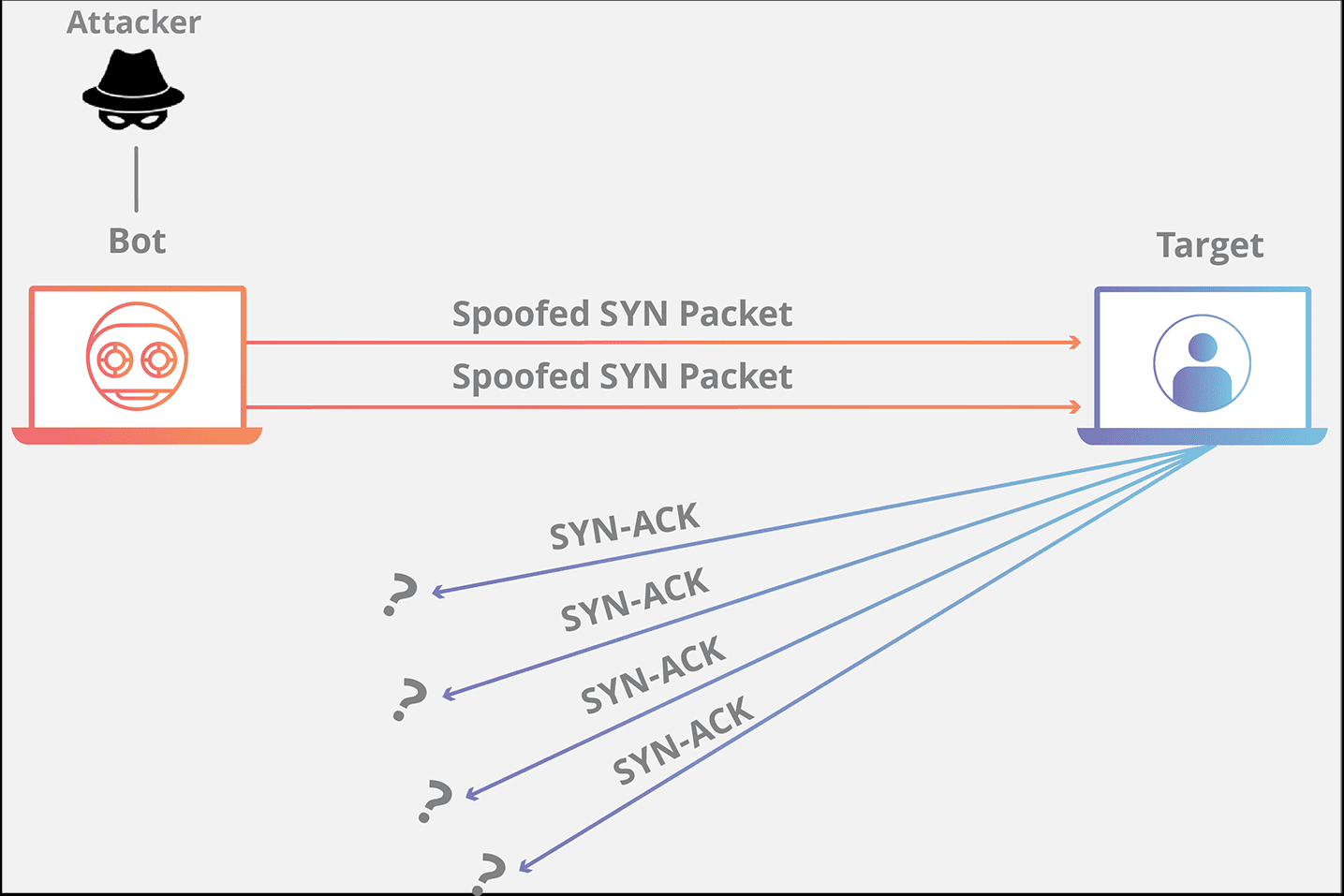

#3. ataques de inundação SYN

Fonte da imagem: Cloudflare

Fonte da imagem: Cloudflare

Esse tipo de ataque pode ser explicado por um garçom em um restaurante. Quando um cliente faz um pedido, o garçom entrega o pedido na cozinha e, em seguida, a cozinha atende o pedido do cliente e o cliente é atendido em um cenário ideal.

Em um ataque de inundação SYN, um único cliente continua fazendo pedido após pedido somente depois de receber qualquer um de seus pedidos anteriores, até que a cozinha fique muito congestionada com tantos pedidos e não seja capaz de atender aos pedidos de outras pessoas. O ataque de inundações SYN explora pontos fracos na conexão TCP.

O invasor envia várias solicitações SYN, mas não responde a nenhuma das respostas SYN-ACK, fazendo com que o host espere continuamente por uma resposta da solicitação, ocupando recursos até que nenhuma solicitação de pedido possa ser feita ao host.

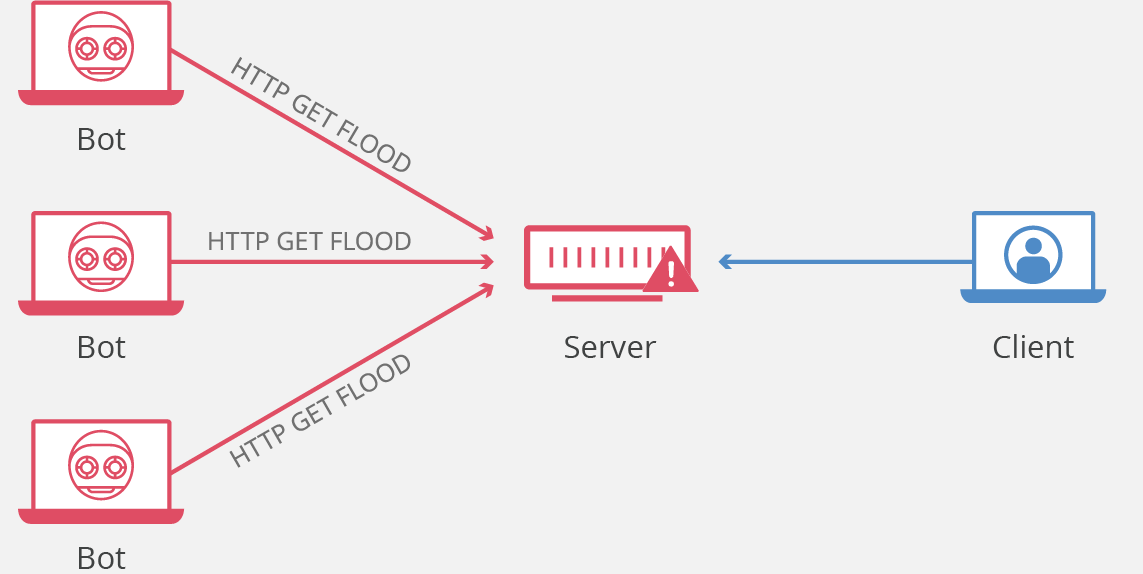

#4. Ataques de inundação HTTP

Fonte da imagem: Cloudflare

Fonte da imagem: Cloudflare

Um dos métodos mais comuns e simples desse ataque é o ataque de inundação HTTP, que é realizado enviando várias solicitações HTTP para um servidor a partir de um endereço IP diferente. O objetivo desses ataques é consumir a energia do servidor, a largura de banda da rede e a memória com solicitações de aparência legítima, tornando-o inacessível para o tráfego real dos usuários.

#5. ataque de Slowloris

Um ataque slowloris é realizado estabelecendo várias solicitações parciais a um alvo, mantendo o servidor aberto à conexão, aguardando a solicitação completa que nunca é enviada, transbordando a conexão máxima permitida e levando a uma negação de serviço para outros usuários .

Outros ataques incluem ping of death POD, amplificação, ataque de lágrima, ataque de fragmentação de IP e ataque de inundação, entre outros. O objetivo desse ataque é sobrecarregar o serviço/servidor, impedindo-o de processar solicitações legítimas de usuários legítimos.

Por que os ataques DoS acontecem?

Ao contrário de outros ataques que se concentram em obter dados do servidor, o invasor DoS visa impedir o servidor usando seus recursos, tornando-o insensível às solicitações dos usuários legítimos.

Com mais avanços tecnológicos, mais empresas estão atendendo clientes usando a nuvem via web. Para as empresas manterem uma vantagem no espaço de mercado atual, é quase indispensável que tenham uma presença na web. Por outro lado, os concorrentes podem aproveitar os ataques DDoS para desacreditar a concorrência fechando seus serviços, fazendo com que pareçam não confiáveis.

Os ataques DoS também podem ser usados como ransomware pelos invasores. Sobrecarregar um servidor de negócios com solicitações irrelevantes e pedir que a empresa pague um resgate antes de cancelar seus ataques e tornar o servidor acessível a usuários legítimos.

Alguns grupos também visaram plataformas que não concordam com suas ideologias por motivos políticos ou sociais. No geral, os ataques DoS não têm permissão para adulterar os dados no servidor; em vez disso, eles só podem desligar o servidor para que não seja usado por outros usuários.

Mitigação de ataques DoS/DDoS

Sabendo que existe a possibilidade de serem atacados, as empresas devem tomar medidas para garantir que seus sistemas/servidores não sejam facilmente vulneráveis a esse ataque sem resistir. Aqui estão algumas medidas que as empresas podem tomar para garantir sua segurança.

Monitore seu tráfego

Compreender o tráfego de sua rede pode desempenhar um papel importante na mitigação de ataques DoS. Cada servidor tem um padrão de tráfego que recebe. Um pico repentino no lado alto, fora dos padrões de tráfego regulares, indica a presença de irregularidade, que também pode ser um ataque DoS. Compreender o seu tráfego pode ajudá-lo a agir rapidamente em casos como este.

Limitação de taxa

Ao limitar o número de solicitações que podem ser enviadas a um servidor/rede em um determinado período de tempo, os ataques DoS podem ser mitigados. Os invasores geralmente enviam várias solicitações simultaneamente para sobrecarregar o servidor. Com um limite de taxa em vigor, quando a quantidade permitida de solicitações for recebida dentro de um determinado período de tempo, o servidor atrasará automaticamente a solicitação em excesso, dificultando que o invasor DoS transborde o servidor.

servidor distribuído

Ter um servidor distribuído em uma região diferente é uma prática recomendada global. Também ajuda a mitigar ataques DoS. Se um invasor lançar um ataque bem-sucedido em um servidor, os outros servidores corporativos não serão afetados e ainda poderão atender a solicitações legítimas. O uso de uma rede de entrega de conteúdo para armazenar servidores em cache em diferentes locais próximos aos usuários também serve como uma camada de prevenção contra ataques DoS.

Prepare um plano de ataque DoS/DDoS

Estar preparado para qualquer forma de ataque é fundamental para reduzir a quantidade de dano que o ataque pode causar. Toda equipe de segurança deve ter um plano acionável passo a passo sobre o que fazer quando ocorrer um incidente para evitar a busca de soluções em um ataque. O plano deve incluir o que fazer, a quem recorrer, como manter solicitações legítimas, etc.

Monitorando seu sistema

O monitoramento contínuo do servidor em busca de qualquer anormalidade é muito importante para a segurança geral. O monitoramento em tempo real ajuda a detectar facilmente os ataques a tempo e resolvê-los antes que eles aumentem. Também ajuda a equipe a saber de onde vem o tráfego regular e anormal. O monitoramento também ajuda a bloquear facilmente endereços IP que enviam solicitações maliciosas.

Outro meio de mitigar ataques DoS/DDoS é alavancar ferramentas de firewall de aplicativos da web e sistemas de monitoramento que foram criados para detectar e prevenir a ocorrência de um ataque bem-sucedido rapidamente. Essas ferramentas são automatizadas para atender a essa função e podem fornecer segurança total em tempo real.

sucuri

sucuri é um firewall de aplicativo da web (WAF) e sistema de prevenção de intrusão (IPS) para sites. A Sucuri bloqueia qualquer forma de ataque DoS direcionado às camadas 3, 4 e 7 do modelo OSI. Alguns de seus principais recursos incluem serviço de proxy, proteção contra DDoS e verificação rápida.

Cloudflare

Cloudflare é uma das ferramentas de mitigação de DDoS mais bem avaliadas. A Cloudflare também oferece redes de entrega de conteúdo CDN, bem como três camadas de proteção, proteção DDoS de site (L7), proteção DDoS de aplicativo (L4) e proteção DDoS de rede (L3).

imperva

imperva WAF é um servidor proxy que filtra todos os envios de tráfego de entrada e garante que eles estejam seguros antes de passá-los para o servidor da web. Serviço de proxy, correção de segurança e continuidade de disponibilidade do site são alguns dos principais recursos do Imperva WAF.

Pilha WAF

Pilha WAF é fácil de configurar e ajuda na identificação precisa de ameaças. O Stack WAF fornece proteção de aplicativos, incluindo sites, APIs e produtos SaaS, proteção de conteúdo e proteção contra ataques DDoS na camada de aplicativos.

AWS Shield

AWS Shield monitora o tráfego em tempo real observando os dados de fluxo para detectar tráfego suspeito. Ele também usa filtragem de pacotes e priorização de tráfego para ajudar a controlar o tráfego pelo servidor. Vale ressaltar que o escudo AWS está disponível apenas no ambiente AWS.

Analisamos algumas práticas que podem ajudar a mitigar um ataque DoD/DDoS bem-sucedido em um servidor. É importante observar que nenhum sinal de ameaça/anormalidade deve ser descartado sem ser devidamente tratado

Ataques DoS x DDoS

DoS e DDoS no nível da superfície são muito semelhantes. Nesta seção, abordaremos algumas das diferenças notáveis que os distinguem uns dos outros.

ParameterDoSDDoSTrafficDoS vem de uma única origem. Portanto, a quantidade de tráfego que pode gerar é relativamente baixa em comparação com o ataque DDoSDDoS emprega vários bots/sistemas, o que significa que pode causar uma grande quantidade de tráfego de diferentes origens simultaneamente e estourar um servidor rapidamenteFonte Único sistema/botVários sistemas/bot ao mesmo tempo Os ataques timeMitigationDoS são mais fáceis de detectar e encerrar, pois vêm de uma única origem.Os ataques DDoS têm várias origens, dificultando a identificação da origem de todos os alvos e encerrando o ataqueComplexidadeMais fácil de executarRequer grandes recursos e um pouco de conhecimento técnicoVelocidadeLenta em comparação com Ataques DDoSDDoS são muito rápidosImpactoImpacto limitadoImpacto extremo no sistema/servidor

Conclusão

As organizações devem garantir que a segurança de seu sistema seja priorizada em todos os casos; uma violação/interrupção nos serviços pode levar a uma possível perda de confiança dos usuários. Os ataques DoS e DDoS são todos ilegais e prejudiciais ao sistema de destino. Portanto, todas as medidas para garantir que esses ataques possam ser detectados e gerenciados devem ser levadas a sério.

Você também pode explorar a principal proteção DDoS baseada em nuvem para sites de pequenas a grandes empresas.