Com cada avanço tecnológico, surge um aumento no número de invasores e ameaças à segurança cibernética. Neste artigo, discutiremos um dos tipos de ataques DDoS que os invasores podem usar para interromper o serviço de um sistema: o Ping da Morte e as formas de se proteger contra ele.

últimas postagens

O que é Ping da Morte

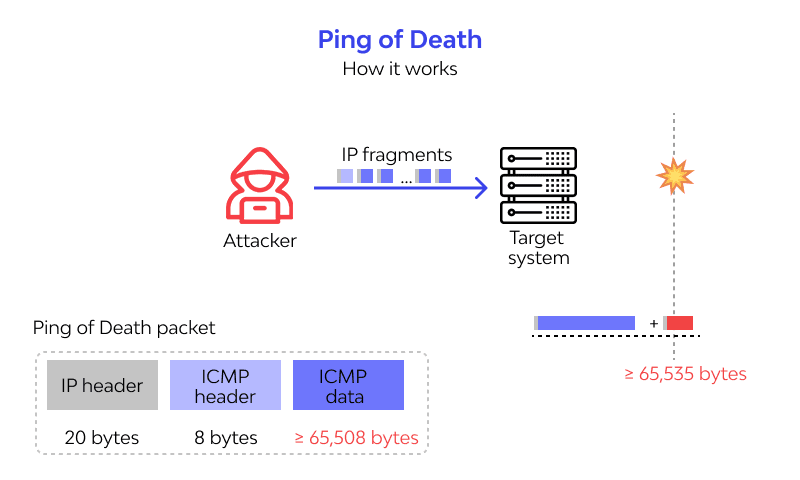

PING of Death é um ataque de negação de serviço (DoS) em que os invasores enviam grandes pacotes de dados para um serviço além do requisito de pacote exigido, com o único objetivo de paralisar ou tornar esse serviço específico inacessível a outros usuários. RFC 791 especifica que o pacote IP padrão necessário é de 65.535 bytes.

Qualquer quantidade de bytes acima disso pode fazer com que o sistema congele ou trave ao processar a solicitação.

Como funciona o Ping da Morte?

Crédito: Wallarm

Crédito: Wallarm

O ping da morte é causado por um pacote ICMP (Internet Control Message Protocol) de grandes dimensões enviado através de uma rede.

Um ping (Packet Internet ou Inter-Network Groper) ou resposta de eco ICMP testa uma conexão de rede específica para validar se a rede existe e pode aceitar a solicitação. Este teste é realizado enviando um ping, um dado, e esperando uma resposta em troca.

Com base na resposta, o status do serviço é verificado.

Os invasores realizam o ataque DDoS Ping of death enviando pacotes grandes, violando o protocolo de Internet RFC791 que exige um pacote IPv4 válido de 65.535 bytes.

O ataque não pode enviar pacotes maiores que esse tamanho. Assim, eles enviam pacotes em fragmentos, que, quando o sistema monta o pacote, resultam em um pacote superdimensionado, fazendo com que o sistema congele, daí o nome ping da morte.

Ataque Ping da Morte: Exemplos

#1. Campanha do DNC foi um sucesso

Em 2018, o Comitê Nacional Democrata foi atingido com um ataque DDoS. Esses ataques foram realizados quando o DNC e o DCCC estavam arrecadando fundos ou fazendo com que a popularidade de um candidato aumentasse. Ataques DDoS como o ping da morte são realizados para garantir disrupção e podem ser usados como arma em situações de rivalidade por concorrentes.

#2. Ataque do censo australiano

Escritório Australiano de Estatísticas ABS 2016 sofreu um ataque DDoS, onde os cidadãos não podiam acessar o site da agência para participar do censo. O ataque PoD dos invasores teve como objetivo congestionar a rede para impedir que os australianos participassem do censo.

#3. Ataque PoD de identidade equivocada de Whitehouse

Em 2001, um site de paródia da casa branca, whitehouse.org, foi vítima do ataque Ping of Death. O alvo do invasor era o site whitehouse.gov, mas eles o confundiram com whitehouse.org – um site de paródia fraco.

Brook Talley, que descobriu o ataque, mencionou que durante 13 horas o site recebeu uma grande enxurrada de solicitações de eco ICMP. Foi descoberto que o objetivo dos invasores era atacar e causar uma negação de serviço DoS no site whitehouse.gov.

Melhores práticas para se proteger de um ataque Ping of Death

Os invasores aproveitam vulnerabilidades e brechas nos sistemas para obter acesso. Cada sistema e serviço deve garantir que seus sistemas estejam adequadamente protegidos para manter a segurança e as falhas do sistema que possam ser aproveitadas. Abaixo estão algumas práticas recomendadas que podem ajudar a manter seu sistema seguro.

Mantenha seus sistemas atualizados

Garantir que seu sistema tenha o patch e a atualização mais recentes é a prática recomendada. Atualizações e patches para o sistema estão sendo constantemente desenvolvidos para garantir que todos os problemas de segurança sejam corrigidos e, sabendo que os invasores aproveitam esses problemas de segurança, manter seu sistema atualizado ajudará a bloquear essa vulnerabilidade.

Filtrar pacote

O ataque Ping of death aproveita a transferência de pacotes. Cada pacote contém o cabeçalho, que abriga o endereço IP de origem, endereço IP de destino, protocolo e porta, enquanto a carga útil de dados inclui os dados a serem transmitidos.

Adicionar um firewall de filtragem de pacotes ajuda a filtrar os pacotes enviados de um cliente ao servidor e garante que apenas os pacotes que atendem à regra exigida sejam atendidos. No entanto, a desvantagem é que o sistema pode bloquear solicitações legítimas.

Segmentação de rede

Um dos objetivos dos ataques DDoS é impedir que os serviços usem solicitações legítimas. Segmentar sua rede também é uma prática recomendada, pois ajuda a mitigar uma escassez total de seu serviço. O isolamento de serviços e dados críticos em vários locais disponibilizará outros recursos para serem usados como alternativa na ocorrência de um ataque.

Monitore o tráfego

O monitoramento contínuo do tráfego e dos logs da rede pode ser uma detecção precoce contra muitos ataques DDoS, incluindo ping mortal. Isso ajuda você a entender o tráfego regular do seu sistema em relação ao tráfego anormal e a planejar medidas preventivas para detectar fluxo de tráfego anômalo.

Utilize soluções DDoS

Várias empresas estão desenvolvendo uma solução para ajudar a mitigar ou fornecer uma detecção precoce desses ataques. A integração deste serviço ao seu sistema pode adicionar uma camada de proteção ao seu sistema. Abaixo estão algumas dessas soluções que podem ser aproveitadas.

#1. nuvemflare

nuvemflare é uma das soluções líderes contra ataques DDoS. Ele fornece ao seu sistema uma proteção de três camadas contra ataques nas camadas sete, a camada de aplicativo (L4) e a rede (L3).

A Cloudflare oferece Firewall como serviço que ajuda a definir regras e políticas para mitigar o acesso indesejado a pacotes. Com o sistema de monitoramento integrado, a Cloudflare monitora continuamente as atividades da rede contra qualquer forma de ataque DDoS.

#2. Imperva

Imperva A solução contra ataques DDoS como PoD vem com notificação instantânea contra atividades maliciosas, monitoramento acessível e contínuo do tráfego de rede e fácil integração com ferramentas SEIM. A Impreva oferece proteção ao site, rede e proteção de IP individual.

A Impreva pode cortar o tráfego malicioso através de um sistema que executa todo o tráfego recebido através dos centros de depuração da Imperva, garantindo que apenas os pedidos legítimos são processados.

Qual é a diferença entre Ping of Death (PoD) e Smurf ou SYN Flood Attack?

O ataque SYN Flood é um ataque DDoS direcionado ao processo de handshake TCP, ao contrário do PoD, que tem como alvo o ICMP. Este ataque envolve o envio de um grande número de pacotes TCP SYN (sincronização) pelo invasor com endereços IP de origem falsificados.

O sistema processa a resposta, aloca recursos e aguarda o ACK (reconhecimento) do cliente, que nunca é enviado. Ele consome os recursos do sistema e bloqueia o processamento do acesso a novas solicitações.

O ataque Smurf, por outro lado, também é um ataque DDoS que aproveita o ICMP e o endereço de transmissão IP, no qual muitos pacotes ICMP são transmitidos para uma rede tendo o endereço IP da vítima como origem, fazendo com que a rede congele.

Passo a seguir na ocorrência de um ataque PoD

No caso de um ataque PoD bem-sucedido, você deve começar a trabalhar imediatamente para restaurar o sistema ao seu estado funcional. Quanto mais tempo o seu sistema/serviço ficar inativo, mais danos o ataque PoD causará à reputação do seu sistema. Abaixo estão alguns pontos que você deve ter em mente caso isso ocorra.

Sistema separado

É crucial ser capaz de isolar diferentes partes do seu sistema. O objetivo de todo ataque é obter acesso a uma única vulnerabilidade que dará acesso a todo o sistema. Se isso não for verificado e feito a tempo, e o ataque puder durar mais tempo no sistema, mais danos poderão ser causados.

Localizar fonte

O monitoramento é vital para identificar anormalidades em um sistema. No caso de um ataque, a origem do ataque deve ser identificada o mais rápido possível para garantir que a fonte seja impedida de processar mais danos, porque quanto mais tempo a fonte permanecer, maior será o dano causado.

Execute a atualização do sistema

Após um ataque, é crucial verificar quaisquer atualizações e patches do sistema que não tenham sido feitos, uma vez que o PoD aproveita principalmente vulnerabilidades; esses patches e atualizações geralmente são feitos para corrigir esses bugs.

Planeje e monitore um ataque futuro

O planejamento para a ocorrência de um ataque ajuda uma organização a ter uma lista de atividades que devem ser realizadas no caso de um incidente. Isso ajuda a mitigar o fardo de não saber o que fazer quando ocorre um incidente. O monitoramento contínuo é fundamental para a detecção precoce desses ataques.

Relatar incidente

Relatar qualquer ataque é essencial para garantir que as autoridades estejam cientes do problema e ajudem a encontrar e rastrear os agressores.

Pensamentos finais

A segurança é uma parte essencial e uma das chaves para o sucesso à medida que mais serviços migram para a nuvem. As organizações que oferecem serviços e soluções devem garantir que adotam todas as medidas de sua parte para evitar o vazamento de um invasor em seu sistema.

A seguir, você também pode explorar a melhor proteção DDoS baseada em nuvem para sites de pequenas e grandes empresas.