Com o progresso constante da tecnologia, observa-se um aumento correspondente nas tentativas de invasão e nas ameaças à segurança cibernética. Neste artigo, vamos analisar um tipo específico de ataque DDoS que cibercriminosos podem usar para interromper o funcionamento de um sistema: o Ping da Morte, e também discutiremos como se proteger contra ele.

O que é o Ataque Ping da Morte?

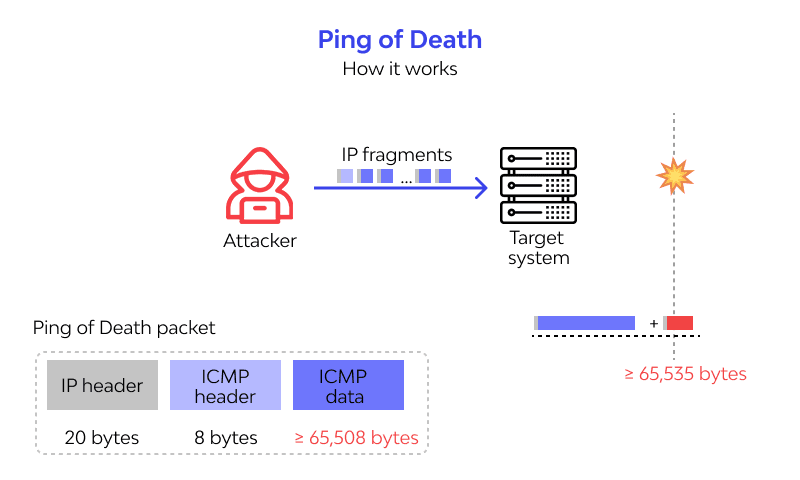

O Ping da Morte é um tipo de ataque de negação de serviço (DoS) no qual os invasores enviam pacotes de dados excessivamente grandes para um serviço, ultrapassando o limite de tamanho do pacote aceito. O objetivo é sobrecarregar o sistema, tornando-o instável e inacessível a outros usuários. A RFC 791 define que o tamanho padrão de um pacote IP é de 65.535 bytes.

Qualquer volume de dados superior a este limite pode fazer com que o sistema congele ou pare de funcionar ao tentar processar a solicitação.

Como Funciona o Ping da Morte?

Crédito: Wallarm

O ataque Ping da Morte é realizado através do envio de um pacote ICMP (Internet Control Message Protocol) com dimensões muito elevadas através de uma rede.

Um ping, ou resposta de eco ICMP, é normalmente usado para testar uma conexão de rede, verificando se ela existe e pode aceitar uma solicitação. Este teste envolve o envio de um pacote de dados e a espera por uma resposta.

A resposta permite verificar o estado do serviço.

Em um ataque DDoS Ping da Morte, os invasores enviam pacotes que excedem o limite do protocolo da Internet RFC791, que estipula um pacote IPv4 válido de 65.535 bytes.

Como pacotes maiores do que esse tamanho não podem ser enviados, eles são fragmentados. Quando o sistema tenta montar esses fragmentos, o resultado é um pacote com um tamanho muito superior ao suportado, levando ao travamento do sistema, daí o nome “Ping da Morte”.

Exemplos de Ataque Ping da Morte

#1. Ataque à Campanha do DNC

Em 2018, o Comitê Nacional Democrata (DNC) foi alvo de um ataque DDoS. Esses ataques ocorriam durante campanhas de arrecadação de fundos ou quando a popularidade de um candidato estava em ascensão. Ataques como o Ping da Morte são usados para causar disrupção e podem ser empregados como arma em disputas entre concorrentes.

#2. Ataque ao Censo Australiano

O Escritório Australiano de Estatísticas (ABS) sofreu um ataque DDoS em 2016, impedindo que os cidadãos acessassem o site para participar do censo. O ataque PoD teve como objetivo sobrecarregar a rede e impossibilitar a participação dos australianos.

#3. Ataque ao Site de Paródia da Casa Branca

Em 2001, um site de paródia da Casa Branca, whitehouse.org, foi vítima de um ataque Ping da Morte. O alvo dos invasores era o site oficial whitehouse.gov, mas houve uma confusão com o site de paródia. Segundo Brook Talley, o site recebeu uma grande quantidade de solicitações de eco ICMP durante 13 horas. O objetivo era causar uma negação de serviço ao site whitehouse.gov.

Melhores Práticas para se Proteger de um Ataque Ping da Morte

Invasores exploram vulnerabilidades e falhas nos sistemas para obter acesso. É essencial que todos os sistemas e serviços tenham proteção adequada para garantir a segurança e evitar que essas falhas sejam exploradas. Abaixo estão algumas práticas recomendadas que ajudam a manter seu sistema seguro.

Mantenha seus Sistemas Atualizados

Garantir que seu sistema tenha as atualizações e patches mais recentes é fundamental. As atualizações são lançadas para corrigir problemas de segurança. Manter seu sistema atualizado impede que invasores explorem essas vulnerabilidades.

Filtragem de Pacotes

O ataque Ping da Morte explora a transferência de pacotes. Cada pacote contém um cabeçalho com informações como endereço IP de origem e destino, protocolo e porta, além da carga de dados a ser transmitida.

Usar um firewall com filtragem de pacotes ajuda a inspecionar o tráfego, garantindo que apenas pacotes que atendem aos critérios estabelecidos sejam permitidos. No entanto, essa prática pode bloquear solicitações legítimas.

Segmentação de Rede

Um dos objetivos dos ataques DDoS é interromper o funcionamento normal dos serviços. Segmentar a rede é uma boa prática para mitigar uma falha total do serviço. Isolar serviços e dados críticos em várias localizações torna outros recursos disponíveis para uso alternativo em caso de ataque.

Monitoramento de Tráfego

O monitoramento contínuo do tráfego e dos logs da rede pode auxiliar na detecção precoce de diversos ataques DDoS, incluindo o Ping da Morte. Isso permite entender o tráfego normal do sistema e identificar atividades anormais, ajudando a planejar medidas preventivas.

Utilize Soluções DDoS

Diversas empresas oferecem soluções para mitigar ou detectar precocemente esses ataques. A integração desses serviços pode adicionar uma camada extra de proteção ao seu sistema. Abaixo estão algumas soluções que podem ser utilizadas.

#1. Cloudflare

Cloudflare é uma das principais soluções contra ataques DDoS. Ela oferece proteção em três camadas: aplicação (L7), transporte (L4) e rede (L3).

A Cloudflare também oferece um Firewall como serviço, que permite criar regras e políticas para mitigar acesso indesejado a pacotes. Além disso, a plataforma monitora continuamente as atividades da rede contra qualquer tipo de ataque DDoS.

#2. Imperva

Imperva oferece proteção contra ataques DDoS como o Ping da Morte, com notificações instantâneas sobre atividades maliciosas, monitoramento contínuo do tráfego e fácil integração com ferramentas SEIM. A Impreva oferece proteção para sites, redes e endereços IP individuais.

A Impreva consegue bloquear tráfego malicioso, direcionando todo o tráfego recebido através de seus centros de depuração, garantindo que apenas solicitações legítimas sejam processadas.

Qual a Diferença entre Ping da Morte (PoD), Ataque Smurf e Ataque SYN Flood?

O ataque SYN Flood é um ataque DDoS focado no processo de handshake TCP, diferente do PoD que ataca o ICMP. Este ataque envolve o envio de um grande número de pacotes TCP SYN (sincronização) com endereços IP de origem falsificados.

O sistema processa a resposta, aloca recursos e espera o ACK (reconhecimento) do cliente, que nunca chega. Isso sobrecarrega os recursos do sistema e impede o processamento de novas solicitações.

O ataque Smurf também é um ataque DDoS que usa o ICMP e o endereço de broadcast IP. Muitos pacotes ICMP são enviados para uma rede com o endereço IP da vítima como origem, causando o congelamento da rede.

O que Fazer Após um Ataque PoD

Após um ataque PoD bem-sucedido, é crucial agir rapidamente para restaurar o sistema. Quanto mais tempo o sistema ficar inativo, maior será o dano à sua reputação. Abaixo estão algumas medidas a serem tomadas em caso de ataque.

Isolamento do Sistema

É fundamental ser capaz de isolar diferentes partes do sistema. O objetivo de um ataque é explorar uma vulnerabilidade que dará acesso a todo o sistema. Se isso não for verificado e corrigido a tempo, o ataque poderá causar mais danos.

Localizar a Origem

O monitoramento é essencial para identificar anomalias no sistema. Em caso de ataque, a origem deve ser identificada rapidamente para impedir que a fonte cause mais danos. Quanto mais tempo a fonte permanecer ativa, maior será o dano causado.

Atualização do Sistema

Após um ataque, é crucial verificar se há atualizações e patches pendentes, já que o PoD explora principalmente vulnerabilidades que são corrigidas nessas atualizações.

Planejar e Monitorar para Futuros Ataques

Planejar para possíveis ataques permite que a organização tenha uma lista de ações a serem tomadas em caso de incidente, mitigando a incerteza de não saber o que fazer. O monitoramento contínuo é fundamental para a detecção precoce de ataques.

Relatar o Incidente

Reportar qualquer ataque é importante para que as autoridades estejam cientes do problema e possam ajudar a identificar e rastrear os responsáveis.

Considerações Finais

A segurança é fundamental para o sucesso, especialmente com a migração de serviços para a nuvem. Organizações que oferecem serviços e soluções devem garantir que tomam todas as medidas possíveis para evitar a intrusão de invasores em seus sistemas.

Além disso, você pode explorar as melhores opções de proteção DDoS baseadas na nuvem para sites de pequenas e grandes empresas.