A tecnologia de criptografia BitLocker, integrada ao Windows, tem enfrentado desafios de segurança recentemente. Uma vulnerabilidade descoberta permitiu a extração das chaves de criptografia através da remoção do chip TPM do computador, e muitos discos rígidos estão apresentando falhas de segurança que comprometem a proteção oferecida pelo BitLocker. Este guia visa fornecer informações sobre como evitar as armadilhas do BitLocker.

É importante ressaltar que todos esses ataques requerem acesso físico ao dispositivo. O principal objetivo da criptografia é proteger seus arquivos contra acessos não autorizados, seja por ladrões que roubam laptops ou por pessoas que tentam acessar seu PC sem sua permissão.

A Versão Padrão do BitLocker Não Está Disponível no Windows Home

Embora a maioria dos sistemas operacionais modernos já ofereça criptografia por padrão, o Windows 10 ainda não disponibiliza essa funcionalidade em todas as suas versões. Sistemas como macOS, Chromebooks, iPads, iPhones e distribuições Linux fornecem criptografia a todos os seus usuários. No entanto, a Microsoft não inclui o BitLocker na edição Windows 10 Home.

Alguns computadores podem vir com uma tecnologia de criptografia similar, originalmente chamada de “criptografia de dispositivo” e, às vezes, “criptografia de dispositivo BitLocker”. Esta funcionalidade, no entanto, é mais limitada em comparação com o BitLocker completo.

Como um invasor pode explorar isso: Não são necessárias técnicas avançadas de invasão! Se o seu PC com Windows Home não estiver criptografado, um invasor pode simplesmente remover o disco rígido ou usar outro sistema operacional para acessar seus arquivos.

A solução: A alternativa mais direta é adquirir a atualização para o Windows 10 Professional, que custa $99, e habilitar o BitLocker. Outra opção é usar softwares de criptografia de terceiros, como o VeraCrypt, um sucessor do TrueCrypt, que é gratuito.

O BitLocker Pode Armazenar Sua Chave na Microsoft

Muitos computadores modernos que utilizam o Windows 10 vêm com uma forma de criptografia chamada “criptografia de dispositivo”. Se o seu computador for compatível com essa tecnologia, a criptografia será ativada automaticamente após você acessar o sistema com sua conta da Microsoft (ou uma conta corporativa em uma rede de domínio). A chave de recuperação é automaticamente enviada para os servidores da Microsoft (ou para os servidores da sua organização no caso de um domínio corporativo).

Isso impede que você perca seus arquivos, mesmo que esqueça a senha da sua conta Microsoft e não consiga acessá-la. Você pode utilizar o processo de recuperação de conta para obter acesso à sua chave de criptografia.

Como um invasor pode explorar isso: Embora seja melhor do que não ter criptografia alguma, essa prática pode permitir que a Microsoft seja obrigada a revelar sua chave de criptografia a autoridades governamentais mediante ordem judicial. Além disso, um invasor poderia, em teoria, abusar do processo de recuperação de conta da Microsoft para obter acesso à sua conta e, consequentemente, à sua chave de criptografia. Se o invasor tiver acesso físico ao seu computador ou disco rígido, essa chave de recuperação poderia ser usada para descriptografar seus arquivos sem a necessidade da sua senha.

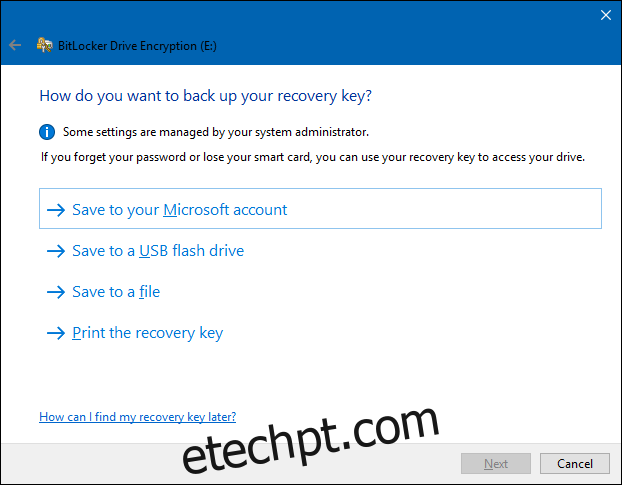

A Solução: Adquira a atualização para o Windows 10 Professional por $99, ative o BitLocker através do Painel de Controle e opte por não armazenar a chave de recuperação nos servidores da Microsoft quando solicitado.

Vários SSDs Comprometem a Criptografia do BitLocker

Alguns discos de estado sólido (SSDs) oferecem suporte à chamada “criptografia de hardware”. Se você usar um desses discos no seu sistema e ativar o BitLocker, o Windows passará a responsabilidade para o SSD, em vez de realizar a criptografia via software. A ideia é que, se o próprio disco pode realizar a criptografia no hardware, o processo será mais rápido.

O problema é que pesquisadores descobriram que muitos SSDs não implementam essa funcionalidade corretamente. Por exemplo, o Crucial MX300 protege a chave de criptografia com uma senha vazia por padrão. O Windows pode indicar que o BitLocker está ativo, mas na realidade pode não estar executando a criptografia de forma eficaz. Isso é alarmante, pois o BitLocker não deveria confiar cegamente nos SSDs para realizar essa tarefa. Este é um problema relativamente novo, afetando principalmente o Windows 10, mas não o Windows 7.

Como um invasor pode explorar isso: O Windows pode indicar que o BitLocker está ativo, mas na verdade ele pode estar inoperante, permitindo que seu SSD falhe na criptografia dos dados. Um invasor pode então contornar essa criptografia mal implementada no seu SSD para ter acesso aos seus arquivos.

A solução: Altere a opção “Configurar o uso de criptografia baseada em hardware para unidades de dados fixas” nas configurações de política de grupo do Windows para “Desativado”. Em seguida, você deverá descriptografar e criptografar novamente a unidade para que a alteração tenha efeito. Isso fará com que o BitLocker deixe de depender das unidades e passe a fazer a criptografia via software.

Chips TPM Podem Ser Removidos

Um pesquisador de segurança demonstrou recentemente outro ataque. O BitLocker armazena sua chave de criptografia no Trusted Platform Module (TPM) do seu computador, um componente de hardware que supostamente é resistente a adulterações. Infelizmente, um invasor pode utilizar uma placa FPGA de $27 e algum código de código aberto para extrair a chave do TPM. Essa ação destrói o hardware, mas possibilita a extração da chave e a quebra da criptografia.

Como um invasor pode explorar isso: Se um invasor tiver acesso ao seu PC, ele pode contornar as proteções do TPM, manipulando o hardware e extraindo a chave. Essa técnica não era possível até então.

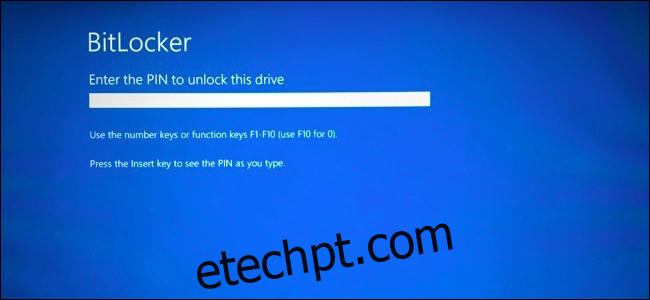

A solução: Configure o BitLocker para exigir um PIN de pré-inicialização na política de grupo. A opção “Exigir PIN de inicialização com TPM” fará com que o Windows necessite de um PIN para desbloquear o TPM no momento da inicialização. Você terá que inserir um PIN quando seu PC iniciar, antes mesmo do carregamento do Windows. Isso irá proteger o TPM com uma camada adicional de segurança, impossibilitando a extração da chave sem o conhecimento do PIN. O TPM oferece proteção contra ataques de força bruta, impedindo que invasores tentem adivinhar o PIN aleatoriamente.

PCs Adormecidos São Mais Vulneráveis

A Microsoft recomenda desativar o modo de suspensão ao usar o BitLocker para máxima segurança. O modo de hibernação é uma alternativa mais segura, já que você pode configurar o BitLocker para exigir um PIN ao despertar o PC da hibernação ou ao inicializá-lo normalmente. No entanto, no modo de suspensão, o PC permanece ligado com a chave de criptografia armazenada na RAM.

Como um invasor pode explorar isso: Se um invasor estiver com seu computador, ele pode reativá-lo e acessar o sistema. No Windows 10, pode ser necessário digitar um PIN numérico. Com acesso físico ao PC, um invasor também pode utilizar acesso direto à memória (DMA) para obter o conteúdo da RAM do sistema e, assim, obter a chave do BitLocker. Um invasor pode também realizar um ataque de inicialização a frio, reiniciando o PC e obtendo as chaves da RAM antes que elas desapareçam. Esse ataque pode envolver o uso de um freezer para reduzir a temperatura e retardar o processo.

A Solução: Hibernar ou desligar o PC, em vez de deixá-lo em repouso. Utilize um PIN de pré-inicialização para tornar o processo de inicialização mais seguro e prevenir ataques de inicialização a frio. O BitLocker também exigirá um PIN ao sair da hibernação se você configurar essa opção para a inicialização normal. O Windows também permite “desativar novos dispositivos DMA quando este computador estiver bloqueado” por meio de uma configuração de política de grupo, oferecendo alguma proteção mesmo que um invasor acesse o PC enquanto ele está ligado.

Para obter mais informações sobre o assunto, a Microsoft disponibiliza uma documentação detalhada sobre como proteger o BitLocker em seu site.