Atualmente, a sofisticação de hackers e cibercriminosos tem aumentado exponencialmente, tornando crucial que as organizações adotem medidas proativas para se anteciparem às táticas maliciosas e garantirem a máxima proteção.

O principal objetivo dos cibercriminosos é a obtenção de dados, como informações sigilosas de clientes e empresas, com propósitos ilícitos. Para isso, os invasores utilizam uma variedade de ataques, incluindo malware, phishing e DDoS, com o intuito de invadir a rede corporativa e comprometer seus dados.

Essas invasões são facilitadas por meio de diferentes vetores de ataque, que incluem credenciais roubadas, vírus, ransomware, entre outros métodos.

Os prejuízos financeiros decorrentes desses ataques cibernéticos podem alcançar centenas de milhões para as organizações. Segundo o relatório de custos de violação de dados de 2022, o custo médio global de uma violação de dados gira em torno de US$ 4,35 milhões. Esse cenário demonstra a importância de as empresas planejarem e mitigarem o potencial desses vetores de ataque.

Neste artigo, exploraremos o conceito de vetores de ataque, apresentaremos exemplos e diferentes tipos, abordaremos as diferenças entre vetores de ataque e superfície de ataque, e discutiremos as medidas que podem ser tomadas para reduzir os riscos e o impacto potencial dos vetores de ataque, visando a segurança da rede da sua organização.

O que é um vetor de ataque em segurança cibernética?

Vetores de ataque, também conhecidos como vetores de ameaça, são os meios ou caminhos utilizados por invasores cibernéticos para obterem acesso ilícito e penetrarem na rede, aplicativos ou contas de usuários, explorando vulnerabilidades existentes.

Em termos simples, um vetor de ataque representa a rota percorrida por um cibercriminoso para atingir um alvo específico, como a rede de uma organização, com o intuito de executar um ciberataque.

Essas rotas e métodos podem incluir desde credenciais de funcionários pouco seguras até a utilização de malware e ameaças internas.

Diversas entidades são responsáveis por explorar esses vetores de ataque, incluindo hackers mal-intencionados, concorrentes, grupos de espionagem cibernética e até mesmo ex-funcionários insatisfeitos ou descontentes.

Independentemente do agente ou grupo de indivíduos envolvidos, eles utilizam os vetores de ataque para roubar informações confidenciais de sua empresa, extorquir dinheiro de seus funcionários ou interromper completamente suas operações.

Portanto, é fundamental reduzir a quantidade e o impacto dos vetores de ataque na rede da sua empresa. Uma estratégia eficaz para alcançar esse objetivo é diminuir a superfície de ataque.

É comum que pessoas confundam vetores de ataque com superfície de ataque, mas trata-se de conceitos distintos. A seguir, vamos analisar essas diferenças.

Vetor de Ataque vs. Superfície de Ataque

Embora esses dois termos sejam frequentemente utilizados de forma intercambiável, eles se referem a conceitos diferentes.

Um vetor de ataque oferece aos hackers os meios ou pontos de entrada para atingir um alvo ou a rede de uma empresa. Já a superfície de ataque representa a área de um sistema ou rede de uma organização que foi atacada ou está vulnerável a ataques.

A superfície de ataque engloba todos os pontos de acesso, riscos de segurança e pontos de entrada que expõem sua rede a entidades não autorizadas, permitindo que elas acessem seu sistema ou rede.

Funcionários e seus dispositivos fazem parte da superfície de ataque de uma organização, uma vez que os hackers podem comprometer suas credenciais e explorar vulnerabilidades, como software desatualizado, para invadir a rede. Assim, uma superfície de ataque abrange todas as vulnerabilidades conhecidas e desconhecidas em sistemas, redes e componentes de hardware.

Quanto menor for a superfície de ataque da rede da sua organização, mais fácil será protegê-la.

Portanto, o primeiro e mais importante passo para garantir a segurança cibernética de sua organização deve ser minimizar a superfície de ataque da rede, utilizando soluções de segurança avançadas, como Zero Trust Security e Autenticação Multifator.

Como funcionam os vetores de ataque?

Os vetores de ataque operam explorando as vulnerabilidades e fragilidades nas defesas de um sistema.

Geralmente, hackers e cibercriminosos possuem um profundo conhecimento dos vetores de ataque comuns presentes em uma rede. Dessa forma, para determinar a melhor maneira de explorar um desses vetores de segurança, os hackers inicialmente buscam por falhas de segurança que possam comprometer e penetrar no sistema.

Essas vulnerabilidades podem ser encontradas em um sistema operacional (SO) ou em softwares de computador. Uma brecha de segurança pode surgir por diversos motivos, como configurações de segurança defeituosas, erros de programação ou credenciais de funcionários roubadas.

Os hackers monitoram constantemente as redes das empresas em busca de vulnerabilidades e pontos de entrada em sistemas, redes e aplicativos. Em alguns casos, eles também podem direcionar seus ataques a funcionários internos ou usuários vulneráveis que, consciente ou inconscientemente, compartilham suas contas ou credenciais de TI, permitindo o acesso não autorizado à rede.

Os vetores de ataque podem ser divididos em duas categorias principais:

#1. Vetores de Ataque Passivos

Esses vetores de ataque representam tentativas de hackers de obter acesso ao sistema ou monitorá-lo em busca de portas abertas e vulnerabilidades, a fim de coletar informações sobre o alvo. Esses ataques buscam acessar informações sem afetar o sistema ou alterar seus dados e recursos, dificultando sua detecção e identificação.

Dessa forma, ao invés de danificar a rede ou o sistema da organização, esses ataques ameaçam seus dados e sua confidencialidade. Exemplos de ataques passivos incluem phishing, typosquatting e ataques baseados em engenharia social.

#2. Vetores de Ataque Ativos

Os vetores de ataque ativos buscam alterar o sistema de uma organização e interromper suas operações regulares.

Nesse caso, os invasores visam e exploram vulnerabilidades do sistema, utilizando técnicas como malware, ransomware, ataques DDoS, ataques man-in-the-middle ou direcionando senhas e credenciais de usuários pouco seguras.

Embora essas categorias apresentem uma visão geral dos tipos de vetores de ataque, a maioria deles funciona de forma similar:

- O atacante identifica um alvo em potencial.

- O invasor coleta informações sobre o alvo usando phishing, engenharia social, malware, verificações automatizadas de vulnerabilidade e OPSEC.

- Com base nas informações coletadas, o invasor tenta identificar possíveis vetores de ataque, criando ferramentas para explorá-los.

- Utilizando essas ferramentas, o invasor obtém acesso não autorizado ao sistema ou à rede, a fim de instalar códigos maliciosos ou roubar informações confidenciais.

- Os invasores monitoram a rede, roubam dados e informações confidenciais ou utilizam recursos de computação.

Para uma melhor compreensão dos vetores de ataque e de como eles funcionam, vamos analisar alguns tipos de vetores de ataque.

Quais são os tipos de vetores de ataque?

Vetores de ataque baseados em rede

Ataques baseados em rede são controlados e iniciados a partir de dispositivos maliciosos que não pertencem ao alvo do ataque. Esses ataques incluem DDoS, ataques baseados em senhas (como credenciais fracas), falsificação de DNS, sequestro de sessão e ataques man-in-the-middle.

#1. Ataques de negação de serviços distribuídos (DDoS)

Os ataques DDoS são ataques cibernéticos em que o invasor sobrecarrega uma rede ou servidor com tráfego da Internet usando uma grande quantidade de bots, com o intuito de interromper o serviço e torná-lo inacessível. Isso impede que usuários e clientes acessem os serviços de uma empresa, podendo levar à falha de sites.

Como evitá-los: Uma forma eficaz de mitigar ataques DDoS é reduzir a superfície de ataque da organização, restringindo o acesso direto a sistemas e aplicativos e controlando o acesso por meio de sistemas de gerenciamento de identidade e acesso (IAM). O uso de firewalls para filtrar e evitar tráfego malicioso, bem como ferramentas de defesa como diferenciação de tráfego e avaliação de risco regular, também são medidas importantes para prevenir ataques DDoS.

#2. Credenciais fracas

A reutilização de senhas ou o uso de senhas e credenciais pouco seguras representam portas de entrada para que hackers e invasores acessem e penetrem em uma rede.

Como evitá-los: É essencial que as organizações orientem seus funcionários sobre a importância de senhas e credenciais seguras, invistam em um sistema de login único ou em um gerenciador de senhas e monitorem a segurança das senhas em toda a rede corporativa, a fim de identificar e detectar usuários de alto risco e seus dispositivos.

#3. Falsificação de DNS

A falsificação de DNS, também conhecida como envenenamento de DNS, é um ataque cibernético em que o invasor corrompe o Sistema de Nome de Domínio (DNS), direcionando um nome de domínio para um endereço IP incorreto, fazendo com que os usuários sejam redirecionados para servidores ou sites maliciosos sempre que tentarem acessar um site.

Como evitá-los: A configuração de extensões de segurança DNS (DNSSE) é uma medida importante para proteger o registrador do servidor contra adulterações externas. Também é possível impedir a falsificação de DNS através da utilização de software de gerenciamento de patches automatizado para aplicar patches aos servidores DNS regularmente, e realizar uma filtragem completa do tráfego DNS.

#4. Ataques man-in-the-middle

Esse tipo de ataque explora redes Wi-Fi públicas para interceptar o tráfego, espionar ou manipular a comunicação entre entidades.

Como evitá-los: Ataques MITM podem ser prevenidos através do uso de sistemas de segurança de endpoint, da implementação de autenticação multifator e da adoção de soluções robustas de segurança de rede, como Zero Trust Security, protegendo a rede corporativa contra agentes maliciosos.

Vetores de ataque baseados na web

Ataques baseados na web incluem ataques de script entre sites (XSS) e ataques de injeção de SQL. Esses ataques enganam os usuários utilizando sistemas e serviços da web como vetor de ameaça.

#1. Ataques de injeção SQL

Injeções SQL utilizam consultas SQL maliciosas para expor servidores a dados e informações confidenciais e sensíveis que, de outra forma, não estariam acessíveis. Ataques de injeção de SQL bem-sucedidos podem permitir que hackers alterem dados, falsifiquem identidades ou destruam informações, tornando-as indisponíveis.

Como evitá-los: Injeções SQL podem ser evitadas através do uso de autenticação de terceiros, hashing de senha, firewalls de aplicativos da web, uso de software atualizado, garantia de aplicação de patches de software regulares e monitoramento contínuo de instruções e bancos de dados SQL.

#2. Script entre sites (XSS)

Ataques XSS consistem na injeção de código malicioso por parte de um invasor em um site confiável, impactando os visitantes ao invés de atacar o próprio site. Isso permite que hackers acessem os registros armazenados do navegador, por meio da execução de códigos indesejados e da exposição de informações confidenciais.

Como evitá-los: A melhor maneira de prevenir ataques XSS é codificando e limpando as entradas de usuário, mantendo o software atualizado, verificando vulnerabilidades e implementando uma política de segurança de conteúdo.

Vetores de Ataque Físicos

Ataques físicos são ataques de segurança cibernética que afetam as operações do site e o ambiente físico ou danificam a propriedade. Eles incluem ataques de dia zero ou aplicativos ou softwares sem patches, criptografia fraca, configurações incorretas, injeções de dados, ataques de força bruta, entre outros.

#1. Ataques de dia zero (aplicativos sem patch)

Ataques de dia zero visam vulnerabilidades de segurança cibernética que não foram divulgadas publicamente ou que não estão sendo procuradas.

Como evitá-los: Ataques de dia zero podem ser prevenidos através do uso de plataformas de inteligência de ameaças, mecanismos de prevenção de ameaças, análise de malware de DNA, emulação e extração de ameaças e inspeção de nível de CPU.

#2. Criptografia Fraca

A criptografia de dados protege a confidencialidade de informações digitais, ocultando o verdadeiro significado da mensagem. Métodos comuns de criptografia de dados incluem DNSSEC e certificados SSL. A falta ou a criptografia fraca expõe os dados a partes mal-intencionadas e não autorizadas.

Como evitá-los: É possível proteger-se contra vetores de ameaça de criptografia fraca utilizando métodos de criptografia robustos, como Rivest-Shamir-Adleman (RSA) e Advanced Encryption Standard (AES), e garantindo a segurança de todos os protocolos.

#3. Configuração Incorreta

Erros na configuração de sistemas, ou falhas na desativação de configurações de aplicativos ou servidores, podem levar a violações de dados. Da mesma forma, o uso de nomes de usuário e senhas padrão facilita o acesso de hackers ao sistema, permitindo a exploração de falhas ocultas.

Como evitá-los: A automação do gerenciamento de configuração é essencial para evitar desvios de configuração. Além disso, é importante monitorar as configurações de aplicativos, compará-las com as práticas recomendadas e detectar possíveis ameaças em dispositivos mal configurados.

#4. Ataques de Força Bruta

Ataques de força bruta são ataques cibernéticos baseados em tentativa e erro, nos quais os invasores tentam acessar as redes da organização por meio de diversos métodos, como direcionamento de criptografia fraca, envio de e-mails infectados com malware ou e-mails de phishing, até que um ataque seja bem-sucedido.

Como evitá-los: O uso de senhas fortes, a implementação de soluções MFA, a limitação de tentativas de login, o uso de firewalls de aplicativos da web, CAPTCHA e o monitoramento de endereços IP são medidas importantes para prevenir ataques de força bruta.

Ataques de malware

Softwares maliciosos (malware) são projetados para interromper sistemas, tornar computadores mais lentos, causar erros ou espalhar vírus em sistemas. Essa categoria inclui ataques como spyware, ransomware, vírus e trojans.

Como evitá-los: A segurança contra malware exige que as empresas implementem tecnologias como firewalls, sandboxing, antimalware e software antivírus.

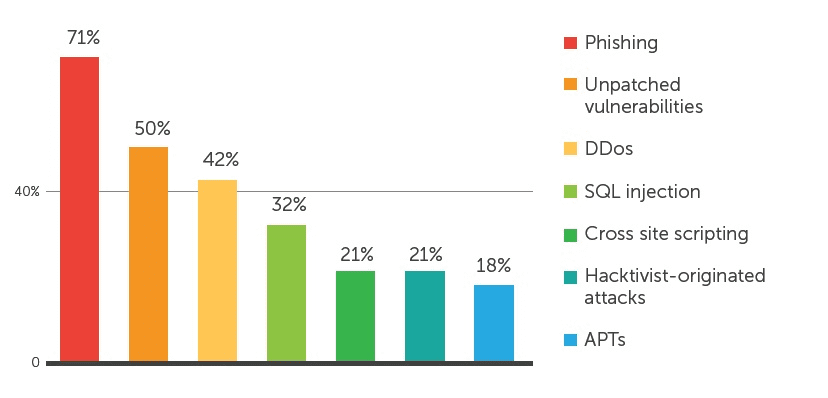

Ataques de Phishing

Phishing é um vetor de ataque comumente utilizado, cujo crescimento foi de 61% em 2022.

Fonte: cipsec.eu

Fonte: cipsec.eu

Essa técnica se baseia em táticas de engenharia social para manipular usuários a clicarem em URLs maliciosas, baixarem arquivos infectados ou revelarem informações confidenciais, a fim de roubar dados financeiros, obter credenciais ou iniciar ataques de ransomware.

Como evitá-los: A implementação de MFA, o uso de filtros de spam, a garantia de atualizações e patches regulares de software e o bloqueio de sites maliciosos são algumas das maneiras de proteger sua empresa contra ataques de phishing.

Ameaças internas

Pessoas internas mal-intencionadas, como funcionários insatisfeitos, representam uma das maiores ameaças à segurança, uma vez que elas tentam acessar os dados confidenciais da empresa para utilizá-los indevidamente ou para oferecer acesso não autorizado a terceiros.

Como evitá-los: O monitoramento do acesso à rede por parte dos funcionários, buscando por atividades incomuns ou tentativas de acesso a arquivos que normalmente não acessariam, é um sinal de atividade anormal do usuário e pode ajudar a evitar riscos internos.

Como proteger sua organização de vetores de ataque?

Invasores podem se infiltrar na rede de uma empresa e comprometer seus dados por diversos meios. Portanto, as organizações devem implementar as mais recentes técnicas de segurança e adotar políticas robustas para garantir a segurança da rede contra ataques maliciosos.

A seguir, apresentamos algumas maneiras pelas quais as organizações podem proteger suas redes contra vetores de ataque:

- Utilize senhas fortes e implemente soluções de autenticação robustas, como MFA, para adicionar uma camada extra de segurança.

- Realize auditorias regulares e testes de vulnerabilidade de TI para detectar brechas e atualizar as políticas de segurança.

- Instale ferramentas de monitoramento e geração de relatórios de segurança que alertem sobre acesso não autorizado.

- Realize testes de penetração para identificar e testar vulnerabilidades de segurança.

- Instale atualizações de software e hardware imediatamente e implemente uma solução automatizada.

- Utilize tecnologias de criptografia, como AES, para ativar a criptografia de dados em dispositivos portáteis e reduzir os riscos de comprometimento de dados.

- Ofereça treinamento abrangente de segurança de TI a todos os seus funcionários, conscientizando-os sobre as melhores práticas de segurança.

- Utilize protocolos de controle de acesso robustos e segmente sua rede, dificultando a entrada de hackers no núcleo da rede da sua empresa.

Palavras Finais

Invasores exploram vetores de ataque, como credenciais de funcionários e criptografia pouco segura, para comprometer a rede de uma empresa e violar seus dados. Portanto, reduzir o impacto desses vetores é fundamental para evitar riscos de segurança cibernética.

O elemento humano (que inclui erros, uso indevido e ataques sociais) desempenha um papel significativo em roubo de credenciais e ataques de phishing. Em 2022, foi constatado que esse fator foi a causa raiz de aproximadamente 82% das violações de dados.

Este artigo busca apresentar uma compreensão dos vetores de ataque e das formas de minimizar seu impacto. Utilize as informações apresentadas para implementar as melhores práticas de segurança, a fim de garantir o futuro do seu negócio e evitar prejuízos financeiros.

Em seguida, confira as principais vulnerabilidades de rede que devem ser observadas.