Principais Considerações

- Gold Pickaxe é um software malicioso para smartphones que tem como alvo dados faciais para esquemas fraudulentos.

- Criminosos cibernéticos empregam rostos roubados para criar deepfakes e realizar invasões bancárias.

- Seja cauteloso com as permissões dos aplicativos, evite downloads de fontes não confiáveis e utilize a autenticação de dois fatores (2FA) para reforçar a segurança.

Quão atento você está ao uso de sua imagem facial na internet? Caso a resposta seja negativa, é hora de começar a prestar atenção.

Este é o momento ideal para iniciar essa preocupação, pois surgiu um novo tipo de malware para celulares chamado Gold Pickaxe, desenvolvido para obter seus dados faciais, com o objetivo de usá-los em atividades fraudulentas.

O que é o Gold Pickaxe?

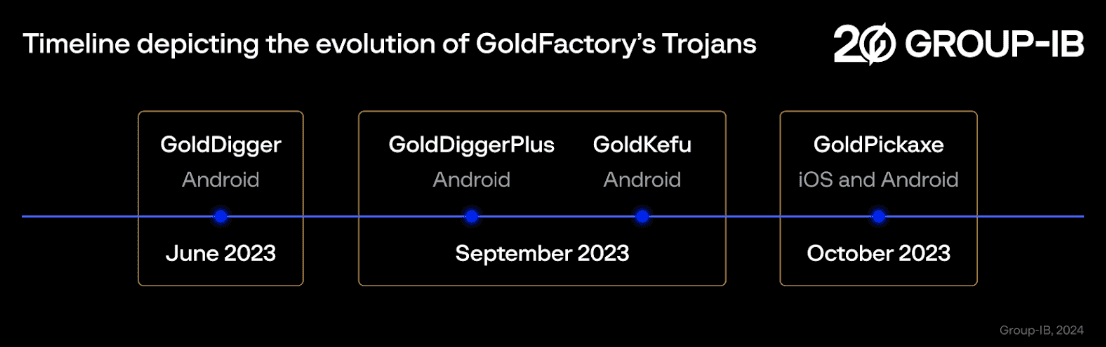

Conforme divulgado pelo Bleeping Computer, Gold Pickaxe é um aplicativo móvel malicioso, identificado inicialmente pela empresa de segurança Grupo-IB, como parte de uma operação de malware mais abrangente e contínua denominada Gold Factory. O Gold Pickaxe costuma se disfarçar de aplicativo legítimo para induzir o usuário a baixá-lo, sendo considerado um cavalo de troia para iOS ou Android.

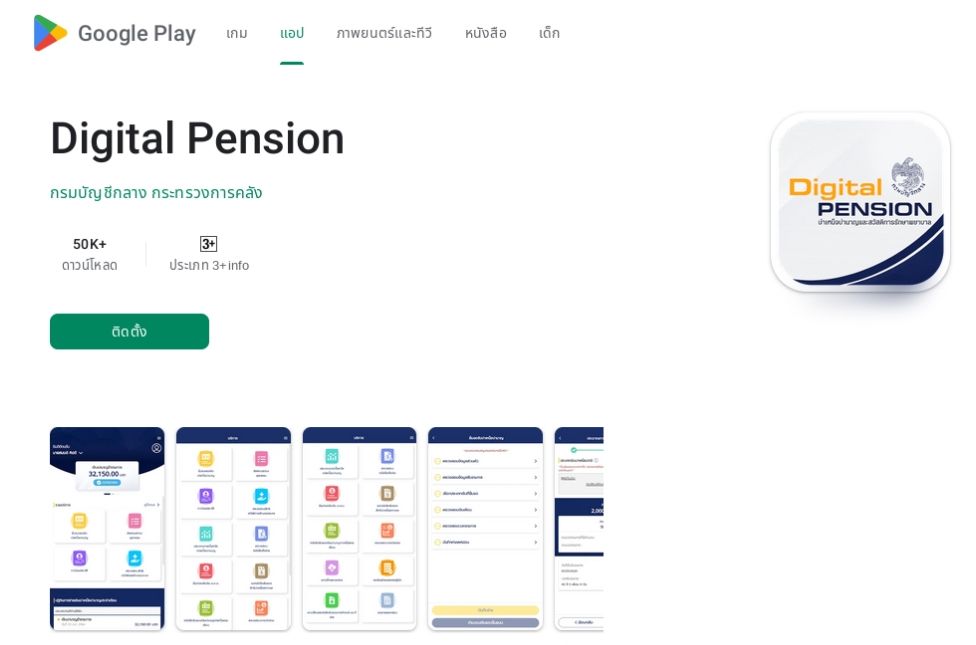

Para aumentar o número de instalações, os operadores do Gold Pickaxe enviam e-mails de engenharia social, se fazendo passar por autoridades governamentais. O e-mail geralmente incentiva o destinatário a instalar o aplicativo falso. No exemplo citado, o aplicativo se apresentava como um gestor digital de previdência, através de uma página que simulava a Play Store, a loja de aplicativos do Android.

Como o Gold Pickaxe atua?

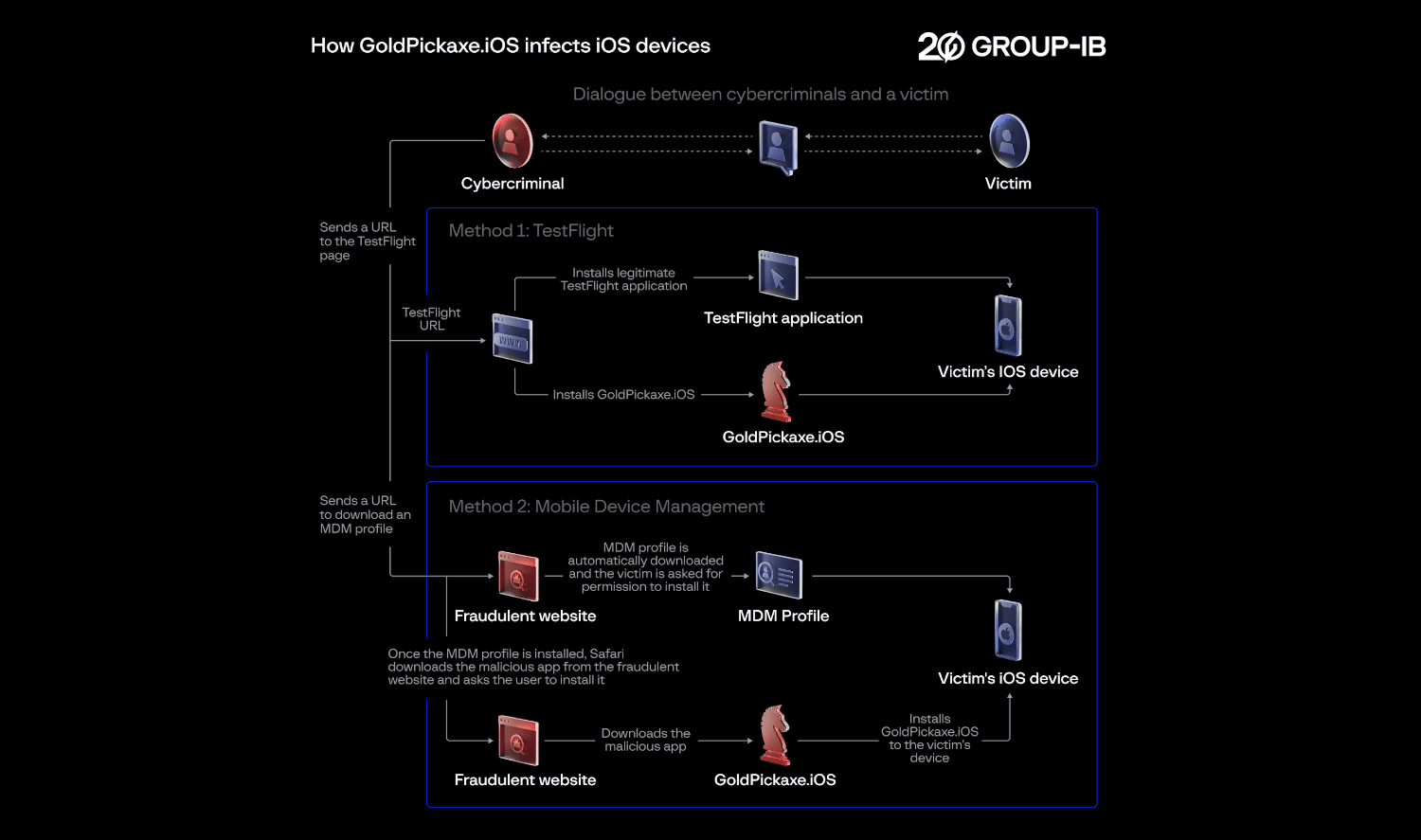

Após a vítima instalar o aplicativo infectado no celular, ele inicia imediatamente a coleta de dados do usuário, incluindo leitura de mensagens de texto, análise do tráfego da web e verificação de arquivos. Através de técnicas de engenharia social, as vítimas são persuadidas a instalar um perfil de gerenciamento de dispositivos móveis (MDM). Com o MDM instalado, os operadores do malware Gold Pickaxe obtêm controle quase total sobre o aparelho, pois o MDM concede acesso a recursos como limpeza remota, rastreamento do dispositivo, gerenciamento de aplicativos e outras funcionalidades.

No entanto, eles não conseguem obter informações bancárias instantaneamente, e o que distingue o Gold Pickaxe de outros tipos de malware é seu principal objetivo: capturar uma imagem do rosto da vítima, o que pode acontecer de duas formas.

A primeira é solicitando diretamente ao usuário que faça uma varredura facial. Por isso, o Gold Pickaxe geralmente se apresenta como um aplicativo governamental, já que é comum que esses aplicativos solicitem uma digitalização facial por meio da câmera do telefone. Ao registrar seu rosto no aplicativo, o usuário está, na verdade, enviando os dados para o criminoso. Existe ainda uma variante mais sofisticada do malware, chamada Gold Pickaxe.

A segunda forma é roubando os dados faciais da vítima indiretamente. Em algumas versões do Gold Pickaxe, ele tira fotos intermitentemente através da câmera frontal, na esperança de capturar o rosto do usuário. Caso isso não seja possível, ele pode acessar as fotos salvas no celular para verificar se alguma delas contém o rosto da vítima.

Conforme o Grupo-IB:

GoldPickaxe.iOS

é

o primeiro Trojan para iOS

observado pelo Grupo-IB que combina as seguintes funcionalidades:

coleta de dados biométricos das vítimas

,

Documentos de identificação

,

interceptando SMS

e

proxy do tráfego através dos dispositivos das vítimas

. Ele

Android

O similar para Android possui ainda mais funcionalidades em comparação com sua contraparte iOS, devido às maiores restrições e à natureza fechada do iOS.

É crucial destacar que o malware não obtém dados biométricos faciais de serviços como o Face ID. Em vez disso, ele busca fotografar o rosto do usuário por meio da câmera ou de seus arquivos.

O que os golpistas podem fazer com sua imagem facial?

goffkein.pro/Shutterstock

goffkein.pro/Shutterstock

Pode parecer estranho que um criminoso tente obter uma foto de seu rosto, mas há diversas razões pelas quais eles buscariam essa informação.

O Gold Pickaxe coleta dados faciais para auxiliar no acesso a contas bancárias. Alguns bancos exigem uma verificação facial antes de permitir que seus clientes enviem grandes quantias de dinheiro, e com os dados faciais da vítima, os criminosos conseguem burlar essa medida de segurança.

No entanto, essa não é a única maneira de um golpista usar uma imagem de seu rosto. Observamos um aumento no número de deepfakes convincentes, que permitem criar uma versão falsa de alguém dizendo o que quiserem. Esses deepfakes podem ser usados para aplicar outros golpes.

Por fim, caso alguém esteja tentando roubar sua identidade, seus dados faciais são um bom ponto de partida para um golpista. Com eles, será possível contratar empréstimos e criar documentos oficiais em seu nome. O criminoso precisará de mais informações além do nome e da imagem facial para concretizar esses golpes, mas dado que o Gold Pickaxe obtém uma grande quantidade de dados, é provável que um golpista consiga obter informações relevantes.

Como se proteger contra ataques de escaneamento facial

Por mais assustador que o Gold Pickaxe possa parecer, ele depende muito de alguém acreditar no e-mail inicial e fazer o download do aplicativo em um site falso. Portanto, nunca baixe aplicativos de fontes suspeitas e aprenda como se proteger de ataques de engenharia social.

Ao instalar um aplicativo, certifique-se de ler todas as permissões solicitadas. Se um aplicativo que não precisa ver seu rosto ou ambiente estiver solicitando permissões de câmera, desconfie. Você também pode instalar um aplicativo antivírus para manter esses aplicativos maliciosos fora do seu sistema. Além disso, em dispositivos Android, evite fazer o sideload de aplicativos, principalmente aqueles que você não conhece, não confia ou não pode verificar a origem.

Se você está preocupado com a quantidade de fotos suas que estão disponíveis na internet, verifique se é possível ativar proteções adicionais em suas contas online mais importantes. Por exemplo, se suas contas oferecem autenticação de dois fatores (2FA), habilite-a para adicionar uma camada extra de defesa que um criminoso precisará transpor antes de acessar seus dados. Essa medida é simples de configurar e usar.